XSpear XSS掃描器

XSpear是一款基于RubyGems的的XSS漏洞掃描器。擁有常見的XSS漏洞掃描攻擊測試功能。還可進行參數分析。

https://github.com/hahwul/XSpear

XSS漏洞掃描器

主要特點

-

基于模式匹配的XSS掃描

-

檢測

alertconfirmprompt無頭瀏覽器上的事件(使用Selenium) -

測試XSS保護旁路和反射參數的請求/響應

-

反射的參數

-

過濾測試

event handlerHTML tagSpecial Char

-

-

測試盲XSS(使用XSS Hunter,ezXSS,HBXSS,等等所有網址盲測...)

-

動態/靜態分析

-

查找SQL錯誤模式

-

分析Security頭(

CSPHSTSX-frame-options,XSS-protection等..) -

分析其他標題..(服務器版本,內容類型等...)

-

-

從Raw文件掃描(Burp suite,ZAP Request)

-

在ruby代碼上運行的XSpear(使用Gem庫)

-

顯示

table base cli-report和filtered rule,testing raw query(網址) -

在所選參數下進行測試

-

支持輸出格式

clijson-

cli:摘要,過濾規則(params),Raw Query

-

-

支持詳細級別(退出/正常/原始數據)

-

支持自定義回調代碼,以測試各種攻擊向量

XSpear安裝

安裝

gem install XSpear

或者本地安裝特定版本

$ gem install XSpear-{version}.gem

將此行添加到應用程序的Gemfile:

gem 'XSpear'

然后執行

bundle

依賴gems

colorize selenium-webdriver terminal-table

如果將其配置為在Gem庫中自動安裝,出現依賴問題,請嘗試:

$ gem install colorize

$ gem install selenium-webdriver

$ gem install terminal-table

XSpear cli使用

Usage: xspear -u [target] -[options] [value]

[ e.g ]

$ ruby a.rb -u 'https://www.hahwul.com/?q=123' --cookie='role=admin'

[ Options ]

-u, --url=target_URL [required] Target Url

-d, --data=POST Body [optional] POST Method Body data

--headers=HEADERS [optional] Add HTTP Headers

--cookie=COOKIE [optional] Add Cookie

--raw=FILENAME [optional] Load raw file(e.g raw_sample.txt)

-p, --param=PARAM [optional] Test paramters

-b, --BLIND=URL [optional] Add vector of Blind XSS

+ with XSS Hunter, ezXSS, HBXSS, etc...

+ e.g : -b https://hahwul.xss.ht

-t, --threads=NUMBER [optional] thread , default: 10

-o, --output=FILENAME [optional] Save JSON Result

-v, --verbose=1~3 [optional] Show log depth

+ Default value: 2

+ v=1 : quite mode

+ v=2 : show scanning log

+ v=3 : show detail log(req/res)

-h, --help Prints this help

--version Show XSpear version

--update Update with online

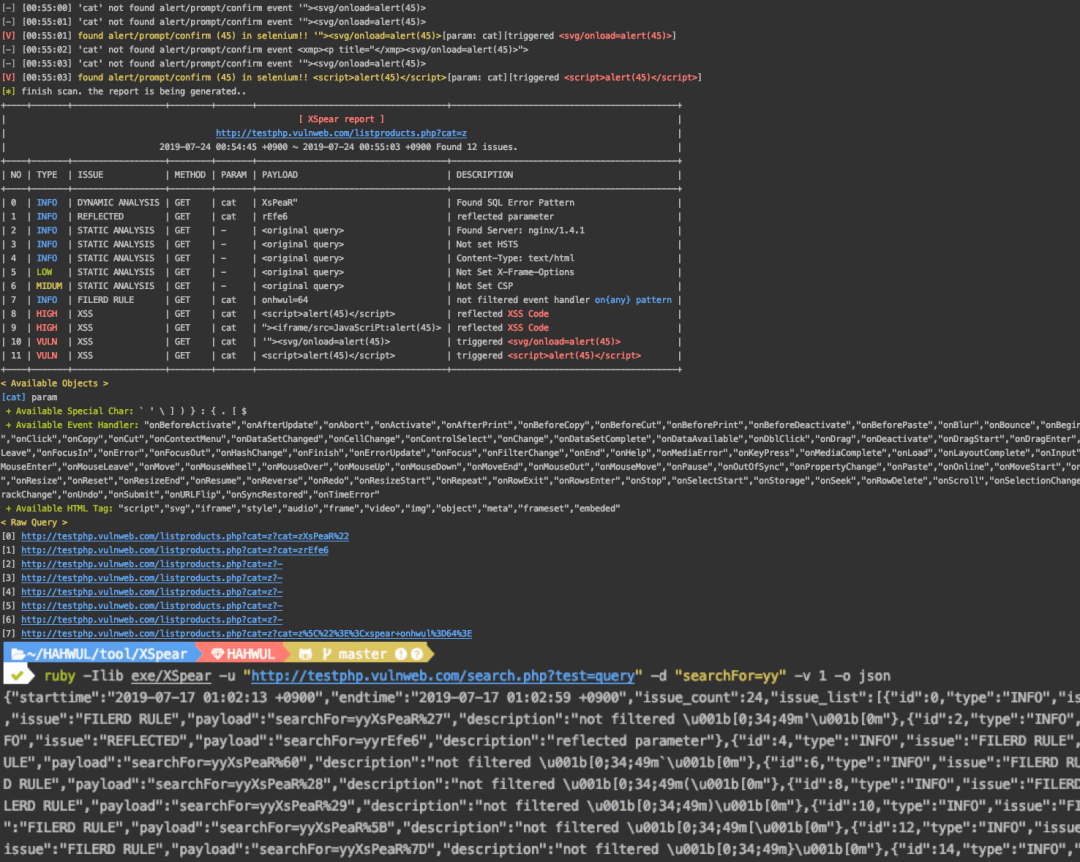

結果類型

-

(I)NFO:獲取信息(例如sql錯誤,過濾規則,反射的參數等...)

-

(V)UNL:易受攻擊的XSS,已檢查警報/提示/確認與Selenium

-

(L)OW:低級問題

-

(M)EDIUM:中等水平問題

-

(H)IGH:高級別問題

案例分析

掃描XSS

xspear -u "http://testphp.vulnweb.com/search.php?test=query" -d "searchFor=yy"

json輸出

xspear -u "http://testphp.vulnweb.com/search.php?test=query" -d "searchFor=yy" -o json -v 1

詳細日志

xspear -u "http://testphp.vulnweb.com/search.php?test=query" -d "searchFor=yy" -v 3

設置線程

xspear -u "http://testphp.vulnweb.com/search.php?test=query" -t 30

在所選參數下進行測試

xspear -u "http://testphp.vulnweb.com/search.php?test=query&cat=123&ppl=1fhhahwul" -p cat,test

測試盲目xss

xspear -u "http://testphp.vulnweb.com/search.php?test=query" -b "https://hahwul.xss.ht"

此外,還可以自已添加模塊,編寫測試功能等等,更多見readme。

-

漏洞

+關注

關注

0文章

204瀏覽量

15366 -

掃描器

+關注

關注

0文章

164瀏覽量

11908 -

XSS

+關注

關注

0文章

24瀏覽量

2373

原文標題:XSS漏洞掃描器工具

文章出處:【微信號:哆啦安全,微信公眾號:哆啦安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

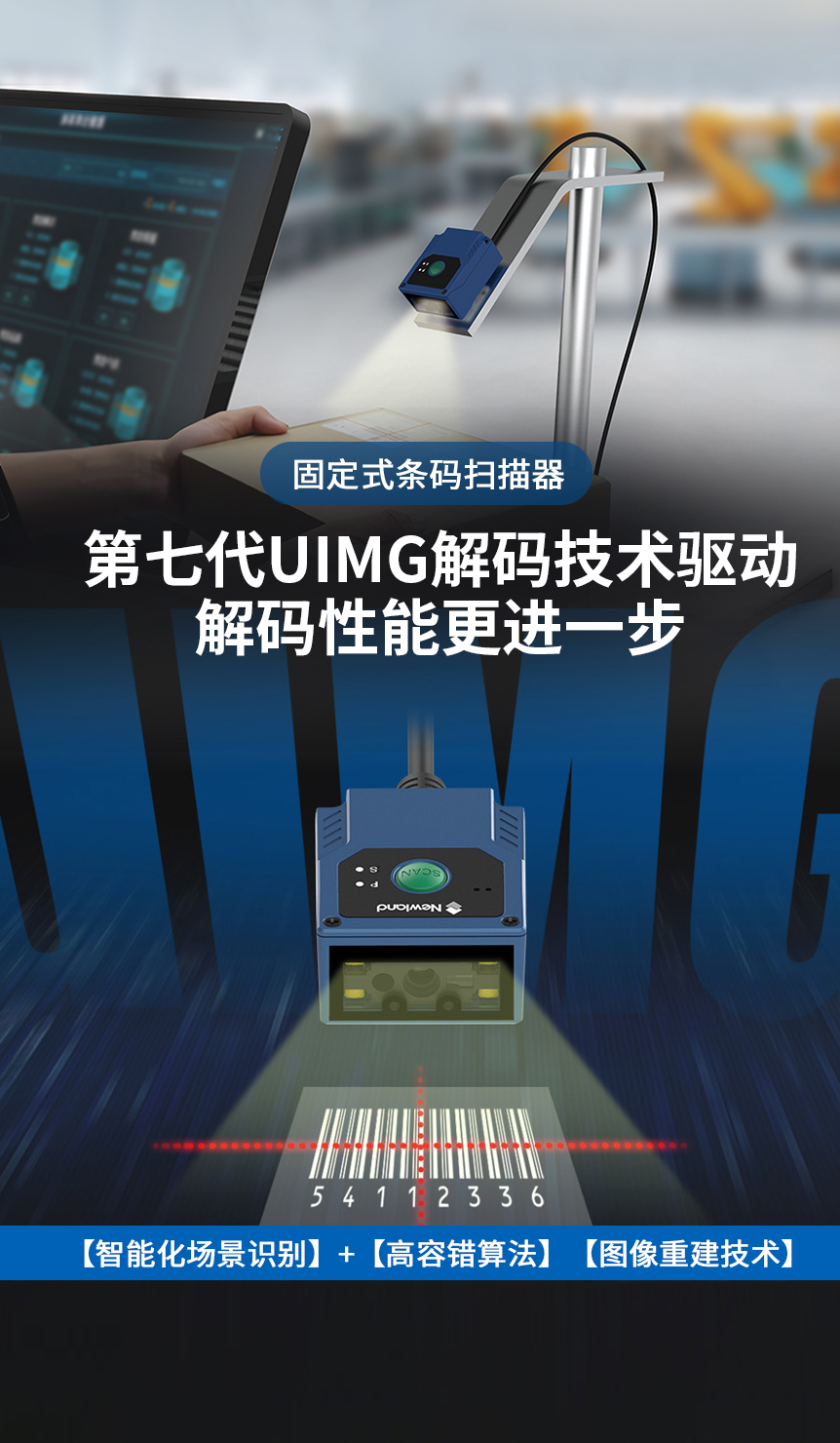

哪種二維碼掃描器適合生產線應用?

紅外、光感雙重觸發的條碼掃描器,用于生產線上

固定式掃描器哪款好?盤點高性價比型號推薦,打造高效掃碼體驗

工業固定式掃描器怎樣用?固定式工業條碼掃描器解決方案

固定式工業條碼掃描器在mes系統中的各個環節應用

什么是固定式條碼掃描器?固定式掃描器怎么選?

XSS漏洞掃描器工具

XSS漏洞掃描器工具

評論