想必你們都遇到過一些APP在運行過程中, 不允許有網絡代理的存在, 如果有網絡代理, 就無法訪問服務器. 這樣也就無法讓用戶進行抓包分析了. 針對這種情況就需要免代理抓包, 但是也是有一定限制的. 工具是在PC端進行安裝配置

首先需要用到的工具:

charles ----> 抓包工具

Proxifier ----> 代理轉發工具

抓包也可以使用其他的工具(fiddler, wireshark, burp), 原理都一樣. 關鍵就是這個Proxifier的設置.

因為我比較習慣使用 charles 來進行抓包了,所以這里就著重講怎么用 charles+Proxifier來進行抓包.

charles下載地址: https://www.charlesproxy.com/download/

破解補丁生成地址:https://www.zzzmode.com/mytools/charles/

Proxifier下載地址: https://pan.baidu.com/s/1BHg6o_3xDhCxfGwoP5oYSA

提取碼:1pk7

內附破解補丁

charles代理端口默認是8888, 新安裝的應用 默認會抓取windows的所有流量包, 這一點因為我們后面會有Proxifier來轉發, 所以關掉抓取windows

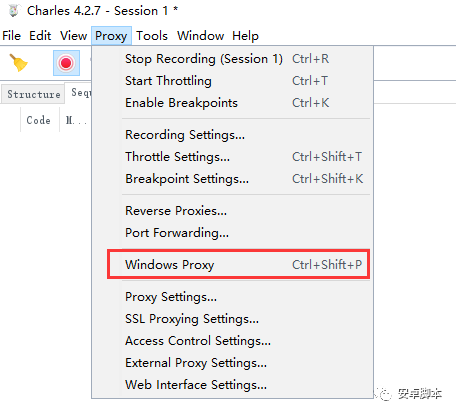

設置路徑: 菜單欄-->Proxy-->Windows Proxy 如果前面有對勾符號,說明正在代理windows的流量, 如果沒有,就不用點了

其他的也不用配置什么默認的就好. 下面說一下Proxifier的配置.

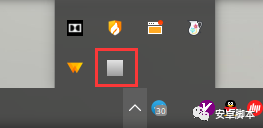

安裝成功后. 啟動應用, 如果啟動應用以后屏幕上沒有反應,也沒有任何界面顯示, 不要慌, 去你的任務欄中找找 看看有沒有這樣的圖標:

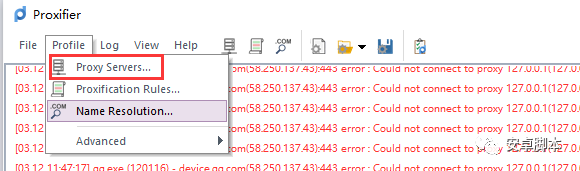

雙擊一下這個圖標就可以顯示出界面了, 首先設置代理服務器

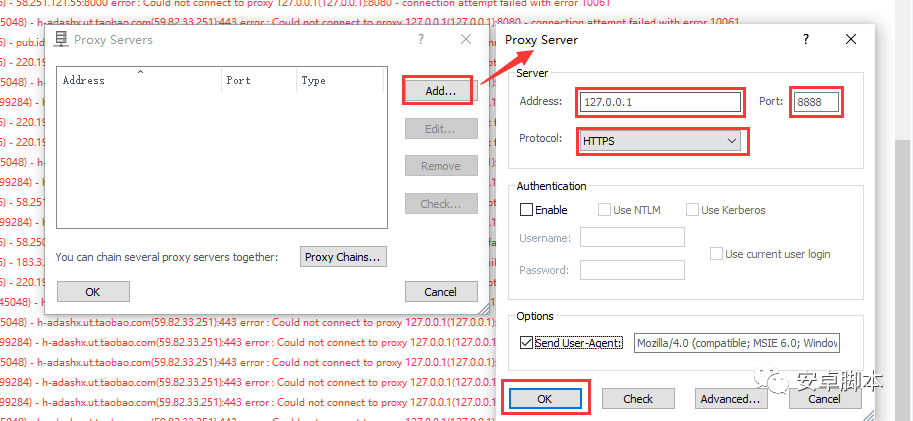

點擊 Proxy Servers在彈出的界面中點擊 Add 再如圖所示,填入服務器IP和端口, 因為是本地IP所以寫一個 回環地址 127.0.0.1即可, 端口就是 charles的代理端口 默認 8888

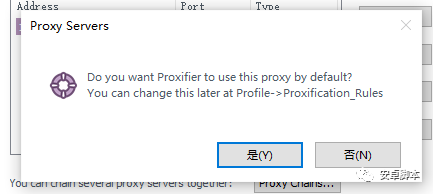

點擊 OK以后會詢問你是否將我們設置的這個服務器作為默認的, 直接點是 就行.

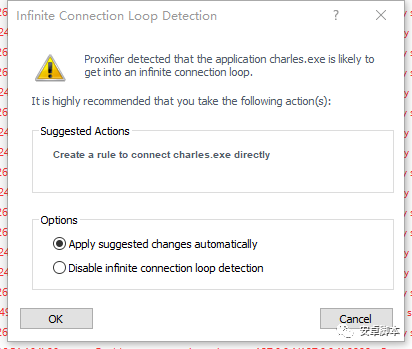

當你一路點擊確定后, charles中已經有了數據包. 但是都是無法訪問的, 而這時候, Proxifier中會彈一個窗口

這里的提示, 是因為我們開著charles了 charles和Proxifier都屬于是代理抓包用的軟件. 所以兩個會沖突,導致無限循環的抓包, 它建議你創建一個直連規則給charles, 這里直接點擊OK就行了.

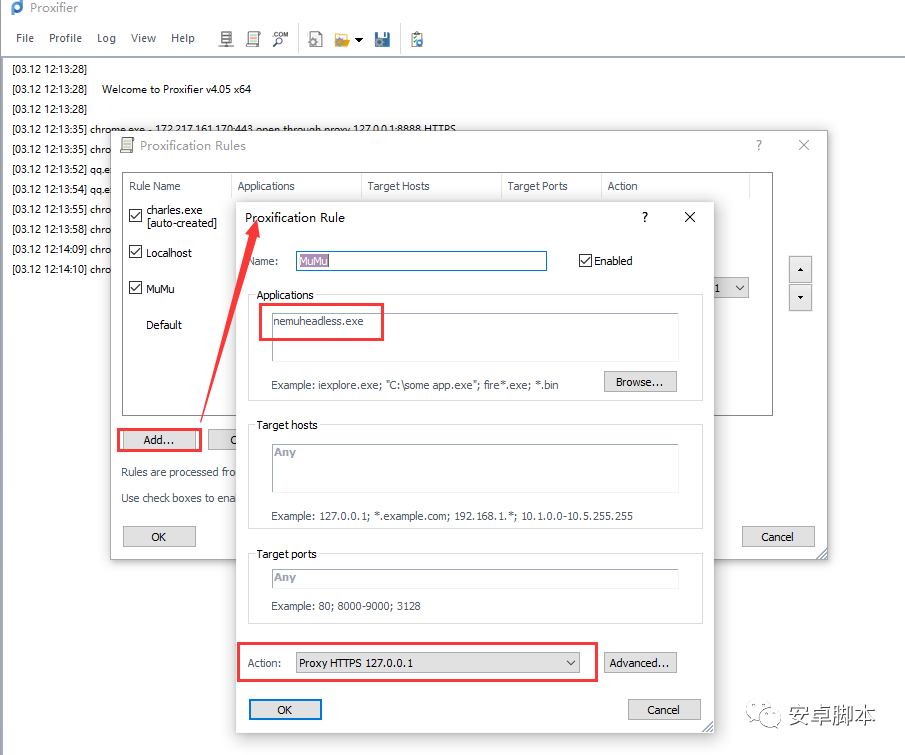

下面就是設置一下代理規則. 如果你不嫌那些無效的包多, 你可以不用設置, 默認的規則也可以. 就是抓出來的包居多..不好分辨....

設置一下規則, 我這里用的是MuMu模擬器進行抓包的. MuMu模擬器的聯網程序叫"NemuHeadless.exe", 所以設置一個規則, 只抓這個應用發出的網絡請求.相對會減少很多的無效數據包.如圖:

如圖設置即可. 如果你是其他的模擬器, 也是一樣的.只是每個模擬器的聯網應用名稱不同, 比如雷電的模擬器聯網程序叫"LdVBoxHeadless.exe", 如果各個廠商命名都比較規范的話,模擬器的聯網程序名都叫"xxxxHeadless.exe".按照這個規則自己去模擬器目錄中翻翻就行了...

好的到這里免代理抓包的設置就完成了. 來看一下效果, 我這里想抓王者營地的包, 如果直接設置wifi代理的話. 王者營地是不允許的,會無法獲取服務端的數據.那么 我現在來抓一下包, 看看是否可以抓到數據包.

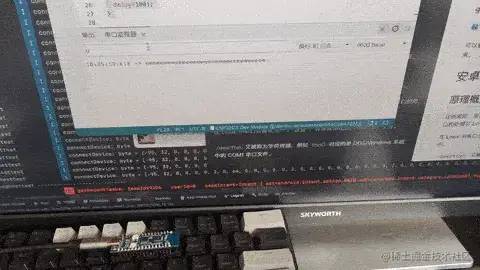

用一個GIF圖來展示一下:

如圖, 本來無法抓包的APP 通過一層代理轉發.則可正常的抓包了.

當然了這種方式, 也有一種局限性, 就是必須是這個app允許在x86的架構上運行, 如果不允許, 那這個方法就沒轍了...

-

分析

+關注

關注

2文章

134瀏覽量

33302 -

服務器

+關注

關注

12文章

9123瀏覽量

85328 -

APP

+關注

關注

33文章

1573瀏覽量

72440

發布評論請先 登錄

相關推薦

王者榮耀輔助掛機腳本教程-安卓免root

WIZnet芯片通訊時怎么抓包?

cc2540和android手機通訊,Packet Sniffer抓write包一點東西也沒有是為什么?

stm32 u***和安卓手機端的通訊流程是怎樣的

Web測試中遇到的抓包問題

安卓端免代理抓包

安卓端免代理抓包

評論