嵌入式安全身份驗證器可保護最終用戶和 OEM 免受假冒設備的侵害。安全身份驗證向主機系統驗證連接的設備是否為正版且可信任。

介紹

提供電子安全的主要方法是在硬件中使用安全身份驗證方案。設備身份驗證用于保護最終用戶和 OEM 免受假冒外圍設備、傳感器、耗材或其他設備的侵害。這是一種向主機系統驗證連接的設備是否為正版并且可以信任的方法。

假冒設備的問題

讓我們首先就討論中的“假冒”的含義達成一致。假冒設備可能只是原始設備的廉價克隆。例如,考慮插入控制模塊的醫療傳感器。它經過精心制造,外觀和行為相同,但設備的質量和數據的準確性將受到質疑,可能導致誤診和錯誤處理。1顯然,使用像這樣的克隆假冒儀器,設備認證將保護患者免受設備故障的影響,并保護醫療保健提供者免受有缺陷的專業護理的責任。

一個不那么可怕,也許更常見的偽造例子涉及噴墨打印機墨盒。許多OEM以成本或接近成本的價格出售他們的打印機,期望從一次性噴墨墨盒的銷售中產生利潤并收回研發成本。但是,當克隆的噴墨墨盒被包裝并作為正品出售時,OEM就會被欺騙并失去收入。假冒、劣質的墨盒也可能出現故障并損壞打印機,從而損害 OEM 的品牌聲譽。

隨著世界和我們的許多電子設備變得更加互聯,設備制造商越來越意識到假冒設備的安全威脅和潛在的破壞性影響。因此,OEM正在實施各種安全級別來檢測和阻止假冒產品也就不足為奇了。

身份驗證方法

當今的電子安全包括一系列安全方法,包括加密算法和身份驗證協議,根據應用的不同,其中一些方法比其他方法更強大。

簡單的身份驗證方法的工作方式與 ID 非常相似。只要主機“主”系統從外圍“從”設備接收到正確的ID數據,就假定該從設備是真實的。這種方法的問題在于ID數據本身在從屬設備到主機的通信過程中暴露出來,然后被黑客訪問。通過記錄或重放ID數據,然后充當真實設備,很容易繞過此方案。

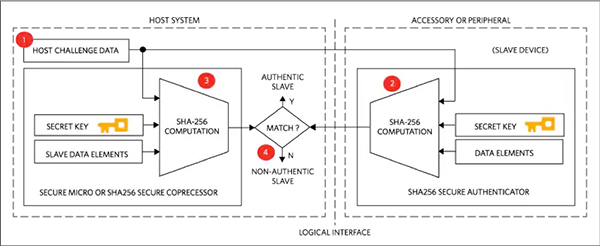

另一種被證明非常健壯的方法是使用單向哈希函數,該函數易于生成,但黑客幾乎不可能反轉以發現輸入元素。SHA-256 是一個經過充分測試和驗證的哈希函數。SHA-256 函數使用質詢和響應協議,根據多個公共和私有數據元素計算消息身份驗證代碼 (MAC)。外設認證IC計算MAC并將其發送到主機系統;主機計算自己的 MAC,大概使用相同的輸入。然后,主機將自己的MAC與外設的MAC進行比較,如果它們匹配,則確保外設的真實性。只要私有數據元素保持安全,SHA-256身份驗證就可以提供非常高的確定性,即外圍設備的MAC確實是真實的。

SHA-256算法可以在主機和外圍設備上的軟件中實現,但軟件實現可能很難實現。可以破壞控制器保護并反編譯代碼的黑客將有權訪問身份驗證過程中使用的機密。因此,使用DeepCover DS256E28等安全認證IC的基于硬件的SHA-15安全認證系統更強大。?5

DeepCover安全身份驗證器6提供單向哈希函數的優點和基于硬件的加密的安全性。對于 SHA-256 實現,協處理器將數據元素(如主機端密鑰)安全地存儲在受保護的內存中,該內存可用作算法的輸入,但不能讀出。協處理器還為主機端執行 SHA-256 計算。為了執行此驗證,MCU向協處理器和身份驗證器發送隨機質詢,MCU從協處理器和身份驗證器收集MAC響應進行比較。在硬件認證IC上實施對策,幾乎不可能提取敏感數據或通過對器件進行物理檢查來創建解決方法。

為了避免需要保護主機端機密,基于公鑰的算法(如 ECDSA)7請勿使用主機端密鑰。相反,私鑰安全地存儲在安全認證IC中,主機使用公鑰來驗證外設IC的真實性。對于 ECDSA 實現,協處理器不需要保護主機端公鑰,但它確實執行計算密集型 ECDSA 計算并將結果報告回 MCU。

基于硬件的方法提供了更能抵御攻擊的安全身份驗證平臺,并且還減少了在主機和外圍設備中進行開發所花費的時間和成本。

使用1-Wire接口在協處理器和認證器之間進行通信,實現DeepCover安全認證器非常簡單。協處理器具有集成的I?2C 至 1 線電橋。1-Wire認證器通過I/O引腳寄生供電,進一步簡化了外設側的集成。1-Wire接口支持多點,因此,如果應用需要,可以在同一I/O總線上使用多個1-Wire認證器。

總結

外圍設備的安全身份驗證對于保護客戶和 OEM 免受假冒設備的侵害至關重要。存在許多身份驗證方法,每種方法都有自己的優點和漏洞。使用 DeepCover 安全身份驗證器的基于硬件的安全身份驗證可在安全性、物料清單 (BOM) 成本以及易于集成到新設計和現有設計之間取得適當的平衡。

審核編輯:郭婷

-

處理器

+關注

關注

68文章

19259瀏覽量

229652 -

mcu

+關注

關注

146文章

17123瀏覽量

350992 -

控制器

+關注

關注

112文章

16332瀏覽量

177808

發布評論請先 登錄

相關推薦

無線身份驗證的門禁控制系統設計方案

facexx人臉識別身份驗證迎來新技術革新

Vivado和SDK身份驗證錯誤

PN5180無法使用mifare classic進行身份驗證怎么解決?

什么是身份驗證和授權

什么是Kerberos身份驗證協議

什么是詢問握手身份驗證協議

何使用專用身份驗證IC設備連接應用中的安全

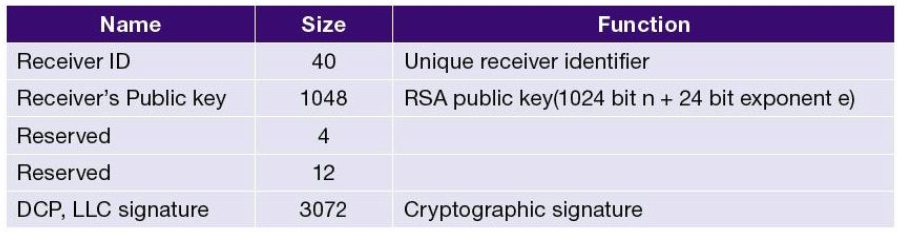

HDCP 2.2:身份驗證和密鑰交換

設備身份驗證阻止假冒

設備身份驗證阻止假冒

評論