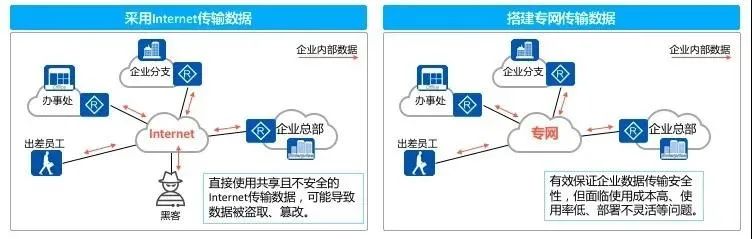

在VPN出現之前,企業分支之間的數據傳輸只能依靠現有物理網絡(例如Internet)。由于Internet中存在多種不安全因素,報文容易被網絡中的黑客竊取或篡改,最終造成數據泄密、重要數據被破壞等后果。

除了通過Internet,還可以通過搭建一條物理專網連接保證數據的安全傳輸。

VPN簡介

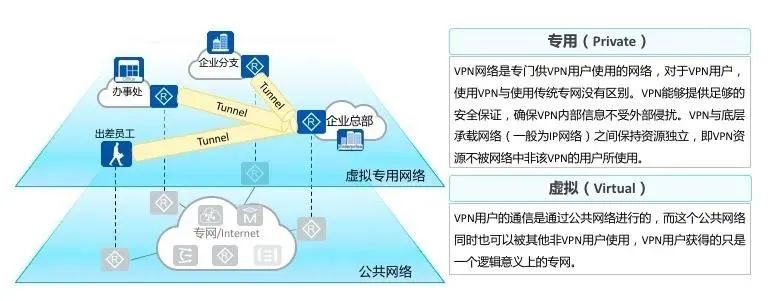

VPN即虛擬專用網,泛指通過VPN技術在公用網絡上構建的虛擬專用網絡。VPN用戶在此虛擬網絡中傳輸私網流量,在不改變網絡現狀的情況下實現安全、可靠的連接。

VPN和傳統的數據專網相比具有如下優勢:

安全:在遠端用戶、駐外機構、合作伙伴、供應商與公司總部之間建立可靠的連接,保證數據傳輸的安全性。這對于實現電子商務或金融網絡與通訊網絡的融合特別重要。

廉價:利用公共網絡進行信息通訊,企業可以用更低的成本連接遠程辦事機構、出差人員和業務伙伴。

支持移動業務:支持駐外VPN用戶在任何時間、任何地點的移動接入,能夠滿足不斷增長的移動業務需求。可擴展性:由于VPN為邏輯上的網絡,物理網絡中增加或修改節點,不影響VPN的部署。

公共網絡又經常被稱為VPN骨干網(VPN Backbone),公共網絡可以是Internet,也可以是企業自建專網或運營商租賃專網。

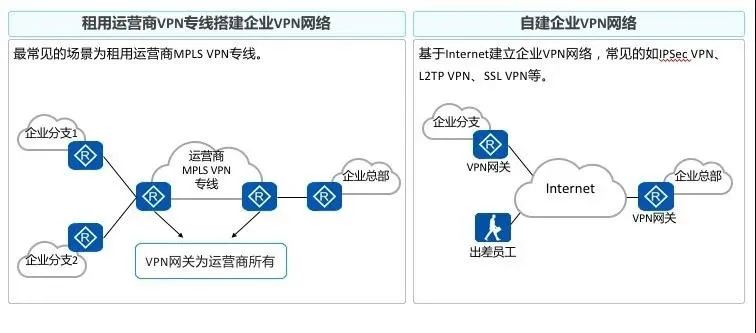

VPN分類 -根據建設單位不同

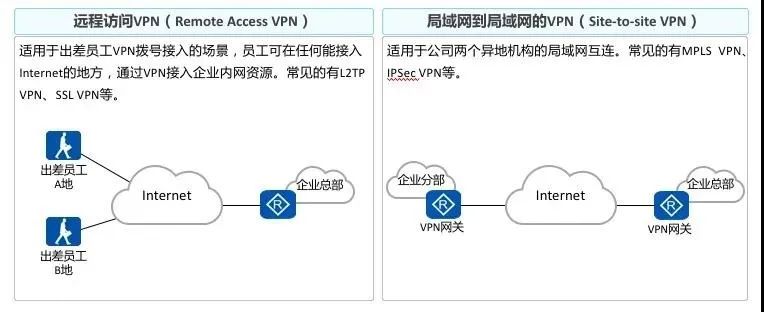

VPN分類 - 根據組網方式不同

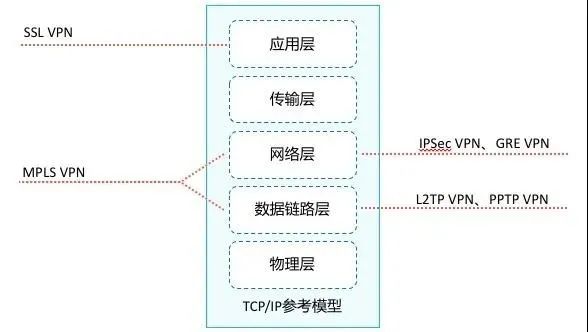

VPN分類 - 根據實現的網絡層次

工作在網絡層和數據鏈路層的VPN又被稱為三層VPN和二層VPN。

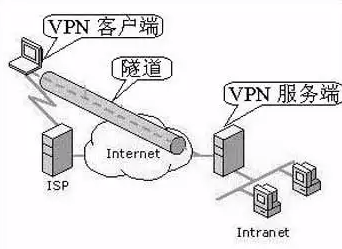

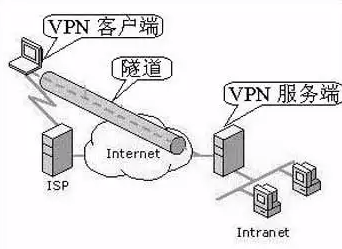

VPN關鍵技術 - 隧道技術

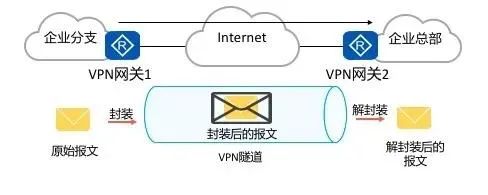

VPN技術的基本原理是利用隧道(Tunnel)技術,對傳輸報文進行封裝,利用VPN骨干網建立專用數據傳輸通道,實現報文的安全傳輸。

位于隧道兩端的VPN網關,通過對原始報文的“封裝”和“解封裝”,建立一個點到點的虛擬通信隧道。

隧道的功能就是在兩個網絡節點之間提供一條通路,使數據能夠在這個通路上透明傳輸。VPN隧道一般是指在VPN骨干網的VPN節點之間建立的用來傳輸VPN數據的虛擬連接。隧道是構建VPN不可或缺的部分,用于把VPN數據從一個VPN節點透明傳送到另一個上。

隧道通過隧道協議實現。目前已存在不少隧道協議,如GRE(Generic Routing Encapsulation)、L2TP(Layer 2 Tunneling Protocol)等。隧道協議通過在隧道的一端給數據加上隧道協議頭,即進行封裝,使這些被封裝的數據能都在某網絡中傳輸,并且在隧道的另一端去掉該數據攜帶的隧道協議頭,即進行解封裝。報文在隧道中傳輸前后都要通過封裝和解封裝兩個過程。

部分隧道可以混合使用,如GRE Over IPSec隧道。

VPN關鍵技術 - 身份認證、數據加密與驗證

身份認證、數據加密和認證技術可以有效保證VPN網絡與數據的安全性:

身份認證:可用于部署了遠程接入VPN的場景,VPN網關對用戶的身份進行認證,保證接入網絡的都是合法用戶而非惡意用戶。也可以用于VPN網關之間對對方身份的認證。

數據加密:將明文通過加密變成密文,使得數據即使被黑客截獲,黑客也無法獲取其中的信息。

數據驗證:通過數據驗證技術對報文的完整性和真偽進行檢查,丟棄被偽造和被篡改的報文。

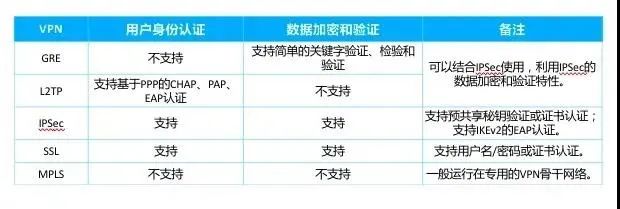

常見VPN技術

IPSec概述

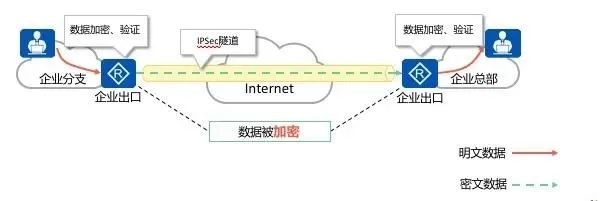

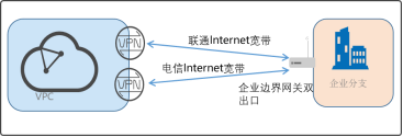

IPSec(IP Security) VPN一般部署在企業出口設備之間,通過加密與驗證等方式,實現了數據來源驗證、數據加密、數據完整性保證和抗重放等功能。

數據來源驗證:接收方驗證發送方身份是否合法。

數據加密:發送方對數據進行加密,以密文的形式在Internet上傳送,接收方對接收的加密數據進行解密后處理或直接轉發。

數據完整性:接收方對接收的數據進行驗證,以判定報文是否被篡改。

抗重放:接收方拒絕舊的或重復的數據包,防止惡意用戶通過重復發送捕獲到的數據包所進行的攻擊。

IPSec協議體系

IPSec不是一個單獨的協議,它給出了IP網絡上數據安全的一整套體系結構,包括AH(Authentication Header)、ESP(Encapsulating Security Payload)、IKE(Internet Key Exchange)等協議。

IPSec使用認證頭AH(Authentication Header)和封裝安全載荷ESP(Encapsulating Security Payload)兩種安全協議來傳輸和封裝數據,提供認證或加密等安全服務。

AH和ESP協議提供的安全功能依賴于協議采用的驗證、加密算法。

AH僅支持認證功能,不支持加密功能。ESP支持認證和加密功能。

安全協議提供認證或加密等安全服務需要有秘鑰的存在。

秘鑰交換的方式有兩種:

帶外共享密鑰:在發送、接收設備上手工配置靜態的加密、驗證密鑰。雙方通過帶外共享的方式(例如通過電話或郵件方式)保證密鑰一致性。這種方式的缺點是可擴展性差,在點到多點組網中配置密鑰的工作量成倍增加。另外,為提升網絡安全性需要周期性修改密鑰,這種方式下也很難實施。

通過IKE協議自動協商密鑰:IKE建立在Internet安全聯盟和密鑰管理協議ISAKMP定義的框架上,采用DH(Diffie-Hellman)算法在不安全的網絡上安全地分發密鑰。這種方式配置簡單,可擴展性好,特別是在大型動態的網絡環境下此優點更加突出。同時,通信雙方通過交換密鑰交換材料來計算共享的密鑰,即使第三方截獲了雙方用于計算密鑰的所有交換數據,也無法計算出真正的密鑰。

IPSec基本原理

IPSec隧道建立過程中需要協商IPSec SA(Security Association,安全聯盟),IPSec SA一般通過IKE協商生成。

SA由一個三元組來唯一標識,這個三元組包括安全參數索引SPI(Security Parameter Index)、目的IP地址和使用的安全協議號(AH或ESP)。其中,SPI是為唯一標識SA而生成的一個32位比特的數值,它在AH和ESP頭中傳輸。在手工配置SA時,需要手工指定SPI的取值。使用IKE協商產生SA時,SPI將隨機生成。

SA是單向的邏輯連接,因此兩個IPSec對等體之間的雙向通信,最少需要建立兩個SA來分別對兩個方向的數據流進行安全保護。

KE作為秘鑰協商協議,存在兩個版本:IKEv1和IKEv2,本課程采用IKEv1為例進行介紹,IKEv2內容可參考產品文檔對應內容。

IKEv1協商階段1的目的是建立IKE SA。IKE SA建立后對等體間的所有ISAKMP消息都將通過加密和驗證,這條安全通道可以保證IKEv1第二階段的協商能夠安全進行。IKE SA是一個雙向的邏輯連接,兩個IPSec對等體間只建立一個IKE SA。

IKEv1協商階段2的目的就是建立用來安全傳輸數據的IPSec SA,并為數據傳輸衍生出密鑰。該階段使用IKEv1協商階段1中生成的密鑰對ISAKMP消息的完整性和身份進行驗證,并對ISAKMP消息進行加密,故保證了交換的安全性。

IKE協商成功意味著雙向的IPSec隧道已經建立,可以通過ACL方式或者安全框架方式定義IPSec“感興趣流”,符合感興趣流流量特征的數據都將被送入IPSec隧道進行處理。

感興趣流:需要被IPSec保護的數據流。

GRE概述

通用路由封裝協議(General Routing Encapsulation,GRE)是一種三層VPN封裝技術。GRE可以對某些網絡層協議(如IPX、IPv4、IPv6等)的報文進行封裝,使封裝后的報文能夠在另一種網絡中(如IPv4)傳輸,從而解決了跨越異種網絡的報文傳輸問題。

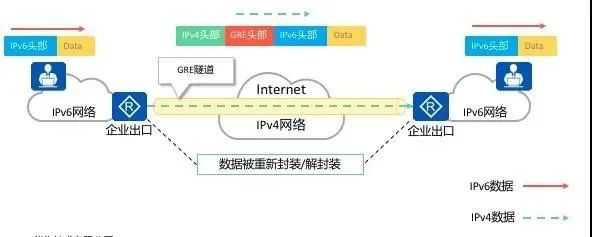

如圖所示,通過在IPv4網絡上建立GRE隧道,解決了兩個IPv6網絡的通信問題。

GRE還具備封裝組播報文的能力。由于動態路由協議中會使用組播報文,因此更多時候GRE會在需要傳遞組播路由數據的場景中被用到,這也是GRE被稱為通用路由封裝協議的原因。

GRE基本原理

GRE構成要素分為3個部分:乘客協議、封裝協議和運輸協議。

乘客協議是指用戶在傳輸數據時所使用的原始網絡協議。

封裝協議的作用就是用來“包裝”乘客協議對應的報文,使原始報文能夠在新的網絡中傳輸。

運輸協議是指被封裝以后的報文在新網絡中傳輸時所使用的網絡協議。

隧道接口(Tunnel Interface)是為實現報文的封裝而提供的一種點對點類型的虛擬接口,與Loopback接口類似,都是一種邏輯接口。

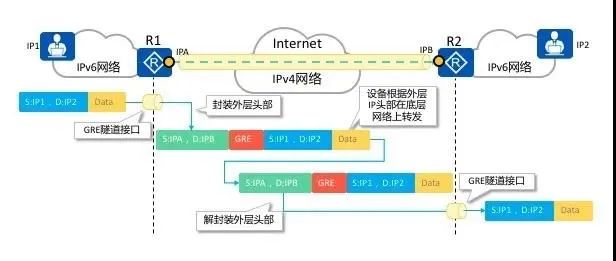

如圖所示,乘客協議為IPv6,封裝協議為GRE,運輸協議為IPv4。整體轉發流程如下:

當R1收到IP1發來的IPv6數據包,查詢設備路由表,發現出接口是隧道接口,則將此報文發給隧道接口處理。

隧道接口給原始報文添加GRE頭部,然后根據配置信息,給報文加上IP頭。該IP頭的源地址就是隧道源地址,IP頭的目的地址就是隧道目的地址。

封裝后的報文在IPv4網絡中進行普通的IPv4路由轉發,最終到達目的地R2。

解封裝過程和封裝過程相反,這里不再贅述。

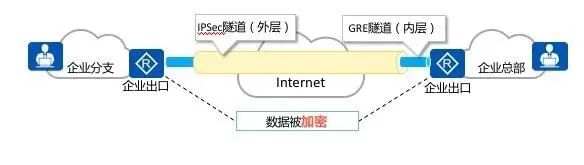

GRE Over IPSec

GRE的主要缺點是不支持加密和認證,數據的安全傳輸得不到很好的保障。

IPSec的主要缺點是只支持IP協議,且不支持組播。

可通過部署GRE Over IPSec結合兩種VPN技術的優點。

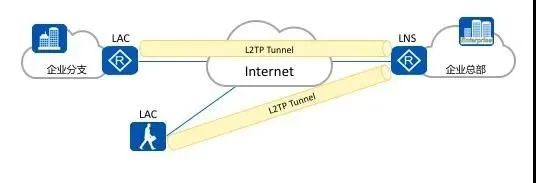

L2TP概述

L2TP是虛擬私有撥號網VPDN(Virtual Private Dial-up Network)隧道協議的一種,它擴展了點到點協議PPP的應用,是一種在遠程辦公場景中為出差員工或企業分支遠程訪問企業內網資源提供接入服務的VPN。

L2TP組網架構中包括LAC(L2TP Access Concentrator,L2TP訪問集中器)和LNS(L2TP Network Server,L2TP網絡服務器)

VPDN是指利用公共網絡(如ISDN和PSTN)的撥號功能及接入網來實現虛擬專用網,為企業、小型ISP、移動辦公人員提供接入服務。VPDN采用專用的網絡加密通信協議,在公共網絡上為企業建立安全的虛擬專網。企業駐外機構和出差人員可從遠程經由公共網絡,通過虛擬加密隧道實現和企業總部之間的網絡連接,而公共網絡上其它用戶則無法穿過虛擬隧道訪問企業網內部的資源。VPDN隧道協議有多種,目前使用最廣泛的是L2TP。

LAC是網絡上具有PPP和L2TP協議處理能力的設備。LAC負責和LNS建立L2TP隧道連接。在不同的組網環境中,LAC可以是不同的設備,可以是一臺網關設備,也可以是一臺終端設備。LAC可以發起建立多條L2TP隧道使數據流之間相互隔離。

LNS是LAC的對端設備,即LAC和LNS建立了L2TP隧道;LNS位于企業總部私網與公網邊界,通常是企業總部的網關設備。

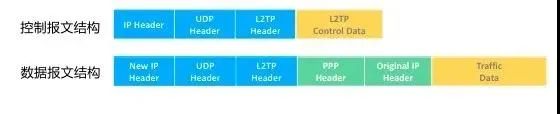

L2TP消息

L2TP協議包含兩種類型的消息,控制消息和數據消息,消息的傳輸在LAC和LNS之間進行。

控制消息用于L2TP隧道和會話連接的建立、維護和拆除。

數據消息用于封裝PPP數據幀并在隧道上傳輸。

控制消息

用于L2TP隧道和會話連接的建立、維護和拆除。在控制消息的傳輸過程中,使用消息丟失重傳和定時檢測隧道連通性等機制來保證控制消息傳輸的可靠性,支持對控制消息的流量控制和擁塞控制。

控制消息承載在L2TP控制通道上,控制通道實現了控制消息的可靠傳輸,將控制消息封裝在L2TP報頭內,再經過IP網絡傳輸。

數據消息

用于封裝PPP數據幀并在隧道上傳輸。數據消息是不可靠的傳輸,不重傳丟失的數據報文,不支持對數據消息的流量控制和擁塞控制。

數據消息攜帶PPP幀承載在不可靠的數據通道上,對PPP幀進行L2TP封裝,再經過IP網絡傳輸。

L2TP工作過程

L2TP主要可分為以下三種工作場景,其工作過程并不相同:

NAS-Initiated場景:撥號用戶通過NAS訪問企業內網Client-Initiated場景:移動辦公用戶訪問企業內網Call-LNS場景:通過LAC自主撥號實現企業內網互連

NAS-Initiated場景:由遠程撥號用戶發起,遠程系統通過PSTN/ISDN撥入LAC,由LAC通過Internet向LNS發起建立隧道連接請求。撥號用戶地址由LNS分配;對遠程撥號用戶的驗證與計費既可由LAC側的代理完成,也可在LNS完成。

用戶必須采用PPP的方式接入到Internet,也可以是PPPoE等協議。

運營商的接入設備(主要是BAS設備)需要開通相應的VPN服務。用戶需要到運營商處申請該業務。

L2TP隧道兩端分別駐留在LAC側和LNS側,且一個L2TP隧道可以承載多個會話。

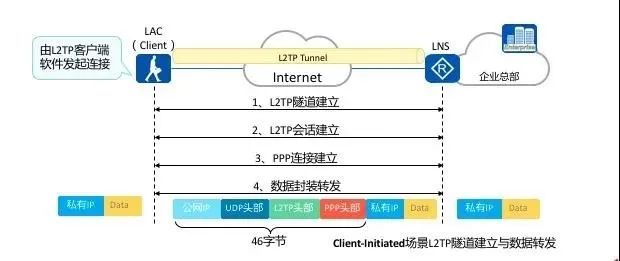

Client-Initialized場景:直接由LAC客戶(指可在本地支持L2TP協議的用戶)發起。客戶需要知道LNS的IP地址。LAC客戶可直接向LNS發起隧道連接請求,無需再經過一個單獨的LAC設備。在LNS設備上收到了LAC客戶的請求之后,根據用戶名、密碼進行驗證,并且給LAC客戶分配私有IP地址。

用戶需要安裝L2TP的拔號軟件。部分操作系統自帶L2TP客戶端軟件。

用戶上網的方式和地點沒有限制,不需ISP介入。L2TP隧道兩端分別駐留在用戶側和LNS側,一個L2TP隧道承載一個L2TP會話。

該場景建立過程如下:

移動辦公用戶與LNS建立L2TP隧道。

移動辦公用戶與LNS建立L2TP會話:移動辦公用戶在第3步會與LNS間建立PPP連接,L2TP會話用來記錄和管理它們之間的PPP連接狀態。因此,在建立PPP連接以前,隧道雙方需要為PPP連接預先協商出一個L2TP會話。會話中攜帶了移動辦公用戶的LCP協商信息和用戶認證信息,LNS對收到的信息認證通過后,通知移動辦公用戶會話建立成功。L2TP會話連接由會話ID進行標識。

移動辦公用戶與LNS建立PPP連接。移動辦公用戶通過與LNS建立PPP連接獲取LNS分配的企業內網IP地址。

移動辦公用戶發送業務報文訪問企業總部服務器

Call-LNS場景:L2TP除了可以為出差員工提供遠程接入服務以外,還可以進行企業分支與總部的內網互聯,實現分支用戶與總部用戶的互訪。一般是由分支路由器充當LAC與LNS建立L2TP隧道,這樣就可實現分支與總部網絡之間的數據通過L2TP隧道互通。

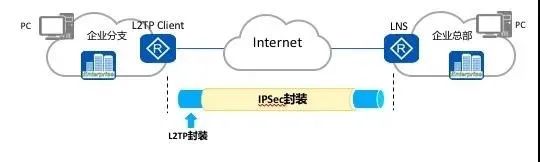

L2TP Over IPSec

當企業對數據和網絡的安全性要求較高時,L2TP無法為報文傳輸提供足夠的保護。這時可以和IPSec功能結合使用,保護傳輸的數據,有效避免數據被截取或攻擊。

企業出差用戶和總部通信,使用L2TP功能建立VPN連接,總部部署為LNS對接入的用戶進行認證。當出差用戶需要向總部傳輸高機密信息時,L2TP無法為報文傳輸提供足夠的保護,這時可以和IPSec功能結合使用,保護傳輸的數據。在出差用戶的PC終端上運行撥號軟件,將數據報文先進行L2TP封裝,再進行IPSec封裝,發往總部。在總部網關,部署IPSec策略,最終還原數據。這種方式IPSec功能會對所有源地址為LAC、目的地址為LNS的報文進行保護。

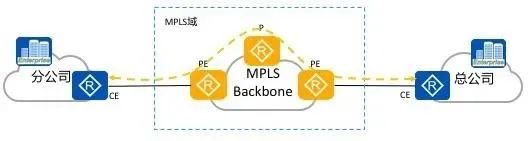

MPLS VPN概述

MPLS是一種利用標簽(Label)進行轉發的技術,最初為了提高IP報文轉發速率而被提出,現主要應用于VPN和流量工程、QoS等場景。

根據部署的不同,MPLS VPN可分為MPLS L2 VPN或者MPLS L3 VPN。

企業可以自建MPLS專網也可以通過租用運營商MPLS專網的方式獲得MPLS VPN接入服務。

MPLS VPN網絡一般由運營商搭建,VPN用戶購買VPN服務來實現用戶網絡之間(圖中的分公司和總公司)的路由傳遞、數據互通等。

基本的MPLS VPN網絡架構由CE(Customer Edge)、PE(Provider Edge)和P(Provider)三部分組成:

CE:用戶網絡邊緣設備,有接口直接與運營商網絡相連。CE可以是路由器或交換機,也可以是一臺主機。通常情況下,CE“感知”不到VPN的存在,也不需要支持MPLS。

PE:運營商邊緣路由器,是運營商網絡的邊緣設備,與CE直接相連。在MPLS網絡中,對VPN的所有處理都發生在PE上,對PE性能要求較高。

P:運營商網絡中的骨干路由器,不與CE直接相連。P設備只需要具備基本MPLS轉發能力,不維護VPN相關信息。

更多MPLS及MPLS VPN的相關內容,參考HCIP-Datacom-Advance相應課程。

小總結

VPN技術擁有安全、廉價、支持移動業務、靈活等一系列優勢,已經成為現網中部署最為廣泛的一類技術。

本文從VPN基本概念與分類出發,簡單介紹了如下幾類常見VPN技術:

IPSec VPN:是一系列為IP網絡提供安全性的協議和服務的集合,為IP網絡提供安全的傳輸。

GRE VPN:提供了將一種協議的報文封裝在另一種協議報文中的機制,解決異種網絡的傳輸問題。

L2TP VPN:是一種能夠提供移動用戶遠程接入服務的二層VPN技術。

MPLS VPN:一種通過標簽交換技術,實現站點與站點之間互聯的VPN技術。

審核編輯 :李倩

-

IP網絡

+關注

關注

0文章

106瀏覽量

16520 -

VPN

+關注

關注

4文章

292瀏覽量

29705 -

虛擬專用網

+關注

關注

0文章

6瀏覽量

6182

原文標題:VPN(虛擬專用網)攻略大全,你一定會用到!

文章出處:【微信號:網絡工程師筆記,微信公眾號:網絡工程師筆記】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

移動虛擬專用網的研究與實現

虛擬專用網(VPN)中QoS的研究與實現

利用IPSec技術構建企業虛擬專用網

虛擬專用網(VPN)工作原理

虛擬專用網(VPN)知識詳解

虛擬專用網絡(VPN)的嵌入式應用

基于MPLS的第二層虛擬專用網

VPN(虛擬專用網絡)是什么,有哪些作用

從各行業的實際運用中,窺見華為云虛擬專用網絡VPN的強大性能 ?

拒絕內卷挖掘境外新藍海,華為云虛擬專用網絡VPN有多特別?

遠程辦公小助手——華為云虛擬專用網絡VPN

VPN(虛擬專用網)攻略大全

VPN(虛擬專用網)攻略大全

評論