作者 |王博文 上海控安可信軟件創(chuàng)新研究院研究員

來(lái)源 |鑒源實(shí)驗(yàn)室

引言:近年來(lái),汽車(chē)網(wǎng)絡(luò)安全攻擊事件頻發(fā),而汽車(chē)智能化和網(wǎng)聯(lián)化所帶來(lái)的安全隱患也與日俱增,研究人員除了考慮如何加入防御措施之外,還應(yīng)該站在攻擊者的角度來(lái)分析歷史的攻擊事件以及攻擊手段。

01汽車(chē)信息安全漏洞與攻擊

針對(duì)汽車(chē)的攻擊行為在近年來(lái)引起了較大的關(guān)注,但是對(duì)汽車(chē)的攻擊行為卻不是近年才有的。早期的攻擊汽車(chē)行為主要是破解汽車(chē)的防盜系統(tǒng),對(duì)汽車(chē)或車(chē)內(nèi)財(cái)產(chǎn)進(jìn)行盜竊。隨著智能網(wǎng)聯(lián)汽車(chē)的發(fā)展,汽車(chē)具有了更多潛在的入侵途徑。對(duì)汽車(chē)的攻擊行為包括了汽車(chē)非法功能激活、汽車(chē)控制以及隱私盜竊等多種行為。智能網(wǎng)聯(lián)汽車(chē)的環(huán)境增加了攻擊者入侵的途徑和可能性。惡意的攻擊者可能會(huì)通過(guò)奪取汽車(chē)的控制權(quán)對(duì)車(chē)主進(jìn)行勒索,也可能在行車(chē)過(guò)程中引發(fā)安全事故,甚至有可能發(fā)動(dòng)大規(guī)模的恐怖襲擊。

2011年,德國(guó)馬格德堡大學(xué)的研究員針對(duì)CAN總線網(wǎng)絡(luò)系統(tǒng),展示了在車(chē)窗升降、汽車(chē)警示燈、安全氣囊控制以及中央網(wǎng)關(guān)控制系統(tǒng)四種攻擊場(chǎng)景下的安全隱患[1]。德國(guó)ESCRYPT公司的研究員提出了在新的網(wǎng)聯(lián)汽車(chē)環(huán)境下,需要對(duì)汽車(chē)內(nèi)部的數(shù)據(jù)安全做更好的保護(hù)[2]。除此之外,國(guó)際上還有很多針對(duì)車(chē)載網(wǎng)絡(luò)安全性分析的研究[3, 4]。

科恩實(shí)驗(yàn)室在2016年和2017年對(duì)特斯拉汽車(chē)實(shí)現(xiàn)了無(wú)物理接觸攻擊。該安全漏洞可以實(shí)現(xiàn)汽車(chē)的車(chē)身控制和行車(chē)功能控制[5]。在該攻擊案例中,攻擊者的入口是中央信息顯示模塊CID。利用這個(gè)ECU中的Linux操作系統(tǒng)和瀏覽器的0 day漏洞。攻擊者成功地實(shí)現(xiàn)了通過(guò)蜂窩網(wǎng)絡(luò)從遠(yuǎn)程接入了信息娛樂(lè)系統(tǒng)。當(dāng)中央網(wǎng)關(guān)被攻破以后,整個(gè)車(chē)內(nèi)網(wǎng)絡(luò)的控制信號(hào)則都暴露在攻擊者面前。之后黑客可以通過(guò)中央網(wǎng)關(guān)發(fā)送各類(lèi)CAN總線報(bào)文、UDS控制信號(hào)等,進(jìn)而實(shí)現(xiàn)對(duì)車(chē)輛的遠(yuǎn)程控制和攻擊。

2017年,荷蘭網(wǎng)絡(luò)安全公司Computest的研究員Daan Keuper和Thijs Alkemade通過(guò)對(duì)大眾和奧迪的多款車(chē)型進(jìn)行挖掘,發(fā)現(xiàn)其車(chē)載信息娛樂(lè)系統(tǒng)中存在遠(yuǎn)程利用漏洞[6]。攻擊者通過(guò)車(chē)載Wi-Fi設(shè)備接入了汽車(chē)的信息娛樂(lè)系統(tǒng),再利用車(chē)載信息娛樂(lè)系統(tǒng)的漏洞,向CAN總線中發(fā)送CAN報(bào)文,最終實(shí)現(xiàn)了對(duì)中央屏幕、揚(yáng)聲器和麥克風(fēng)等裝置的控制。

為了解決汽車(chē)網(wǎng)絡(luò)安全問(wèn)題,汽車(chē)廠商在近年來(lái)也投入了大量的精力。美國(guó)通用汽車(chē)公司在2016年1月與HackerOne合作啟動(dòng)了了公共安全漏洞報(bào)告項(xiàng)目。特斯拉汽車(chē)公司、菲亞特克萊斯勒公司等也在BugCrowd的平臺(tái)上進(jìn)行了漏洞懸賞,試圖在攻擊者利用漏洞進(jìn)行攻擊之前發(fā)現(xiàn)并解決問(wèn)題。

在美國(guó),國(guó)家公路交通安全管理局(NHTSA)近年來(lái)一直致力于解決現(xiàn)代汽車(chē)網(wǎng)絡(luò)安全問(wèn)題[7-9]。在日本,信息處理推進(jìn)機(jī)構(gòu)在2013年發(fā)布了汽車(chē)網(wǎng)絡(luò)信息安全指南,提出了IPA - Car安全模型[10]。

02攻擊案例分析

2.1 攻擊案例

2015年7月,兩名美國(guó)白帽黑客Chris Valasek和Charlie Miller成功侵入一輛正在行駛的JEEP自由光SUV的CAN總線網(wǎng)絡(luò)系統(tǒng),向發(fā)動(dòng)機(jī)、變速箱、制動(dòng)和轉(zhuǎn)向等系統(tǒng)發(fā)送錯(cuò)誤指令,最終使這輛車(chē)開(kāi)翻到馬路邊的斜坡下。隨后,他們?cè)?月全球最大的黑客大會(huì)上,發(fā)布了攻擊細(xì)節(jié)。該事件直接導(dǎo)致了克萊斯勒公司召回了140多萬(wàn)輛汽車(chē),而且該事件也是首起因汽車(chē)信息安全問(wèn)題引發(fā)的汽車(chē)召回。

2.2事件分析

(1)攻擊對(duì)象

該事件的攻擊目標(biāo)為2014款Jeep Cherokee,如圖1所示。他們之所以選擇這款車(chē)作為攻擊目標(biāo)主要有兩方面的原因,一是根據(jù)他們之前的一些研究[11],Jeep Cherokee相比與其他20款車(chē)型,電子電氣架構(gòu)相對(duì)簡(jiǎn)單,侵入到車(chē)內(nèi)總線相對(duì)比較容易;二是結(jié)合當(dāng)時(shí)他們的成本,最終選擇了2014款Jeep Cherokee。

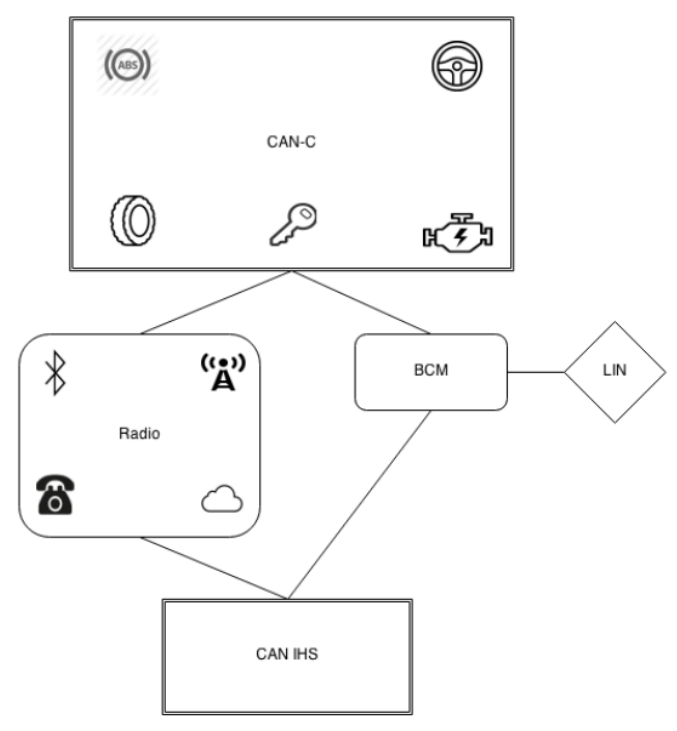

圖2 2014 Jeep Cherokee車(chē)內(nèi)架構(gòu)

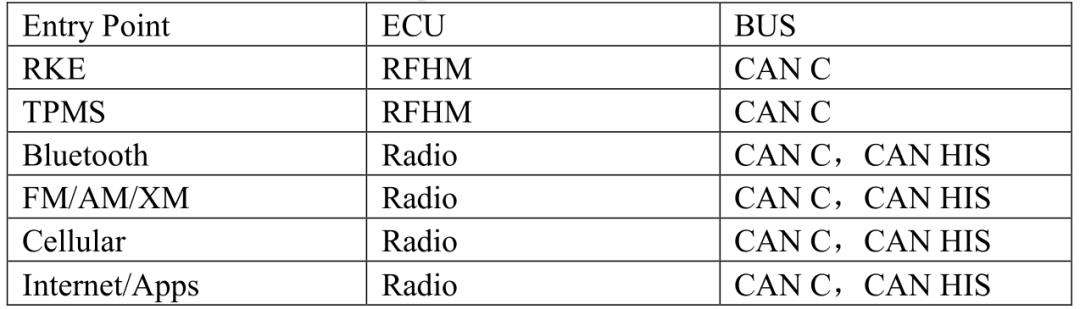

2014 Jeep Cherokee的車(chē)內(nèi)架構(gòu)非常簡(jiǎn)單,如圖2所示,而最為關(guān)鍵的一點(diǎn)是Radio直接與車(chē)內(nèi)的兩個(gè)CAN總線相連,CAN-C和CAN IHS,而CAN-C則是直接連到車(chē)內(nèi)的動(dòng)力系統(tǒng)中,比如發(fā)動(dòng)機(jī)控制、變速箱換擋控制、ABS制動(dòng)、電子手剎等子系統(tǒng)。那么這樣的電子電氣架構(gòu)就意味著,只要侵入了汽車(chē)的Radio系統(tǒng),就能夠?qū)崿F(xiàn)遠(yuǎn)程控制汽車(chē)。如表1所示,列出了Jeep Cherokee可能的入侵點(diǎn)。

表1 Jeep Cherokee可能的入侵點(diǎn)

(2)攻擊步驟解析

根據(jù)Chris Valasek和Charlie Miller的研究報(bào)告,將他們的攻擊步驟主要分解為3個(gè)步驟:

● 利用3G偽基站跟汽車(chē)通訊模組建立連接,利用通訊端口上開(kāi)放的后門(mén),獲取聯(lián)網(wǎng)模塊的最高控制權(quán)限;

● 再通過(guò)聯(lián)網(wǎng)模塊,將篡改過(guò)的程序刷入CAN控制芯片里,進(jìn)而實(shí)現(xiàn)對(duì)車(chē)內(nèi)CAN總線的完全控制;

● 通過(guò)CAN控制器給車(chē)內(nèi)其他控制器發(fā)送控制指令,實(shí)現(xiàn)對(duì)車(chē)輛的非法操控。

a. 偽基站連接

首先,研究者通過(guò)拆解車(chē)內(nèi)的T-Box模塊,發(fā)現(xiàn)它使用了高通3G基帶芯片,并使用Sprint作為運(yùn)營(yíng)商,如圖3所示。另外,還可以使用Sierra無(wú)線軟件開(kāi)發(fā)工具包來(lái)開(kāi)發(fā)和調(diào)試這個(gè)系統(tǒng)[12]。該車(chē)機(jī)模塊有兩個(gè)網(wǎng)絡(luò)接口,一個(gè)用于內(nèi)部Wi-Fi通信,一個(gè)通過(guò)Sprint的3G服務(wù)與外界通信。研究者利用偽基站,可以實(shí)現(xiàn)手機(jī)網(wǎng)絡(luò)與Jeep進(jìn)行通信。

圖3 哈曼Uconnect系統(tǒng)的Sierra Wireless AirPrime AR5550

b. 網(wǎng)關(guān)越獄

研究者為了控制車(chē)機(jī)Uconnect系統(tǒng),對(duì)Uconnect將進(jìn)行了端口掃描,并發(fā)現(xiàn)開(kāi)放端口6667的D-Bus服務(wù),D-Bus服務(wù)帶來(lái)的安全風(fēng)險(xiǎn)包括代碼注入、功能濫用甚至內(nèi)存損壞等,因此研究者通過(guò)D-Bus服務(wù)可以實(shí)現(xiàn)未經(jīng)身份驗(yàn)證對(duì)Uconnect系統(tǒng)進(jìn)行控制。然而,車(chē)機(jī)Uconnect系統(tǒng)并不直接與車(chē)內(nèi)的CAN總線相連,而是通過(guò)瑞薩V850ES/FJ3芯片處理。為了進(jìn)一步控制車(chē)內(nèi)的CAN總線通信,研究者發(fā)現(xiàn)V850ES芯片是由車(chē)機(jī)系統(tǒng)對(duì)其進(jìn)行固件刷新的,而車(chē)機(jī)系統(tǒng)之前就拿到了控制權(quán),那么研究者利用修改過(guò)的固件重新刷新了V850ES,從而將瑞薩V850ES/FJ3芯片進(jìn)行了越獄。

c. 非法控制

車(chē)機(jī)芯片和CAN控制器V850ES通過(guò)SPI總線進(jìn)行連接,通過(guò)使用SPI從車(chē)機(jī)芯片向V850ES芯片上修改后的固件發(fā)送消息,使得V850ES發(fā)出控制車(chē)輛行為的CAN數(shù)據(jù)。CAN是一種總線型的協(xié)議,在協(xié)議中沒(méi)有原始地址信息,接收ECU對(duì)收到的數(shù)據(jù)無(wú)法確認(rèn)是否為原始數(shù)據(jù),這就容易導(dǎo)致攻擊者通過(guò)注入虛假信息對(duì)CAN總線報(bào)文進(jìn)行偽造、篡改等。因此,通過(guò)逆向JEEP車(chē)內(nèi)的CAN通信協(xié)議,就可以進(jìn)行偽造,從而進(jìn)一步控制JEEP車(chē)的CAN-C總線系統(tǒng)。

03總 結(jié)

Chalie Miller和Chris Valasek作為黑客突破了以往汽車(chē)網(wǎng)絡(luò)安全黑客的極限,那就是成功實(shí)現(xiàn)了非物理接觸下的遠(yuǎn)程進(jìn)行車(chē)輛控制。以往的黑客只能通過(guò)物理接觸,或者只能控制個(gè)車(chē)輛,最多進(jìn)行近距離攻擊,而Chalie和Chris可以控制全美范圍內(nèi),幾乎所有安裝了Uconnect車(chē)機(jī)的車(chē)。

從該JEEP車(chē)攻擊事件的分析我們也可以看出,實(shí)現(xiàn)汽車(chē)的遠(yuǎn)程控制不是單單通過(guò)某一個(gè)漏洞,而是通過(guò)一系列的漏洞才實(shí)現(xiàn)了非物理接觸下的入侵,而另一方面反映出汽車(chē)中的各個(gè)子控制器存在很多潛在的漏洞,最后再次梳理JEEP自由光入侵的時(shí)間線作為文章的總結(jié)。

● 2014年10月:Chalie和Chris披露了D-Bus服務(wù)暴露和易受攻擊的事實(shí)。

● 2015年3月:Chalie和Chris發(fā)現(xiàn)可以重新編程V850芯片,以從OMAP芯片發(fā)送任意CAN消息。

● 2015年5月3日:Chalie和Chris發(fā)現(xiàn)D-Bus可以通過(guò)蜂窩網(wǎng)絡(luò)訪問(wèn),而不僅僅是Wi-Fi。

● 2015年7月:Chalie和Chris向FCA、Harman Kardon、NHTSA和QNX提供了研究報(bào)告。

● 2015年7月16日:克萊斯勒發(fā)布了該問(wèn)題的補(bǔ)丁。

● 2015年7月21日:《Wired》文章發(fā)布。

● 2015年7月24日:Sprint蜂窩網(wǎng)絡(luò)阻止端口6667的訪問(wèn)。克萊斯勒自愿召回140萬(wàn)輛汽車(chē)。

參考文獻(xiàn):

[1]HOPPE T, KILTZ S, DITTMANN J. Security Threats to Automotive CAN Networks Practical Examples and Selected Short-term Countermeasures[J]. Reliability Engineering and System Safety, 2011, 96(1): 11-25.

[2]WEIMERSKIRCH A. Do Vehicles Need Data Security?[C]//SAE Technical Paper. Detroit, MI, United States, 2011.

[3]KLEBERGER P, OLOVSSON T, JONSSON E. Security Aspects of the In-vehicle Network in the Connected Car[C]//IEEE Intelligent Vehicles Symposium (IV). Baden-Baden, Germany, 2011: 528-533.

[4]NISCH P. Security Issues in Modern Automotive Systems[C]//Lecture: Securce Systems. 2011.

[5]Keen Security Lab. TESLA Hacking 2016 and 2017[C]//15th ESCAR Europe. 2017.

[6]Computest. The Connected Car - Ways to Get Unauthorized Access and Potential Implica- tions[R]. 2018.

[7]MCCARTHY C, HARNETT K. National Institute of Standards and Technology Cybersecu- rity Risk Management Framework Applied to Modern Vehicle[R]. NHTSA Report 812-073. National Highway Tra?c Safety Administration, U.S. Dept. of Transportation, 2014.

[8]MCCARTHY C, HARNETT K, CARTER A. A Summary of Cybersecurity Best Practices[R]. NHTSA Report 812-075. National Highway Tra?c Safety Administration, U.S. Dept. of Transportation, 2014.

[9]MCCARTHY C, HARNETT K, CARTER A, et al. Assessment of the Information Sharing and Analysis Center Model[R]. 2014.

[10]KOBAYASHI H, KONNO C, KAYASHIMA M, et al. Approaches for Vehicle Information Security[R]. Information-Technology Promotion Agency, 2013.

[11]MILLER C, VALASEK C. Adventures in Automotive Networks and Control Units[Z]. DEF CON 21. 2013.

審核編輯黃宇

-

芯片

+關(guān)注

關(guān)注

459文章

51927瀏覽量

433738 -

CAN

+關(guān)注

關(guān)注

57文章

2836瀏覽量

466239 -

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

11文章

3268瀏覽量

60985 -

汽車(chē)

+關(guān)注

關(guān)注

13文章

3755瀏覽量

39092

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

舜宇智領(lǐng)榮獲DEKRA德凱ISO/SAE 21434汽車(chē)網(wǎng)絡(luò)安全認(rèn)證

杰發(fā)科技通過(guò)ISO/SAE 21434汽車(chē)網(wǎng)絡(luò)安全管理體系認(rèn)證

鐵將軍通過(guò)ISO/SAE 21434汽車(chē)網(wǎng)絡(luò)安全管理體系認(rèn)證

中科創(chuàng)達(dá)通過(guò)ISO/SAE 21434汽車(chē)網(wǎng)絡(luò)安全管理體系認(rèn)證

Lansweeper:強(qiáng)化網(wǎng)絡(luò)安全與資產(chǎn)管理

華銳捷榮獲TüV南德ISO/SAE 21434汽車(chē)網(wǎng)絡(luò)安全認(rèn)證

時(shí)代智能獲TüV南德ISO/SAE 21434汽車(chē)網(wǎng)絡(luò)安全認(rèn)證

TüV南德授予時(shí)代智能ISO/SAE 21434 汽車(chē)網(wǎng)絡(luò)安全流程認(rèn)證證書(shū)

駱駝集團(tuán)武漢光谷研發(fā)中心獲ISO/SAE 21434汽車(chē)網(wǎng)絡(luò)安全流程認(rèn)證

智達(dá)誠(chéng)遠(yuǎn)榮獲TüV南德ISO/SAE 21434汽車(chē)網(wǎng)絡(luò)安全認(rèn)證

智能網(wǎng)聯(lián)汽車(chē)網(wǎng)絡(luò)安全開(kāi)發(fā)解決方案

經(jīng)緯恒潤(rùn)榮獲ISO/SAE 21434汽車(chē)網(wǎng)絡(luò)安全流程認(rèn)證

愛(ài)芯元智通過(guò)ISO/SAE 21434:2021汽車(chē)網(wǎng)絡(luò)安全流程認(rèn)證

邀請(qǐng)函 | Vector中國(guó)汽車(chē)網(wǎng)絡(luò)安全技術(shù)日

經(jīng)緯恒潤(rùn)亮相AutoSec中國(guó)汽車(chē)網(wǎng)絡(luò)安全及數(shù)據(jù)安全合規(guī)峰會(huì)

評(píng)論