Kubernetes已經占據如何管理集容器化應用程序的核心位置。因此,存在許多定義Kubernetes應用程序的約定文件格式,包括YAML、JSON、INI等。 這使得我們需要考慮應用程序的最佳策略是什么。此外,我們還必須考慮如何根據所選擇的文件結構(特別是安全性)路徑來驗證應用程序配置。 本文,我們將探討使用YAML文件定義Kubernetes應用程序,以及可以采取的各種步驟來有效地驗證這些配置定義。

Yaml定義K8s配置

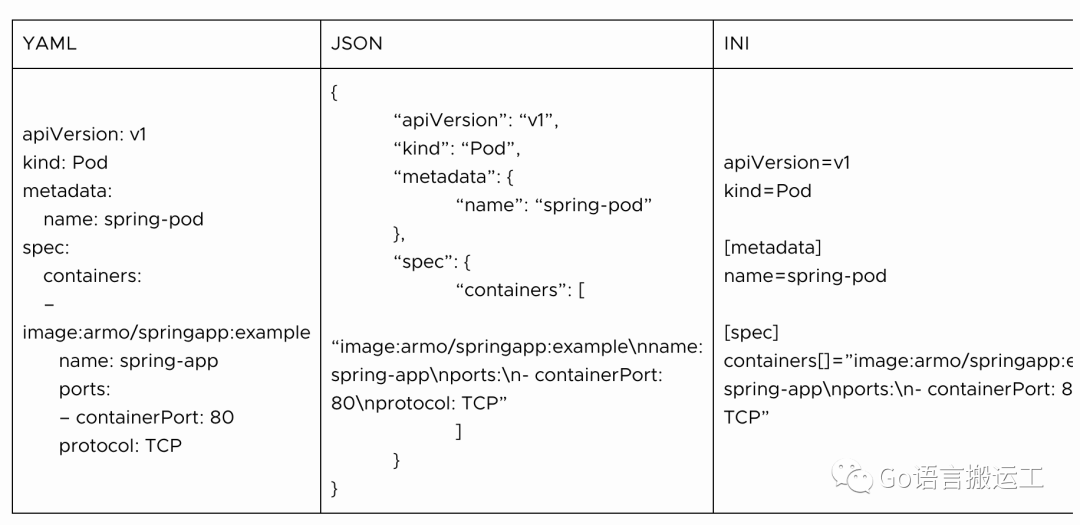

與JSON和INI相比,YAML更加緊湊和可讀。例如,如果我們要定義一個可以在端口80上可達的pod,那么YAML、JSON和INI中的配置將如下表所示。

很明顯,YAML簡化了我們定義Kubernetes應用程序的方式,特別是考慮到一個普通應用程序可能涉及幾十個配置文件。此外,YAML的緊湊特性允許您將對象分組在一起,從而減少所需的文件數量。 然而,在定義Kubernetes配置文件時存在重大挑戰,特別是在嵌入manifest文件之間的約束和關系時。

例如,我們如何確保按照最佳實踐配置內存限制? 在滿足邊界情況時,缺乏驗證不僅會導致應用程序出現意外行為,而且還會暴露出主要的安全漏洞。因此,我們有必要考慮基于yaml配置文件的驗證策略,這就是我們將在下面幾節中深入研究的內容。 驗證內容 應該對YAML文件執行三個級別的驗證。這些級別確保根據YAML文件的實際有效性執行驗證,直到是否滿足安全實踐。

第一級別是結構驗證,這是在Kubernetes配置文件上執行的基礎級別驗證。它只需要驗證YAML文件,以確保沒有語法錯誤。這一點可以在編寫配置文件時由IDE進行驗證。

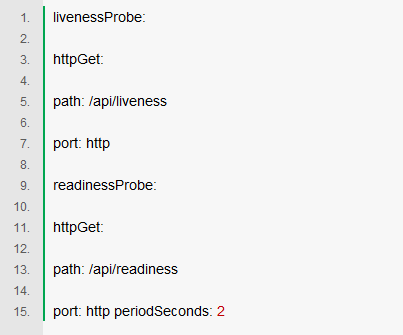

第二層是語義驗證。這確保YAML文件的內容轉換為所需的Kubernetes資源,從而驗證Kubernetes應用程序本身。

最后,第三層也是最深層的驗證是安全驗證,以確保所定義的Kubernetes應用程序不存在任何漏洞。我們可能已經成功地編寫了YAML配置,也成功地實現了所需的Kubernetes資源和連接,但這并不能確保我們的Kubernetes應用程序是很安全的,并遵循最佳實踐。

最后兩個驗證都是Kubernetes配置驗證,而且不僅僅是在YAML格式驗證方面。因為和應用程序相關,需要特殊驗證。執行這種驗證需要Kubernetes領域的深入和專業知識,我們將簡要介紹如何使用Kubernetes領域專家開發的工具輕松處理它們。

例如,鎖定hostPath掛載權限可以確保具有可寫hostPath卷的集群中的容器不會被攻擊者訪問,因為他們可能會獲得底層主機上的持久性。這不符合安全最佳實踐,為了避免這個問題,我們應該始終確保hostPath屬性下的readOnly部分設置為true。 另一個例子是只在必要時才授予pods 主機網絡訪問權。所有有權限的pod應該被列入白名單。對主機網絡的不必要訪問增加了潛在的攻擊范圍。

因此,從上面的兩個例子可以看出,即使我們的配置文件通過了結構和語義驗證,導致我們的Kubernetes資源被成功編排,安全和功能漏洞可能仍然存在。因此,我們必須考慮如何最好地捕獲這些漏洞,然后在生產環境中提醒存在對后果。安全驗證是實現此目的的方法。

校驗Yaml的最佳實踐

考慮到結構驗證相當簡單,通常編程使用的IDE就集成了該功能。Kubernetes語義和安全驗證需要特殊處理,特別是在策略和工具方面。 我們考慮一些最佳實踐和策略,以實現YAML文件的全面驗證。 您可以執行一個試運行(kubectl apply -f - -dry-run='server ")來驗證語義結構,但這仍然是一個額外的步驟,可能會降低總體速度。

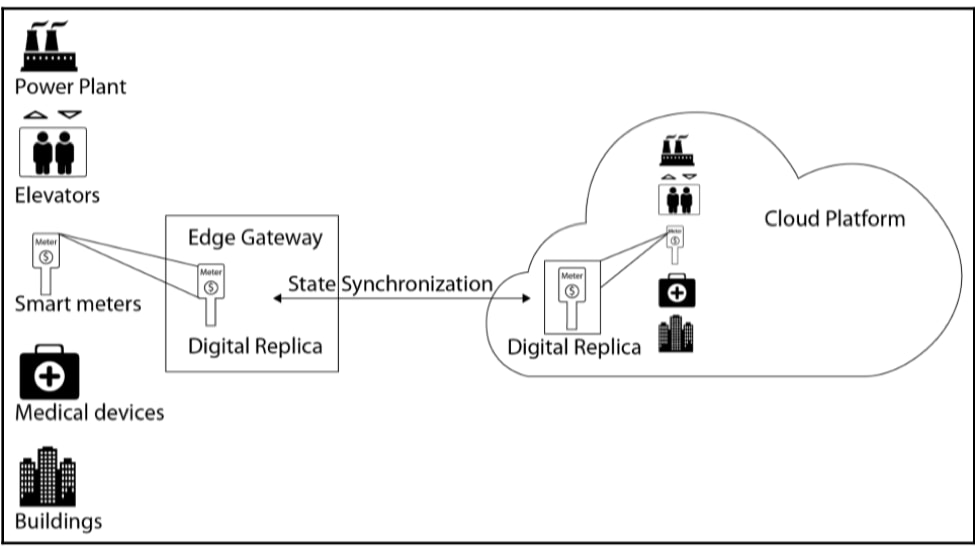

但是,試運行要求您能夠訪問Kubernetes集群。 這種方法的另一種選擇是Kubeval,這是一個實用工具,可以用來驗證配置文件語義,以確保它們滿足Kubernetes的對象定義需求。它可以是CI過程的一部分,并在本地執行掃描,從而確保在投入生產環境之前從語義上驗證配置文件。 還可以使用kuscape在CI中實現安全驗證。這是一個開源工具,確保您的Kubernetes應用程序定義遵循多種安全框架,如NSA-CISA或MITRE ATT&CK。通過使用kuscape CLI,您可以掃描所有YAML文件的安全漏洞,甚至獲得風險評分和風險趨勢。它充當YAML驗證器,其主要價值是安全驗證。

從DevOps到DevSecOps

你可以運行CI流水線中已經討論過的工具的組合,以實現結構、語義和安全驗證。然而,僅僅利用這些工具及其預定義的檢查是不夠的。 我們從DevOps中學到的一件事是,總是有一個可以采用的改進循環。這就是為什么隨著應用程序的發展和安全性需求的變化,你應該不斷地檢查安全性控制。 新的安全控件應該合并到安全驗證步驟中。kuscape是AMRO開發的開源平臺,它允許你定義自己的控件框架。盡管開箱即用的框架很健壯,但需要根據業務和Kubernetes資源的具體需求形成策略控制。

只有將安全檢驗嵌入到構建應用程序中,才能實現這種最佳實踐。多虧了像Kubeval和kuscape這樣的開源工具,開發團隊不斷考慮驗證,特別是安全驗證的障礙已經降低了。

總結

YAML配置文件使得構建Kubernetes應用程序非常簡單。然而,YAML在驗證方面確實有其局限性。因此,我們有必要了解所有驗證策略,以確保構建的Kubernetes應用程序是健康和安全的。 在任何IDE中使用YAML測試驗證YAML文件的結構都是相當簡單的,但是驗證Kubernetes資源對象定義的正確性以及圍繞它們的安全措施是很困難的。幸運的是,像kuscape這樣的工具彌補了這一差距,在整個應用程序生命周期中不斷考慮安全性。 由于安全性是構建容器應用程序的主要關注點之一,這里討論的驗證策略是朝著正確方向邁出的一步。

審核編輯:劉清

-

JSON

+關注

關注

0文章

117瀏覽量

6963 -

YAML

+關注

關注

0文章

21瀏覽量

2322

原文標題:如何校驗K8S Yaml文件

文章出處:【微信號:magedu-Linux,微信公眾號:馬哥Linux運維】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

Kubernetes之路 2 - 利用LXCFS提升容器資源可見性

如何將udev規則和/或netplan config.yaml文件添加到Ubuntu devel rfs?

首次部署 Kubernetes 應用程序需注意的“陷阱”

新版本Portworx PX-Backup助力Kubernetes有狀態應用程序實現跨云數據保護與遷移

探討使用YAML文件定義Kubernetes應用程序

探討使用YAML文件定義Kubernetes應用程序

評論