多年以后,面對IAM后臺,運維小李將會想起師父帶他去見識權限管理的那個遙遠的下午。當時,公司是個二十多個員工的小企業,一個個業務應用都有獨立后臺,管理簡單,每個應用一個訪問控制列表,列表里寫明了員工的賬號和權限,像圖書館的借書記錄。 后來,公司的員工越來越多,業務應用越來越多。小李開始創建用戶組,給員工分配角色,權限管理工作量越來越大。再后來,小李了解到有種權限管理模型叫ABAC,又開始研究如何給應用配置訪問控制,工作量進一步攀升。小李有些迷茫,模型越來越先進,但權限管理卻越來越復雜,到底怎么搞才能讓權限管理又精細又準確、又便利又安全?

三大權限管理模型怎么選?

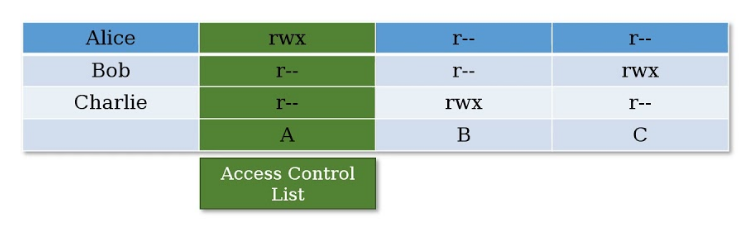

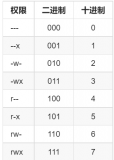

想弄清小李遇到的難題,先要厘清權限管理的目的。權限管理,是為了讓用戶可以訪問而且只能訪問自己被授權的資源,不能多也不能少。這個目的需要借助各種權限管理模型來實現。ACL(訪問控制列表)是率先登場的權限管理模型。它的概念很簡單,每一個需要被訪問控制機制保護的資源對象(稱為客體)都維持一個獨立的關聯映射表,其中記錄了對該客體進行訪問的實體(稱為主體)被授予訪問客體的權限,以及允許對客體執行哪些操作。當主體試圖訪問客體時,系統會檢查映射表,確定是否允許訪問。

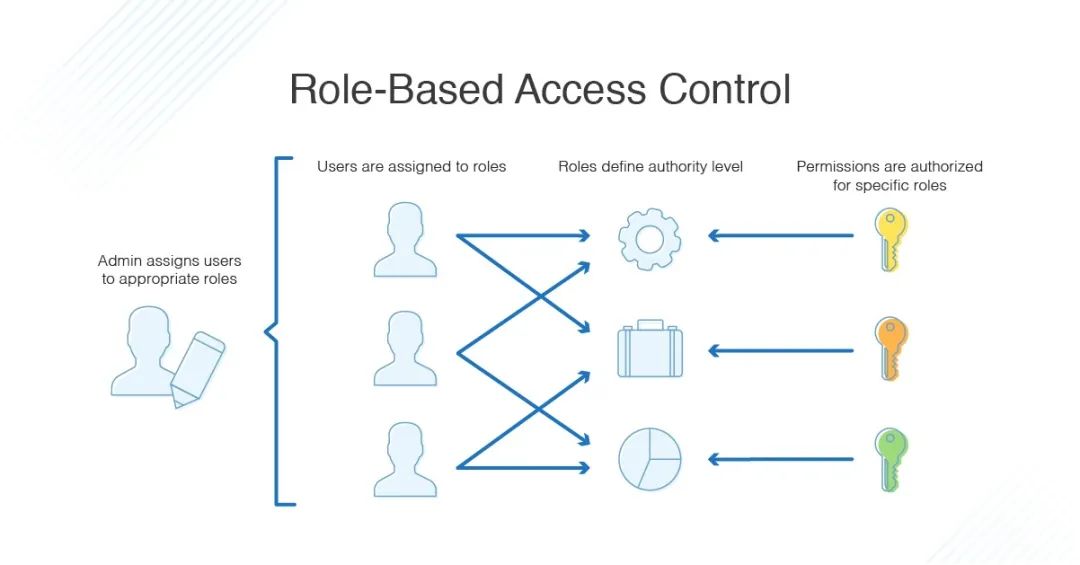

以圖書館為例,ACL相當于在每本書上都附了一張借閱許可清單,列出了每一個有權限借書的人,以及他們可以借閱的時間。這種方式簡單實用,卻存在兩大問題,一是每次訪問時都必須檢查客體的ACL,會耗費一定資源;二來大用戶量、多業務應用的環境下,ACL的添加、刪除和更改比較復雜,容易出現錯誤。RBAC(基于角色的訪問控制)是比ACL更新的權限管理模型。它采用了可分配給主體具有特定權限集的預定義角色,訪問權限由為個體分配角色的人提前定義,最終由客體屬主在確定角色權限時明確。在處理訪問請求時,系統會評估主體的角色以及角色對應的權限,生成訪問控制策略。

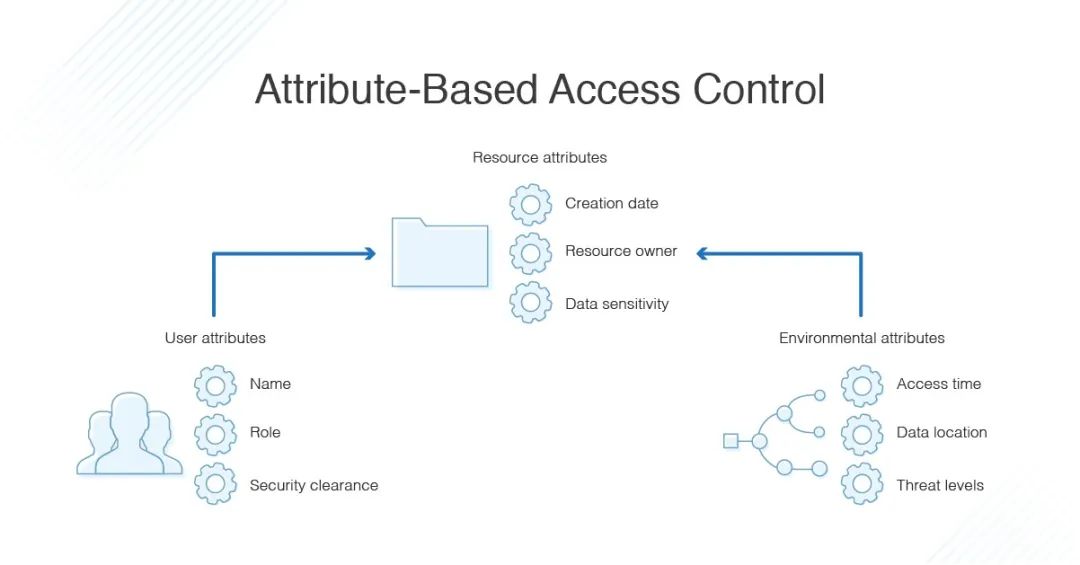

還是以圖書館為例,RBAC相當于給每一個借書人分配了“學生”、“老師”、“某課題組成員”等不同的角色,“學生”可以借10本書,“老師”可以借20本書,“某課題組成員”可以借閱與課題有關的所有書籍。在企業內部,角色可以以級別、部門、項目等維度定義,一個員工可以有多個角色。相比ACL,RBAC能夠借助中間件實現對多個系統和資源訪問權限的集中管理,簡化了權限管理流程,使得權限管理更規范、更便捷。 RBAC相比ACL更適應多用戶、多應用、多資源的大型組織,但它的授權粒度只到角色組,難以對具體的個體實施細粒度的訪問控制。為了彌補這個缺陷,ABAC模型(基于屬性的訪問控制)應運而生。與RBAC不同,其訪問控制決策不再以單一的角色為依據,而是基于一組與請求者、環境和/或資源本身相關的特征或屬性。在ABAC模型中,系統將權限直接分配給訪問主體。當主體請求訪問后,ABAC引擎通過檢查與訪問請求相關的各種屬性值,基于預設的訪問控制策略,確定允許或拒絕訪問。

如果應用了ABAC,圖書館的借閱管理將更加精細、靈活,比如“老師”平時可以同時借20本書,寒暑假只能借10本,“學生”在假期不能借書,“某課題組成員”如果假期留校仍可無限量借書,離校則不能借書。在ABAC模型中,企業可以基于時間、地點、IP、設備、網絡、操作系統、風險級別等屬性制定不同的訪問控制策略,實現細粒度的權限管理和動態訪問控制,幾乎能滿足所有類型的需求,是真正的“高級貨”。

芯盾時代IAM,三種模型按需選擇

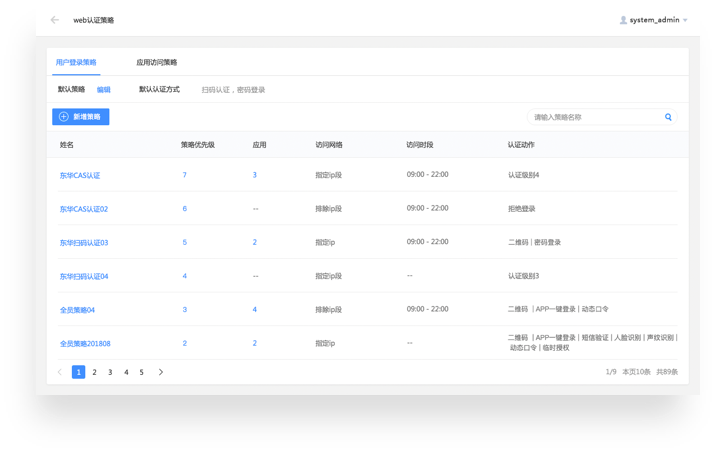

面對三種權限管理模型,很多企業會陷入選擇困難癥,因為每一種模型都有各自的優缺點,都難以解決企業所有的權限管理問題。對此,芯盾時代的IAM產品經理表示,小孩子才做選擇題,成年人當然全都要。芯盾時代用戶身份與訪問管理平臺(IAM)把三種授權模型全部安排上,企業可以基于自身人員規模、業務規模,資源的重要程度、訪問場景匹配適合的權限管理模型:

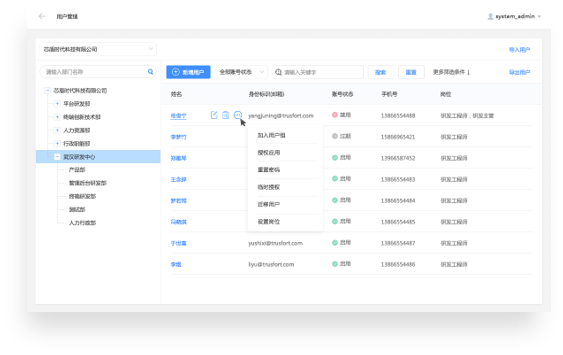

1.針對只對特殊用戶開放的特殊資源,采用ACL模型管理訪問權限,人工管理訪問權限,權限具體到人,實現對特殊應用、特殊用戶的精準權限管理; 2.針對重要程度一般、訪問場景簡單、訪問人數多的資源,采用RBAC模型,以角色區分訪問權限,實現應用的自動化授權,簡化權限管理工作的同時保證安全性; 3.針對重要程度高、訪問場景復雜的資源,采用ABAC模型,全面、精準的定義、維護各種屬性,靈活的設置訪問控制策略,進行細粒度的訪問權限管理和動態訪問控制,在提升資源安全性的同時保證訪問的便利性。

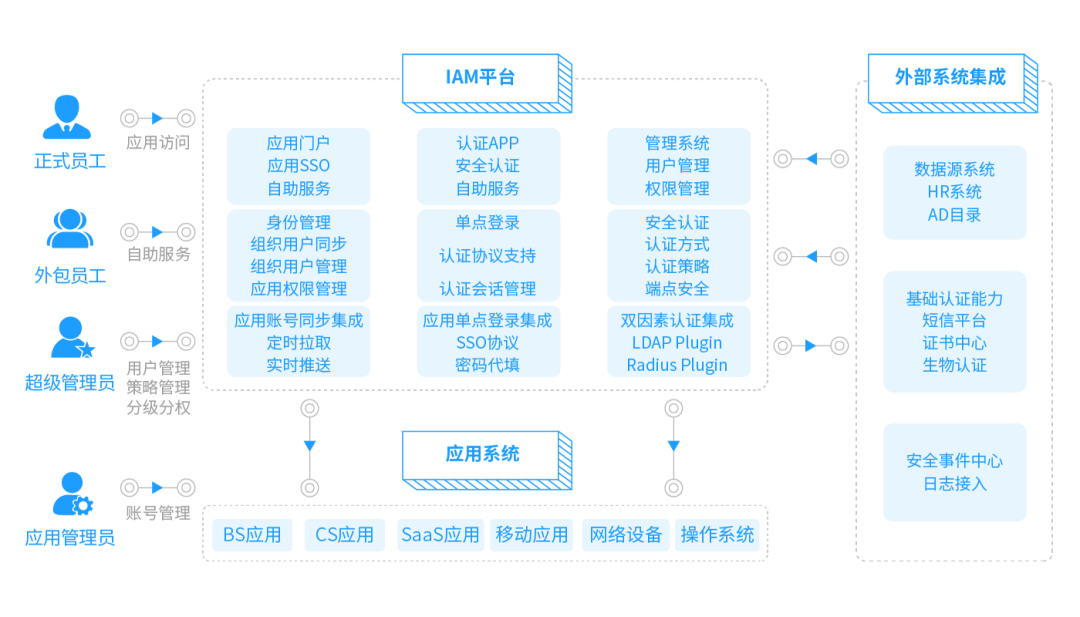

借助芯盾時代IAM,企業能夠一站式的建立完善的權限管理體系,分類、分級管理資源訪問的權限管理,并通過用戶自動授權、自助申請權限簡化權限管理流程,形成完整的自動化授權與賬號管理體系,實現業務應用的統一權限管理。 統一的權限管理只是芯盾時代IAM四大核心功能之一,它與其它三大功能一起,為企業構建規范的統一身份管理平臺:

1.統一身份管理:芯盾時代IAM能夠整合企業零散的組織用戶數據,為用戶生成唯一可信的數字身份標識,實現用戶用戶、權限、應用賬號自動化流轉機制,建立身份安全基線,為各種權限管理模型的實現提供可信的身份信息;2.統一身份認證:芯盾時代IAM依托移動安全核心技術,將認證能力拓展到設備層面,提供應用統一門戶、單點登錄、免密認證能力,支持傳統認證、移動認證、社交認證、生物認證、證書認證等技術,在ABAC授權模式下提供多種二次認證方式,保證訪問控制策略的有效性和便捷性;3.統一審計管理:芯盾時代IAM利用零信任模型、流式計算技術、規則引擎技術,實現對管理員操作行為、用戶登錄認證行為、用戶應用訪問行為的風險審計與動態訪問控制功能。 有了芯盾時代IAM,老板再也不用擔心公司的訪問權限管理,企業業務更加安全、員工操作更加便利、運維工作更加簡單。

審核編輯 :李倩

-

核心技術

+關注

關注

4文章

625瀏覽量

20070 -

ACL

+關注

關注

0文章

61瀏覽量

12347 -

芯盾時代

+關注

關注

0文章

256瀏覽量

2027

原文標題:IAM中的“權限管理”丨ACL、RBAC、ABAC三大權限管理模型,到底怎么選?

文章出處:【微信號:trusfort,微信公眾號:芯盾時代】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

云知聲四篇論文入選自然語言處理頂會ACL 2025

Linux權限管理基礎入門

EM儲能網關、ZWS智慧儲能云應用(12) — 賬號和權限管理

低功耗藍牙和經典藍牙,到底怎么選?

在線監測管理系統的智能化功能詳解 多角色權限與多項目管理 多終端適配

華納云:設置RBAC權限的方法

美國高防服務器到底怎么選

鴻蒙開發Ability Kit程序訪問控制:向用戶申請單次授權

鴻蒙開發Ability Kit程序訪問控制:申請使用受限權限

鴻蒙開發組件:DataAbility權限控制

評論