信息安全是我們這個時代最重要的話題之一。有一件事是肯定的:總會有攻擊者試圖利用軟件中的漏洞來濫用它。我們目前正在經(jīng)歷網(wǎng)絡(luò)攻擊數(shù)量的快速增長。惡意行為者 - 通常是專業(yè)的罪犯或國家攻擊者 - 正在獲取機密信息,訪問系統(tǒng)以控制它們,或破壞它們以使其不再運行的程度。

然而,網(wǎng)絡(luò)攻擊的動機在共同標(biāo)準(zhǔn)中根本沒有作用(或只是從屬的),因為參與者被分配的角色使他們成為威脅。區(qū)分用戶是無意中危害系統(tǒng)還是攻擊者(由通用準(zhǔn)則稱為威脅代理)故意攻擊系統(tǒng)。但是,這只有在從損害和“要保護的資產(chǎn)”(特別是系統(tǒng)的組成部分)的角度考慮這些類別時才重要。

考慮一個交互式展臺的制造商(系統(tǒng)集成商),他想要認(rèn)證一系列新的展臺。為此,將全面檢查由硬件(SoC、支付終端和顯示器)和軟件(操作系統(tǒng)、硬件抽象層以及用于通過網(wǎng)絡(luò)訂購商品和支付的應(yīng)用程序)組成的信息亭。

這是因為任何根據(jù)通用標(biāo)準(zhǔn)進(jìn)行認(rèn)證的人都有一個完整的系統(tǒng),或IT產(chǎn)品/嵌入式系統(tǒng)(在通用標(biāo)準(zhǔn)中稱為評估目標(biāo),簡稱TOE),必須保護它免受上述參與者的損害。這包括(但不一定)硬件,必須保護硬件免受物理濫用,例如盜竊、操縱等;和軟件,必須根據(jù)某些范式進(jìn)行評估。但是,也可以宣布其他安全目標(biāo)。

系統(tǒng)集成商并不孤單。另一個實體(通常是測試實驗室)協(xié)助認(rèn)證,并由權(quán)威機構(gòu)(通常是政府)頒發(fā)認(rèn)證。

所有可能和合理的參與系統(tǒng)的參與者都將被識別出來,例如用戶(客戶),程序員(他們可能出于任何動機安裝特洛伊木馬),以及肆意破壞信息亭的人。這些行為者所有可以想象的攻擊都將以共同準(zhǔn)則的語言命名和分配。將指出如何消除或最小化此類攻擊的損害的對策,以便保護組件(資產(chǎn))。最后,權(quán)威機構(gòu)(例如德國聯(lián)邦信息安全辦公室(BSI))將驗證是否可以授予認(rèn)證,然后授予或拒絕認(rèn)證。

共同準(zhǔn)則的哲學(xué)

通用準(zhǔn)則是當(dāng)前且定期維護的通用安全認(rèn)證。它的設(shè)計方式使其可以盡可能普遍地使用,因此可以在任何地方使用,因此可以在任何地方使用,這與特定的DO-356A / ED-203A安全認(rèn)證相反,例如,該認(rèn)證是為航空電子系統(tǒng)設(shè)計的,并且僅用于那里(即飛機)。

通用準(zhǔn)則經(jīng)過明確設(shè)計,以便可以將來自IT安全研究的結(jié)果納入其中,因為結(jié)構(gòu)足夠靈活,可以擴展或修改。這種靈活性還允許將大部分要求用于特定認(rèn)證,例如 DO-356A/ED-203A。

因此,一方面,無論需要哪種特定認(rèn)證,都可以相對方便地將已經(jīng)認(rèn)證的工件轉(zhuǎn)移到新項目中;另一方面,以這種方式預(yù)先認(rèn)證的系統(tǒng)可以用作新項目的基礎(chǔ)。這對操作系統(tǒng)制造商來說是有意義的,因為這里不清楚操作系統(tǒng)是用于汽車、無人機、工業(yè)機器人、外骨骼還是衛(wèi)星。

考慮一家飛機制造商,他們希望根據(jù)DO-356A / ED-203A對其航空電子系統(tǒng)進(jìn)行認(rèn)證,使用實時操作系統(tǒng)來保證應(yīng)用程序是確定性的 - 方向舵必須并且將在一定時間內(nèi)做出反應(yīng)。在這種情況下,通用準(zhǔn)則未涵蓋的要求很少。事實上,通用準(zhǔn)則和DO-356A/ED-203A共有32項要求,這些要求完全或至少大部分一致,只有7項要求不適用。

對于為車輛電子系統(tǒng)設(shè)計的相對較新的ISO/SAE 21343標(biāo)準(zhǔn),有93個全等或幾乎一致的要求,只有9個不在通用標(biāo)準(zhǔn)中。每個全等要求都可以映射到特定安全認(rèn)證的相應(yīng)要求。這并非巧合:大多數(shù)特定的安全認(rèn)證都可以追溯到通用準(zhǔn)則。

回到飛機制造商的例子:在這個政府支持的黑客攻擊和勒索團伙威脅要墜毀飛機的時代,網(wǎng)絡(luò)安全和功能安全現(xiàn)在密不可分。這要求軟件既要為安全和保障而設(shè)計,又要通過適當(dāng)?shù)恼J(rèn)證來證明操作的完整性。

因此,在這種情況下,必須根據(jù)DO-356A/ED-203A和安全標(biāo)準(zhǔn)DO-178C進(jìn)行認(rèn)證。因此,為其項目尋找合適基礎(chǔ)的系統(tǒng)集成商將通過選擇根據(jù)相關(guān)行業(yè)安全標(biāo)準(zhǔn)認(rèn)證(或易于認(rèn)證)的操作系統(tǒng)來節(jié)省大量時間、精力和金錢,并且還根據(jù)通用標(biāo)準(zhǔn)進(jìn)行了足夠高的認(rèn)證,以涵蓋適用的行業(yè)特定網(wǎng)絡(luò)安全標(biāo)準(zhǔn)。

安全評估

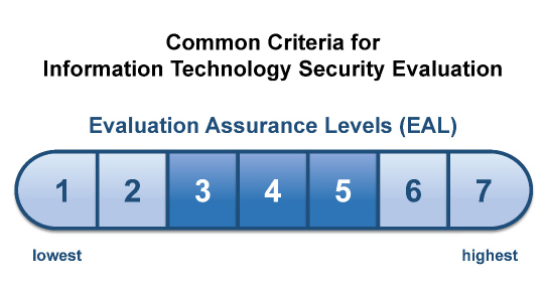

就像 DO-178C 制定從 DAL D 到最高級別的 DAL A 的安全級別一樣,提高評估保證級別 (EAL) 可以保證對認(rèn)證系統(tǒng)建立對 IT 安全的合理信心。然而,雖然DO-178C可以對安全性做出或多或少的明確陳述,但通用標(biāo)準(zhǔn)級別并不直接表明系統(tǒng)在安全/不安全二分法意義上的安全性,而是對系統(tǒng)的合理信任做出陳述。

這種間接的信任聲明是基于這樣一個事實,即在IT安全問題上沒有絕對的確定性。雖然統(tǒng)計(故障)概率證明了對 DAL A 等安全級別的信任,因為只分析了技術(shù)環(huán)境,人為因素對于通用準(zhǔn)則和一般的 IT 安全具有決定性作用,因為我們正在處理一個對手,與技術(shù)系統(tǒng)不同,他可能導(dǎo)致系統(tǒng)隨意失敗。一個技術(shù)系統(tǒng)可能會失敗,但它不能做任何事情來導(dǎo)致自己失敗。

這種情況和共同準(zhǔn)則的理念是由于這樣一個事實,即開放計算是對所有可能性進(jìn)行的。這反映在評估過程中采用攻擊者的觀點并使用缺陷假設(shè)方法、滲透測試和其他措施等方法搜索漏洞(取決于級別)的程序中。

然而,或者正是由于這種方法,共同準(zhǔn)則提供了一種藍(lán)圖或構(gòu)建工具包,用于從頭開始設(shè)計系統(tǒng),以便盡可能避免漏洞并使資產(chǎn)得到最佳保護。在評估這一點上投入的精力越多,對系統(tǒng)的信心就越大。這反映在水平增加時。

通用準(zhǔn)則的評估保證級別 (EAL)

如果要實現(xiàn)七個 EAL 之一,則必須滿足某些條件。首先,對嵌入式系統(tǒng)進(jìn)行分級的重要三個維度是范圍、深度和嚴(yán)謹(jǐn)性。

范圍只是意味著嵌入式系統(tǒng)的一部分有多大(您也可以只認(rèn)證嵌入式系統(tǒng)的一部分 - 通用標(biāo)準(zhǔn)使您可以自由地認(rèn)證要認(rèn)證的內(nèi)容)。深度表示對產(chǎn)品的檢查有多細(xì)粒度,分析有多詳細(xì)。最后,嚴(yán)謹(jǐn)性表明評估的執(zhí)行程度。這包括正式證明某些東西是安全的。

根據(jù)預(yù)定義的矩陣,類與子系列一起列出,每個子系列都提出了要認(rèn)證的嵌入式系統(tǒng)的目標(biāo)和要求。這里的三個維度是相應(yīng)班級級別的指南針。咨詢的領(lǐng)域(此處稱為類)包括開發(fā)、指南文檔、生命周期支持、安全目標(biāo)評估(安全目標(biāo)是系統(tǒng)集成商證明其努力的中心文檔)、測試和漏洞評估。

例如,Test 類包含深度 (ATE_DPT) 和功能測試 (ATE_FUN) 子系列等。深度(ATE_DPT)不要與前面提到的尺寸深度混淆。

要達(dá)到一定的 EAL,亞族的級別必須(至少)達(dá)到相應(yīng) EAL 級別所需的所有高度。例如,如果要達(dá)到 EAL 5,在類測試中,對于亞族深度,至少必須達(dá)到亞族級別 3,這對應(yīng)于模塊化設(shè)計,而級別 1 對應(yīng)于基本設(shè)計。

對于 1 級的基本設(shè)計,只需要對安全功能 (TSF) 進(jìn)行(相對膚淺的)描述,并且這些功能如描述的那樣。在第 3 級,TSF 及其每個模塊都需要詳細(xì)說明,描述(內(nèi)部)功能和接口以及這些功能和接口按指定的方式運行。這里的范圍、深度和嚴(yán)謹(jǐn)性更大。《共同準(zhǔn)則》指出,通過披露,避免錯誤的信心增加。因此,在所有類別中,必須滿足某些次級目標(biāo)才能達(dá)到給定的水平。

EAL 3 或 5 – 有什么區(qū)別,加號是什么意思?

如果您以 PikeOS 等實時操作系統(tǒng)為例,它擁有當(dāng)前有效的認(rèn)證,并且之前在較低級別獲得認(rèn)證,您可以看到差異: PikeOS 分離內(nèi)核的先前認(rèn)證為 EAL 3+ 級別(加號表示除了必須達(dá)到的子族的所有級別外, 對在嵌入式系統(tǒng)上下文中似乎有意義的可選類進(jìn)行了額外的評估)。

EAL 3 表示嵌入式系統(tǒng)已經(jīng)過系統(tǒng)測試和驗證。這被理解為包括一個完整的安全目標(biāo),其中已經(jīng)分析了安全功能要求(SFR),嵌入式系統(tǒng)的安全架構(gòu)的描述以了解其功能,接口描述和指導(dǎo)文檔。

功能、滲透測試和漏洞分析也是必要的,以滿足進(jìn)一步的要求,例如嵌入式系統(tǒng)的配置管理和安全交付程序的證明。通用準(zhǔn)則談到了開發(fā)人員和用戶的整體中等安全級別,可以獨立確認(rèn)。

PikeOS 的分離內(nèi)核現(xiàn)已在 5.5.1 版本中達(dá)到 EAL 3+。這標(biāo)志著一些差異:除上述要求外,該級別還首次增加了模塊化安全功能設(shè)計(TSF,TOE安全功能)。

TSF 包括硬件、軟件和固件(即硬件抽象層,可以是 BIOS 或主板支持包),它們必須滿足所述要求 (SFR)。最大的區(qū)別在于,嵌入式系統(tǒng)不僅經(jīng)過了有條不紊的測試和檢查,而且以更結(jié)構(gòu)化的方式開發(fā),因此更具可分析性,并且存在半正式的描述。

在 PikeOS 的情況下,加號 (+) 表示,除了 EAL 5 級別的所有要求外,可選類AVA_VAN(漏洞分析)、ADV_IMP(實現(xiàn)表示)、ALC_DVS(開發(fā)安全)、ALC_CMC(CM 功能)(等等)也已在最高級別 EAL 7 上實現(xiàn)。換句話說,PikeOS在某些方面具有EAL 7級別。特別是對于漏洞分析類,這對系統(tǒng)集成商來說是一個很大的附加值,因為已經(jīng)證明,TOE的剩余漏洞只能被攻擊潛力為(在通用標(biāo)準(zhǔn)語言中)“超出高”的攻擊者利用。

這是可能的最高評級。它基于由以下因素確定的分?jǐn)?shù):識別和利用所需的時間(經(jīng)過的時間)、所需的技術(shù)專業(yè)知識(不僅包括某些知識,還包括攻擊者的數(shù)量(專業(yè)知識)、TOE 設(shè)計和操作知識(TOE 知識)、“機會之窗”以及所需的設(shè)備, 例如利用所需的IT硬件/軟件或其他工具(設(shè)備)。

此外,EAL 5 要求對嵌入式系統(tǒng)進(jìn)行全面的配置管理,包括一定程度的自動化,以及完整的接口描述。通用準(zhǔn)則確保以這種方式開發(fā)的產(chǎn)品(與 EAL 3 不同)不僅可以承受基本級別的攻擊,還可以承受中等攻擊潛力。

由于PikeOS本質(zhì)上是一個具有實時能力的硬分離內(nèi)核,可以在空間和時間上(即分區(qū)和流)安全可靠地分離應(yīng)用程序,因此理論上,設(shè)法訪問一個分區(qū)的攻擊者無法訪問另一個分區(qū)。他也不能導(dǎo)致另一個權(quán)限提升,但在這種情況下只能訪問這個單一的應(yīng)用程序。然而,即使這樣也不太可能,因為由于必需和實現(xiàn)的安全功能和緩解技術(shù)(如安全啟動或硬件 - 軟件信任鏈)存在非常嚴(yán)格的權(quán)限管理。

在EAL 5級別,系統(tǒng)集成商首次也需要一定程度的安全工程技術(shù),但開發(fā)成本 - 正如通用標(biāo)準(zhǔn)所述 - 并非不合理。這對最終產(chǎn)品意味著什么,只有在事先檢查要求后才能更精確地確定。但是,通用準(zhǔn)則還指出,創(chuàng)建安全產(chǎn)品的大量努力可以滿足高安全性要求,并且這一點已得到獨立確認(rèn)。

因此,EAL 5(在PikeOS的情況下,甚至是EAL 5+)在安全性和成本效益之間占據(jù)了最佳平衡點,并且憑借其豐富的功能,提供了創(chuàng)建現(xiàn)代,網(wǎng)絡(luò)和安全嵌入式系統(tǒng)的可能性。

審核編輯:郭婷

-

機器人

+關(guān)注

關(guān)注

211文章

28504瀏覽量

207486 -

操作系統(tǒng)

+關(guān)注

關(guān)注

37文章

6849瀏覽量

123428 -

應(yīng)用程序

+關(guān)注

關(guān)注

37文章

3283瀏覽量

57750

發(fā)布評論請先 登錄

相關(guān)推薦

意法半導(dǎo)體推出新一代智能物品安全芯片,配備歐洲市政設(shè)施認(rèn)證保護配置文件

V-Key:全球首個虛擬安全元件V-OS獲得iOS和Android通用準(zhǔn)則EAL3+認(rèn)證 精選資料分享

恩智浦半導(dǎo)體SmartMX2獲EAL6+通用安全標(biāo)準(zhǔn)認(rèn)證

元心科技syberos3.5問世 已通過EAL4級安全認(rèn)證

廈門聯(lián)芯成為中國本土首家獲ISO15408安全認(rèn)證EAL6級芯片代工企業(yè)

2021慕尼黑上海電子展速覽:國民技術(shù)“網(wǎng)絡(luò)安全|MCU|無線射頻”十大主題揭秘

華為CloudEngine數(shù)據(jù)中心交換機獲得CC認(rèn)證EAL4+級證書

華為數(shù)據(jù)中心交換機通過歐洲安全評估認(rèn)證

全新突破!匯頂科技首款eSE芯片斬獲CC EAL5+安全認(rèn)證

憶芯科技信息技術(shù)產(chǎn)品獲“信息安全產(chǎn)品EAL3級認(rèn)證”

行業(yè)首家!百度Apollo自動駕駛安全防護平臺獲頒CCRC IT產(chǎn)品信息安全認(rèn)證EAL4+證書

大華股份網(wǎng)絡(luò)攝像機獲得信息技術(shù)安全評估通用標(biāo)準(zhǔn)EAL 3+證書

再獲突破!匯頂科技新一代安全芯片榮獲CC EAL6+安全認(rèn)證

為什么通用標(biāo)準(zhǔn)安全認(rèn)證有用,EAL級別是什么意思

為什么通用標(biāo)準(zhǔn)安全認(rèn)證有用,EAL級別是什么意思

評論