近年來,無線技術發展迅速。它的好處包括問責制、簡單性和合理的成本。有幾種用于商業和住宅環境的無線跟蹤應用,與既定標準相比,它們需要更低的復雜性、更慢的數據傳輸速率和更長的電池壽命。

微機電系統(MEMS)技術的發展簡化了智能傳感器的發展。在過去幾年中,無線傳感器網絡一直是網絡和通信領域最受歡迎和最活躍的研究領域之一。

Zigbee 是一種無線 PAN(個人局域網)技術,有助于提供自動化、機器對機器通信、遠程控制和物聯網小工具的監控。ZigBee 聯盟在實現完整性、機密性和身份驗證方面取得了驚人的成就。但是,它沒有提供完整的安全套件。在這里,我們研究了可能針對ZigBee網絡以及ZigBee漏洞發起的真實攻擊。

什么是 Zigbee 技術?

ZigBee 是一種低預算、非專有的無線技術,用于低功耗嵌入式設備,以提供有效的設備到設備通信(設備范圍在 10 到 100 米之間)。ZigBee Pro、ZigBee RF4CE和ZigBee IP是ZigBee聯盟提供的三種網絡標準。

ZigBee 被視為一種安全通信標準,因為它提供了多種安全功能,包括安全密鑰創建、安全密鑰傳輸、對稱加密幀保護和安全設備管理。

Zigbee協議安全架構

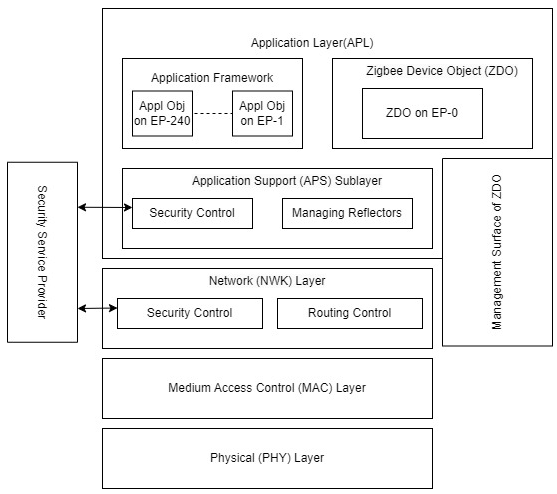

如下圖所示,ZigBee協議棧由四層組成:網絡層(NWK)、應用層(APL)、物理層和介質訪問控制(MAC)層。物理層和MAC層由IEEE 802.15.4監管,而ZigBee標準管理網絡和應用層。

物理層 (PHY)-它的工作頻率為 868/915 MHz 和 2.4 GHz 頻段。能量控制、數據包的創建和數據的明確性由物理層處理。

MAC層- 此層提供兩個功能:完整性和加密。安全性和 CCM* 增強功能均由 IEEE 802.15.4 標準提供。它負責通過信標幀和通過CSMA-CA方法的無線電信道訪問控制進行通信.CCM 是一個更新的計數器,它使用 CBC-MAC 模式加密數據。

網絡層 (NWK)- MAC層由網絡層正確操作,這也為應用層提供了合適的業務交流。NWK 層的幀保護技術利用 CCM 和高級加密標準 (AES) 算法進行身份驗證和機密性。它通過控制實體和數據實體與應用層通信。

應用層 (APL)-它包含ZigBee設備對象(ZDO),應用程序支持子層(APS)和應用程序框架。

a) 應用程序支持子層 (APS) - 通過 APS 控制實體和 APS 數據實體(APSDE:提供應用程序模塊之間的數據傳輸服務)提供服務(APMSE:提供安全服務、設備和組控制綁定)。APS 層負責管理和安全地生成加密密鑰。

b) 應用程序框架 - 應用程序實體托管在應用程序框架中。這些通常是供應商定義的應用程序對象。它定義應用程序配置文件(根據為消息及其格式構建可互操作的應用程序和通信來處理操作)和集群。

c) ZigBee 設備對象 (ZDO) - 它提供與 APS、設備配置文件和應用程序對象的相互通信。為了建立和執行設備和服務發現、安全管理(密鑰建立和傳輸、密鑰認證)、網絡管理(定位網絡、重新排列網絡連接)、綁定、節點和組管理,它編譯來自最終應用程序的配置數據。

安全服務提供商:此層為 NWK 和 APS 提供設備管理、幀保護、密鑰建立和密鑰傳輸服務。

ZigBee 設備對象指定四種類型的邏輯設備。每個都扮演著一定的角色。

協調者:它是樹或網格拓撲中的根節點,而它是星形拓撲中的中心節點。它的主要活動是分配地址,允許節點加入或離開網絡,以及傳輸應用程序數據包。它不得處于睡眠模式。

信任中心: 在Zigbee安全網絡中,必須至少包含一個信任中心。可以選擇常規或高安全性模式進行操作。其基本功能是提供密鑰分發和設備身份驗證。

路由器:在終端設備之間路由數據包的任務由路由器(中間節點設備)執行。如果允許安全性,路由器需要信任中心的許可才能加入網絡。路由器必須打開電源,因為它們連接網絡的不同部分。

終端設備:終端設備是監控和收集環境數據的傳感器節點。當沒有動作時,它們可以進入睡眠狀態以節省能量。

Zigbee協議的安全漏洞和擔憂

自 2004 年首次發布以來,ZigBee 標準經歷了許多安全改進;然而,由于其有限的處理能力,它更容易受到網絡攻擊。因此,識別ZigBee標準的網絡和安全風險,評估其關鍵性并提供適當的安全控制和對策至關重要。

通過使用無線傳感器網絡威脅模型,Fig描述了潛在的ZigBee威脅和攻擊。

層攻擊

網絡層攻擊: 蟲洞和選擇性轉發攻擊是網絡層攻擊的示例。發送方節點被欺騙,相信附近有兩個惡意節點,即使它們可能超出一兩個躍點的范圍。

MAC 層攻擊:一種用于導致 DoS 的 MAC 層攻擊是鏈路層干擾,它可以阻止消息在發送節點和接收節點之間發送。

傳輸層攻擊:泛洪和去同步攻擊是可能攻擊的兩個示例。在洪水攻擊中,目標節點受到多個錯誤連接建立請求的轟炸。

目標攻擊

匯攻擊: 當惡意節點將路由聲明為最短路徑時,可能會發生天坑攻擊。由于所有路由算法都使用此類路徑,因此將向其發送更多網絡流量。

源攻擊:在這里,攻擊者入侵一個合法節點作為“黑洞節點”,其中節點有選擇地丟棄它收到的數據包 - 導致附近的其他節點在第一個節點失敗后尋找不同的路由。

方法攻擊

主動攻擊: 攻擊者可以在攔截網絡時更改和注入錯誤數據幀。數據完整性和機密性受到損害。

被動攻擊: 在不影響數據完整性的情況下,攻擊者會觀察流。

安全限制和防御

避免ZigBee密鑰獲取的準則

ZigBee協議的標準安全級別(涉及通過無線方式傳遞未加密的網絡密鑰)應被丟棄。ZigBee鍵必須預先加載到頻段外,并且不能通過空中通信,以避免被攻擊者捕獲。ZigBee設備的物理位置必須受到保護。制造商不應提供默認密鑰設置。

防止重放攻擊的最佳實踐

應設置 ZigBee 協議,以便它可以驗證新收到的數據包的序列號是否比先前收到的數據包的序列號至少多一個數字,以防止重放攻擊。

防止 DoS 攻擊的有效策略

維護惡意節點列表是另一種緩解方法。扭曲的安全標頭以及受害者節點注意到的消息,網絡將有一個帶有警報注釋的彈出窗口,發件人節點將被添加到黑名單中。監控ZigBee設備的能源使用情況,因為拒絕服務攻擊將導致它們比平時更快地斷電。

結論

總之, Zigbee的安全性并不強,必須通過其他安全措施來實施。專注于基礎知識是保護IoT(物聯網)設備的最佳方法。通過合并安全系統屬性和集成篡改檢測工具來創建額外的保護層是阻止攻擊的一些最佳方法。

商家在設計物聯網設備時應不斷遵守最佳實踐,并努力實現機密性、完整性和可用性(CIA 三合會)。隨著時間的推移,固件必須升級,就像任何其他有助于保護網絡和物聯網平穩執行所有操作任務的能力的編程一樣。

用戶必須了解潛在的物聯網設備漏洞,這是客戶意識培訓的關鍵組成部分。大多數高端技術公司使用安全設計方法來保護物聯網技術免受基線影響。為了在所有設備連接應用程序級別保護連接的設備網絡,技術公司幫助企業在全球范圍內開發、部署和管理安全解決方案。

審核編輯:郭婷

-

ZigBee

+關注

關注

158文章

2270瀏覽量

242738 -

局域網

+關注

關注

5文章

751瀏覽量

46277 -

計數器

+關注

關注

32文章

2256瀏覽量

94479

發布評論請先 登錄

相關推薦

Zigbee技術安全:檢查和可能的解決方案

Zigbee技術安全:檢查和可能的解決方案

評論