通常在網(wǎng)站的通訊中,很多會(huì)調(diào)用api接口去方便更多信息的管理與調(diào)用,但是當(dāng)使用某些api時(shí),在開發(fā)人員未對(duì)api接口做出訪問(wèn)策略限制或其他的加固,會(huì)導(dǎo)致其他的用戶發(fā)現(xiàn)api的時(shí)候可能會(huì)從中獲取到敏感信息泄露,或者其他的sql注入等等安全問(wèn)題,本文介紹三種api的利用與發(fā)現(xiàn)

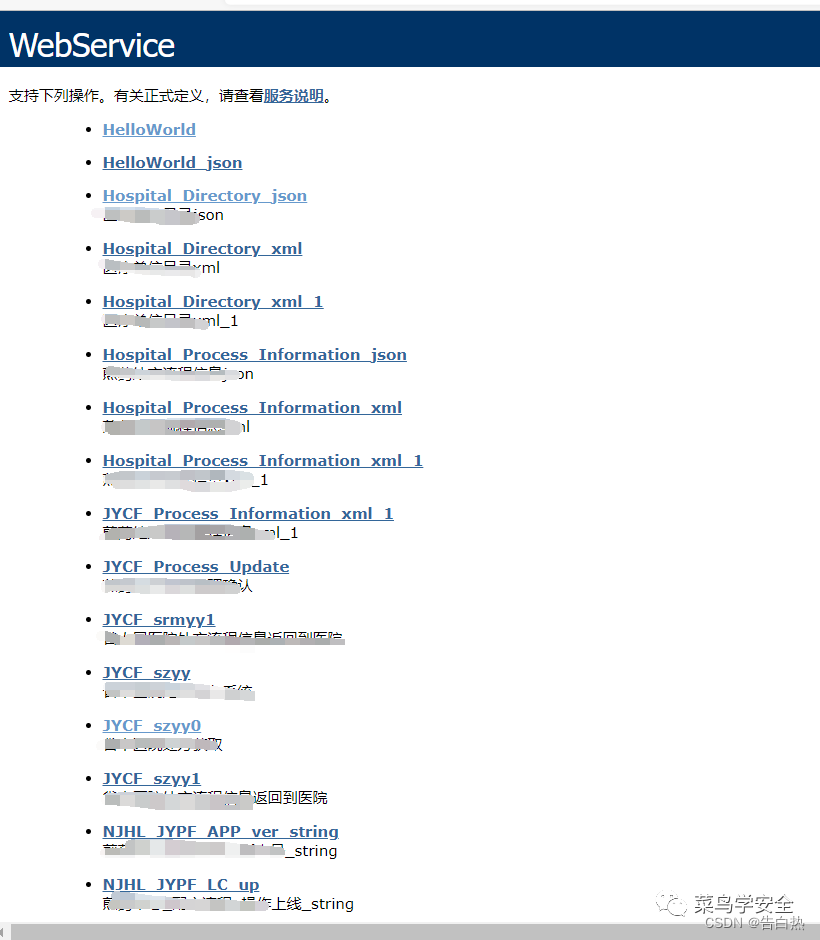

在WebService的開發(fā),特別是和第三方有接口的時(shí)候,走的是SOAP協(xié)議,然后會(huì)有WSDL文件(或網(wǎng)址),這時(shí)候可以對(duì)wsdl文件進(jìn)行相關(guān)的測(cè)似,敏感信息等等。

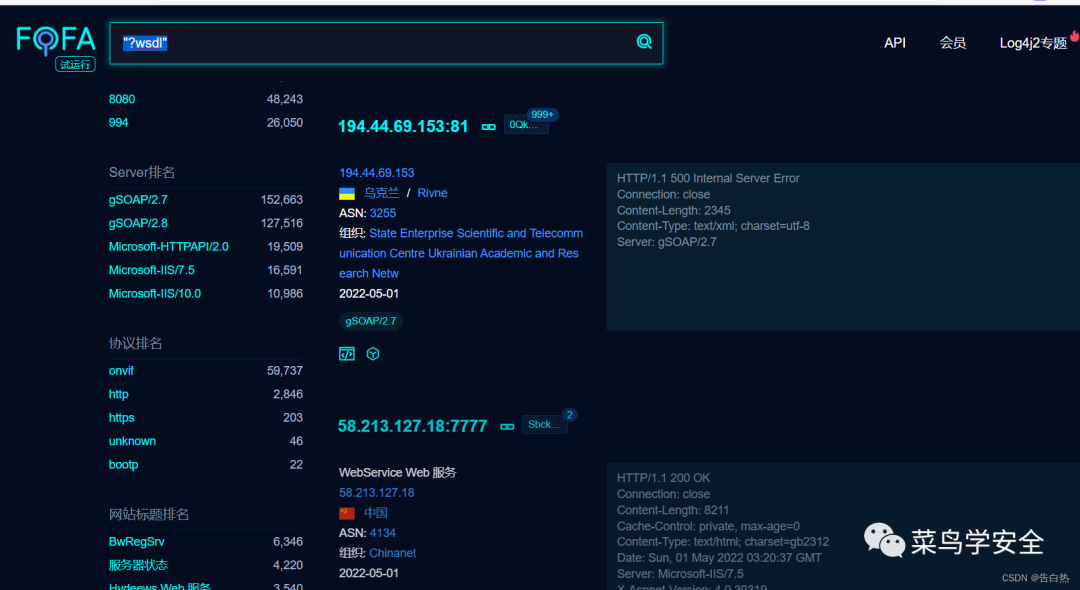

wsdl指紋探測(cè):“?wsdl”

該api接口的安全問(wèn)題有以下類型:

Web 應(yīng)用安全漏洞: sql注入 xss攻擊 命令執(zhí)行 越權(quán) LDAP注入 緩沖區(qū)溢出 邏輯漏洞 等等 XML 相關(guān)的特殊安全漏洞: XPath注入 XQuery注入 拒絕服務(wù)攻擊(SOAP 數(shù)組溢出、遞歸的 XML 實(shí)體聲明、超大消息體) 信息泄漏(XML External Entity File Disclosure) 等等

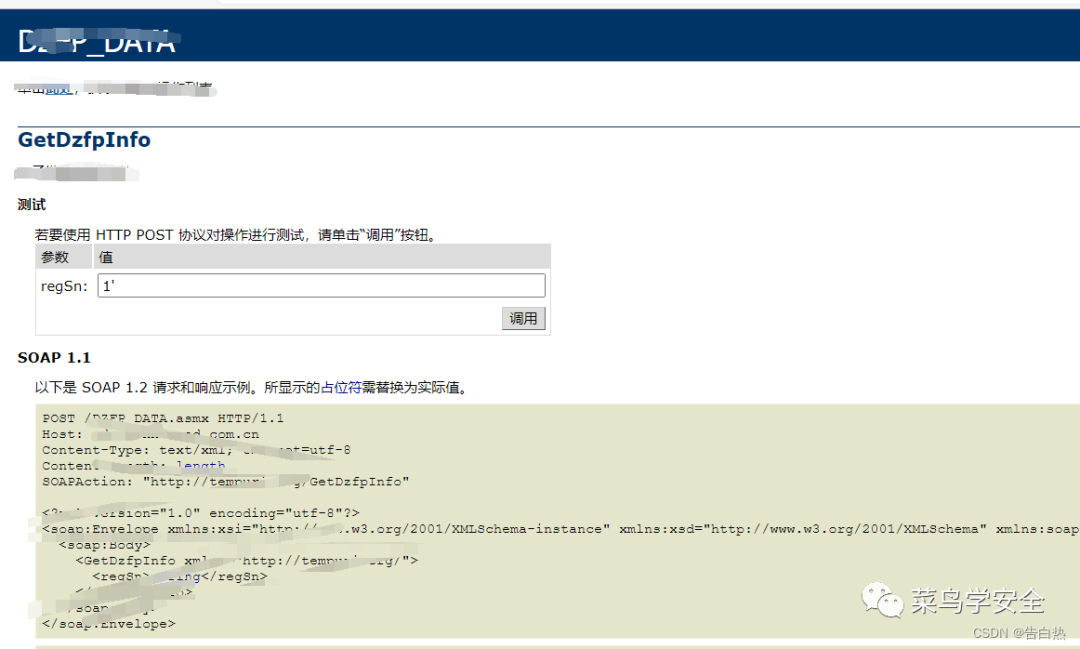

在api的接口里面也可以看到一些信息調(diào)用的查詢,這里就會(huì)參數(shù)敏感信息泄露的問(wèn)題,這個(gè)通常可以工具結(jié)合是手工去測(cè)試發(fā)現(xiàn)

對(duì)于這些地方都可以進(jìn)行注入,查詢信息等的測(cè)試,

工具測(cè)試:SoapUI Pro+burp

指紋:“?wsdl” && “edu” && country=“CN”

一篇不錯(cuò)的文章可以學(xué)習(xí)一下:

https://cloud.tencent.com/developer/article/1666998

0x02 SOAP類-Swagger接口測(cè)試

Swagger 的目標(biāo)是對(duì) REST API 定義一個(gè)標(biāo)準(zhǔn)且和語(yǔ)言無(wú)關(guān)的接口,可以讓人和計(jì)算機(jī)擁有無(wú)須訪問(wèn)源碼、文檔或網(wǎng)絡(luò)流量監(jiān)測(cè)就可以發(fā)現(xiàn)和理解服務(wù)的能力。當(dāng)通過(guò) Swagger 進(jìn)行正確定義,用戶可以理解遠(yuǎn)程服務(wù)并使用最少實(shí)現(xiàn)邏輯與遠(yuǎn)程服務(wù)進(jìn)行交互。與為底層編程所實(shí)現(xiàn)的接口類似,Swagger 消除了調(diào)用服務(wù)時(shí)可能會(huì)有的猜測(cè)。

在對(duì)目標(biāo)信息收集可以驗(yàn)證一下是否存在Swagger接口,以下是特征的目錄指紋:

/swagger/ /api/swagger/ /swagger/ui/ /api/swagger/ui/ /swagger-ui.html /api/swagger-ui.html /user/swagger-ui.html /swagger/ui/ /api/swagger/ui/ /libs/swaggerui/ /api/swaggerui/ /swagger-resources/configuration/ui/ /swagger-resources/configuration/security/

Swagger接口漏洞測(cè)試類型 接口越權(quán) 接口SQL注入(針對(duì)所有查詢接口) 接口未授權(quán)訪問(wèn)(重點(diǎn)針對(duì)管理員模塊,如對(duì)用戶的增刪改查) 任意文件上傳(針對(duì)上傳接口進(jìn)行測(cè)試) 測(cè)試信息泄露(重點(diǎn)針對(duì)用戶、訂單等信息查詢接口,以及一些測(cè)試數(shù)據(jù)等)

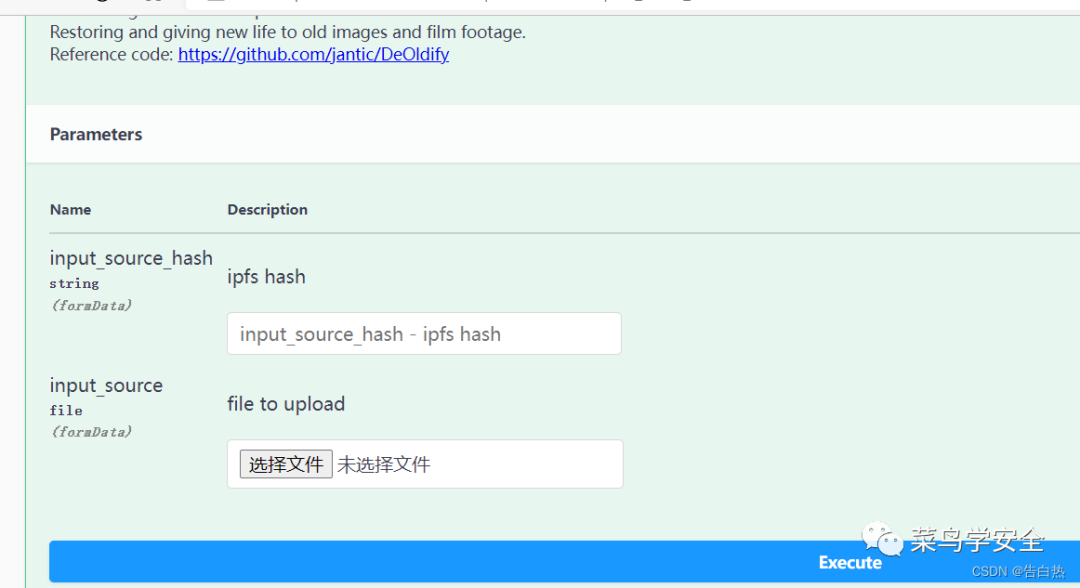

可能存在文件上傳的swagger接口

有存在數(shù)據(jù)查詢的地方也可以測(cè)試注入等

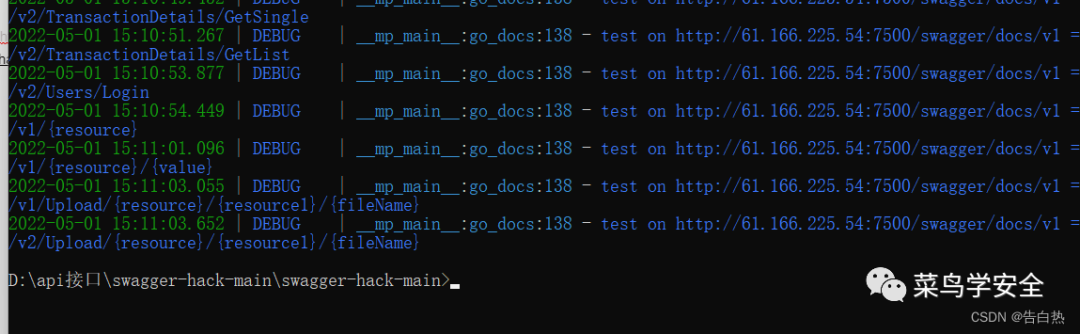

工具測(cè)試:

https://github.com/lijiejie/swagger-exp

https://github.com/jayus0821/swagger-hack

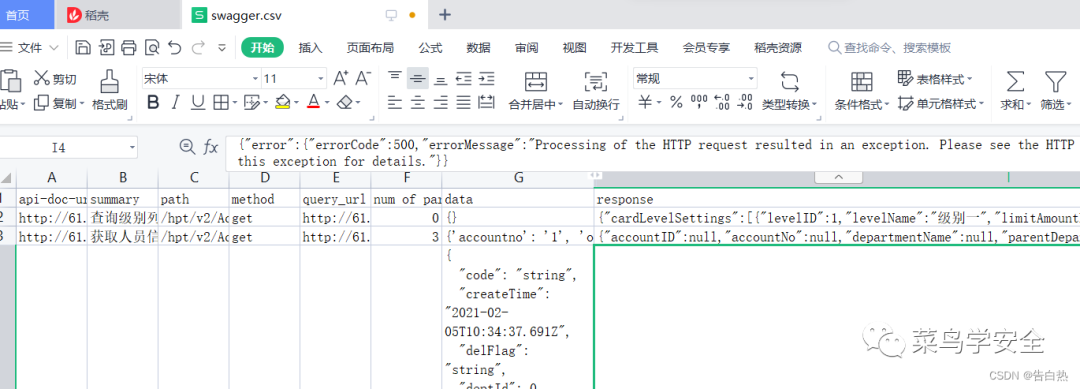

測(cè)試完后可以查看測(cè)試結(jié)果返回200,是否存在敏感信息

0x03 HTTP類-Webpack測(cè)試

webpack是一個(gè)前端的模塊化打包(構(gòu)建)的工具

webpack將一切繁雜的、重復(fù)的、機(jī)械的工作自動(dòng)處理,開發(fā)者只需要關(guān)注于功能的實(shí)現(xiàn)的

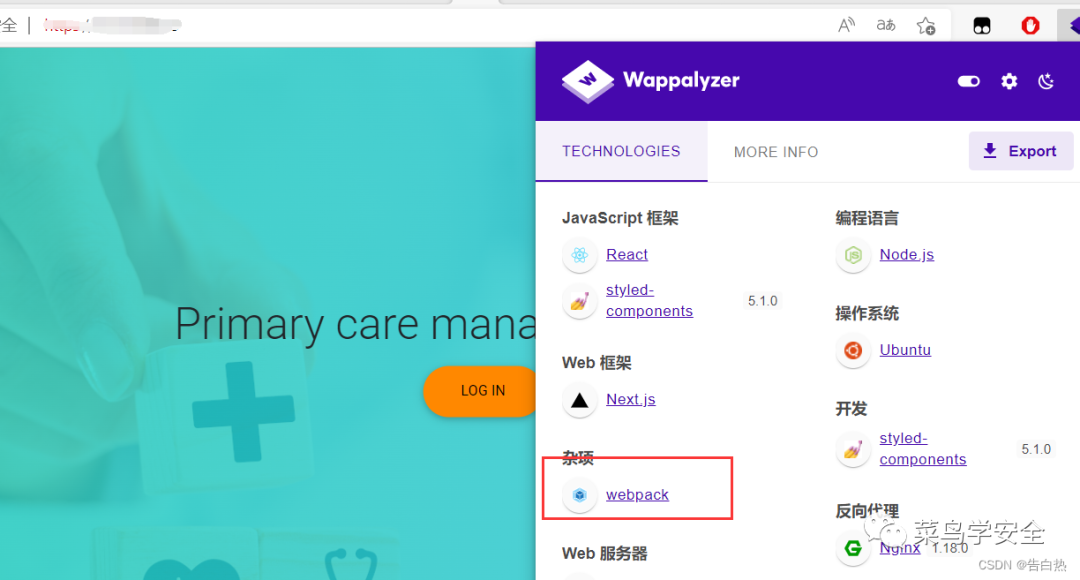

指紋:使用wapplyzer幫助識(shí)別

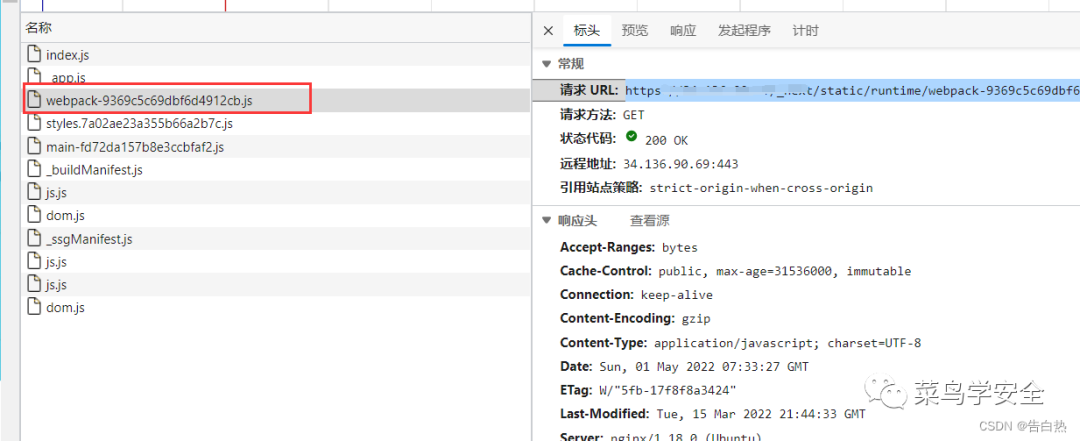

js指紋:

Webpack漏洞的檢測(cè),工具支持自動(dòng)模糊提取對(duì)應(yīng)目標(biāo)站點(diǎn)的API以及API對(duì)應(yīng)的參數(shù)內(nèi)容,并支持對(duì):未授權(quán)訪問(wèn)、敏感信息泄露、CORS、SQL注入、水平越權(quán)、弱口令、任意文件上傳七大漏洞進(jìn)行模糊高效的快速檢測(cè)。在掃描結(jié)束之后,本工具還支持自動(dòng)生成掃描報(bào)告,您可以選擇便于分析的HTML版本以及較為正規(guī)的doc、pdf、txt版本。

Packer-Fuzzer:https://github.com/rtcatc/Packer-Fuzzer

python3 PackerFuzzer.py -t adv -u http://chargepoint.com

審核編輯:湯梓紅

-

測(cè)試

+關(guān)注

關(guān)注

8文章

5269瀏覽量

126599 -

接口

+關(guān)注

關(guān)注

33文章

8575瀏覽量

151015 -

API

+關(guān)注

關(guān)注

2文章

1499瀏覽量

61964 -

通訊

+關(guān)注

關(guān)注

9文章

902瀏覽量

34889 -

SQL

+關(guān)注

關(guān)注

1文章

762瀏覽量

44117

原文標(biāo)題:Api接口安全測(cè)試方法大全(附一鍵化掃描工具)

文章出處:【微信號(hào):菜鳥學(xué)安全,微信公眾號(hào):菜鳥學(xué)安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

一鍵還原_一鍵還原精靈等系統(tǒng)還原軟件集合

方便快捷:PADS的一鍵快捷功能:一鍵灌銅,一鍵檢查DRC

一鍵還原小工具

系統(tǒng)一鍵還原工具

一鍵還原系統(tǒng)

電腦系統(tǒng)一鍵還原工具

U盤一鍵還原系統(tǒng)工具2.0版本

一鍵還原系統(tǒng)工具2.0

一鍵還原系統(tǒng)工具

一鍵還原V2.0

老毛桃一鍵還原

Office 2010 Toolkit一鍵激活工具

移動(dòng)叔叔一鍵制移動(dòng)叔叔一鍵制作MTK智能機(jī)IMEI串號(hào)工具作MT

一鍵離線地圖發(fā)布使用教程

Api接口安全測(cè)試方法大全(附一鍵化掃描工具)

Api接口安全測(cè)試方法大全(附一鍵化掃描工具)

評(píng)論