歡迎來到安全流量的美妙而神秘的世界,CXL 是采用它的最新規范。隨著對高性能數據中心的攻擊變得越來越復雜,安全標準必須不斷適應,以更好地保護敏感數據和通信,并最終保護我們的互聯世界。為此,CXL 標準組織在 CXL 2.0 規范中添加了完整性和數據加密 (IDE) 的安全要求。

CXL 2.0規范為 CXL.io 和CXL.cache/CXL.mem協議引入了IDE原理圖。CXL.io 途徑使用 PCIe 規范定義的 IDE,而 CXL.cache/CXL.mem 相關更新在 CXL 2.0 規范中引入。在本博客中,我們將概述安全設置的外觀以及 CXL 采用的安全策略。

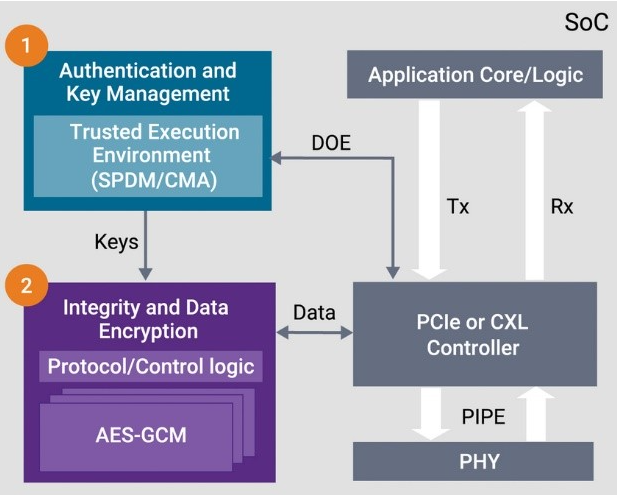

CXL IDE 可用于使用 TEE(可信執行環境)保護流量。TEE是一個隔離和安全的環境,用于存儲和處理敏感數據。TEE 對 IDE 執行身份驗證和密鑰管理。

IDE 為 CXL.io 的事務層數據包 (TLP) 和 CXL.cache/CXL.mem 協議的數據鏈路層協議 Flits 提供機密性、完整性和重放保護,確保網絡上的數據不受數據包的觀察、篡改、刪除、插入和重放。CXL.io 和CXL.cache/mem IDE都基于AES-GCM加密算法,并從身份驗證和密鑰管理安全組件(包括TEE)接收密鑰。

使用 TEE 時,CXL IDE 通過使用對稱加密密鑰(CXL 為 AES GCM 選擇 256 位密鑰長度)來保護物理鏈路上兩個設備之間交換的事務(數據和元數據)。

TEE 中的每個安全組件都實現一個 TCB(可信計算庫),該庫具有針對硬件、固件、軟件以及用于實施安全策略的任意組合的保護機制。對于 CXL,TCB 包括:

實現加密算法的硬件塊

配置加密引擎的模塊(用于 CXL 的 AES-GCM,在即將發布的博客中詳細介紹)

與上述兩個塊直接或間接通信的任何其他塊

Synopsys 最近宣布推出業界首款安全模塊,用于保護使用 CXL 2.0 協議的高性能計算 SoC 中的數據。適用于 CXL 2.0 的 DesignWare? IDE 安全模塊 IP 已在超大規模云提供商處部署。強大的 IDE 安全模塊使設計人員能夠更快、更輕松地防止鏈路上的數據篡改和物理攻擊,同時遵守最新版本的互連協議。IDE 安全模塊使用 DesignWare 控制器 IP for CXL 進行設計和驗證,可加快 SoC 的上市時間,同時提供適應設計特定用例所需的可配置性。

驗證 IDE 功能的互操作性

為了驗證 IDE 功能的互操作性,Synopsys VIP 支持 CXL.cache-mem IDE 開箱即用,如 CXL 11.2 規范第 0 章和 IDE 鏈路建立中所述。VIP 具有各種控件,允許用戶調整 VIP 行為的功能,例如:

TX 和 RX 鍵編程(包括運行時鍵刷新)

TX 和 RX 截斷延遲

帶/不帶PCRC的密閉和撬塊聚合模式

密鑰刷新時間

安全的<>不安全的流程

用于 Rx 錯誤狀態寄存器驗證的錯誤插入功能

CXL 緩存/內存 IDE 合規性測試,用于 CXL 設備 DUT 的互操作性測試。

特定于 IDE 的調試和日志記錄

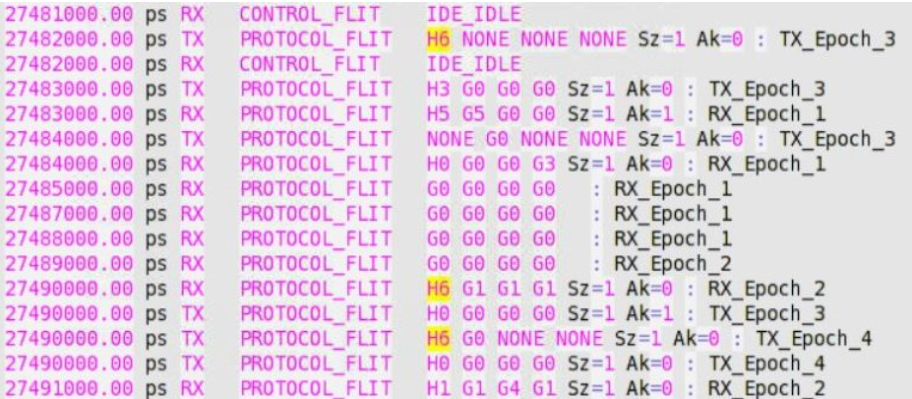

AES-GCM加密引擎需要3個輸入(AAD,P,PText),這是加密引擎的VIPsTX和RX路徑輸出的片段。以下是示例流量和 MAC 的 IDE 特定 Flit 格式 (H6) 的代碼段。

AES GCM 數據流:

H6 閃光:

審核編輯:郭婷

-

原理圖

+關注

關注

1297文章

6338瀏覽量

233820 -

IDE

+關注

關注

0文章

338瀏覽量

46740 -

PCIe

+關注

關注

15文章

1234瀏覽量

82586

發布評論請先 登錄

相關推薦

如何構建安全的物聯網架構

一窺CXL協議

如何快速有效地搭建安全AMR系統?

虹科電子和IoT Inspector合作構建安全的物聯世界

邀請函 | 護航數字化校園,構建安全根基座

使用經過驗證的CXL IDE構建安全芯片

使用經過驗證的CXL IDE構建安全芯片

評論