本文探討了IEC 62443系列標準的基本推理和優勢,這是一組旨在確保網絡安全彈性的協議 保護關鍵基礎設施和數字化工廠。這一領先的標準提供了廣泛的安全層;然而,它給那些尋求認證的人帶來了一些挑戰。我們將解釋安全IC如何為努力實現工業自動化控制系統(IACS)組件認證目標的組織提供必要的幫助。

介紹

盡管網絡攻擊可能越來越復雜,但IACS以前在采取安全措施方面進展緩慢。這部分是由于缺乏此類系統的設計者和操作員的共同參考。IEC 62443系列標準為更安全的工業基礎設施提供了一條前進的道路,但企業必須學習如何應對其復雜性并了解這些新挑戰,以便成功利用它。

工業系統面臨風險

配水、污水和電網等關鍵基礎設施的數字化使得不間斷的訪問對日常生活至關重要。然而,網絡攻擊仍然是這些系統中斷的原因之一,預計它們還會增長。

工業 4.0 需要高度連接的傳感器、執行器、網關和聚合器。這種增加的連接性增加了潛在網絡攻擊的風險,使安全措施比以往任何時候都更加重要。美國網絡安全和基礎設施安全局(CISA)等組織的成立說明了其重要性,并表明了對保護關鍵基礎設施和確保 他們抵御網絡攻擊的彈性。2

為什么選擇IEC 62443?

2010年,Stuxnet的出現將工業基礎設施推向了脆弱狀態。3Stuxnet是世界上第一個公開的網絡攻擊,表明攻擊可以成功地從遠處針對IACS。隨后的攻擊鞏固了工業基礎設施可能通過針對特定類型設備的遠程攻擊而受到損害的認識。

政府機構、公用事業公司、IACS 用戶和設備制造商很快明白 IACS 需要得到保護。雖然政府和用戶自然傾向于組織措施和安全策略,但設備制造商調查了可能的硬件和軟件對策。然而,由于以下原因,安全措施的采用緩慢:

基礎設施的復雜性

利益相關者的不同利益和關注點

各種實施和可用選項

缺乏可衡量的目標

總體而言,利益相關者在確定適當的安全級別方面面臨著不確定性,即如何仔細平衡保護與成本。

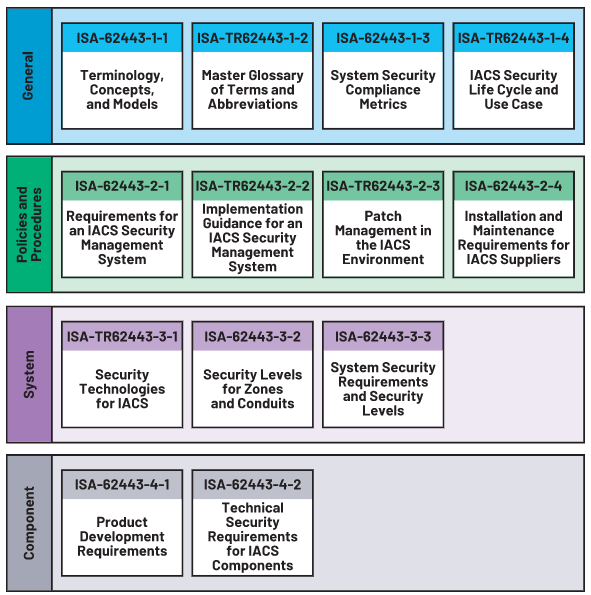

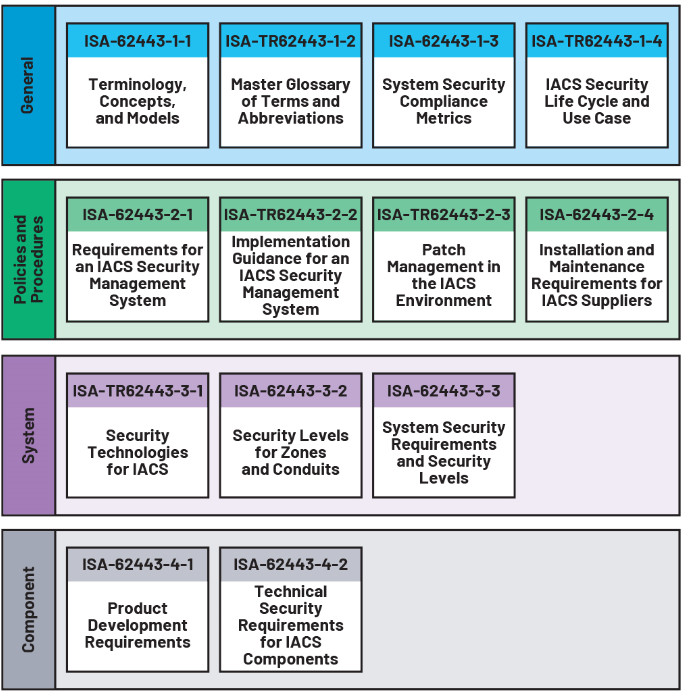

國際自動化學會(ISA)成立了工作組,在ISA99倡議下建立共同參考,最終導致了IEC 62443系列標準的發布。這組標準目前分為四個級別和類別,如圖 1 所示。由于其全面的范圍,IEC 62443標準包括組織政策,程序,風險評估, 以及硬件和軟件組件的安全性。該標準的完整范圍使其具有獨特的適應性并反映了當前的現實。此外,ISA在解決IACS中涉及的所有利益相關者的各種利益時采取了綜合方法。一般來說,安全問題因利益相關者而異。例如,如果我們考慮知識產權盜竊,IACS 運營商 將對保護制造過程感興趣,而設備制造商可能關心保護人工智能 (AI) 算法免受逆向工程。

圖1.IEC 62443 是一項全面的安全標準。

此外,由于 IACS 本質上很復雜,因此必須考慮整個安全范圍。如果沒有安全設備的支持,僅靠程序和策略是不夠的,而如果程序沒有正確定義其安全使用,則健壯的組件將毫無用處。

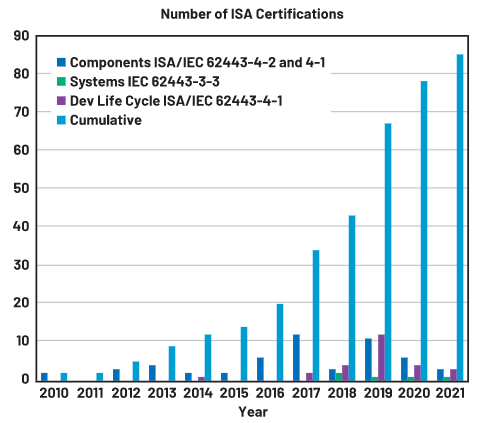

圖 2 中的圖表顯示了 IEC 62443 標準通過 ISA 認證的采用率。正如預期的那樣,由行業主要利益相關者定義的標準加速了安全措施的實施。

圖2.一段時間內的 ISA 認證數量。4

獲得IEC 62443合規性:一項復雜的挑戰

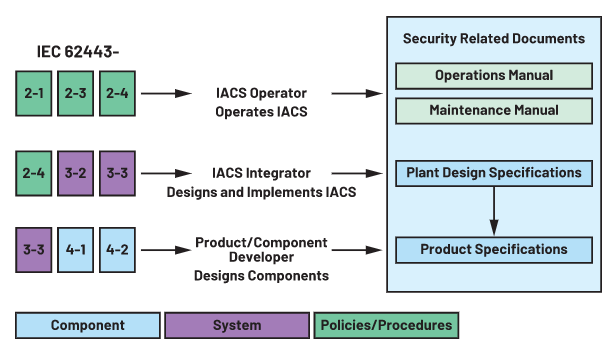

IEC 62443 是一個非常全面和有效的網絡安全標準,但其復雜性可能是壓倒性的。文件本身的長度接近1000頁。獲得對網絡安全協議的清晰理解涉及學習曲線,并且超出了吸收技術語言的范圍。IEC 62443中的每個部分都必須理解為一個更大整體的一部分,因為這些概念是相互依賴的(如圖3所示)。

例如,根據IEC 62443-4-2,必須針對整個IACS進行風險評估,其結果將決定確定設備目標安全級別的決策。5

圖3.認證過程的高級視圖。

設計符合IEC 62443標準的設備

最高安全級別要求實施硬件

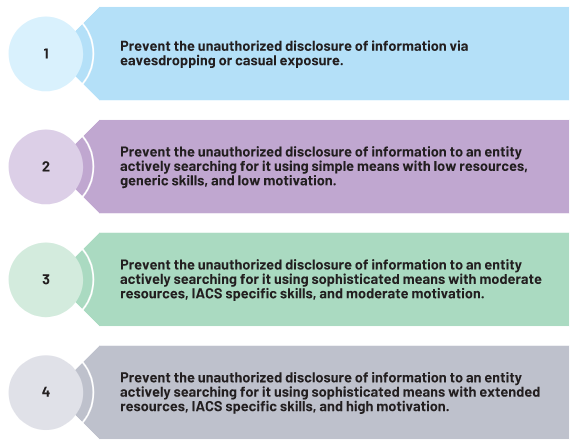

IEC 62443 以簡單的語言定義了安全級別,如圖 4 所示。

圖4.IEC 62443 安全級別。

IEC 62443-2-1 要求進行安全風險評估。作為此過程的結果,每個組件都被分配一個目標安全級別 (SL-T)。

如圖1和圖3所示,標準的某些部分涉及流程和程序,而IEC 62443-4-1和IEC 62443-4-2則涉及組件的安全性。符合 IEC 62443-4-2 標準的組件類型包括軟件應用程序、主機設備、嵌入式設備和網絡設備。對于每種組件類型,IEC 62443-4-2 根據它們滿足的組件要求 (CR) 和需求增強 (RE) 定義功能安全級別 (SL-C)。表1總結了SL-A,SL-C,SL-T及其關系。

| 目標安全級別 | 功能安全級別 | 達到安全級別 | |

| 縮寫 | (SL-T) | (SL-C) | (SL-A) |

| 定義 | 設備應根據系統級風險評估達到的安全等級 | 安全級別設備能夠根據其支持的 CR 符合 IEC 62443-4-2 | 設備達到的安全級別 |

| 目的 | 由風險評估定義的SL-T ≥水平 | SL-C ≥ SL-T | SL-A ≥ SL-T |

讓我們以網絡連接的可編程邏輯控制器(PLC)為例。網絡安全要求對 PLC 進行身份驗證,以免它成為攻擊的入口。一種眾所周知的技術是基于公鑰的身份驗證。關于IEC 62443-4-2:

級別 1 不考慮公鑰加密

級別 2 需要常用的流程,例如證書簽名驗證

級別 3 和 4 要求對身份驗證過程中使用的私鑰進行硬件保護

從安全級別 2 開始,需要許多安全功能,包括基于涉及密鑰或私鑰的加密機制。對于安全級別 3 和 4,在許多情況下需要對安全或加密功能進行基于硬件的保護。這就是工業組件設計人員將從交鑰匙安全IC中受益的地方,嵌入基本機制,例如:

安全密鑰存儲

側信道攻擊防護

負責功能(如)的命令

消息加密

數字簽名計算

數字簽名驗證

這些交鑰匙安全IC使IACS組件開發人員無需將資源投入到復雜的安全基元設計中。使用安全IC的另一個好處是,從本質上可以利用通用功能和專用安全功能之間的自然隔離。當安全集中在一個元素中而不是分散在整個系統中時,更容易評估安全功能的強度。從這種隔離中還可以保留對組件的軟件和/或硬件修改的安全功能驗證。無需執行升級 需要重新評估整個安全功能。

此外,安全IC供應商可以實現在PCB或系統級別無法實現的極強保護技術。強化的EEPROM或閃存或物理不可克隆功能(PUF)就是這種情況,可以實現對最復雜攻擊的最高級別的抵抗力。總體而言,安全IC是構建系統安全性的良好基礎。

邊緣安全

工業 4.0 意味著隨時隨地進行傳感,因此需要部署更多的邊緣設備。IACS 邊緣設備包括傳感器、執行器、機械臂、帶有 I/O 模塊的 PLC 等。每個邊緣設備都連接到高度網絡化的基礎設施,并成為黑客的潛在切入點。不僅攻擊面與設備數量成比例地擴展,而且設備的不同組合本身也會擴展攻擊媒介的多樣性。“鑒于現有平臺,有很多可行的攻擊媒介,端點和邊緣設備的暴露率都在增加,”應用程序安全和滲透測試供應商SEWORKS的首席技術官Yaniv Karta說。例如,在復雜的IACS中,并非所有傳感器都來自同一供應商,也不共享相同的架構,在微控制器、操作系統或通信堆棧方面。每種架構都有其自身的弱點。結果,IACS積累并暴露在其所有漏洞中,如圖所示 由 MITRE ATT&CK 數據庫6 或 ICS-CERT 公告提供。7

此外,隨著工業物聯網物聯網(IIoT)在邊緣嵌入更多智能的趨勢,8正在開發設備來做出自主系統決策。因此,確保設備硬件和軟件可信更為重要,因為這些決策對安全、系統操作等至關重要。此外,保護 設備開發人員免受盜竊(例如,與AI算法相關)是一個常見的考慮因素,可以推動采用交鑰匙安全IC可以支持的保護的決定。

另一個重要的一點是,網絡安全不足可能會對功能安全產生負面影響。功能安全和網絡安全交互很復雜,討論它們值得單獨寫一篇文章,但我們可以強調以下內容:

IEC 61508:電氣/電子/可編程電子安全相關系統的功能安全要求基于IEC 62443進行網絡安全風險分析。

雖然IEC 61508主要側重于危害和風險分析,但每次網絡安全事件嚴重時,它都會要求進行后續的安全威脅分析和漏洞分析。

我們列出的IACS邊緣設備是嵌入式系統。IEC 62443-4-2 定義了這些系統的特定要求,例如惡意代碼保護機制、安全固件更新、物理防篡改和檢測、信任根配置以及啟動過程的完整性。

利用ADI的安全認證器滿足您的IEC 62443目標

ADI公司的安全認證器(也稱為安全元件)旨在滿足這些要求,同時兼顧易于實施和成本效益。帶有主機處理器完整軟件堆棧的固定功能IC是交鑰匙解決方案。

因此,安全實施委托給ADI,元件設計人員可以專注于其核心業務。安全身份驗證器本質上是信任的根,提供安全且不可變的根密鑰/機密和代表設備狀態的敏感數據(例如固件哈希)的存儲。它們具有一套全面的加密功能,包括身份驗證、加密、安全數據存儲、生命周期管理和安全啟動/更新。

芯片基因?物理不可克隆功能(PUF)技術利用晶圓制造過程中自然發生的隨機變化來生成加密密鑰,而不是將其存儲在傳統的閃存EEPROM中。利用的變化是如此之小,以至于即使是用于芯片逆向工程的昂貴、最復雜、侵入性技術(掃描電子顯微鏡、聚焦離子束和微探測)提取密鑰的效率也很低。集成電路以外的任何技術都無法達到這樣的電阻水平。

安全身份驗證器還支持證書和證書管理鏈。9

此外,ADI在其工廠提供高度安全的密鑰和證書預編程服務,以便原始設備制造商(OEM)可以接收已經配置的器件,這些器件可以無縫加入其公鑰基礎設施(PKI)或啟用離線PKI。其強大的加密功能可實現安全固件更新和安全啟動。

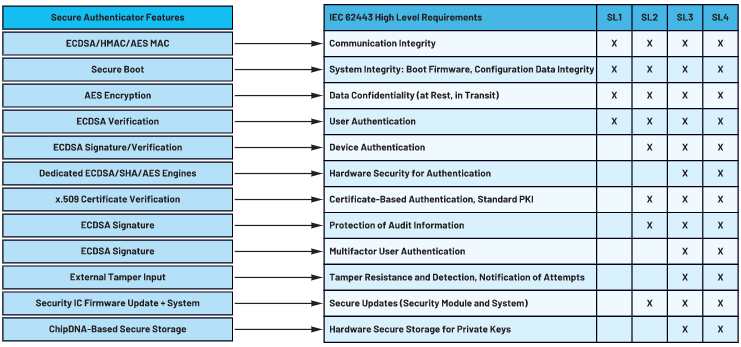

安全認證器是為現有設計添加高級安全性的最佳選擇。它們節省了以較低的BOM成本重新構建設備以確保安全性的研發工作。例如,它們不需要更換主微控制器。例如,DS28S60和MAXQ1065安全認證器滿足IEC 62443-4-2的所有要求,如圖5所示。

DS28S60和MAXQ1065采用3 mm×3 mm TDFN封裝,適合空間受限的設計,其低功耗完美地滿足了最受功耗限制的邊緣器件的需求。

圖5.安全認證器具有符合 IEC 62443 要求的功能。

| 設備特性 | DS28S60/MAXQ1065 |

| 工作溫度 | –40°C 至 +105°C |

| 主機接口 | SPI (I2C 正在開發中) |

| 電源電壓 | 1.62 V 至 3.63 V |

| 最大有功電流 | 3毫安 |

| 典型空閑電流 (25°C) | 0.4毫安 |

| 掉電電流 (25°C) | 100 nA |

IACS組件架構已經具有滿足IEC 62443-4-2要求的安全功能的微控制器,也可以從用于密鑰和證書分發目的的安全身份驗證器中受益。這將使OEM或其合同制造商免于投資處理秘密IC憑證所需的昂貴制造設施。這種方法還可以保護存儲在微控制器中的密鑰,以便通過JTAG等調試工具提取。

結論

通過整合和采用IEC 62443標準,IACS利益相關者為可靠和安全的基礎設施鋪平了道路。安全認證器是符合IEC 62443標準的組件未來的基石,這些組件需要強大的基于硬件的安全性。OEM 可以放心地進行設計,因為他們知道安全的身份驗證器將幫助他們獲得他們所尋求的認證。

審核編輯:郭婷

-

傳感器

+關注

關注

2551文章

51195瀏覽量

754425 -

嵌入式

+關注

關注

5086文章

19142瀏覽量

305979 -

控制系統

+關注

關注

41文章

6630瀏覽量

110672

發布評論請先 登錄

相關推薦

IEC 62443標準系列網絡安全標準的基本原理和優勢

面對外部惡意攻擊網站,高防服務器如何去防御攻擊?

基于聚合IT/OT安全網關的工業物聯網基礎設施保護方案

防御無線傳感器網絡中蟲洞攻擊是什么?

防御DDoS攻擊的網絡機制

Check Point攜新云安全解決方案亮相云棲大會 助力企業防御第五代網絡攻擊

通過應用程序性能監控保護關鍵基礎設施

使用IEC 62443為您的工業系統保駕護航

一分鐘講透:什么是工業網絡安全IEC 62443標準?該如何快速實現?

IEC 62443系列網絡安全標準:概述

廣和通通過IEC 62443-4-1網絡安全體系認證

廣和通通過IEC 62443-4-1網絡安全體系認證

IEC 62443 系列標準:如何防御基礎設施網絡攻擊

IEC 62443 系列標準:如何防御基礎設施網絡攻擊

評論