2020年12月,發生了迄今為止最著名的供應鏈攻擊事件發生。為了過濾敏感的國防相關信息,該公司利用Solarwinds最常用的Orion軟件管理平臺來攻擊美國聯邦機構、主要技術公司和主要政府承包商。受害者名單中包括美國國務院、能源部、國土安全部以及微軟和思科等大公司。諸如Asus, Codecov,Kaseya, and Accellion等軟硬件供應商遭受網絡攻擊的許多類似事件的信息,隨后也被相繼曝光。

過去的幾年里,越來越多的大型企業的安全團隊和高級政府組織經歷了新形式的網絡攻擊。此攻擊利用組織的軟件生態系統的供應鏈(以及不太常見的硬件組件)注入惡意代碼,這些代碼后被用來危害對應的實體。過去十年間,供應鏈攻擊已經存在,但自2020年以來,它們在頻率、規模和復雜程度上呈指數級增長,這使得減少供應鏈攻擊變得更加困難。

01 什么是供應鏈攻擊?

供應鏈攻擊是一種多階段的破壞行為,通常由最復雜的攻擊組織執行,例如高級持續威脅(APT)組。供應鏈攻擊的目的是利用目標組織與其軟件供應商之間的信任關系,允許未經授權的代碼在預設的受保護系統或分段/孤立的網絡中執行。

供應鏈攻擊主要為以下三個階段:

第一階段:攻擊目標軟件平臺的網絡。此平臺通常是目標組織使用的通用IT管理產品。此階段的目標是尋找并到達該供應商的研發或DevOps環境,并將惡意代碼注入下一個軟件版本或即將分發給供應商客戶的數據或配置更新信息。

第二階段:注入惡意代碼。軟件平臺的客戶會允許供應商直接或相對容易地遠程訪問他們的企業網絡,從而保持持續的軟件更新和升級,攻擊者就會利用這一點來實施網絡攻擊。供應商和客戶之間的開放接口使惡意代碼(捆綁并隱藏在來自供應商的合法代碼中)被注入目標企業。由于這種惡意代碼似乎來自一個公認的可信來源,各個組織的安全系統很難檢測到它們。

第三階段:獲取網絡控制權及特定資源。供應商的軟件平臺通常由目標組織的IT團隊使用,這意味著他們在各組織的網絡中擁有高級的管理訪問權限。這使得攻擊者更容易實施第三階段的攻擊。為了達到其惡意目標,第三階段需要通過數據過濾、組件禁用或物理損害來獲得各組織網絡的控制權,進而獲得他們想要利用的特定資產/資源。不幸的是,惡意代碼常被認為是值得信賴的供應商軟件包的一部分,從而獲取了用戶的訪問權限。這意味著,犯罪者都可以“四處游蕩”,而不引起與未授權行為相關的安全警報,直至進程最后或者已造成全部損害。

供應鏈攻擊的“損害足跡”

供應鏈攻擊可以影響熱門軟件產品的整個用戶群,因此該攻擊具有非常廣的潛在“損害足跡”。這意味著它們不僅可以破壞Solarwinds和Asus 等相對少數的高價值機構和企業,還可以用于有政治動機的攻擊組織。它們還可以通過攻擊眾多廣泛使用的軟件產品來制造破壞,甚至癱瘓一個國家。

這種看似理論性的設想已在2017年成為現實。一個可能與俄羅斯政府有關聯的攻擊集團利用了一家名為M.E.Doc的烏克蘭通用會計軟件供應商。它將惡意代碼注入M.E.Doc的產品中,并用其攻擊了眾多烏克蘭的組織機構。這基本上讓該國政府和大部分商業部門陷入停滯。從切爾諾貝利核反應堆的監測系統到國際機場,這場攻擊導致了數十億美元的直接和間接損失。

抵御供應鏈攻擊的困境

迄今為止,幾乎沒有任何可用的安全產品或程序能夠有效且持續地阻止供應鏈攻擊的大多數變體。一項眾創調查發現,84%的受訪者表示,供應鏈攻擊是未來三年對他們組織的最大網絡威脅之一。63%的受訪者表示,由于這些頻繁的安全事件,他們對軟件供應商(包括微軟等主要供應商)失去了信任。

受到這些攻擊威脅的企業可以通過嚴格的供應商審核、謹慎管理軟件更新和實施零信任等方法來減少網絡攻擊的風險。然而,供應鏈在大多數情況下是非常復雜且不透明的。它們涉及到許多開源組件,一直監控和審計這些組件的供應商是不現實的。因此,盡管這些措施可能很重要,但它們遠遠不足以有效緩解供應鏈攻擊。

如何有效減少供應鏈攻擊?

01 可行的方向和方法

更加有效地減少供應鏈攻擊,有許多可行的方向和方法。軟件供應商必須提高其持續集成和持續交付/部署(CI/CD)過程的可見性,從而在軟件被封存并投放市場之前檢測到惡意代碼注入。至關重要的是,目標組織應該部署運行時的環境檢測和預防工具。這些工具可以識別軟件產品在其環境中未經授權的或異常行為,并阻止其訪問本應超出其能力范圍的網絡資源。

02 移動目標防御技術如何抵御供應鏈攻擊?

移動目標防御(MTD)是一種在企業網絡中實現有效運行時保護的技術。MTD隨機變化可信的運行時應用程序代碼,因此沒有兩臺機器看起來完全一樣,甚至一個系統也會隨著時間的推移而不斷變化。它允許您隨機變化一些底層操作系統組件、常用服務和庫api。在可信應用程序認識到修改后的運行時環境后,MTD會阻止任何軟件組件,但不會忘記留下的陷阱。

03 為何MTD技術可以有效抵御供應鏈攻擊?

這種方法之所以如此有效,是因為它具有在內存中執行修改的能力,在這種情況下,試圖檢查、修改甚至繞過的惡意軟件會被立即捕獲和阻止。這些周期性的內存隨機變化讓對手很難在一個地方進行訓練,從而難以重新或在其他機器上使用其訓練的結果。

?

-

網絡安全

+關注

關注

10文章

3156瀏覽量

59710

發布評論請先 登錄

相關推薦

智能制造裝備行業的供應鏈特點分析

天合光能榮獲必維集團綠色供應鏈引領獎

數字孿生在供應鏈優化中的作用

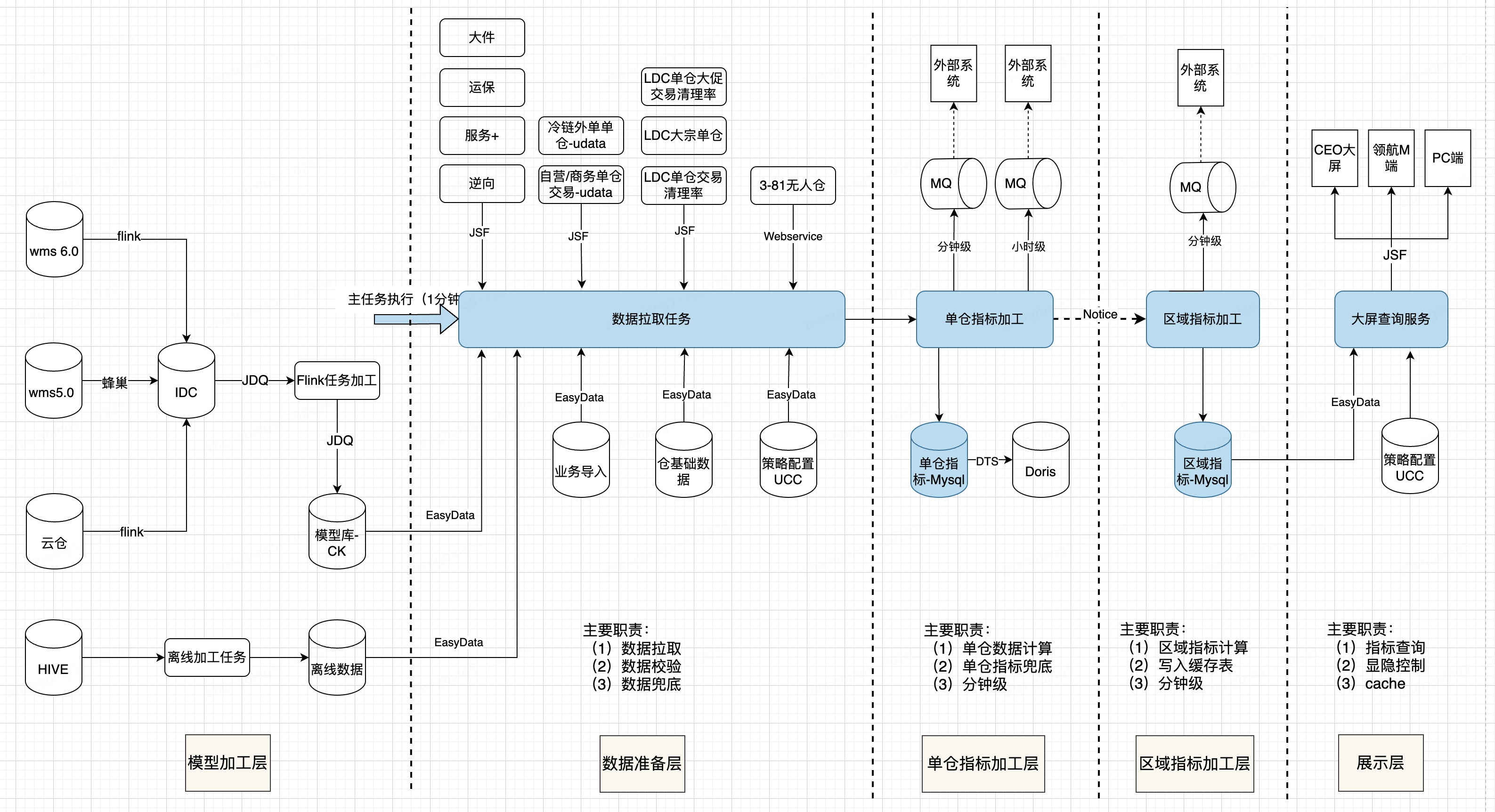

供應鏈場景使用ClickHouse最佳實踐

供應鏈大屏設計實踐

韓國承諾為電動汽車電池供應鏈提供71億美元的援助計劃

藍牙技術聯盟亮相智能生態及光健康供應鏈論壇分享藍牙NLC規范

戴爾榮獲Gartner供應鏈的最高榮譽“年度供應鏈突破獎”

虹科技術|如何阻止供應鏈攻擊?

虹科技術|如何阻止供應鏈攻擊?

評論