如果你的工作或者生活與網絡安全有關,你就知道它使用了自己獨特的、不斷發展的語言。術語和縮略語受到網絡安全專家的喜愛。因此,我們創建了一個全面的網絡安全詞匯表,解釋了常用的網絡安全術語、短語和技術。我們設計此列表是為了揭開安全專業人員在描述安全工具、威脅、流程和技術時使用的術語的神秘面紗。我們會定期更新它,希望你會發現它是有用的。

前期回顧:網絡安全術語列表(一)

網絡安全術語的E-I

E

對兩臺設備之間傳輸中的數據進行未經授權的攔截,也稱為網絡嗅探或網絡監聽。當網絡連接薄弱或不安全時,就會發生竊聽攻擊。

Email hijacking電子郵件劫持

一種電子郵件攻擊,網絡罪犯控制目標的電子郵件帳戶。

Encryption加密法

將人類可讀數據轉換為編碼形式以防止其被使用/知道的過程。

Endpoints端點

Endpoint Detection and Response(EDR)終端檢測和響應

一類網絡安全工具,可持續監控和記錄終端數據,以檢測、調查和緩解惡意活動。當發現威脅時,EDR可以自動控制或刪除它,或者向安全團隊發出警報。

Endpoint protection platform終端保護平臺(EPP)

一種混合使用防病毒、數據保護和入侵防御技術來保護終端的安全解決方案。EPPS通常與EDR一起使用,EPPS提供第一條檢測線路。

Endpoint security終端安全

保護終端免受威脅的過程。也稱為端點保護。

Evasive threat躲避威脅

隱藏身份以繞過基于掃描的安全防御的惡意軟件,如防病毒軟件和終端檢測和響應平臺。

Exploit開發

一段代碼,旨在利用計算機系統或應用程序中的漏洞達到惡意目的。

Exploit kit攻擊工具包

自動利用IT系統漏洞的預打包工具包。缺乏經驗的黑客經常使用漏洞利用套件來分發惡意軟件或執行其他惡意操作。大多數利用漏洞工具包包括針對特定應用程序的漏洞、提供活動進展情況洞察的管理控制臺以及其他附加功能。

Extended Detection and Response擴展檢測和響應(XDR)

與EDR類似,但保護范圍不僅限于終端。跨終端、網絡、服務器、云工作負載和應用程序自動收集和關聯來自不同安全解決方案的數據。通過這樣做,XDR打破了孤島,提高了可見性,并加快了威脅檢測速度。

F

False positive假陽性

錯誤地將良性活動識別為異常或惡意活動的安全警報。

Fast identity online快速在線身份識別(FIDO)

一個開放的行業協會,其目標是促進身份驗證標準,減少個人和組織對密碼的依賴。其中包括 USB安全令牌、智能卡、面部識別和生物識別。

Fileless malware無文件惡意軟件

隱藏在進程內存中而不是將自身安裝在硬盤上的惡意代碼。由于無文件惡意軟件不會在硬盤上留 下惡意偽像,因此它可以躲避大多數安全解決方案的檢測。無文件攻擊也稱為非惡意軟件或內存中攻擊。

Fingerprinting指紋識別

網絡犯罪分子經常用來識別目標的操作系統、軟件、協議和硬件設備的信息收集過程。然后,他們可以使用指紋數據作為其利用策略的一部分。

Firewall防火墻

一種網絡安全設備,根據預定的安全規則過濾所有網絡流量(傳入和傳出)以防止未經授權的訪問。

Flooding泛濫

一種攻擊,其中威脅參與者向系統發送如此多的流量,以至于無法處理真正的連接請求。

G

General Data Protection Regulation《一般數據保護規例》(GDPR)

一項歐盟(EU)法律,協調所有成員國的數據隱私法。該法律賦予歐盟公民對其個人數據的更大控制權,并要求企業遵守嚴格的規則來保護這些數據。GDPR于2018年生效。它適用于在歐盟運營或與歐盟個人有業務往來的所有公司。

Gray box testing灰盒測試

一種安全測試技術,測試人員對正在測試的系統有部分了解。

Gray hat灰帽子

灰帽子黑客是指可能違反法律發現系統漏洞的人。然而,與黑帽黑客不同的是,灰帽黑客通常沒有惡意。

H

Hacker黑客

利用他們的信息技術知識進入網絡或以不是其原始所有者或設計者預期的方式操縱數字技術的人。

Honey pot蜜罐

一種誘餌系統或文件夾,設計成看起來像合法的數字資產。蜜罐會誤導網絡犯罪分子,使其遠離實際目標。當黑客進入蜜罐時,安全團隊可以監控他們的行為,并收集有關他們方法的信息。

I

Identity and access management身份和訪問管理(IAM)

一組流程、策略和技術,允許IT安全專業人員在適當的時間出于適當的原因允許受信任的實體訪問適當的資源。

Incident response事件響應

組織用來管理網絡事件的結構化方法。事件響應的目標是縮短恢復時間,減少事件的損失和成本,并防止未來發生類似的攻擊。

Indicators of compromise折衷指標(IOC)

表明安全專業人員的系統或網絡已被攻破的法醫線索。

Infostealer信息竊取者

一種惡意軟件,旨在從系統中竊取信息,如登錄憑據。

Infrastructure as a service基礎設施即服務(IaaS)

組織可以租用云計算服務來獲得虛擬計算資源。

In-memory attacks內存中攻擊

對系統內存的攻擊。

Insider threat內部威脅

來自組織內個人的安全風險。這些人包括雇員、承包商、前雇員、業務合作伙伴和任何其他可以合法訪問組織資產的人。

具有嵌入式傳感器的物理對象網絡,可連接到互聯網并通過互聯網實時交換數據。

Internet of Things security物聯網安全

保護物聯網設備及其網絡的技術和流程。

Intrusion detection system入侵檢測系統(IDS)

一種持續掃描入站和出站網絡流量以發現潛在威脅的安全技術。當入侵檢測系統檢測到可疑活動時,它會通知IT安全團隊。

Intrusion prevention system入侵防御系統(IPS)

一種安全技術,可監視網絡流量是否有異常活動,并根據既定規則采取預防措施。入侵檢測系統只有在發現潛在威脅時才能發出警報。入侵防御系統還可以阻止可疑活動。

網絡安全術語的J-M

K

Keylogger鍵盤記錄器

活動監控軟件,讓黑客記錄用戶的擊鍵。

L

Lateral movement橫向運動

攻擊者使用的一種技術,用于在獲得初始訪問權限后深入受害者的網絡。

Least privilege最低特權。

一種安全概念,其中用戶和應用程序獲得其工作所需的最低級別的訪問權限。

Legacy system遺留系統。

過時且不受供應商支持但仍在使用的計算機系統、硬件或相關業務流程。

這是一個基于Linux內核的開源操作系統,最初創建于1991年。

Living off the land attacks LotL襲擊

威脅參與者將目標IT環境中的合法功能或軟件用于惡意目的的一種攻擊類型。

Log4j漏洞

廣受歡迎的ApacheLog4j 2 Java庫中的一個嚴重漏洞,如果設備運行特定版本的Log4j,該漏洞允許威脅攻擊者遠程控制設備。Log4j漏洞也稱為Log4Shell或CVE-2021-44228。

M

Machine learning機器學習

一種人工智能(AI),使機器有可能模仿人類的行為。有了機器學習,系統可以從數據和過去的經驗中學習,以預測未來的結果。隨著數據樣本數量的增加,機器學習的性能也會提高。在網絡安全中,機器學習被用來更快地檢測和響應潛在的攻擊。

Macros宏

在辦公效率應用程序(如Microsoft Office)中自動執行重復任務的一組命令。網絡犯罪分子可以出于惡意目的濫用宏。他們通常將宏惡意軟件/宏病毒嵌入到文字處理程序或文檔中,并通過釣魚電子郵件進行分發。如果啟用了宏,則只要用戶打開惡意文檔,惡意軟件就會立即執行。

Malware惡意軟件

為泄露或損壞信息或系統而設計的軟件。惡意軟件有多種類型,包括但不限于病毒、蠕蟲、特洛伊木馬和間諜軟件。

Malware as a services惡意軟件即服務(MAAS)

以訂閱為基礎非法向客戶出租惡意軟件和硬件。有了惡意軟件作為服務,即使是沒有技術技能的個人也可以發動網絡攻擊。

Malvertising廣告造假

一種網絡攻擊技術,威脅分子通過在線廣告傳播惡意軟件。

Man in the middle attack中間人攻擊(MITM)

網絡罪犯攔截并可能更改兩個端點之間的通信的一種攻擊類型。

Mean time to detect平均檢測時間(MTTD)

安全團隊在其網絡環境中發現安全問題的平均時間長度。

Mean time to respond平均響應時間(MTTR)

安全團隊在確定安全事件后控制該事件所需的平均時間。

MFAfatigue

網絡犯罪分子用來繞過多因素身份驗證的技術。MFA疲勞攻擊之前是暴力攻擊。在威脅行為人獲得目標的登錄憑據后,他們會向目標的身份驗證應用程序發送大量登錄批準的推送通知。無論目標是漫不經心還是被沒完沒了的通知搞得筋疲力盡,他們通常都會批準通知。

Mitigation緩解

將潛在網絡威脅的風險或影響降至最低。

Mitre ATT&CK

對網絡攻擊進行分類和描述的知識庫。該術語代表MITRE對抗戰術、技術和常識。ATT&CK由社區驅動,但由美國非營利組織MITRE Corporation所有。

Multi-factor authentication多因素身份驗證(MFA)

一種身份驗證方法,用戶必須使用至少兩種不同的憑據類型來證明其身份,然后才能獲得訪問權限。

(未完待續…)

-

網絡安全

+關注

關注

11文章

3274瀏覽量

61011

發布評論請先 登錄

海康威視榮獲2024優秀網絡安全創新成果

芯盾時代連續十一次入選安全牛《中國網絡安全行業全景圖》

授時安全防護裝置是什么?怎么選?

共筑網絡安全防線,國產3A5000主板成為守護“芯”力量

洛微科技推出3D立體安全防護解決方案

探索國產網絡安全整機,共筑5G時代網絡安全防護線

龍芯3A5000網絡安全整機,助力保護網絡信息安全

人工智能助力網絡安全:引領安全防護新紀元

伺服驅動器的安全防護措施

最有效的云服務器網絡安全防護措施

國產網絡安全主板在防御網絡攻擊中的實際應用

虹軟科技獲ISO/SAE 21434 網絡安全管理體系認證

人工智能大模型在工業網絡安全領域的應用

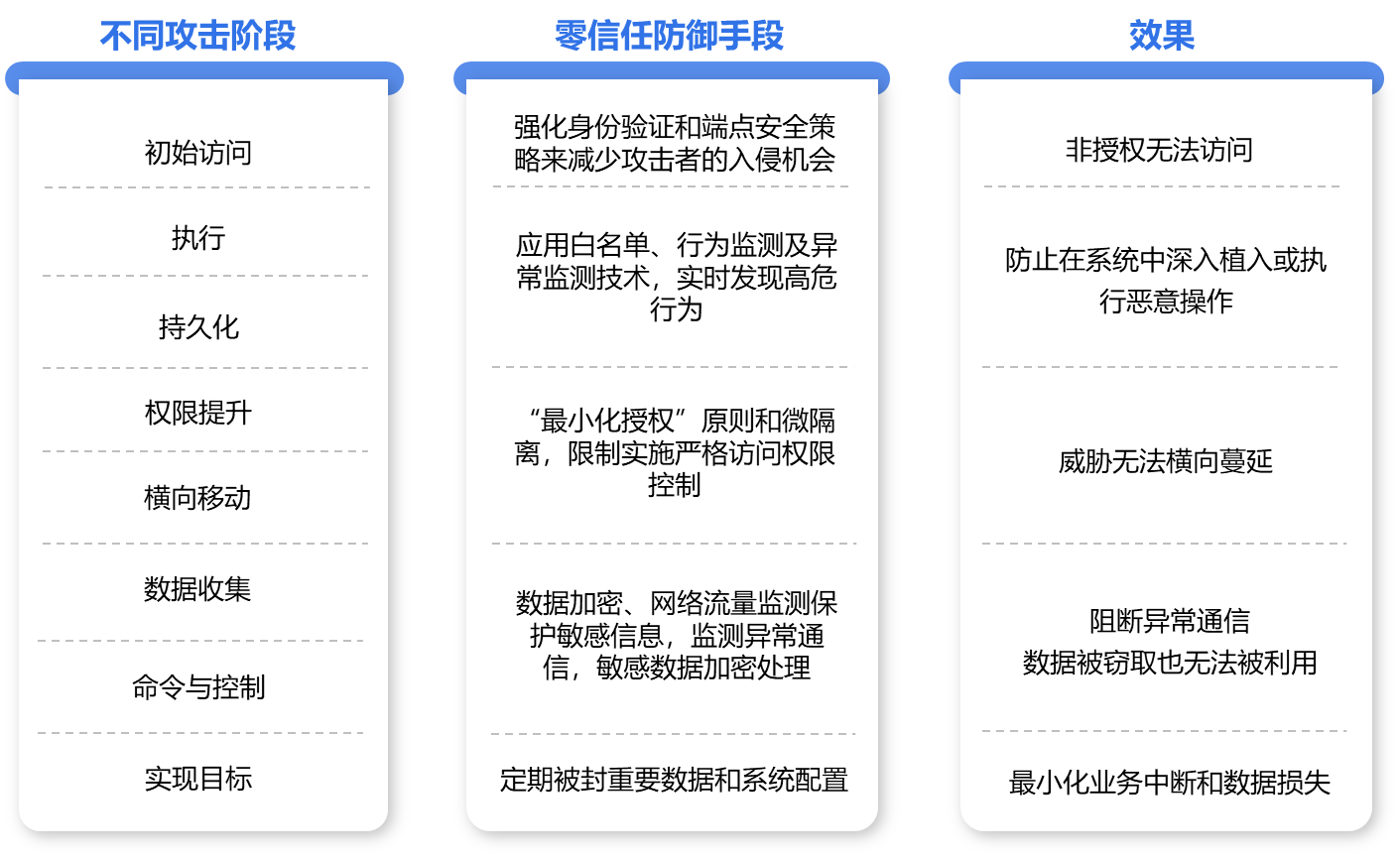

以守為攻,零信任安全防護能力的新范式

評論