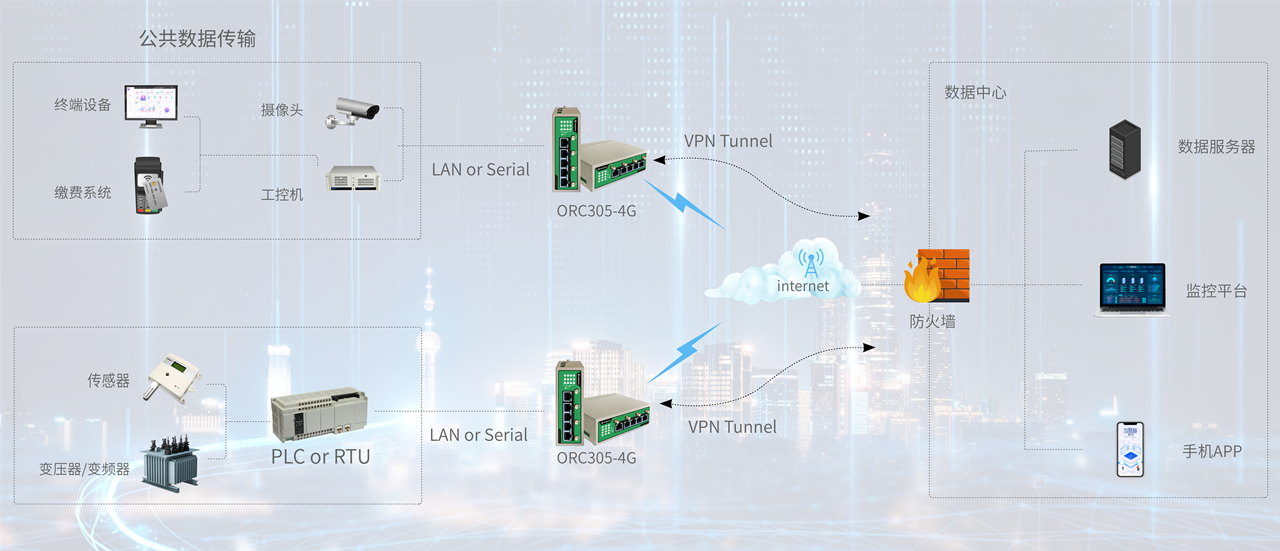

一、網(wǎng)絡拓撲

ORC305工業(yè)4G路由器使用SIM卡撥號上網(wǎng),獲得運營商分配的動態(tài)私網(wǎng)IP地址。右側為企業(yè)數(shù)據(jù)中心部署Juniper Netscreen Firewall防火墻,通過企業(yè)專線接入了互聯(lián)網(wǎng),并且使用靜態(tài)公網(wǎng)IP,防火墻WAN接口(Unturst接口)接入互聯(lián)網(wǎng),LAN(Trust接口為企業(yè)內網(wǎng))。LTE 4G無線路由器與Juniper Netscreen Firewall防火墻建立IPSec VPN,使得企業(yè)的LAN可以訪問ORC305工業(yè)無線路由器的LAN口設備。

二、Juniper Netscreen Firewall配置指導

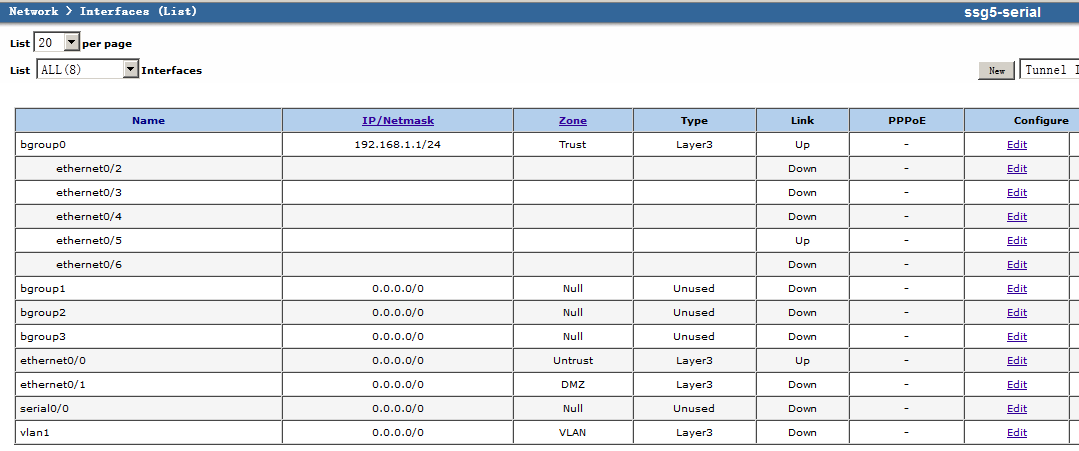

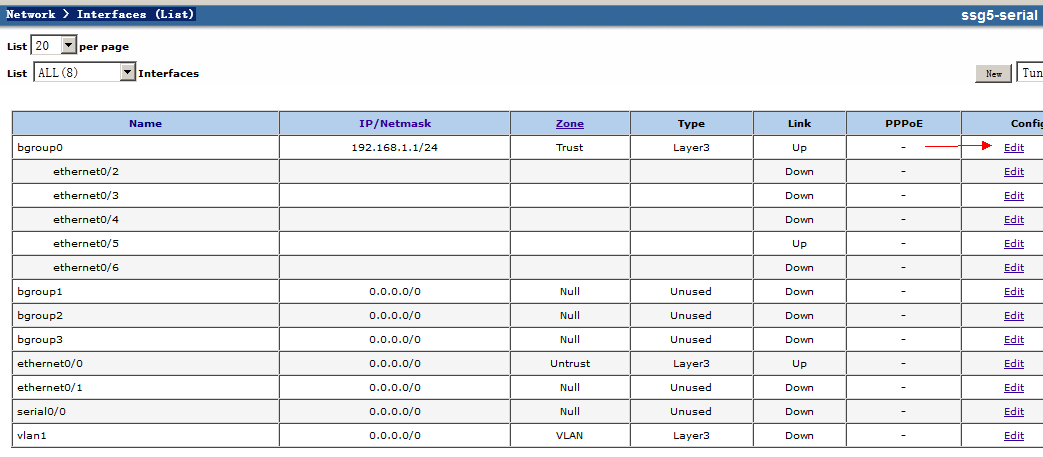

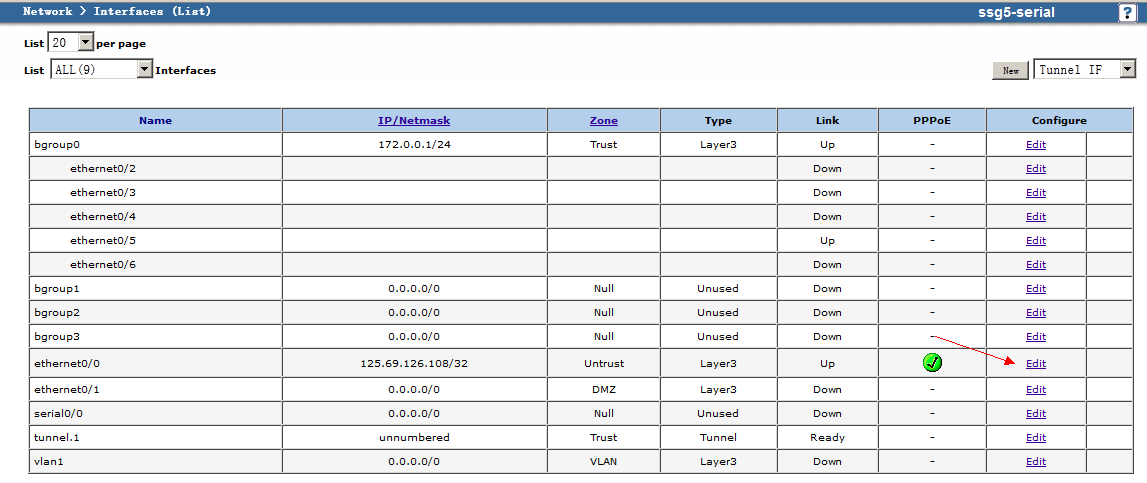

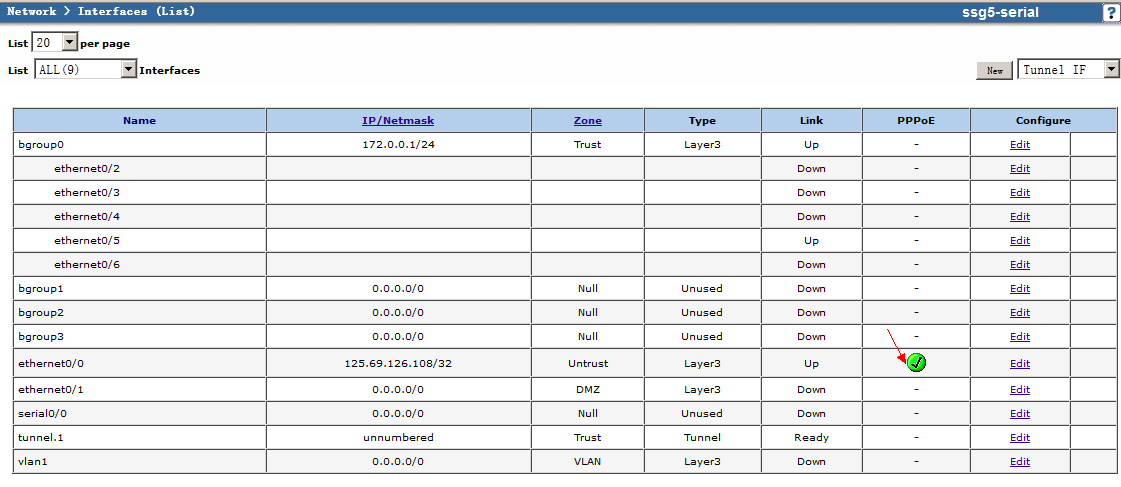

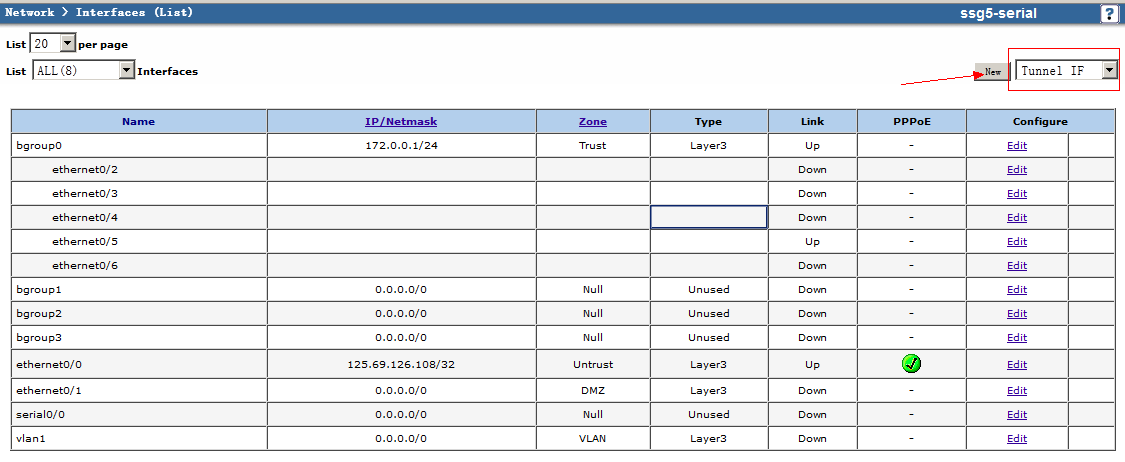

1.NetScreen配置,如圖所示:

在NetScreen系列防火墻端口的初始配置下(這里以SSG5系列為例),Bgroup0在trust區(qū)域并關聯(lián)上了ethernet0/2-6,Bgroup1-3在Null區(qū)域。ethernet0/0口在Untrust區(qū)域。ethernet0/1在DMZ區(qū)域,Serial0/0工作在Null區(qū)域,vlan1工作在Null區(qū)域。在對WAN口進行配置之前可以對接口做一個規(guī)劃。在這我們把ethernet0/0做為WAN口放在Untrust區(qū)域。把ethernet0/1也放入到Bgoup0中去做為LAN口。

WEBUI Network>Interfaces(List)

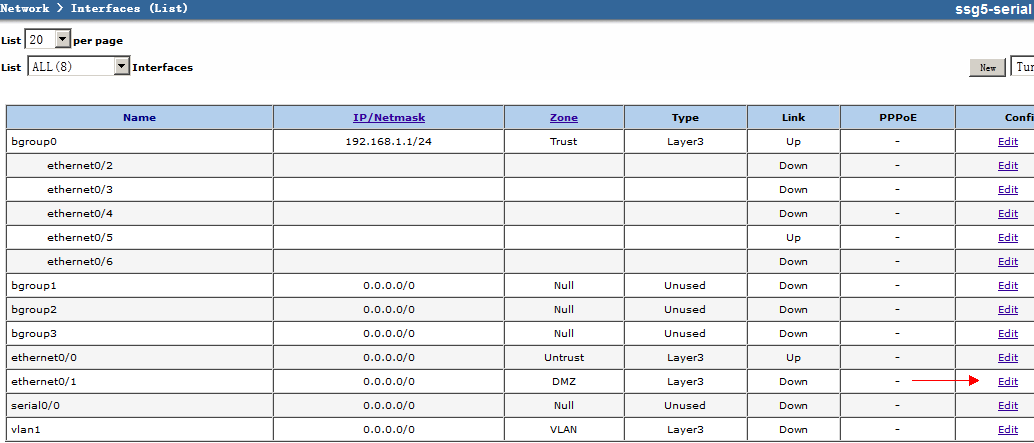

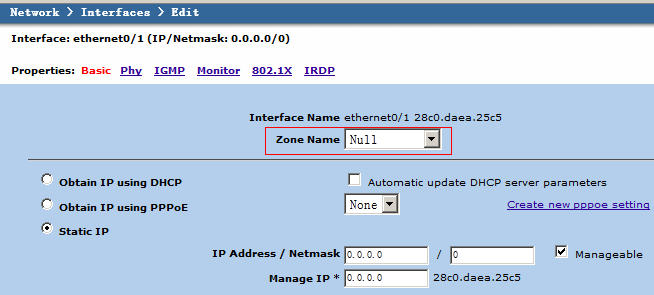

WEBUI Zone Name:Null(只有在Null區(qū)域的接口才能被關聯(lián)到Bgroup中)

WEBUI Network>Interfaces(List)f

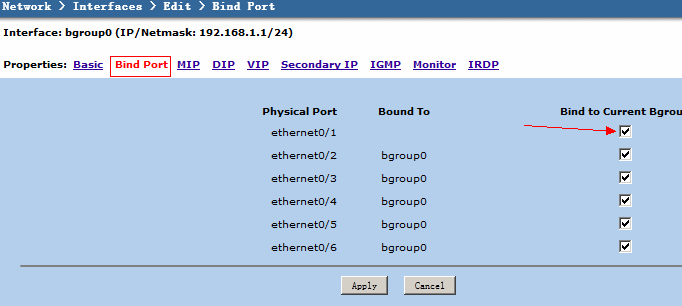

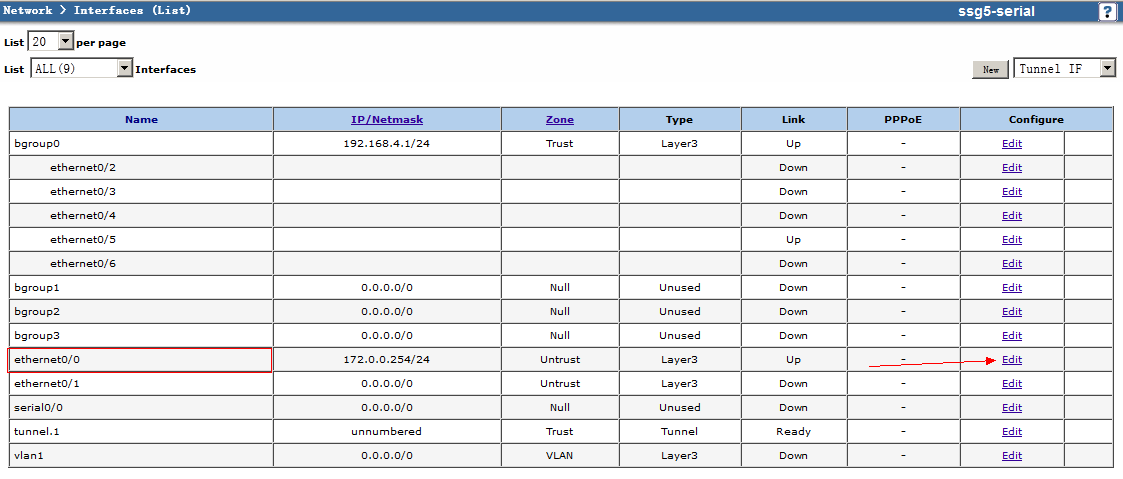

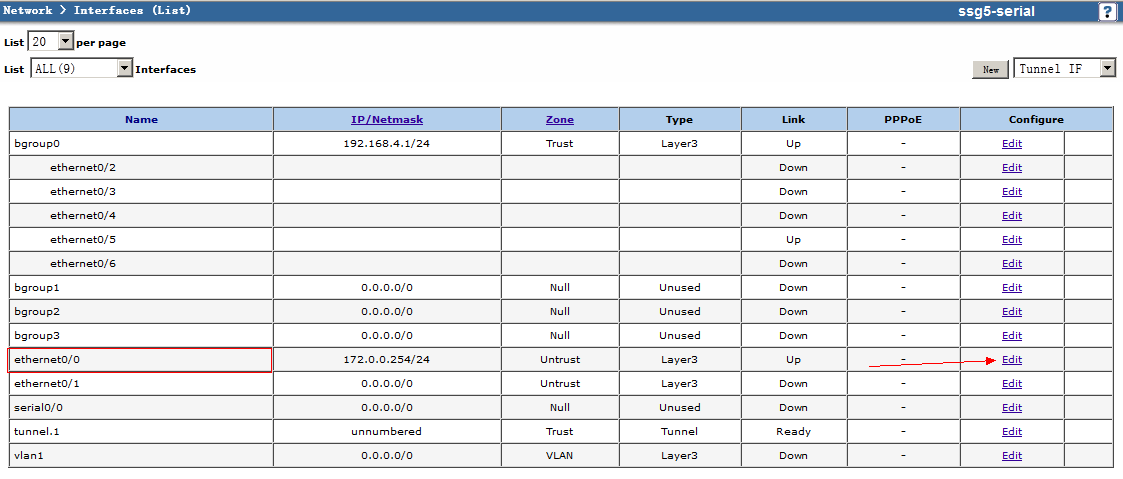

WEBUI Network>Interfaces>Edit>Bind Port Bind to current Bgroup Ethernet0/2:(勾選)Ethernet0/3:(勾選)Ethernet0/4:(勾選)Ethernet0/5:(勾選)Ethernet0/6:(勾選)現(xiàn)在E0/1-6就都成為了LAN端口了1.1配置WAN端口1.1.1靜態(tài)IP地址模式下圖中ethernet0/0的IP為172.0.0.254/24為設備的出廠默認值。若運用商為該線路分配了IP為125.69.128.0/24的地址,則需要根據(jù)將WAN接口的地址修改為此IP地址。

WEBUI Network>Interfaces(List)

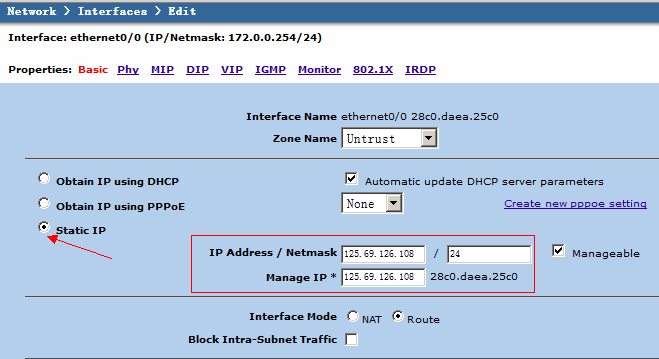

WEBUI Network>Interfaces>Edit Static IP IP Address/Netmask:125.69.128.108/24(中心端的固定IP地址)1.1.2 PPPoE模式

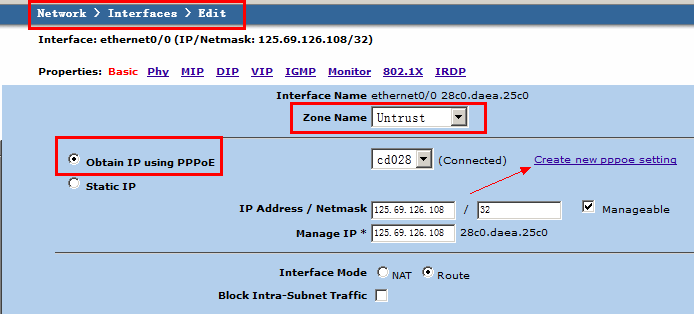

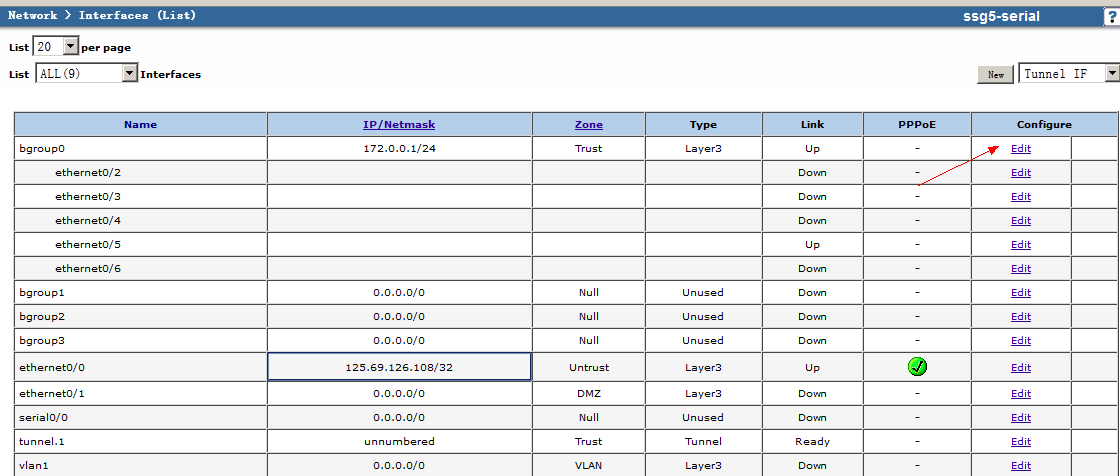

WEBUI Network>Interfaces(List)

Zone Name:Untrust Obtain IP using PPPoE:Create new pppoe setting

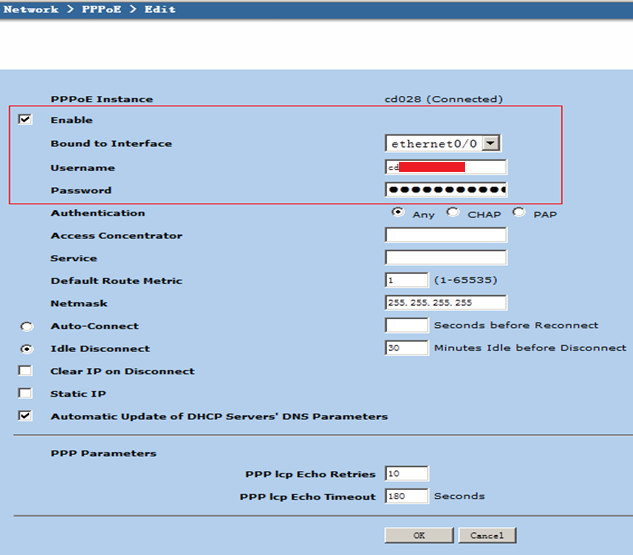

WEBUI Network>PPPoE>Edit Enable:(勾選)Bound to Interface:ethernet0/0 Username:(填寫pppoe的賬號)Password:(填寫pppoe的密碼)Authentication:any(包含了CHAP PAP兩種認證方式)現(xiàn)在Ethernet0/0就已經(jīng)設置成為了pppoe的WAN端撥號口。檢查pppoe狀態(tài)

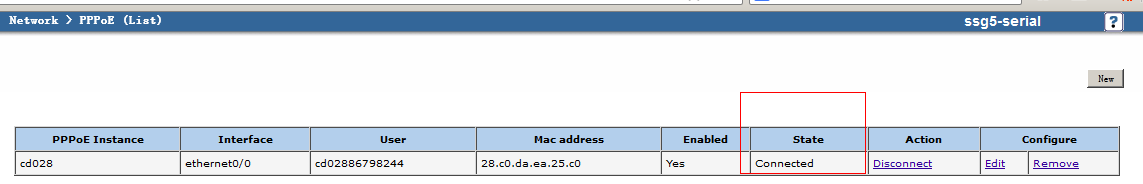

配置好后在WEBUI Network>PPPoE(List)可以看到State欄會變成Connected狀態(tài)

回到WEBUI Network>Interfaces(List)如圖所示在ethernet0/0的pppoe欄會看到一個綠色的表示撥號已經(jīng)成功。并且IP/Network欄會看到pppoe分配的ip地址和掩碼。如果看到是一個紅色的表示撥號沒成功,如果點擊一下系統(tǒng)會重啟撥號過程,如果還是失敗就檢查是否線路或者配置有錯誤。1.1.3 DHCP動態(tài)地址模式

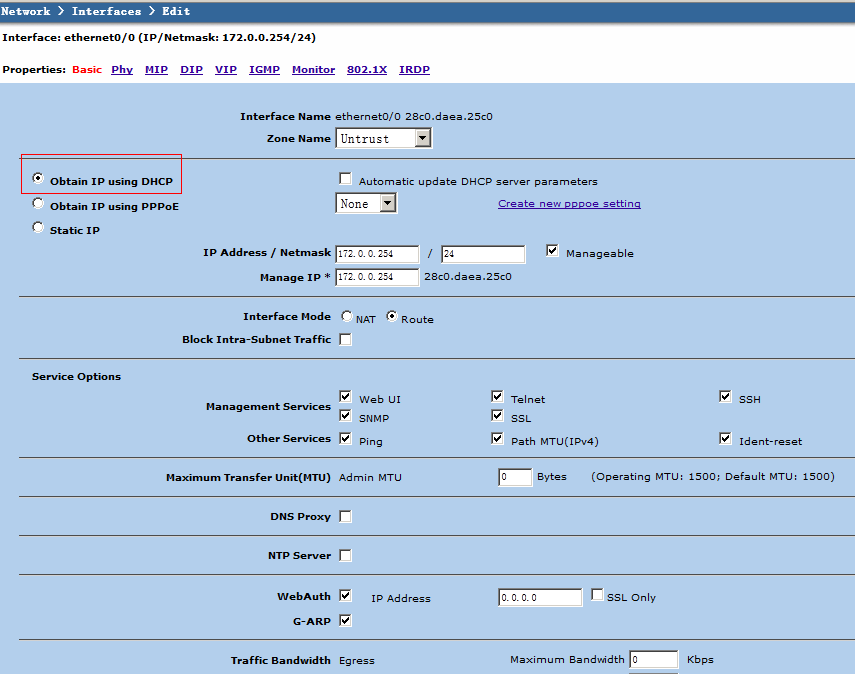

WEBUI Network>Interfaces(List)

WEBUI Network>Interfaces>Edit Obtain IP using DHCP:選取點擊ok之后30秒以內就可以獲取到IP地址。

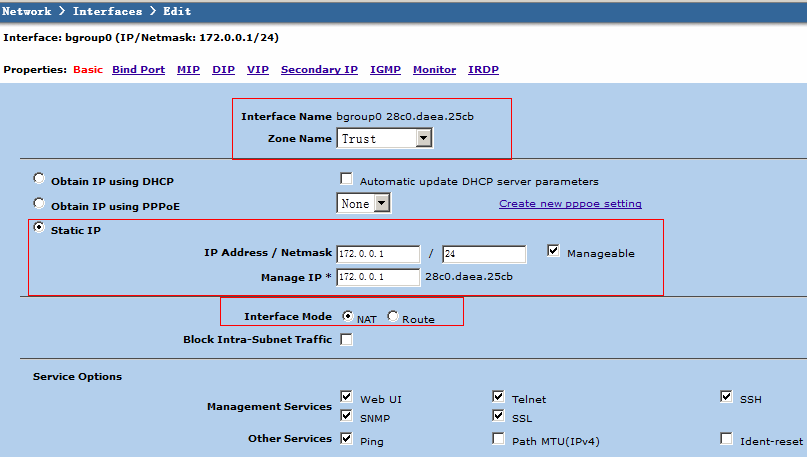

2.LAN端口配置,如圖所示:

WEBUI Network>Interfaces(List)>Edit

Properties:Basic Zone Name:Trust Static IP:IP Address/Netmask 172.0.0.1/24 Manageable(勾選)Interface Mode:NAT這里需要注意一個問題,在吧Bgroup0的地址從192.168.1.1/24配置到實際需要的地址(172.0.0.1/24)之后。由于DHCP中關于該接口的地址池配置不會自動創(chuàng)建,所以會導致不能通過WEB界面繼續(xù)對SSG5進行配置。需要給自己的主機手工設置一個地址。如172.0.0.33/24。再在WEB界面登錄172.0.0.1就可以繼續(xù)對SSG5進行配置了。

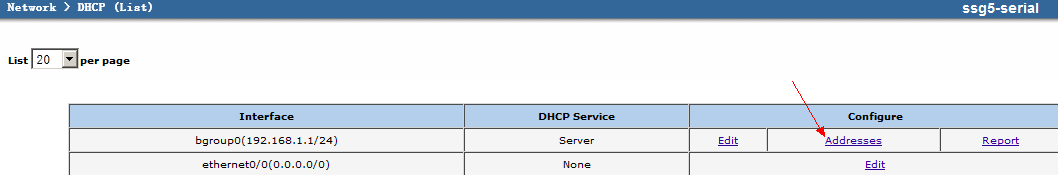

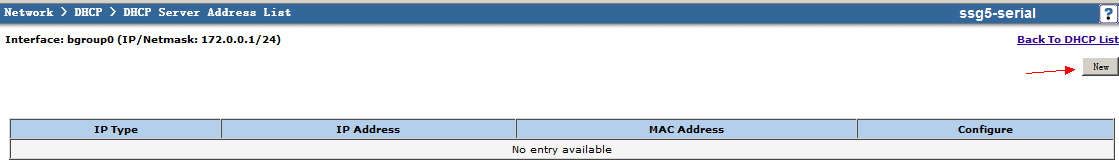

WEBUI Network>DHCP(List)

WEBUI Network>DHCP(List)

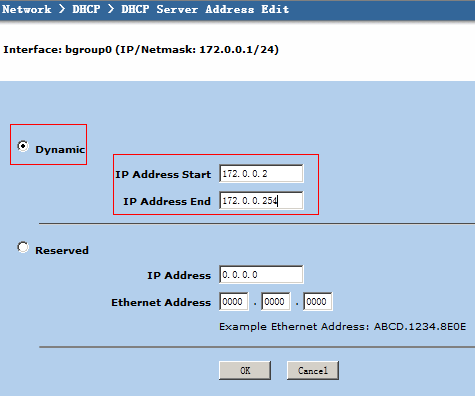

WEBUI Network>DHCP>DHCP Server Address Edit Dynamic:IP Address Start:172.0.0.2(網(wǎng)段中的起始地址)IP Address End:172.0.0.254(網(wǎng)段中的結束地址)現(xiàn)在取消掉手動配置的ip地址以后就可以通過DHCP自動獲得IP地址了。

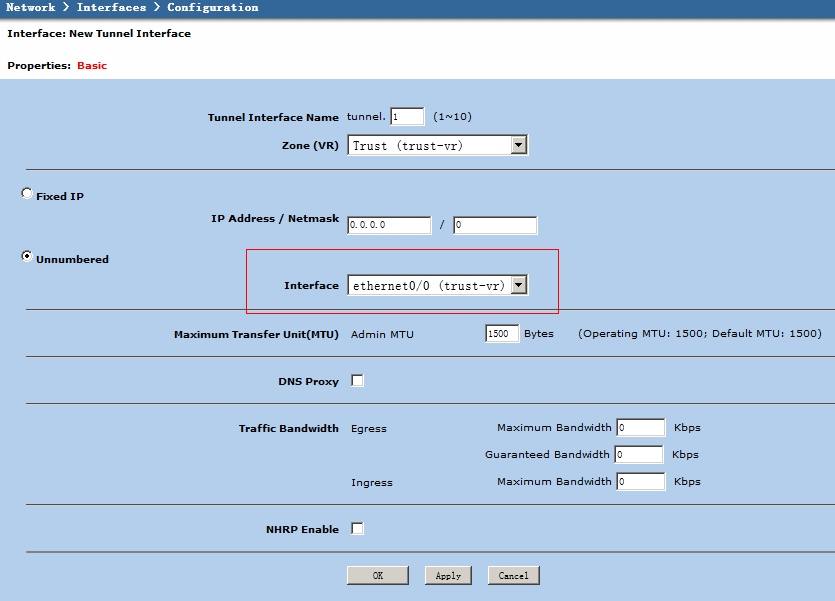

tunnel接口配置,如圖所示:

WEBUI Network>Interfaces(List)>New

WEBUI Unnumbered:選擇Interface:ethernet0/0(trust-vr)創(chuàng)建一個tunnel接口并將改接口關聯(lián)到WAN口上。以備ipsec發(fā)送數(shù)據(jù)時使用。1.4配置策略在系統(tǒng)默認的情況下我們有一條重Trust區(qū)域所有條目到Untrust區(qū)域的所有條目的策略。而在VPN的環(huán)境中我們必須要做到無論哪個區(qū)域優(yōu)先發(fā)起的流量都能通信,所以需要在Untrust到Trust的區(qū)域添加一條策略。

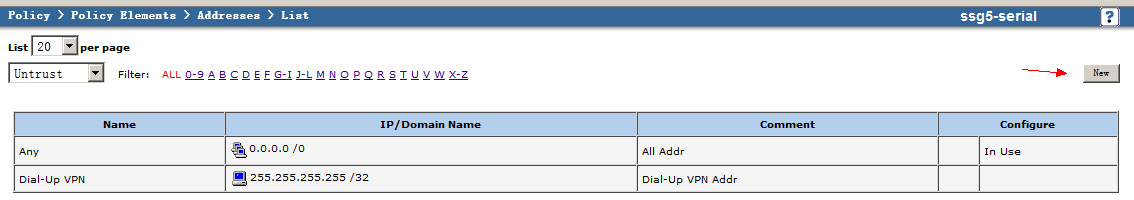

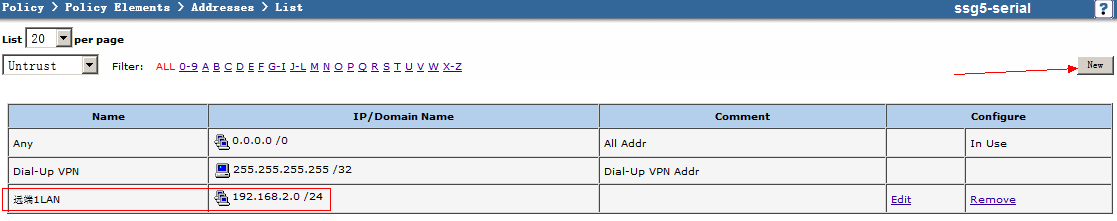

WEBUI Policy>Policy Elements>Addresses>List

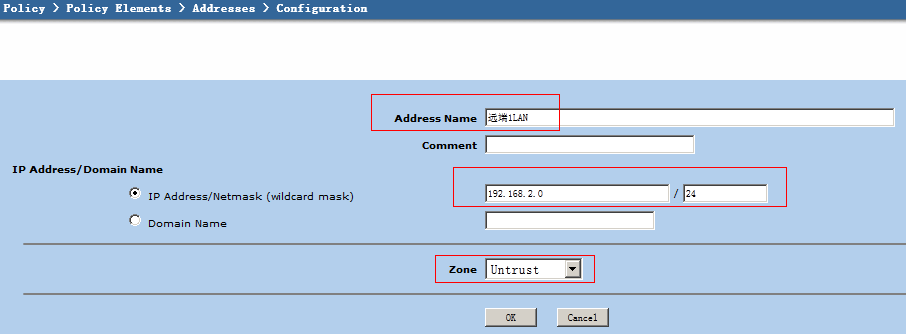

WEBUI Policy>Policy Elements>Addresses>Configuration Address Name:遠端1LAN(為遠端1的列表配置一個名稱)IP Address/Netmask(wildcard mask):192.168.2.0/24(對端1LAN的地址)Zone:Untrust(遠端1的流量從tunnel口進來屬于Untrust區(qū)域)

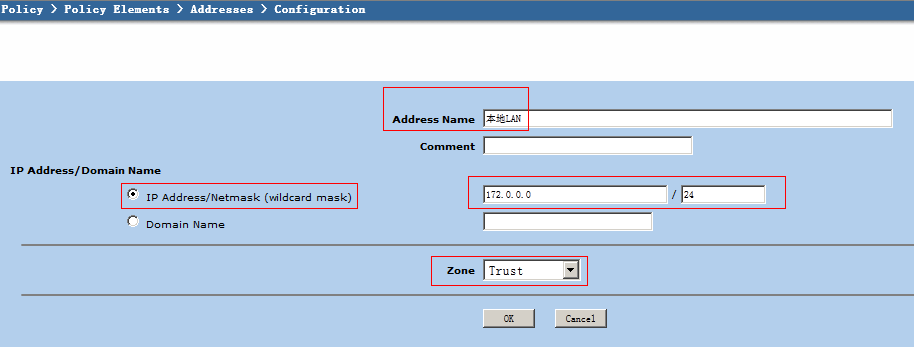

WEBUI Policy>Policy Elements>Addresses>List

Policy>Policy Elements>Addresses>Configuration Address Name:本地LAN(給本地LAN的條目配置一個名稱)IP Address/Netmask(wildcard mask):172.0.0.0/24(本地LAN的地址和掩碼)Zone:Trust(本地LAN應該屬于Trust區(qū)域)

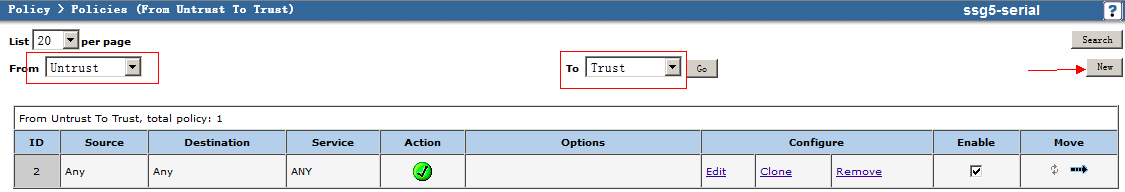

WEBUI Policy>Policies(From Untrust To Trust)From:Untrust(選取)to:Trust(選取)

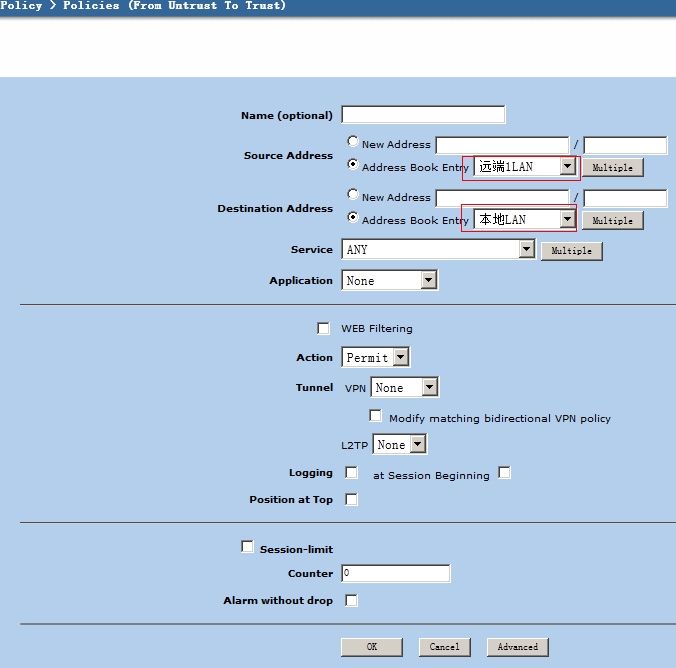

WEBUI Policy>Policies(From Untrust To Trust)Source Address:Address Book Enty:遠端1LAN(之前為遠端1條目創(chuàng)建的列表,因為是從Untrust到trust所以這里為源)Destination Address:Address Book Enty:本地LAN(本地LAN列表名)點擊OK一條從Untrust到Trust的策略就配置好了。使得雙方的LAN端可以順利通信。

三、ORC305路由器端配置指導

1.將SIM卡插入路由器卡槽

2.給設備上電,登入路由器web頁面(默認為192.168.2.1)

3.進入網(wǎng)絡→接口→連鏈路備份界面啟用對應SIM卡并上調鏈路優(yōu)先級,保存配置

4.對應SIM卡撥號成功,當前鏈路變?yōu)榫G色

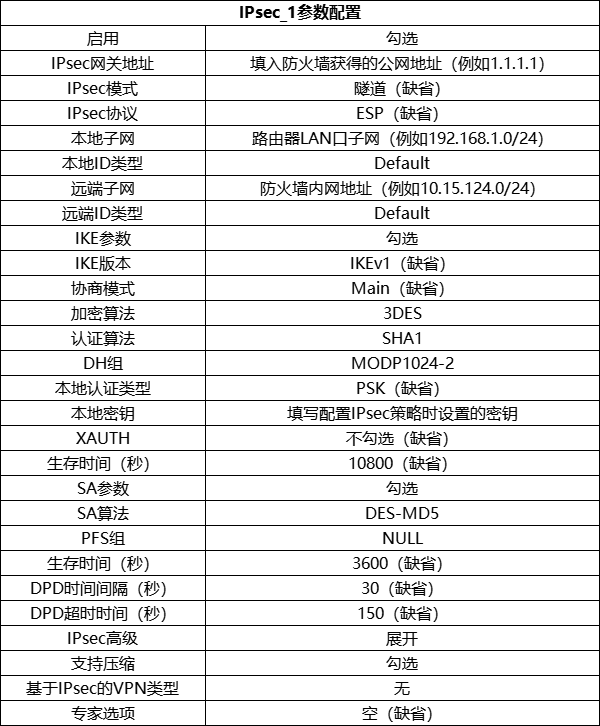

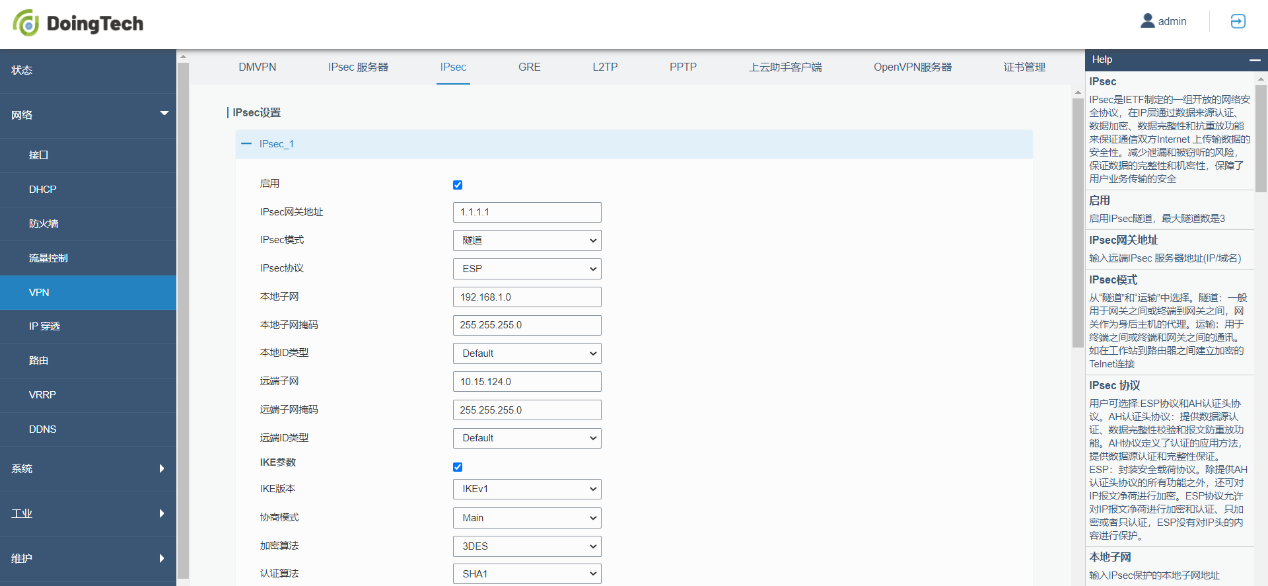

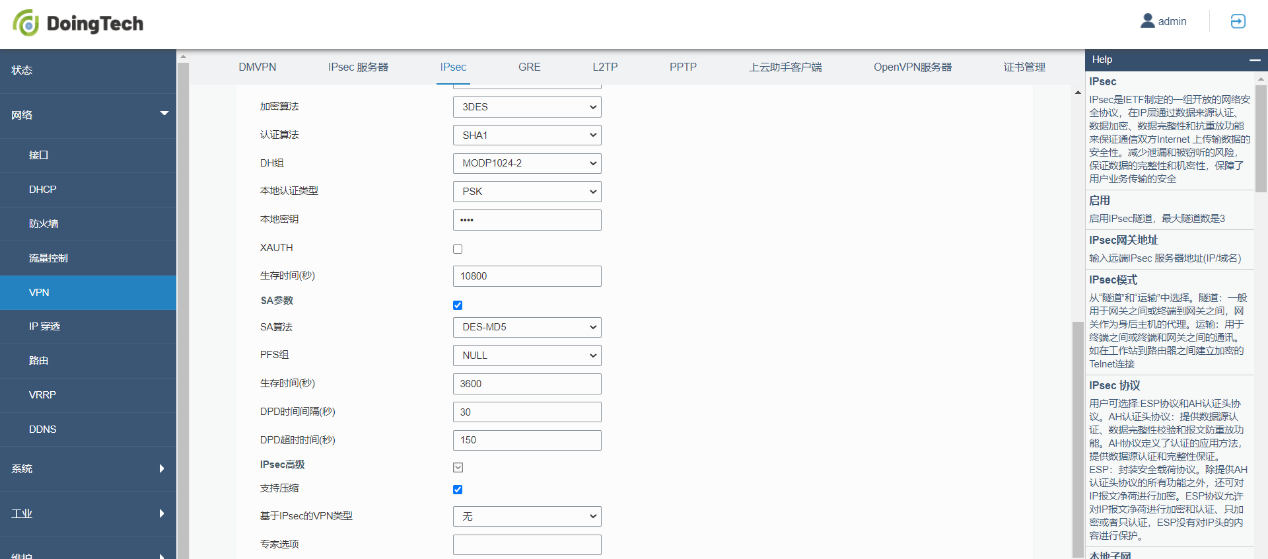

5.進入網(wǎng)絡→VPN→IPsec界面進行路由器(IPsec VPN客戶端)配置

保存并應用配置后即可進入狀態(tài)→VPN頁面看到IPsec VPN狀態(tài)為已連接

-

防火墻

+關注

關注

0文章

417瀏覽量

35608 -

VPN

+關注

關注

4文章

292瀏覽量

29704 -

IPSec

+關注

關注

0文章

59瀏覽量

22808 -

工業(yè)路由器

+關注

關注

2文章

411瀏覽量

14560

發(fā)布評論請先 登錄

相關推薦

云防火墻和web應用防火墻詳細介紹

云服務器防火墻設置方法

Juniper防火墻配置NAT映射的問題分析

IR700與SSG5防火墻如何建立VPN模板?

深信服防火墻和IR700建立IPSec VPN的配置說明

IPSecVPN + PPTP VPN Demo搭建配置說明

InRouter與Juniper SRX如何建立IPSec隧道配置?

兩臺IR615和華為USG6335E建立IPsecVPN的過程

IR915與AF1000建立IPSecVPN配置的過程

工業(yè)級路由器:輕松告別繁瑣的網(wǎng)絡配置

常見的工業(yè)路由器訪問問題

超詳細,工業(yè)路由器與Juniper Netscreen防火墻構建IPsecVPN指南

超詳細,工業(yè)路由器與Juniper Netscreen防火墻構建IPsecVPN指南

評論