有兩種CISO:入侵前和入侵后。入侵前的CISOs過于關注工具,并考慮投資于預防技術。在這樣做的時候,他們幾乎沒有考慮一旦發生了不好的事情,恢復和及時恢復服務的問題。不好的事情會發生;這不是是否的問題,而是何時的問題(以及多久一次,所以“入侵節奏”似乎比入侵可能性更適合KPI)。

安全漏洞如何加強CISO的能力

“不是如果,而是何時”的口頭禪,現在比以往任何時候都更需要在我們的風險管理思想中根深蒂固。另一方面,入侵后的CISO明白(通常被公平地認為是“來之不易的經驗”),人員和流程要重要得多。在事故應對情況下,“全員出動”更多的是一種責任,而不是一種好處。有人可能試圖幫助驅逐入侵者,但實際上是在銷毀證據或破壞監護鏈,以防案件進一步提起刑事訴訟。

這種對入侵前和入侵后CISO的簡單二分法揭示了每個行業和各種形狀和規模的公司在安全計劃的視角、優先順序和準備方面的重要差異。突破會讓您的企業變得更強大。

Mike Wilkes很幸運地在2021年拉斯維加斯的Black Hat和相應的Black Hat CISO峰會上發表了演講。會議題為“執行(dis)命令:會議室中的認知和系統性風險”,而且出席人數和反響都很好,因為很多與會者后來要求復印一份會議記錄。

雖然這段錄音目前還沒有提供,但去年12月,ActualTech Media發布了一段錄音。這個演示包含了這篇文章的思想種子,因為它圍繞著識別影響安全項目治理的認知風險。它還包括一節關于作為復雜系統的突現屬性的系統性風險的性質。

系統風險需要更多的關注(懷疑不久的將來會有另一篇關于這個主題的博客文章),特別是當我們開始看到更多的“安全混亂工程”進入CISO社區關于風險管理的討論時。

黑帽是自COVID - 19封鎖以來第一個“外出任務”。在那里,CISO鮑勃·洛德(Bob Lord)做了一場題為“如何在簡歷中加入漏洞并活下來講述故事”的演講,這非常有見地,極大地促進了我們對韌性本質的思考,以及我們應該如何接受失敗而不是害怕失敗。

Bob Lord對入侵事件略知一二,因為他不僅是DNC的第一位安全官員,而且還成為雅虎的CISO!2015年11月,他在雅虎的工作!涉及披露2013年和2014年發生的一些歷史上最大的入侵事件。

其中他的演講的是他創建的事件響應時間表,其中包括通常沒有記錄或正式承認的事件響應生命周期的一部分:監管機構、網絡保險公司、董事會和幾乎每一位紙上談兵的批評者對CISO以及他們在事件或入侵事件發生前所做的工作進行反思的時刻。

有第一個“攻擊”,即當惡意攻擊者以某種方式破壞或危害您的基礎設施時。但還有第二次“攻擊”,CISO往往無法幸免。在一個被排除在大多數D&O(董事和高級管理人員)責任保險范圍之外的職業中工作是非常令人沮喪的,在這種職業中,主要的操作模式是將CISO引入迎面而來的是底部,而不管他們的安全計劃的力度有多大。允許這種模式繼續下去是危險的。

每次的泄密事件是一次極其寶貴的經歷。一個“久經沙場”的CISO應該更值得珍視和重視。但相反,人們發現了充分的證據表明,違反CISO規定的繼任者是獲得加薪的人(無論是否應得)。

幾年前在紐約的一次信息安全會議上,一名CISO講述了一個故事,某人(而不是他們)在一家大公司工作,年薪80萬美元,但實際上在安全程序本身上花費了寶貴的幾美元,然后發生了勒索軟件事件。

“砰!”就像軍隊里說的那樣。“左側的砰”是導致事故或破壞的事件,而“右邊的砰”是事件和里程碑之后發生的時間線的一部分。

結果是CISO被解雇了,新的CISO得到了120萬美元的報酬。安全計劃預算與該行業的行業基準“協調”,約占IT總支出的5%。與支付贖金、增加安全預算并將CISO的補償提高到此類組織的市場費率相比,使用合理的安全計劃預算來保護組織會更便宜。

在網絡安全方面采取“反脆弱”方法

一個學習武術的朋友提到了納西姆·尼古拉斯·塔勒布的《反脆弱》一書。這本書的主題之一是,脆弱的系統和脆弱的事物在受到壓力和壓力時很容易崩潰。例如,骨骼可以通過施加壓力和外力來改善和硬化。他們天生就能承受壓力和沖擊。

因此,反脆弱性也許是我們想要更好地理解的屬性,以建立可靠和健壯的系統。系統實際上可以從波動性和隨機攻擊中受益。當然,反脆弱系統是用反脆弱組件構建的。穩健和抗脆弱系統是指那些在教育和心理學意義上表現出彈性的系統,而不是與延展性強度和拉伸性能相關的機械工程意義上的系統。

當云基礎設施受到攻擊時,我們不只是想將其恢復到以前的形狀,只是恢復先前存在的功能和特性。相反,我們希望看到基礎設施因奧運會而得到改善和轉變,并變得更好。從這個意義上講,網絡彈性意味著適應。它說明了系統的模塊化特性,允許我們以新的方式組合其元素,而無需太多額外的工作和費用。一個設計良好的云基礎設施應該展示成功地幫助它優雅地失敗的設計原則,而不是在出現故障時“一眨眼就消失了”。這只是“殺不死你的只會讓你更強大”這句格言的一個方面。

這里有一些設計原則,感覺它們應該在現代信息安全程序中找到:

容錯,健壯,適應性強

可擴展,彈性,自愈

分段/孤立的環境

改進和降低復雜性

優雅地降級而不是完全失敗

原子、簡單、模塊化的組件

緊密集成和松散耦合

深度保障安全

堅持最小特權原則

值得信賴的設計,而不僅僅是認證或認證

CISO如何從網絡入侵中走出來

總之,請允許我鼓勵你和你的同行們從失敗中尋找力量。當你經歷了一次安全事件或漏洞時,你的勇氣已經受到了考驗。不要羞于講述這個故事,用它來帶來你應得的尊重和莊嚴。別人不會把這賜予你;你得把它賜予自己。有了這次入侵,你實際上已經通過跨越“入侵后”ciso社區提升了你的形象。

就拿約翰·西蒙尼為例吧。他目前是戴爾技術公司的首席安全官。他手下有60個首席信息官。2019年,我在舊金山RSA的CISO訓練營遇到了他。在會上,他談到了在戴爾擁有和運營的眾多組織(包括RSA)中尋找信息安全人才所面臨的挑戰。他還提到,2014年11月索尼遭到朝鮮黑客攻擊時,他在索尼擔任全球首席信息技術官(值得注意的是,他只擔任了兩個月)。因此,破裂后還有生活,你應該弄清楚如何最好地把它寫進簡歷,并圍繞為什么這件事讓你變得更強大,寫出一篇扎實(真實)的敘述。

SecurityScorecard可以幫助您從網絡事件中前進

如果您有興趣了解您和您的企業如何更好地準備和響應網絡攻擊,SecurityScorecard的事件響應解決方案使CISO能夠在發生攻擊時立即采取行動補救事件并降低風險。

今日推薦

網絡安全評級

虹科網絡安全評級是一個安全評級平臺,使企業能夠以非侵入性和由外而內的方式,對全球任何公司的安全風險進行即時評級、了解和持續監測。獲得C、D或F評級的公司被入侵或面臨合規處罰的可能性比獲得A或B評級的公司高5倍。虹科網絡安全評級對企業的安全狀況以及任何組織的安全系統中所有供應商和合作伙伴的網絡健康狀況提供即時可見性。

該平臺使用可信的商業和開源威脅源以及非侵入性的數據收集方法,對全球成千上萬的組織的安全態勢進行定量評估和持續監測。網絡安全評級提供十個不同風險因素評分的詳細報告:

- 應用安全

- 端點安全

- CUBIT評分

- DNS健康

- 黑客通訊

- IP信譽

- 信息泄露

- 網絡安全

- 修補頻率

- 社會工程

虹科網絡安全評級為各行各業的大小型企業提供最準確、最透明、最全面的安全風險評級。

虹科是在各細分專業技術領域內的資源整合及技術服務落地供應商。虹科網絡安全事業部的宗旨是:讓網絡安全更簡單!憑借深厚的行業經驗和技術積累,近幾年來與世界行業內頂級供應商Morphisec,DataLocker,Allegro,SSC,Mend,Apposite,Profitap,Cubro,Elproma等建立了緊密的合作關系。我們的解決方案包括網絡全流量監控,數據安全,終端安全(動態防御),網絡安全評級,網絡仿真,物聯網設備漏洞掃描,安全網絡時間同步等行業領先解決方案。虹科的工程師積極參與國內外專業協會和聯盟的活動,重視技術培訓和積累。

此外,我們積極參與工業互聯網產業聯盟、中國通信企業協會等行業協會的工作,為推廣先進技術的普及做出了重要貢獻。我們在不斷創新和實踐中總結可持續和可信賴的方案,堅持與客戶一起思考,從工程師角度發現問題,解決問題,為客戶提供完美的解決方案。

-

網絡安全

+關注

關注

10文章

3173瀏覽量

59887 -

系統

+關注

關注

1文章

1017瀏覽量

21371

發布評論請先 登錄

相關推薦

電科網安榮獲2024年網絡安全技術應用典型案例

龍芯3A5000網絡安全整機,助力保護網絡信息安全

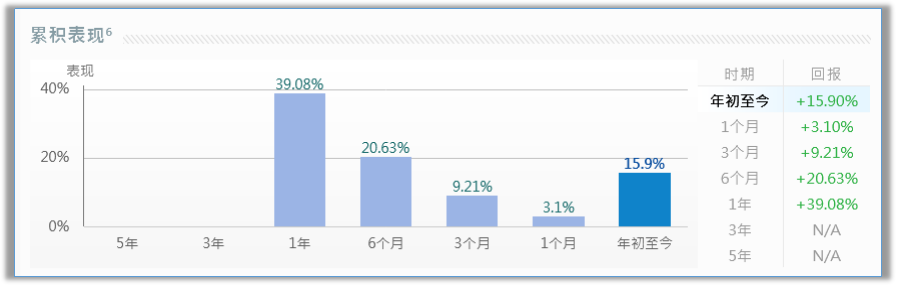

隨著全球網絡安全威脅日益升級,3只網絡安全美股值得投資者關注

網絡安全技術商CrowdStrike與英偉達合作

虹軟科技獲ISO/SAE 21434 網絡安全管理體系認證

人工智能大模型在工業網絡安全領域的應用

IBM和微軟加強在網絡安全領域的合作

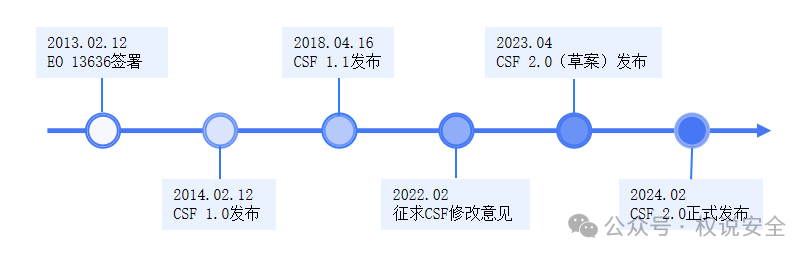

專家解讀 | NIST網絡安全框架(1):框架概覽

4G無線路由器:為您的網絡安全提供保護

普華基礎軟件榮獲ISO/SAE 21434汽車網絡安全管理體系認證證書

工業發展不可忽視的安全問題——OT網絡安全

知語云全景監測技術:現代安全防護的全面解決方案

虹科分享 | PCAN工具:強大的CAN通訊解決方案,你了解多少?

虹科分享 | 網絡安全評級 | 突破能夠讓您變得更加強大

虹科分享 | 網絡安全評級 | 突破能夠讓您變得更加強大

評論