我們所有的連接系統——從連接到醫院患者的脈搏血氧儀到打印機墨盒再到物聯網設備——都面臨著來自黑客的持續威脅。在這篇文章中,我們將看看其中的一些威脅,并學習如何保護您的設備免受這些威脅的侵害。

如今,開發人員面臨著對系統和安全IC的威脅。由于與系統相關的威脅有據可查,因此我們將重點介紹對安全IC的威脅。安全 IC 可以通過以下一種或多種方法進行攻擊:

側信道攻擊,包括毛刺攻擊(主動)和差分功率分析(無源)。

侵入性攻擊,例如開墾和微探測,以查找可被利用的開放端口和跟蹤。

線路窺探,例如中間人攻擊。

內存陣列篡改,例如冷啟動攻擊。

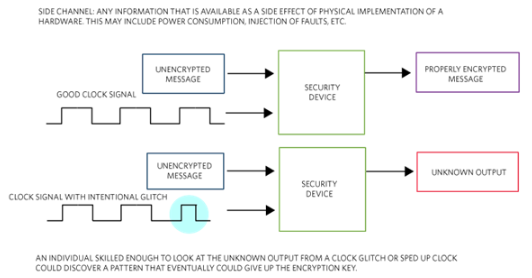

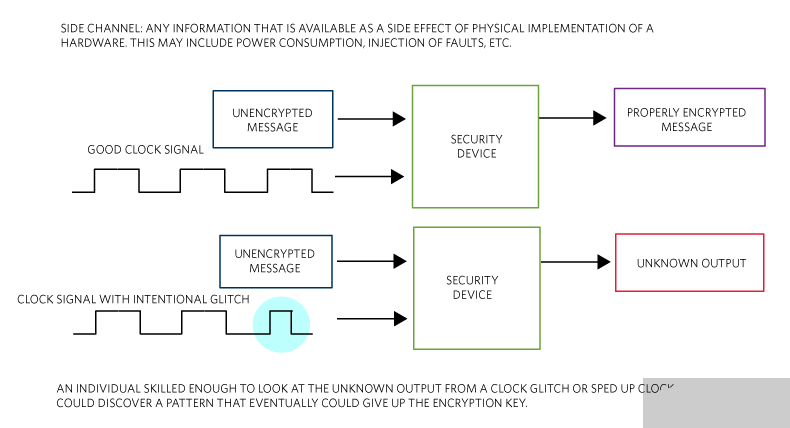

側信道攻擊大多是非侵入性攻擊;換句話說,它們不會破壞 IC。側通道包括作為硬件物理實現的副作用的任何可用信息,包括功耗和故障注入。故障攻擊就是一個例子。在圖 1 中,您將看到使用時鐘毛刺的側信道攻擊,這提供了非侵入性攻擊的示例。具有正確技能的人可以檢查時鐘故障或加速時鐘的未知輸出,以發現最終可能揭示加密密鑰的模式。

圖1.主動側信道攻擊是非侵入性攻擊的一個例子。

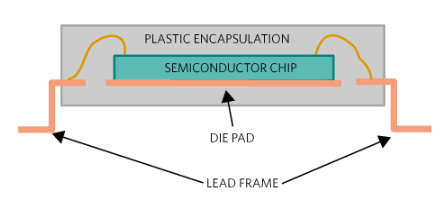

開蓋和微探測對IC的各種特征進行物理研究,是可以破壞IC的侵入性攻擊。解封也稱為去封蓋,涉及將封裝硅芯片的塑料封裝浸泡在發煙硝酸中以熔化封裝(圖 2)。

圖2.半導體封裝容易受到侵入性攻擊。

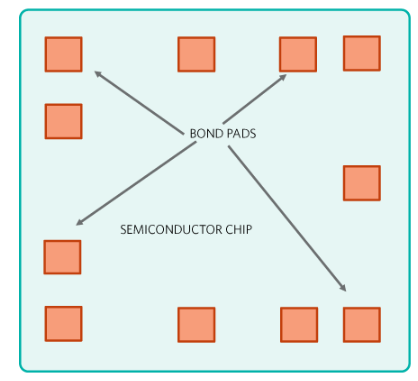

在塑料封裝浸泡之前,固定半導體芯片的引線框架通常固定在框架上。封裝熔化后,芯片暴露在外,黑客有機會直接探測所有可用的焊盤,甚至是制造商用于內部設置的焊盤(圖 3)。為了訪問設備的秘密,黑客還可以擦掉頂部保護玻璃,以訪問設備的內部互連。

圖3.黑客可以直接探測芯片上的可用焊盤(頂視圖)。

您可以做些什么來防止黑客闖入安全設備?您可以做的最有效的事情之一是使用具有安全功能以及內置攻擊保護的設備進行設計。例如,Maxim Integrated提供一系列具有強大對策的安全器件,以抵御我們一直在討論的各種攻擊。他們的一些關鍵安全功能包括:

獲得專利的物理不可克隆功能 (PUF) 技術可保護設備數據。

主動監控的芯片防護罩,可檢測入侵嘗試并做出反應。

加密保護所有存儲的數據不被發現。

審核編輯:郭婷

-

芯片

+關注

關注

456文章

50936瀏覽量

424680 -

半導體

+關注

關注

334文章

27502瀏覽量

219733 -

PUF

+關注

關注

2文章

24瀏覽量

8598

發布評論請先 登錄

相關推薦

知語云智能科技揭秘:無人機威脅如何破解?國家安全新防線!

了解并解決加密系統面臨的威脅

了解并解決加密系統面臨的威脅

評論