?本期解讀專家

?本期解讀專家

全球IoT(Internet of Things,物聯網)設備每年以百萬級的速率快速增長,大量不安全的IoT設備成為僵尸網絡的主要來源。僵尸網絡廣泛使用網絡層CC攻擊,將虛假源泛洪攻擊技術與會話層攻擊技術相結合,成為互聯網中最難防御的攻擊之一。

在RSA大會互聯設備網絡物理安全板塊中,諾基亞Deepfield創始人Dr. Craig Labovitz博士分享了關于企業僵尸網絡大機密的議題。通過研究人員與全球互聯網提供商合作過程中的分析結果,向大家展示了來自企業僵尸網絡對網絡安全的挑戰。

DDoS攻擊現狀: 僵尸網絡攻擊成為主流攻擊

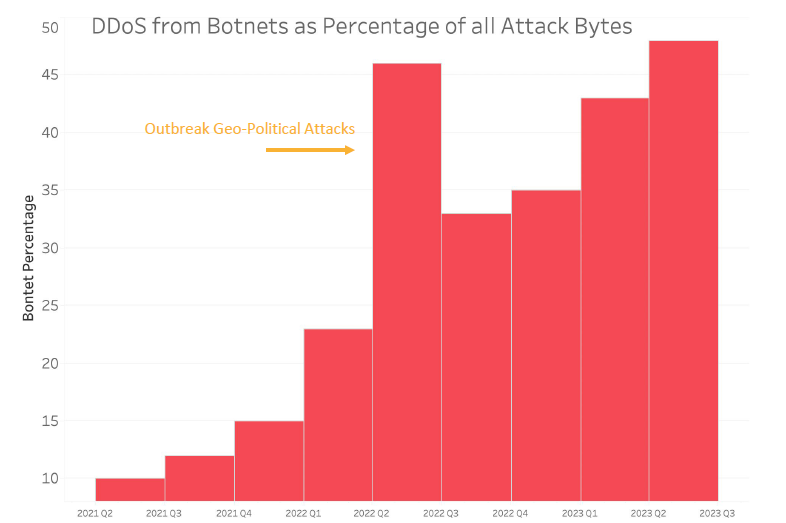

Dr. Craig Labovitz博士在報告的開頭指出,2022年Q2是DDoS攻擊手法變更的分水嶺,如圖1-1所示。在此之前,DDoS攻擊主要采用偽造源發起攻擊的方式,攻擊者利用網絡中NTP/DNS服務器的不安全配置發起反射放大型DDoS攻擊。然而,隨著2022年Q2地緣政治爆發,DDoS攻擊轉向以僵尸網絡攻擊為主的混合攻擊。僵尸網絡攻擊流量占比達到30%~50%,這些攻擊可以繞過傳統的抗DDoS攻擊設備。

圖1-1僵尸網絡攻擊成為主流DDoS攻擊

僵尸網絡現狀: 僵尸網絡數量激增,攻擊成本持續降低

報告指出,研究人員通過跟蹤50萬+的攻擊源分析發現,企業中隨處可見的IoT設備,如攝像頭、NVR(Network Video Recorder,網絡視頻錄像機)、DVR(Digital Video Recorder,數字視頻錄像機)、空氣調節系統、POS機和醫學影像系統等,雖然豐富了人們的工作和生活,但不安全的IoT設備卻也成為了僵尸網絡的主要來源。

這些IoT僵尸網絡具有如下特征:

01攻擊源增長迅速

根據IoT Analytics Research 2022報告中針對全球IoT市場預測,全球IoT設備每年以百萬級的速率增長,大量不安全的IoT設備也隨之增長,研究人員在分析過程中發現,全球活躍IoT僵尸規模為50萬至100萬。

02攻擊源出口帶寬受限

在過去20年的互聯網歷史中,接入互聯網的下行帶寬和上行帶寬比例限制為90/10,單個僵尸網絡發起的DDoS攻擊流量也受限于此,70%的僵尸網絡的出口帶寬小于50Mbps。

03攻擊成本持續降低

互聯網中存在數以百計的提供DDoS攻擊服務的網站,國際執法部門會定期關閉這些非法網站,以減少偽造源攻擊和反射放大攻擊對網絡的影響。但是,100Gbps僵尸網絡攻擊成本從2018年的$1000降至$10-$20,攻擊成本的驟降使得僵尸網絡攻擊更易獲取,僵尸網絡攻擊對互聯網中的威脅也越來越大。

僵尸網絡探究: 企業僵尸對網絡安全的挑戰和威脅

報告中指出,研究人員通過分析黑客入侵IoT設備的過程發現,大量IoT設備存在管理員登錄密碼復雜度不高、安全補丁無更新等問題,使這些不安全IoT設備極易被入侵后成為IoT僵尸。通過對僵尸的攻擊規模、地域和構成等分析發現:

僵尸網絡具備足以擾亂全球互聯網的超強容量

研究人員在分析過程中發現,在2022年至2023年的僵尸網絡DDoS攻擊事件中,僵尸網絡攻擊源規模小于5000,也出現過攻擊源數量大于6萬的大型僵尸網絡。當前,監測到的活躍僵尸源規模為50萬至100萬,DDoS攻擊峰值為1Tbps至2Tbps。如果這些僵尸網絡同時被利用,可能會導致攻擊規模高達50Tbps至100Tbps,足以擾亂全球互聯網鏈路。

僵尸網絡出現地域性變化,主要以CPE和DVR為主

2023年,美國成為最大的僵尸網絡發源地,其僵尸網絡數量占比達到24%;韓國和中國臺灣僵尸網絡數量分別占比11%和10%,位列第二和第三。在這些僵尸網絡中,CPE(Customer Premises Equipment,客戶端設備)和DVR類型的IoT設備占據了半壁江山,分別占比36.2%和33.8%。而云主機僵尸網絡占比3.5%,增幅最快。

僵尸網絡是針對每個人的網絡安全挑戰

傳統ISP(Internet Service Provider,互聯網服務提供商)、CSP(Cloud Service Provider,云服務提供商)網絡采用地理位置過濾、主動防御(如SYN Cookie、HTTP重定向等)以及DNS/NTP/LDAP流量限制等手段來抵御DDoS攻擊。然而,僵尸網絡發起的DDoS攻擊可以輕易繞過這些防御手段,給ISP/CSP的網絡安全帶來嚴重的挑戰。此外,來自ISP內部的僵尸網絡攻擊也是最大的威脅之一。

華為洞察: 抗DDoS技術需要適應新網絡環境和業務需求

DDoS攻擊依然是當前互聯網最主要的攻擊形式之一,攻擊頻次持續增長。在2018年之前,中國境內的DDoS攻擊主要是由行業內惡意競爭引發的,但之后地緣政治因素導致的攻擊更加普遍,針對關基企業尤其是金融企業的攻擊頻次逐年倍增。為了達到攻擊效果,攻擊技術持續演進,傳統防御算法失效,因此抗DDoS技術不得不持續革新;同時,優秀的抗DDoS產品和方案必須不影響業務。互聯網網絡本身及互聯網業務也在持續演進,這促使抗DDoS技術不斷演進以適應新的網絡環境和業務需求。總的來說,隨著攻擊趨勢的變化,抗DDoS技術的趨勢也隨之發生了以下幾點變化:

趨勢1:攻擊成本持續降低,促使超大規模攻擊異常活躍,挑戰防御成本;降成本成為抗DDoS技術第一要務,動態BGP Flowspec及硬件防御加速成為抗DDoS產品和方案降成本主要方向。

2022年,華為監測到超100Gbps攻擊共發生104,922次,平均每天發生287次;T級攻擊共計232次。僅中國境內攻擊資源被利用,即可輕松發出超50Tbps攻擊。

面對異常活躍的規模化DDoS攻擊,運營商和ISP不得不尋求更低成本的防御方案。尤其是攻擊流量大且對防御成本敏感的運營商市場,防御容量大、低成本的硬件抗DDoS產品已經成為集采入圍的必要條件。一方面,運營商和ISP期望最大限度利用網絡過濾能力,比如借助黑洞路由、靜態甚至動態BGP Flowspec源頭過濾大流量攻擊;另一方面,業界領先的安全廠商通過硬件實現網絡層攻擊防御加速,有效降低防御成本。硬件+CPU的分層防御架構還可以最大限度節省CPU算力,過濾更加復雜的會話層和應用層攻擊。

趨勢2:大流量攻擊采用“短平快”戰術,挑戰防御系統響應速度;為應對“短平快”攻擊,防御系統需具備“零延遲”攻擊響應能力和自動化能力。

大流量攻擊可以在10秒內攻擊流量峰值爬升至T級,挑戰防御系統響應速度。其中,57.40%的攻擊發生在網絡層,40.49%的攻擊發生在應用層,攻擊持續時間不超過5分鐘,挑戰防御系統的自動化程度和安全運維團隊的響應速度。

然而,由于企業普遍缺乏專業安全人員和策略調優能力,持續5分鐘的攻擊一旦形成攻擊效果,業務恢復至少需要30分鐘。日益加強的防御痛點促使企業更需要抗DDoS產品具備防御全流程自動化的能力。

為實現攻擊“零延遲”響應,企業On-premise抗DDoS需要采用秒級甚至毫秒級響應的逐包檢測來替代Flow檢測,以便在檢測到危及企業鏈路帶寬的大流量攻擊時,能夠通過開放API和運營商云清洗秒級聯動的能力來支持。同時,運營商也在探索新的檢測技術,比如路由器的逐包檢測,以加快攻擊流量識別,規避Flow檢測分鐘級檢測的弊端。

面對企業普遍缺乏專業安全技能的現狀,抗DDoS產品需具備全流程自動化的防御能力。首先,產品應支持開盒即用,簡化運維。抗DDoS產品應內置專家策略模板,通過默認策略模板和逐包檢測實現毫秒級啟動防御,自動過濾99%攻擊。其次,針對復雜攻擊,抗DDoS產品應提供自動評估防御效果的功能。當檢測到漏防或者誤防時,抗DDoS產品應具備自動調優防御策略的能力,將攻防對抗時長由人工響應的10分鐘以上縮短至30秒內。

趨勢3:CC攻擊的頻次和復雜度不斷攀升,挑戰傳統防御算法有效性;為應對日益復雜的CC攻擊和互聯網業務多樣化的趨勢,CC防御尤其是加密CC防御成為抗DDoS產品剛需,多維度行為分析和AI技術成為CC防御技術發展的新趨勢。

隨著運營商提供的清洗服務不斷完善,能夠過濾大流量網絡層攻擊,加上企業安全意識的提高,企業購買運營商的云清洗服務已成為共識,大大降低了大流量網絡層攻擊的威脅。

然而,隨著IoT網絡的快速發展,僵尸網絡規模迅猛增長,攻擊者為了提升攻擊成功率,常常采用CC攻擊手段,門戶網站、APP和API成為CC攻擊的主要目標。為了保障業務安全,許多企業采取了TLS加密,但這也導致加密CC攻擊成為常態。為了有效躲避防御,CC攻擊呈現出海量僵尸單源低速化的趨勢,特別是針對金融行業的低速加密CC攻擊頻繁發生。隨著百萬級甚至千萬級請求速率的CC攻擊頻發,負載均衡和WAF(Web Application Firewall,Web應用程序防火墻)性能瓶頸凸顯,甚至危及企業網絡鏈路帶寬。這促使企業的CC防御需求發生變化,一方面,要求運營商的云清洗需具備阻攔大規模高速CC攻擊的能力;另一方面,企業網絡邊界的抗DDoS產品需具備阻斷低速CC攻擊的能力,以保護負載均衡和WAF的可用性。

為精準識別機器人攻擊,專業抗DDoS產品需具備多維度源訪問行為分析的能力,以快速識別并阻斷高速CC攻擊;同時,還需具備AI能力,包括嵌入式AI及超大存儲容量的離線AI。借助機器學習聚類分析算法,精細化識別低頻CC攻擊。

趨勢4:針對網絡基礎設施的掃段攻擊常態化,挑戰傳統防御架構有效性,抗DDoS產品和方案需新增網段防御層,用三層防御架構替代單一的主機防御架構。

掃段攻擊是一種威脅網絡基礎設備的攻擊,難以防御,被稱為無法解決的網絡故障。公有云、企業私有云、政務云均成為掃段攻擊目標。目前,大多數抗DDoS產品仍采用單一的主機防御架構,低速掃段單IP流量低,無法觸發閾值,漏檢率高。此外,掃段攻擊常與脈沖攻擊相結合,32位主機引流速度慢,導致防御成功率不足30%。當掃段攻擊危及企業網絡帶寬時,黑洞路由也會失效。

為解決日益頻發的掃段攻擊威脅,亟需On-premise抗DDoS產品具備掃段攻擊檢測和過濾的能力,同時具備聯動運營商上游過濾大流量掃段攻擊的能力。為了實現這一點,抗DDoS產品需要支持基于網段的流量統計、攻擊檢測、告警和引流,并支持基于網段的清洗。當檢測到攻擊流量危及網絡鏈路帶寬時,與運營商進行秒級聯動,上游網絡進行過濾。過濾方式包括通過動態BGP Flowspec在上游路由器過濾反射類掃段攻擊和通過開放API聯動運營商云清洗,以保護企業網絡鏈路帶寬。

華為抗DDoS解決方案: 有效應對復雜的僵尸網絡攻擊

如上節所提到的,華為在持續跟蹤DDoS攻擊現狀與趨勢分析中發現,近兩年來IoT網絡的快速發展促使僵尸網絡規模迅猛增長,攻擊者為了提升攻擊成功率,主要采用CC攻擊手段,針對門戶網站、APP和API目標服務發起攻擊。

在網絡層CC攻擊中,僵尸網絡主要存在三種攻擊模式:

01模擬上傳,擁塞網絡

攻擊源發送報文Payload超1000字節的大報文ACK,模擬上傳。攻擊流量秒級加速,20秒內即可將攻擊流量峰值拉升至T級,利用超大帶寬流量快速擁塞網絡,華為監測到的網絡層CC攻擊最大峰值帶寬為912Gbps,而對應的攻擊峰值包速率僅79Mpps。

02模擬下載,躲避攻擊檢測

攻擊源發送無Payload的ACK報文,模擬下載,華為監測到的網絡層CC攻擊最大峰值包速率為139Mpps,對應的攻擊峰值帶寬僅89Gbps。

03模擬交互,躲避攻擊檢測

攻擊源發送Payload內容和長度變化的ACK報文,模擬客戶端和服務器交互。

華為觀察發現,在2021年至2022年期間,僵尸網絡發起的網絡層CC攻擊為提升攻擊躲避能力,演進出兩種攻擊變種:

-

變種1:裹挾完整HTTPS交互的網絡層CC攻擊,通過誘發服務器快速重傳,擠占Outbound帶寬

-

變種2:偽造TCP Keep-Alive長時間保持TCP會話資源,以耗盡服務器會話資源。

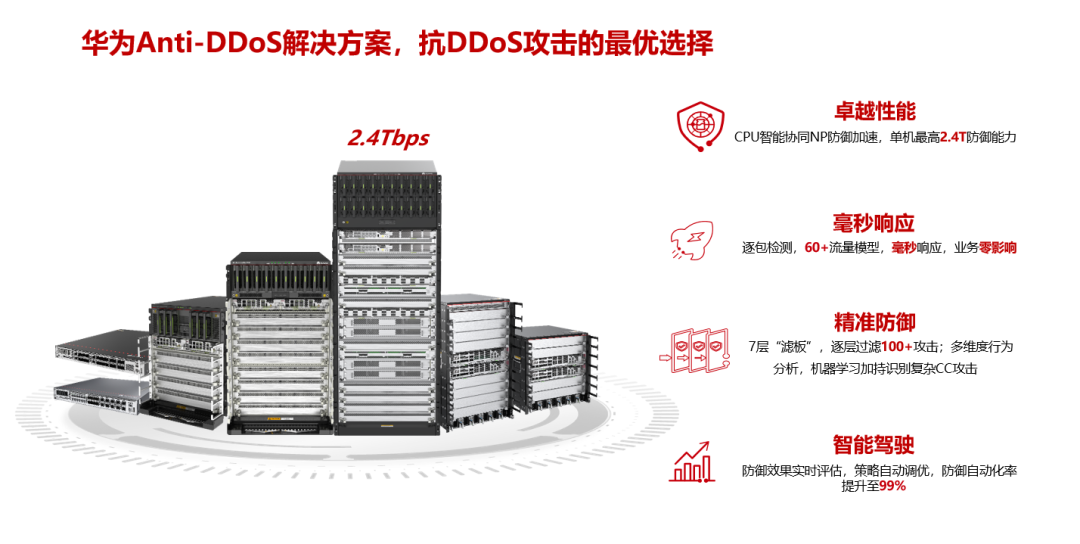

CC攻擊的不斷演進對防御技術的有效性提出新的挑戰,促使企業的CC防御需求發生變化。針對當前僵尸網絡攻擊對互聯網絡帶來安全威脅,華為推出新一代抗DDoS解決方案,如圖1-2所示。

圖1-2華為抗DDoS解決方案

華為抗DDoS解決方案主要具備如下的防御優勢:

01

卓越性能:為應對常態化大流量攻擊對防御成本的挑戰,華為抗DDoS產品通過網絡層攻擊防御硬件加速和業務轉發加速(NP加速,Network Processor),降低防御成本,單臺設備防御性能最高2.4Tbps/1800Mpps,一臺頂六臺。

02毫秒響應:為應對大流量攻擊呈現秒級加速及“短平快”趨勢,華為抗DDoS產品實現防御零延遲,瞬間阻斷脈沖攻擊、大流量攻擊,業務零影響。

03精準防御:華為抗DDoS產品采用智能7層“濾板”+多維度機器防御手段,快速阻斷網絡層、應用層100+攻擊,支持傳統的百萬級規模的僵尸網絡IP信譽、攻擊特征庫、策略模板在線升級,支持防御引擎敏捷發布,快速應對0-Day DDoS攻擊。

04智能駕駛:為解決客戶缺乏專業安全技能的現狀,華為抗DDoS產品實現防御自動駕駛,系統默認專家策略模板可毫秒級啟動防御,自動過濾99%攻擊,基于多維度的流量快照和業務流量基線比對實現防御效果自動評估,對復雜攻擊場景下漏防和誤防自動進行防御策略自動調優,將攻防對抗時長縮短至30秒內。

結束語

DDoS攻擊因其簡單、低成本、難以防御的特點,已成為網絡安全領域不可忽視的挑戰之一。近兩年,僵尸網絡攻擊異軍突起,直接挑戰傳統防御技術的有效性。華為抗DDoS解決方案可幫助企業構建堅不可摧的安全防線,助力企業打好DDoS反擊戰。

-

華為

+關注

關注

216文章

34411瀏覽量

251498

原文標題:RSAC2023解讀第7期 | 企業僵尸網絡大機密

文章出處:【微信號:Huawei_Fixed,微信公眾號:華為數據通信】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

傳音控股入選2023新型實體企業TOP100

立訊精密上榜《2023新型實體企業TOP100》

數據智能系列講座第3期—交流式學習:神經網絡的精細與或邏輯與人類認知的對齊

物聯網僵尸網絡的歷史

電裝中國榮膺“2023年度杰出責任企業”殊榮

開源芯片系列講座第21期:RISC-V IP創新為本土帶來獨特價值

6家磁材企業2023年報速遞!

2024年全球與中國7nm智能座艙芯片行業總體規模、主要企業國內外市場占有率及排名

芯驛電子榮獲松江區新橋鎮2023年度“優秀企業獎”

OpenHarmony社區運營報告(2023年12月)

華秋2023年度大事記~~

華秋2023年度總結 | 聚焦發展,勇往直前

新年驚喜!蓋樓有獎~一起來見證華秋2023年度高光時刻吧

拓維信息榮獲第18屆人民企業社會責任獎“年度企業獎”

RSAC2023解讀第7期 | 企業僵尸網絡大機密

RSAC2023解讀第7期 | 企業僵尸網絡大機密

評論