前言

Rootkit木馬是一種系統(tǒng)內(nèi)核級(jí)病毒木馬,其進(jìn)入內(nèi)核模塊后能獲取到操作系統(tǒng)高級(jí)權(quán)限,從而使用各種底層技術(shù)隱藏和保護(hù)自身,繞開(kāi)安全軟件的檢測(cè)和查殺,通過(guò)加載特殊的驅(qū)動(dòng),修改系統(tǒng)內(nèi)核,進(jìn)而達(dá)到隱藏信息的目的。rootkit的取證分析是取證工作中的一大難點(diǎn)。

正文

常見(jiàn)的linux rookit取證方式有利用system.map發(fā)現(xiàn)_stext、_etext地址異常,檢測(cè)加載的異常庫(kù)文件,檢測(cè)LD_PRELOAD等。常用的軟件包括volatility,其中的插件:linux_apihooks、linux_psenv、linux_proc_maps等都可以幫助我們快速的分析有無(wú)惡意軟件,以及惡意軟件使用的手法,快速發(fā)現(xiàn)rootkit痕跡。

今天看的兩個(gè)項(xiàng)目分別是Babyhids和bpf-hookdetect

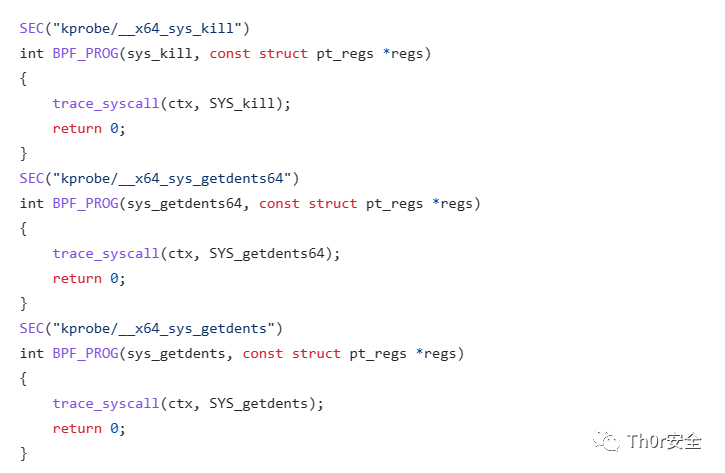

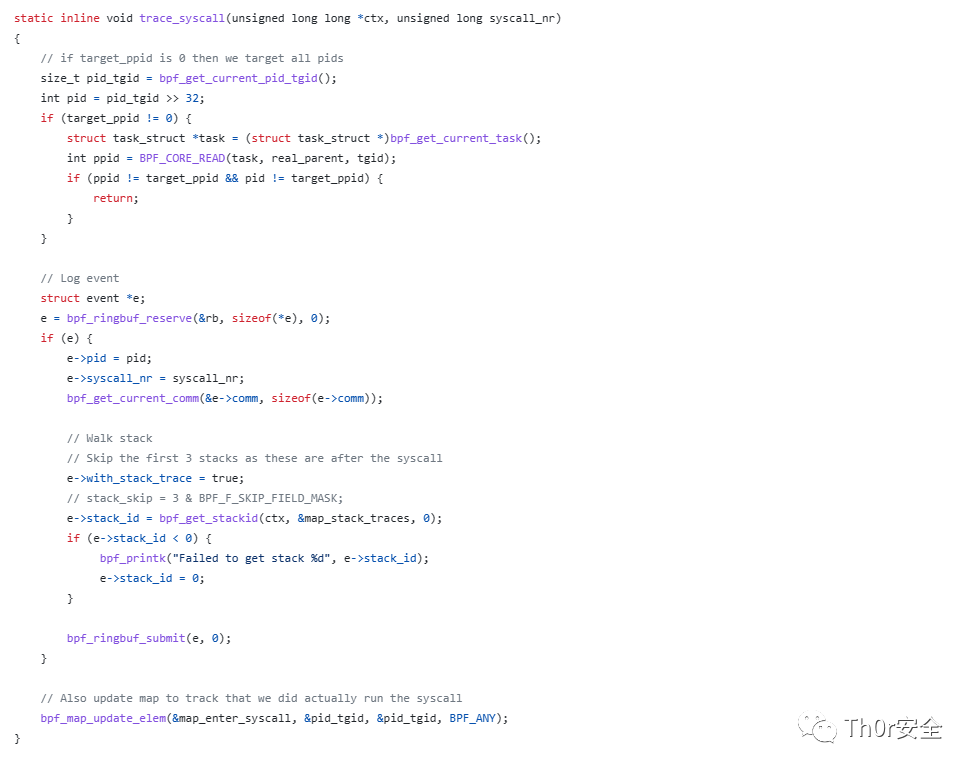

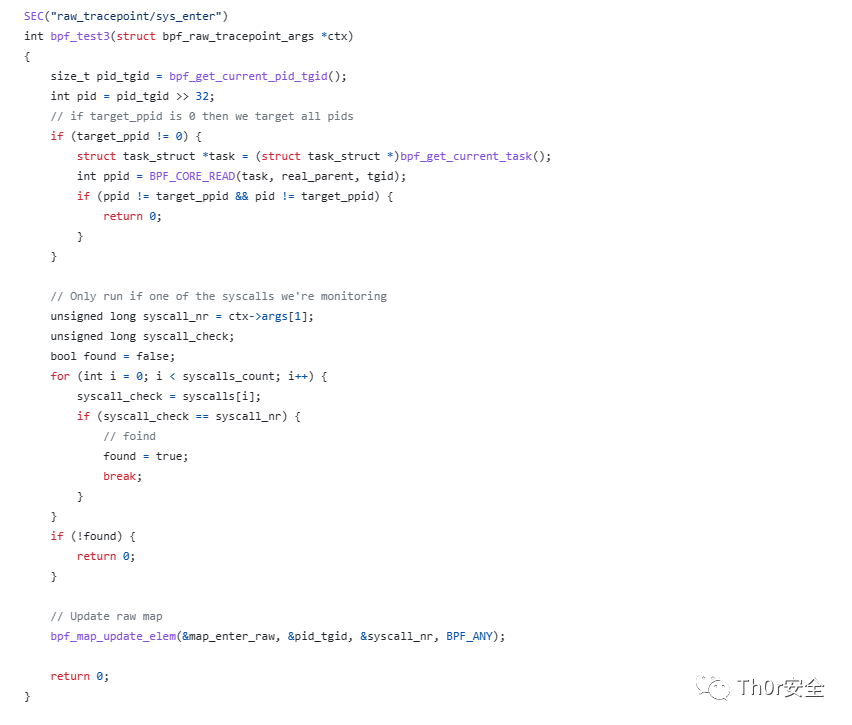

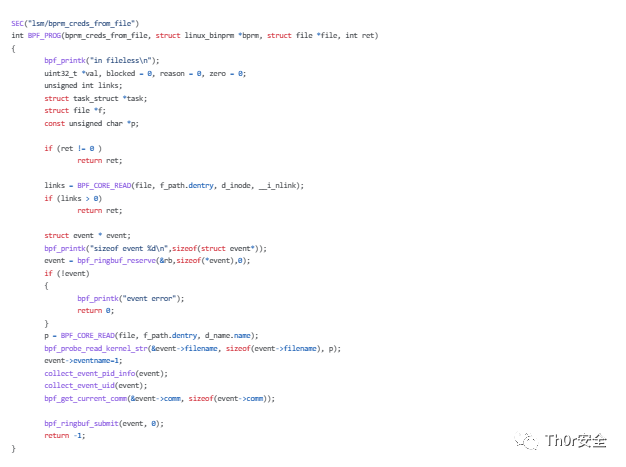

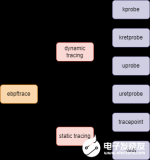

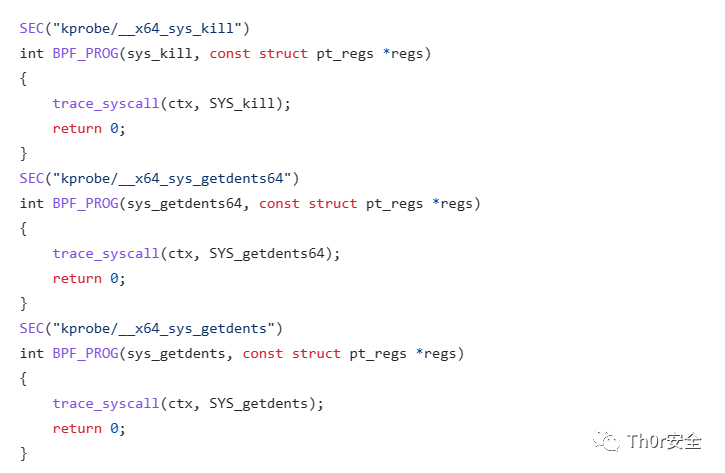

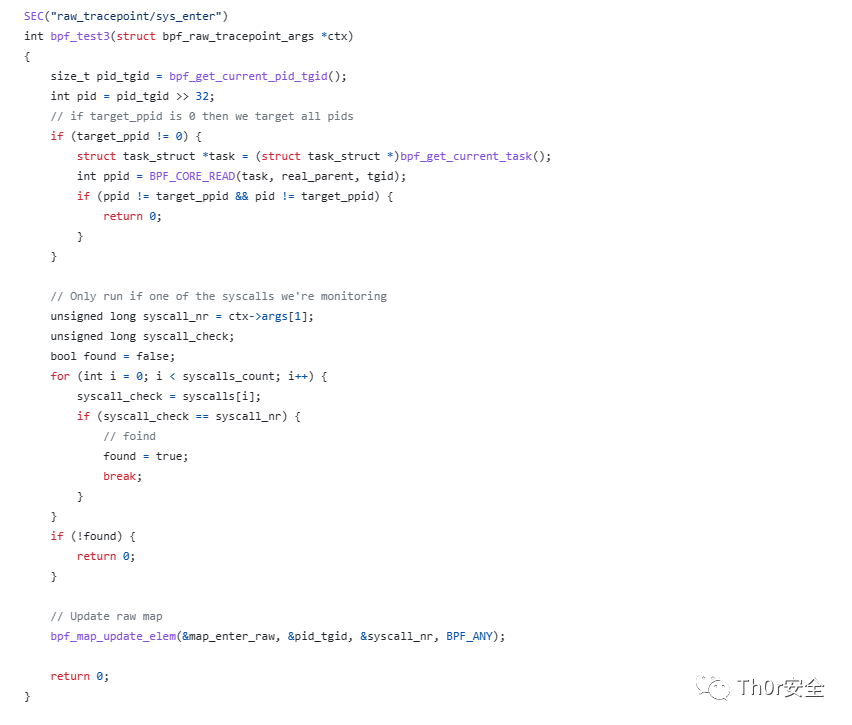

先看的是bpf-hookdetect,對(duì)這幾個(gè)模塊進(jìn)行檢測(cè)

如果存在調(diào)用,則記錄。

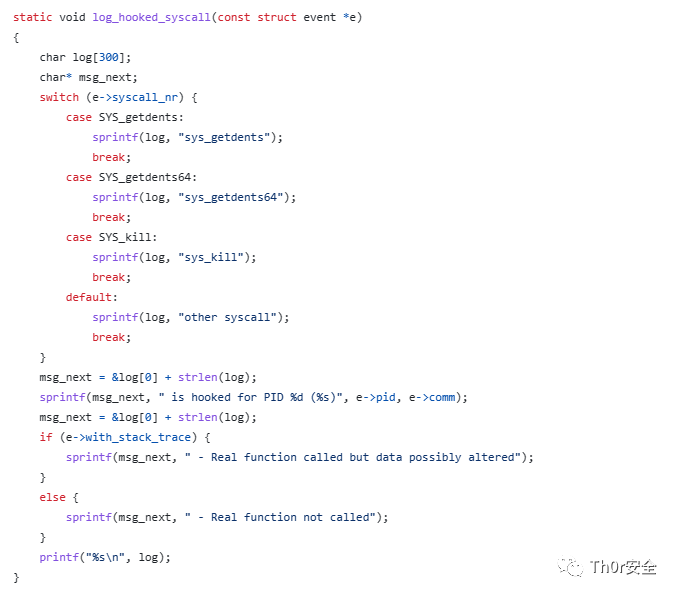

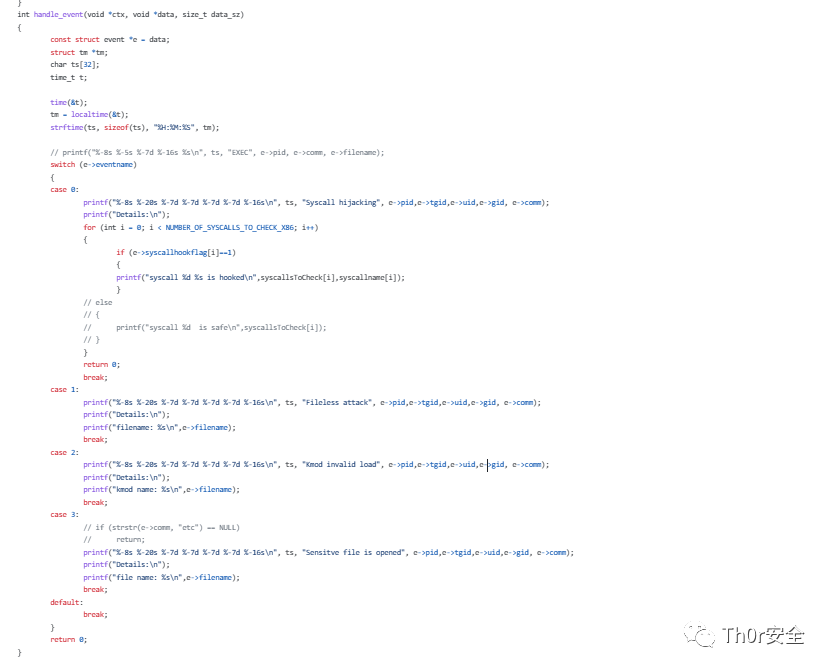

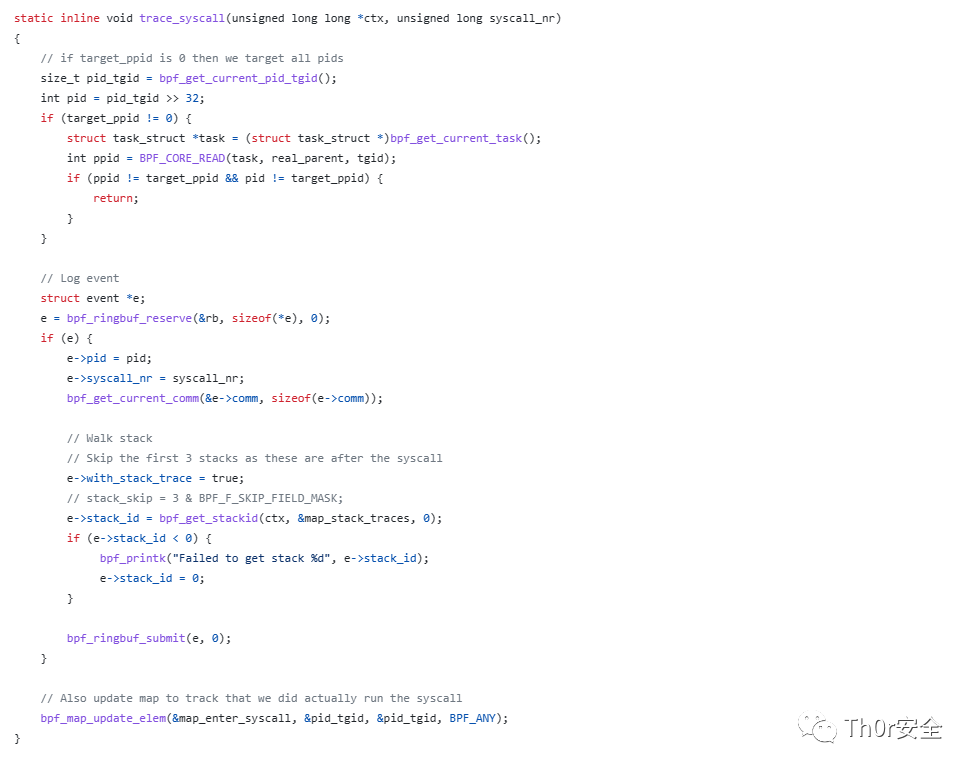

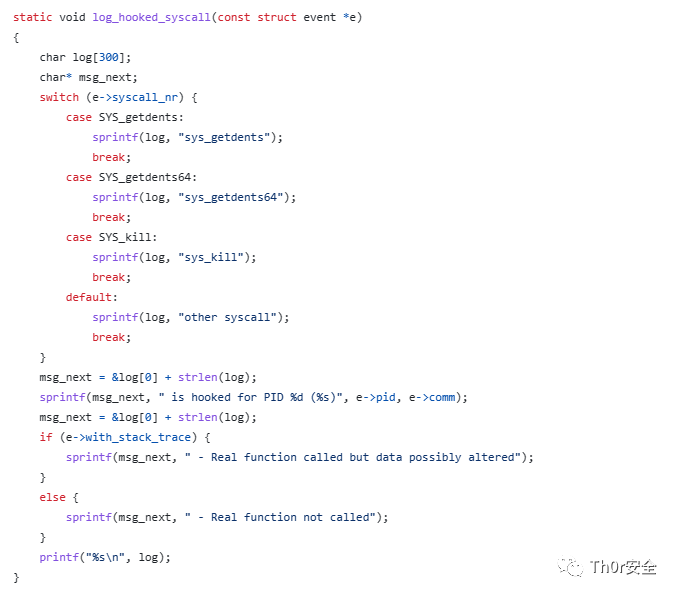

在結(jié)束時(shí)判斷有無(wú)記錄,通過(guò)記錄判斷以及反饋有無(wú)hooked,以及一些進(jìn)程信息

記錄hooked的界面反饋

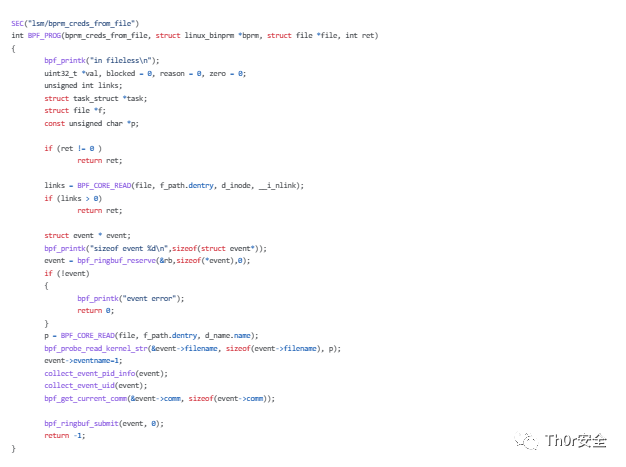

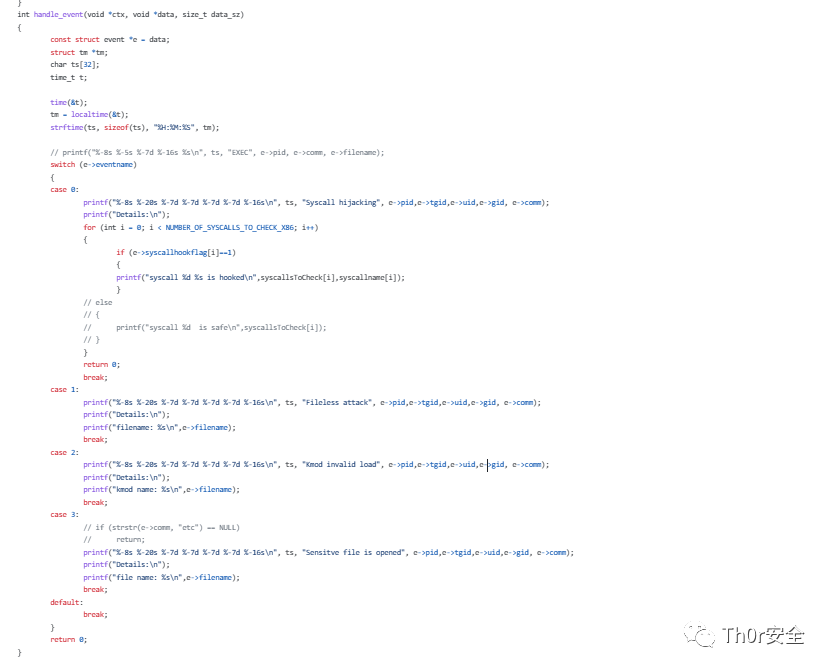

對(duì)于bpf-hookdetect,babyhids可以檢測(cè)內(nèi)核調(diào)用模塊文件,能得到更多信息。

babyhids界面hooked反饋

審核編輯:劉清

聲明:本文內(nèi)容及配圖由入駐作者撰寫(xiě)或者入駐合作網(wǎng)站授權(quán)轉(zhuǎn)載。文章觀點(diǎn)僅代表作者本人,不代表電子發(fā)燒友網(wǎng)立場(chǎng)。文章及其配圖僅供工程師學(xué)習(xí)之用,如有內(nèi)容侵權(quán)或者其他違規(guī)問(wèn)題,請(qǐng)聯(lián)系本站處理。

舉報(bào)投訴

原文標(biāo)題:利用ebpf檢測(cè)rootkit項(xiàng)目取證分析

文章出處:【微信號(hào):哆啦安全,微信公眾號(hào):哆啦安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

相關(guān)推薦

bpftrace 通過(guò)高度抽象的封裝來(lái)使用 eBPF,大多數(shù)功能只需要寥寥幾筆就可以運(yùn)行起來(lái),可以很快讓我們搞清楚 eBPF 是什么樣的,而暫時(shí)不關(guān)心 eBPF 復(fù)雜的內(nèi)部機(jī)理。由于

![的頭像]() 發(fā)表于

發(fā)表于 09-04 16:04

?1054次閱讀

要的數(shù)據(jù)資產(chǎn)。可配置:Cilium 等自定義乃至自動(dòng)化配置策略,更新靈活性高,過(guò)濾條件豐富。快速檢測(cè):在內(nèi)核中直接處理各種事件,不需要回傳用戶態(tài),使得異常檢測(cè)方便和快速。其中 eBPF 程序沙箱化,更加

發(fā)表于 09-08 15:31

技術(shù)的發(fā)展,出現(xiàn) BumbleBee 、eunomia-bpf 等項(xiàng)目致力于綜合這兩類技術(shù)路線的優(yōu)點(diǎn),但依舊缺乏對(duì) eBPF 基礎(chǔ)技術(shù)的整體規(guī)劃。eBPF 發(fā)展展望eBPF summ

發(fā)表于 12-23 16:21

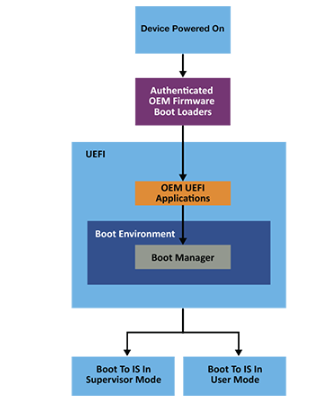

內(nèi)核級(jí)rootkit是破壞內(nèi)核完整性的最大威脅,它主要通過(guò)可加載模塊方式和文件補(bǔ)丁方式破壞內(nèi)核完整性。該文提出一種針對(duì)內(nèi)核級(jí)rootkit威脅的防護(hù)模型,從一個(gè)可信根開(kāi)始,開(kāi)機(jī)引

發(fā)表于 04-10 09:55

?28次下載

針對(duì)rootkit惡意軟件掛鉤SystemServiceDispatchTable和使用內(nèi)聯(lián)函數(shù)補(bǔ)丁進(jìn)行隱藏文件的原理,提出基于內(nèi)核文件的完整性檢測(cè)和恢復(fù)方法,結(jié)果證明了其能夠確保系統(tǒng)獲取文件等敏感信息

發(fā)表于 04-11 09:37

?10次下載

永久型Rootkit可以長(zhǎng)期隱秘在系統(tǒng)中,并隱藏惡意代碼,威脅計(jì)算機(jī)的安全。該文應(yīng)用cross-view方法構(gòu)建監(jiān)控系統(tǒng),采用文件系統(tǒng)過(guò)濾驅(qū)動(dòng)與鉤掛系統(tǒng)服務(wù)分析系統(tǒng)行為,判定系統(tǒng)是否

發(fā)表于 04-15 10:07

?21次下載

在分析網(wǎng)絡(luò)入侵取證和多Agent 技術(shù)的基礎(chǔ)上,提出了一個(gè)基于多Agent 的網(wǎng)絡(luò)入侵取證系統(tǒng)的模型,并詳細(xì)描述了入侵檢測(cè)與取證的過(guò)程和方法。將入侵

發(fā)表于 06-10 11:18

?17次下載

首先分析了入侵檢測(cè)和計(jì)算機(jī)取證的概念,然后給出了一個(gè)支持計(jì)算機(jī)取證的網(wǎng)絡(luò)入侵檢測(cè)系統(tǒng)的設(shè)計(jì),最后對(duì)該系統(tǒng)的各關(guān)鍵模塊做了簡(jiǎn)單的介紹。關(guān)鍵詞:入侵檢測(cè)

發(fā)表于 08-29 11:33

?30次下載

Rootkit是一種特殊的惡意軟件,它的功能是在安裝目標(biāo)上隱藏自身及指定的文件、進(jìn)程和網(wǎng)絡(luò)鏈接等信息,比較多見(jiàn)到的是Rootkit一般都和木馬、后門等其他惡意程序結(jié)合使用。

![的頭像]() 發(fā)表于

發(fā)表于 11-07 16:30

?7827次閱讀

一、eBPF是什么 eBPF是extended BPF的縮寫(xiě),而B(niǎo)PF是Berkeley Packet Filter的縮寫(xiě)。對(duì)linux網(wǎng)絡(luò)比較熟悉的伙伴對(duì)BPF應(yīng)該比較了解,它通過(guò)特定的語(yǔ)法

![的頭像]() 發(fā)表于

發(fā)表于 07-05 15:17

?1.2w次閱讀

隨著eBPF推出,由于具有高性能、高擴(kuò)展、安全性等優(yōu)勢(shì),目前已經(jīng)在網(wǎng)絡(luò)、安全、可觀察等領(lǐng)域廣泛應(yīng)用,同時(shí)也誕生了許多優(yōu)秀的開(kāi)源項(xiàng)目,如Cilium、Pixie等,而iLogtail 作為阿里內(nèi)外千萬(wàn)實(shí)例可觀測(cè)數(shù)據(jù)的采集器,eBPF

![的頭像]() 發(fā)表于

發(fā)表于 08-11 09:10

?1601次閱讀

一種特別陰險(xiǎn)的惡意軟件形式是通過(guò)rootkit(或bootkit)攻擊注入系統(tǒng)的固件,因?yàn)樗诓僮飨到y(tǒng)啟動(dòng)之前加載并且可以隱藏普通的反惡意軟件。Rootkit 也很難檢測(cè)和刪除。防御 root

![的頭像]() 發(fā)表于

發(fā)表于 04-24 09:57

?1901次閱讀

在前面我已經(jīng)分享了關(guān)于ebpf入門的文章: 基于ubuntu22.04-深入淺出 eBPF 。 這篇文章介紹一個(gè)基于ebpf技術(shù)的強(qiáng)大工具--bpftrace。 在現(xiàn)代計(jì)算機(jī)系統(tǒng)中,了解系統(tǒng)的內(nèi)部

![的頭像]() 發(fā)表于

發(fā)表于 09-04 16:02

?686次閱讀

) 什么是libbpf-bootstrap libbpf-bootstrap是一個(gè)開(kāi)源項(xiàng)目,旨在幫助開(kāi)發(fā)者快速啟動(dòng)和開(kāi)發(fā)使用eBPF(Extended Berkeley Packet Filter

![的頭像]() 發(fā)表于

發(fā)表于 09-25 09:04

?1021次閱讀

在上一篇文章《eBPF動(dòng)手實(shí)踐系列二:構(gòu)建基于純C語(yǔ)言的eBPF項(xiàng)目》中,我們初步實(shí)現(xiàn)了脫離內(nèi)核源碼進(jìn)行純C語(yǔ)言eBPF項(xiàng)目的構(gòu)建。libb

![的頭像]() 發(fā)表于

發(fā)表于 03-19 14:19

?854次閱讀

如何利用ebpf檢測(cè)rootkit項(xiàng)目取證呢?

如何利用ebpf檢測(cè)rootkit項(xiàng)目取證呢?

評(píng)論