“恩相明日奏仲淹為環(huán)慶路經(jīng)略招討使,以平元昊,這所謂借刀殺人。”

——明·汪廷訥《三祝記·造陷》

本文以三十六計勝戰(zhàn)計“借刀殺人”為切入點,深入剖析攻擊者在攻入內(nèi)網(wǎng)后,以受感染主機為跳板,通過代理轉(zhuǎn)發(fā)的方式悄然劫掠,攻擊其他內(nèi)網(wǎng)主機的技術(shù)手段。

“古人臨陣出奇,攻人不意,斯亦相變之法乎。”借刀殺人是奇襲之術(shù)中的獨特一環(huán),即審時度勢,洞悉對手特點,借力打力,在不知不覺中達成制勝目標(biāo)。

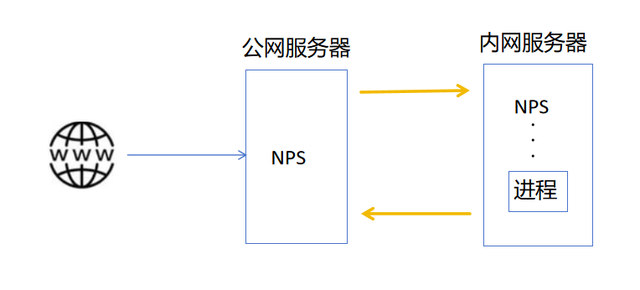

在網(wǎng)絡(luò)安全領(lǐng)域,橫向滲透攻擊是一種針對企業(yè)內(nèi)部網(wǎng)絡(luò)的重要攻擊手段。攻擊者首先越過網(wǎng)絡(luò)外部防御層,入侵一個內(nèi)網(wǎng)主機。然后,在網(wǎng)絡(luò)中水平擴散,攻擊其他主機以獲取更高權(quán)限和更多敏感信息。其中,后滲透代理攻擊是橫向滲透攻擊的關(guān)鍵環(huán)節(jié)。攻擊者利用受感染主機作為代理,轉(zhuǎn)發(fā)攻擊流量,實現(xiàn)橫向滲透目標(biāo)。近年來,隨著復(fù)雜、隱蔽的后滲透代理工具不斷發(fā)展和企業(yè)數(shù)字化轉(zhuǎn)型加速,后滲透代理攻擊呈現(xiàn)出增長趨勢。

本文將以常用的代理工具frp為例,詳細描述攻擊者如何利用SOCKS協(xié)議,在單級和多級代理場景下,通過“借”代理主機之力,入侵內(nèi)網(wǎng)中的其他主機,實現(xiàn)后滲透代理攻擊。

SOCKS協(xié)議是一種常用的會話層代理協(xié)議,它位于TCP/IP協(xié)議棧之上。在使用TCP/IP協(xié)議進行通信的客戶端和目標(biāo)服務(wù)器之間,SOCKS協(xié)議扮演著中介的角色,負責(zé)將客戶端發(fā)出的請求轉(zhuǎn)發(fā)給目標(biāo)服務(wù)器。

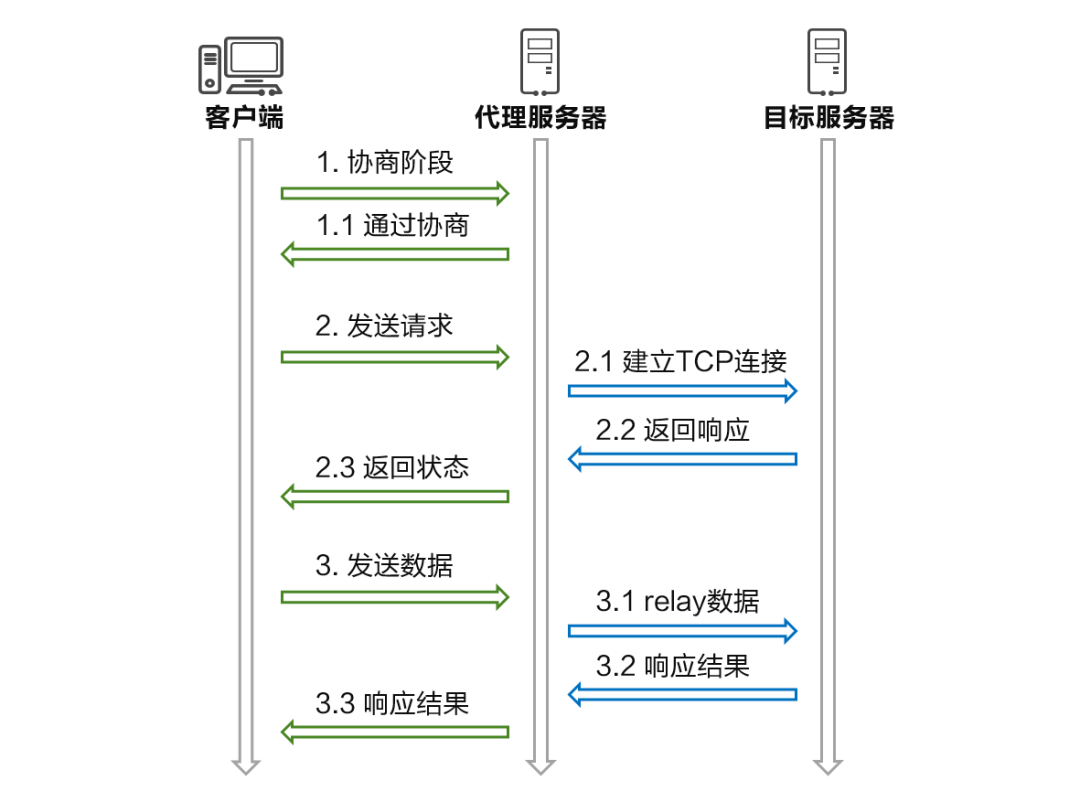

三方之間的通信過程如下圖所示。客戶端和代理服務(wù)器之間建立SOCKS通信,代理服務(wù)器與目標(biāo)服務(wù)器之前建立TCP/IP連接,代理服務(wù)器作為中介,使客戶端和目標(biāo)服務(wù)器之間建立連接。

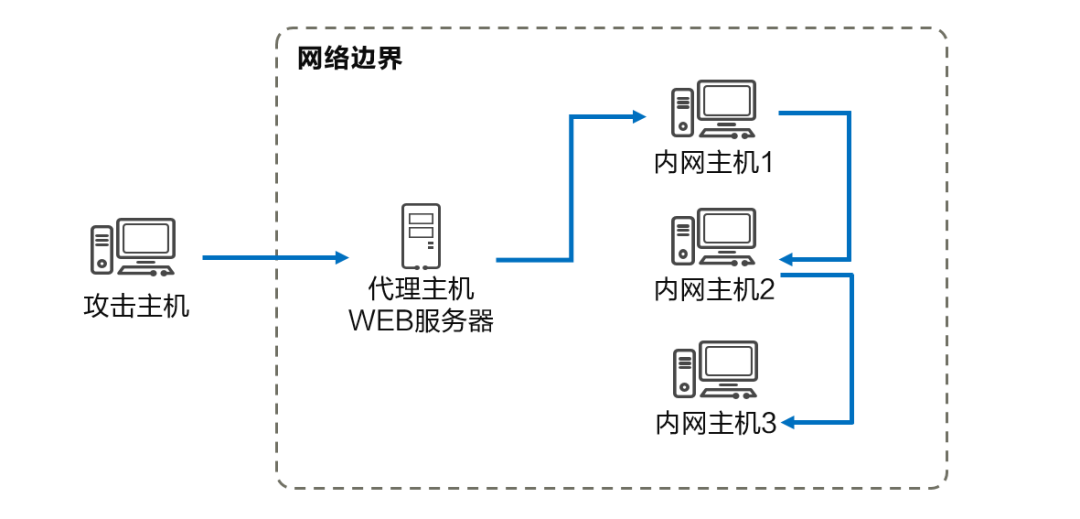

下面我們以單級代理攻擊為例進行說明。攻擊者首先攻陷了代理主機(如圖中的WEB服務(wù)器),由于該服務(wù)器擁有內(nèi)網(wǎng)IP,攻擊者將其作為跳板,對內(nèi)網(wǎng)中的其他目標(biāo)主機(如圖中的內(nèi)網(wǎng)主機1)進行探測和掃描,并與之建立連接。這種通過一次代理就能與內(nèi)部主機建立連接的過程被稱為單級代理攻擊。

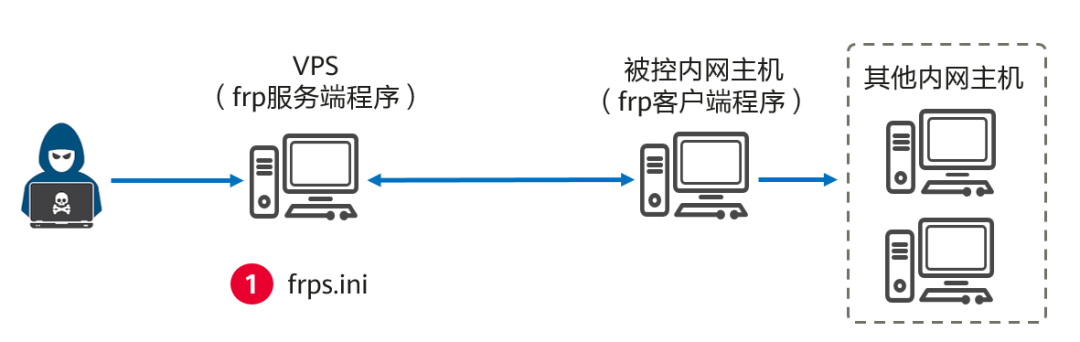

在實際網(wǎng)絡(luò)環(huán)境中,為了保障安全,企業(yè)通常會采用網(wǎng)絡(luò)隔離的方式,將重要數(shù)據(jù)隱藏在更深層次的內(nèi)部網(wǎng)絡(luò)中。這樣一來,僅通過一級代理就無法連接到承載數(shù)據(jù)的內(nèi)網(wǎng)主機。然而,如下圖所示,在這種情況下,攻擊者仍然可以利用已被感染的內(nèi)網(wǎng)主機1作為二級跳板,入侵內(nèi)網(wǎng)主機2。隨后,以類似方式入侵內(nèi)網(wǎng)主機3,實現(xiàn)對更深層次網(wǎng)絡(luò)的代理功能。這種攻擊方式被稱為多級代理攻擊。

目前市面上常見的后滲透代理工具包括frp、Earthworm、Termite、Cobalt Strike、sSocks、xSocks和Metasploit Framework等。與其他工具相比,frp具有輕量級、代理速度快和及時更新等優(yōu)點。它支持TCPUDP和HTTPHTTPS等協(xié)議,并且為廣大攻擊者所用。在接下來的內(nèi)容中,本文將以frp工具為例,詳細講解后滲透代理的攻防過程。

a. “明”劍貫穿:面向明文流量的攻擊檢測方法

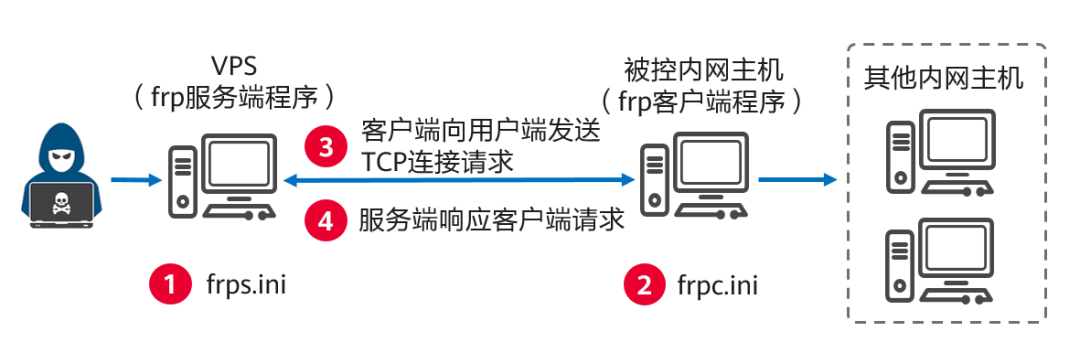

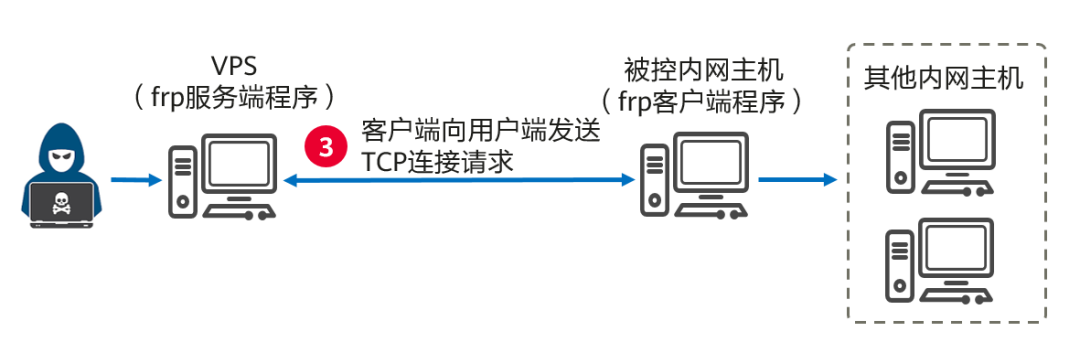

frp工具包括frp服務(wù)端程序和frp客戶端程序。下面是單級代理連接的示意圖。攻擊者在其用于實施攻擊的虛擬專用服務(wù)器(Virtual Private Server,VPS)上安裝了frp服務(wù)端程序,并在受感染的內(nèi)網(wǎng)主機上安裝了frp客戶端程序。如圖所示,攻擊者通過四個步驟實現(xiàn)了上述目標(biāo)。

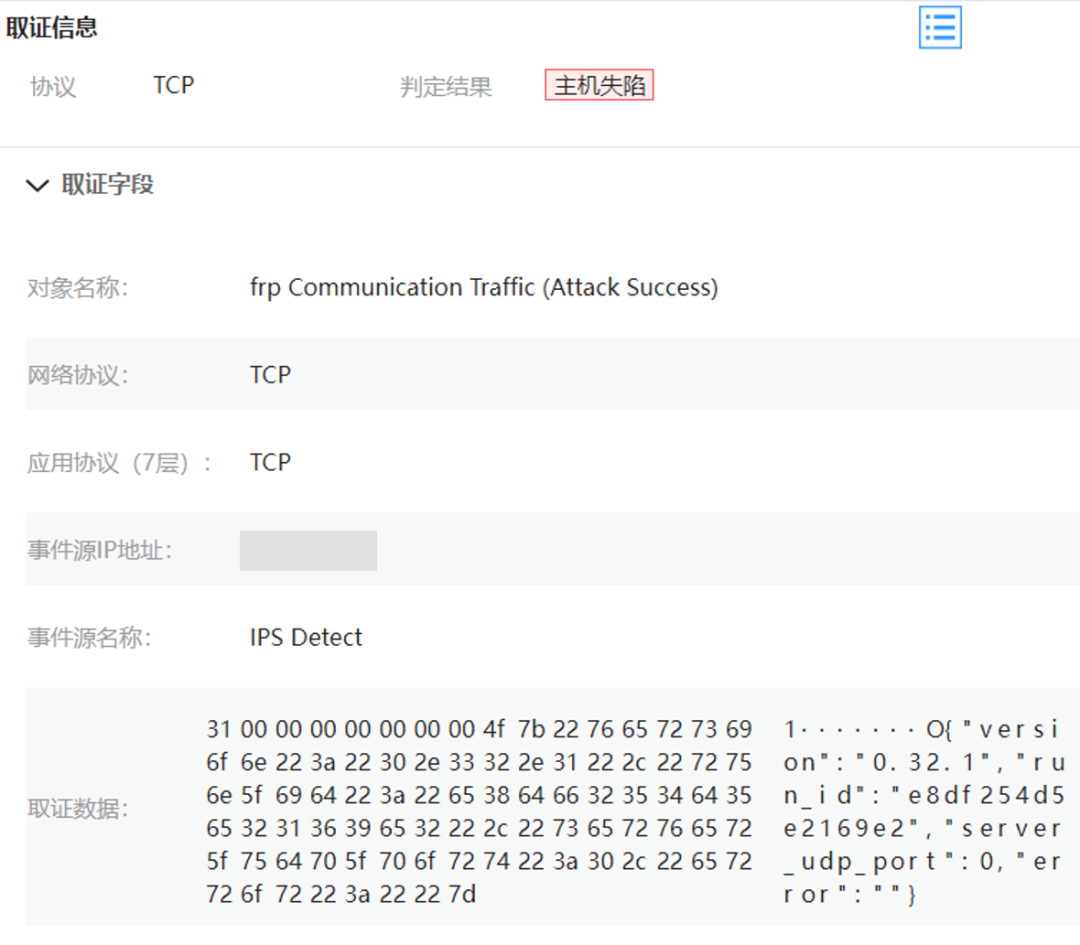

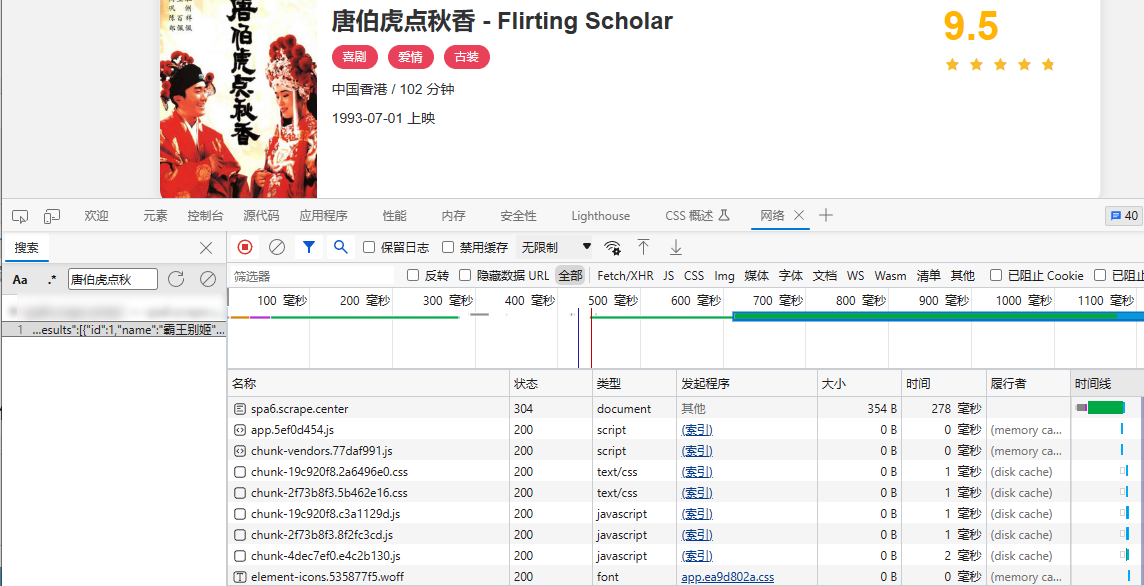

iii.內(nèi)網(wǎng)主機向VPS發(fā)送連接建立請求。下圖展示了Wireshark工具采集到的通信流量,其中包含了frp工具特有的明文字符串。這些字符串可以作為攻擊檢測的指紋特征。

華為網(wǎng)絡(luò)流量智能檢測方案利用龐大的簽名庫,能夠?qū)χ髁鞯暮鬂B透代理工具進行檢測。在2022年的攻防演練中,它成功檢測出了多起frp代理流量。下圖展示了通過簽名方法進行取證的示例。

b. 暗影“密”襲:面向加密流量的攻擊檢測方法

為了隱藏代理工具的特征,frp提供了使用TLS協(xié)議對代理流量內(nèi)容進行加密的功能。下圖展示了加密前和加密后的通信流量。

在加密前,流量中包含了version、hostname、os和arch等字符串。這些字符串被用于工具特征簽名。但是,在經(jīng)過加密后,上述字符串被轉(zhuǎn)換成了無規(guī)則字符。此時,在加密后的流量中已經(jīng)看不到工具的簽名特征了。攻擊者可以通過使用加密來躲避前文所述基于簽名庫的檢測方法。

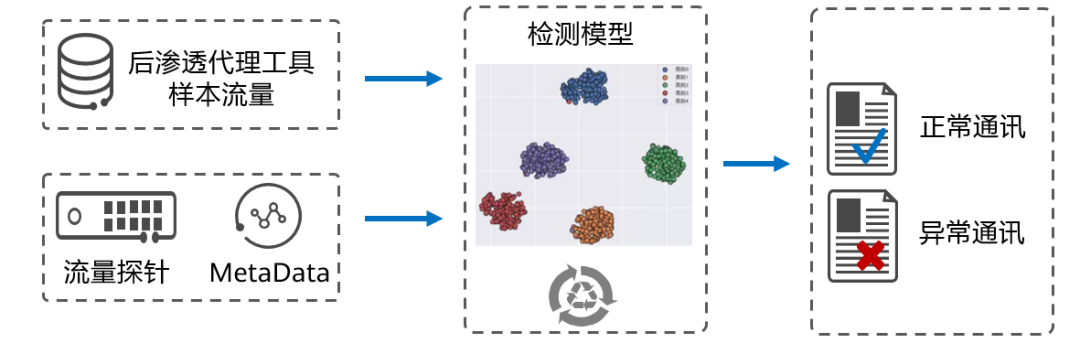

華為網(wǎng)絡(luò)流量智能檢測方案能夠通過結(jié)合報文包長度序列等流量特征和人工智能檢測算法,實現(xiàn)對加密后滲透代理流量的檢測。其檢測框架圖如下所示。

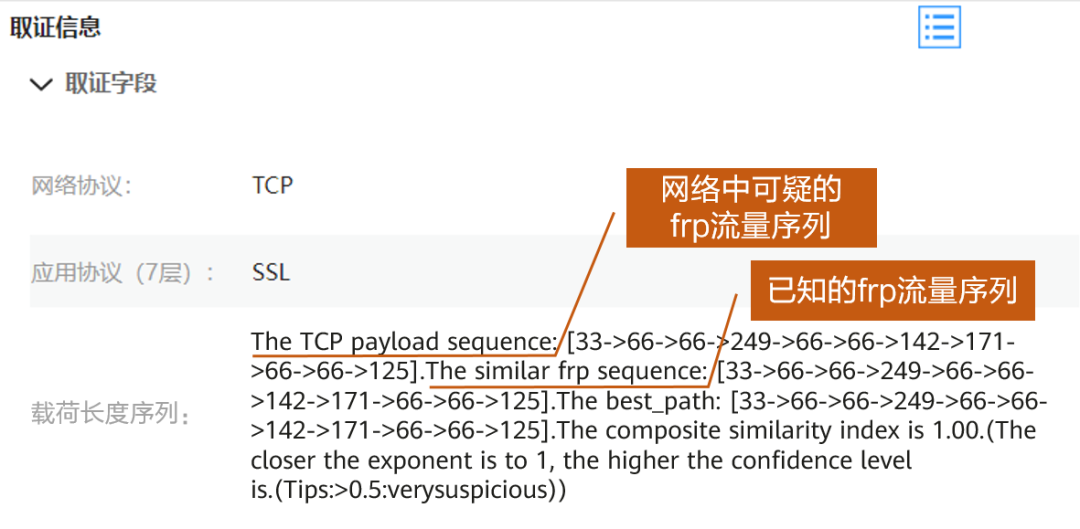

該方案采用了基于時間動態(tài)規(guī)整的時序序列匹配算法,能夠?qū)υ邪L序列進行轉(zhuǎn)換。這樣一來,即使現(xiàn)網(wǎng)流量中增加或刪除了某些包長,系統(tǒng)仍然能夠檢測到后滲透代理工具流量。在2022年某大型國企的攻防演練中,華為網(wǎng)絡(luò)流量智能檢測方案獨家發(fā)現(xiàn)了加密的frp后滲透代理流量。下圖展示了針對加密frp流量的取證示例。

為了防范風(fēng)險,我們應(yīng)該未雨綢繆。針對后滲透代理攻擊,企業(yè)用戶可以部署漏洞掃描工具,并及時更新漏洞庫,以提前識別漏洞風(fēng)險并對主機進行安全強化。此外,還應(yīng)該雙管齊下地保護網(wǎng)絡(luò)安全。例如,可以安裝網(wǎng)絡(luò)流量分析設(shè)備,如華為Hisec Insight安全態(tài)勢感知系統(tǒng)。該系統(tǒng)擁有龐大的惡意流量簽名庫,能夠覆蓋主流的后滲透代理工具,并結(jié)合人工智能檢測算法引擎,高效識別明密文代理流量,讓“借刀”的攻擊者無處遁形。

華為安全大咖談 | 論道攻防第3期:遠程控制之暗度陳倉

華為安全大咖談 | 論道攻防第2期:邊界突破之瞞天過海

華為安全大咖談 | 論道攻防第1期:攻防演練之三十六計——開篇

原文標(biāo)題:華為安全大咖談 | 論道攻防第4期:內(nèi)網(wǎng)穿透之“借刀傷人”

文章出處:【微信公眾號:華為數(shù)據(jù)通信】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

-

華為

+關(guān)注

關(guān)注

216文章

34411瀏覽量

251508

原文標(biāo)題:華為安全大咖談 | 論道攻防第4期:內(nèi)網(wǎng)穿透之“借刀傷人”

文章出處:【微信號:Huawei_Fixed,微信公眾號:華為數(shù)據(jù)通信】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

內(nèi)網(wǎng)穿透詳解:從傳統(tǒng)方式到P2link的優(yōu)勢探討

ElfBoard技術(shù)貼|如何完成FRP內(nèi)網(wǎng)穿透

常見的內(nèi)網(wǎng)穿透工具對比

內(nèi)網(wǎng)穿透是什么?——用你家快遞的例子來告訴你

P2link——強大的內(nèi)網(wǎng)穿透和遠程訪問工具

打破網(wǎng)絡(luò)邊界:P2Link助力實現(xiàn)高效遠程訪問與內(nèi)網(wǎng)穿透

打破網(wǎng)絡(luò)邊界:P2Link助力實現(xiàn)高效遠程訪問與內(nèi)網(wǎng)穿透

遠程桌面內(nèi)網(wǎng)穿透是什么?有什么作用?

這個組網(wǎng)、內(nèi)網(wǎng)穿透工具遠程連接是真的牛!

內(nèi)網(wǎng)穿透延遲高怎么解決

紅隊攻防之快速打點

紅隊攻防之JS攻防

綠聯(lián)NAS DXP系列發(fā)布:內(nèi)網(wǎng)穿透技術(shù)在私有云的應(yīng)用分析

使用cpolar內(nèi)網(wǎng)穿透本地MariaDB數(shù)據(jù)庫

華為安全大咖談 | 論道攻防第4期:內(nèi)網(wǎng)穿透之“借刀傷人”

華為安全大咖談 | 論道攻防第4期:內(nèi)網(wǎng)穿透之“借刀傷人”

評論