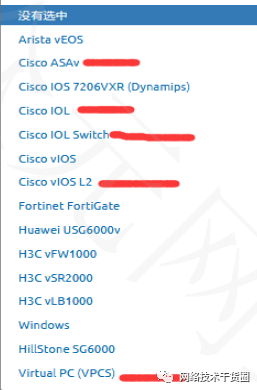

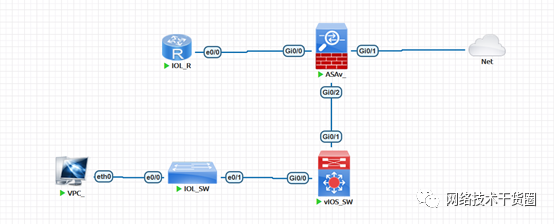

一、實驗設備以及實驗拓撲:

二、 實驗目的:

了解傳統防火墻的部署場景

理解傳統防火墻的包過濾策略

了解ASA防火墻的NAT配置

理解傳統防火墻狀態檢測的作用

理解防火墻的路由模式部署場景

三、實驗步驟及思路:

1. vpc的配置:

ip192.168.10.1255.255.255.0192.168.10.254 ipdns114.114.114.114

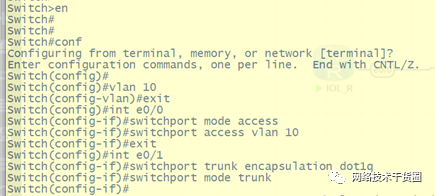

2. 接入層交換機IOL_SW的配置:

vlan10 exit inte0/0 switchportmodeaccess switchportaccessvlan10 exit inte0/1 switchporttrunkencapsulationdot1q switchportmodetrunk

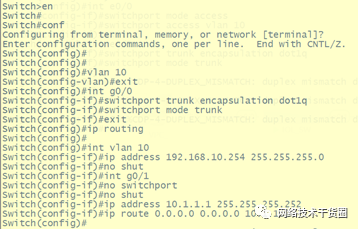

3. 核心/匯聚層交換機vIOS_SW的配置:

vlan10 exit intg0/0 switchporttrunkencapsulationdot1q switchportmodetrunk exit iprouting intvlan10 ipaddress192.168.10.254255.255.255.0 noshut intg0/1 noswitchport noshut ipaddress10.1.1.1255.255.255.252 iproute0.0.0.00.0.0.010.1.1.2

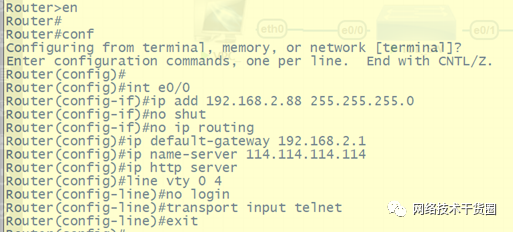

4. 服務器的配置:用路由器模擬一臺開啟TCP 23 端口和80 端口的服務器

inte0/0 ipadd192.168.2.88255.255.255.0 noshut noiprouting ipdefault-gateway192.168.2.1 ipname-server114.114.114.114 iphttpserver linevty04 nologin transportinputtelnet exit

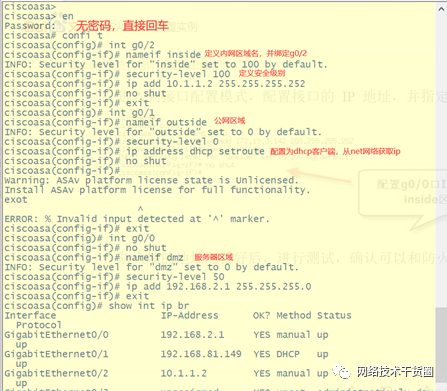

5. 公網邊界區,ASA防火墻配置:

①基本配置,劃分三個安全區域:

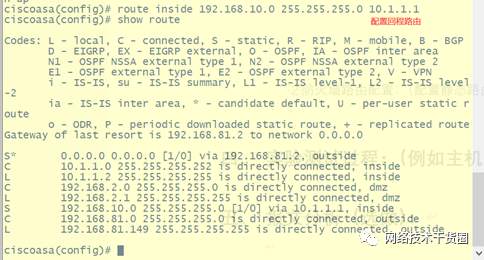

②防火墻路由配置:(配置靜態路由)

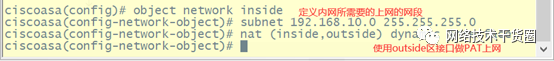

③實現內網vpc可以上公網,使用動態NAT及配置:

方法一:用出接口做PAT

ASA防火墻默認不對ICMP做狀態檢測,需要開啟ICMP狀態檢測,TCP/udp默認做狀態檢測,配置如下:

policy-mapglobal_policy classinspection_default inspecticmp exit

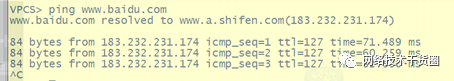

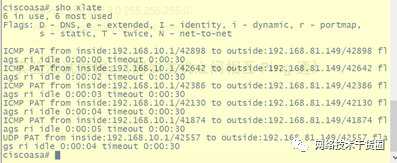

接下來,測試內網vpc訪問外網:

④實現服務器區中服務器IOL_R3可以上公網,以便升級病毒庫:

objectnetworkdmz subnet192.168.2.0255.255.255.0 nat(dmz,outside)dynamicinterface

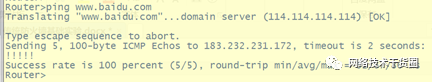

服務器上網測試:

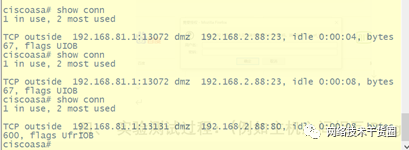

⑤實現服務器區中服務器R對外提供TCP 80端口WEB服務和TCP23端口 telnet服務,使用靜態NAT及配置:

方法一:靜態nat 1對1:

objectnetworkdmz1 host192.168.2.88 nat(dmz,outside)static192.168.81.138

防火墻默認,不允許從低級別區域向高級別區域發起連接,則需要手工放通即ACL放通進來的流量(放通outside區域訪問dmz區域流量)

access-listwebtelpermittcpanyhost192.168.2.88eq80 access-listwebtelpermittcpanyhost192.168.2.88eq23 access-groupwebtelininterfaceoutside

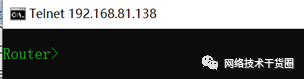

接下來,在物理主機cmd上telnet 192.168.81.138

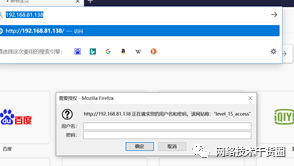

瀏覽器上進192.168.81.138:

至此,實驗結束。

審核編輯:湯梓紅

-

防火墻

+關注

關注

0文章

422瀏覽量

35829 -

NAT

+關注

關注

0文章

148瀏覽量

16380 -

思科

+關注

關注

0文章

300瀏覽量

32329 -

vpc

+關注

關注

0文章

17瀏覽量

8529

原文標題:用EVE-NG平臺做的思科傳統防火墻的基本實驗

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

公司防火墻應做的10件事

防火墻原理

Linux新型內核防火墻研究和應用

EVE-NG詳細安裝使用指南

用EVE-NG平臺做的思科傳統防火墻的基本實驗

用EVE-NG平臺做的思科傳統防火墻的基本實驗

評論