1、引言

Cortex-M3微控制器因其功能強大、性價比高以及易用性好,在嵌入式體系結構中得到了廣泛應用。然而,在實際開發過程中,如果程序很大或運行很久后可能會遇到HardFault異常。為了快速有效地解決HardFault異常,本文將討論定位HardFault問題的方法。

2、常見引發HardFault原因

1)訪問非法內存地址:編程中處理指針時可能導致訪問未定義的內存地址,特別是在數組越界、非法指針解引用等情況下。

2)疊棧溢出:程序運行過程中如果棧溢出,會導致棧上數據錯誤,從而引發異常。

3)寄存器未正確初始化:寄存器配置和使用不正確,可能導致硬件異常。

4)除0運算:當程序試圖執行除0運算時,可能發生硬件故障異常。

5)總線錯誤:外設總線通信發生錯誤,可能引起硬件故障。

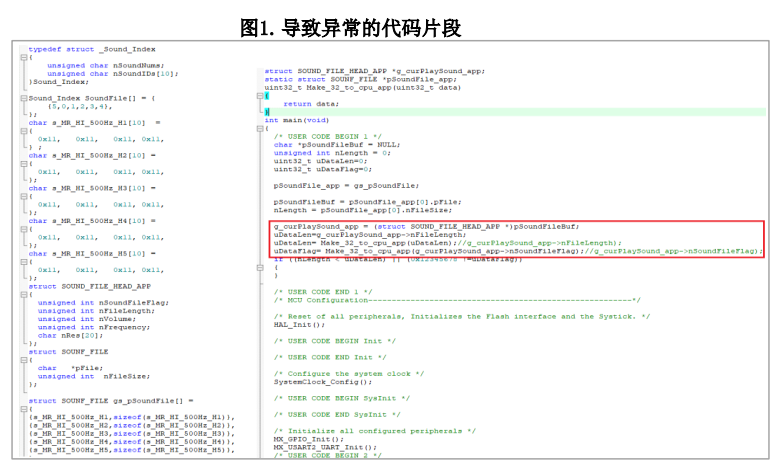

3、軟件觸發HardFault異常

ES32F36xx是Cortex-M3內核,當被除數為0時,硬件將觸發一個異常,導致系統進入Hard Fault異常狀態。這種情況下,處理器不能正常運行,并且不能恢復,直到硬件或軟件采取措施使得系統回到正常狀態。在ES32_SDK中,ES32F36xx 的KEY_LED_ADC例程中增加如下程序:

//B函數 voidB_Function(void) { printf_e("EnterBfunctionrn"); C_Function(0); printf_e("ExitBfunctionrn"); } //A函數 voidA_Function(void) { printf_e("EnterAfunctionrn"); B_Function(); printf_e("ExitAfunctionrn"); } //C函數 intC_Function(intval) { return100/val; } //D函數 voidD_Function(void) { printf_e("EnterDfunctionrn"); C_Function(1); printf_e("ExitDfunctionrn"); } //TestDebug函數 voidTestDebug(void) { //使能除0異常 volatileint*CCR=(volatileint*)0xE000ED14; *CCR|=(1<

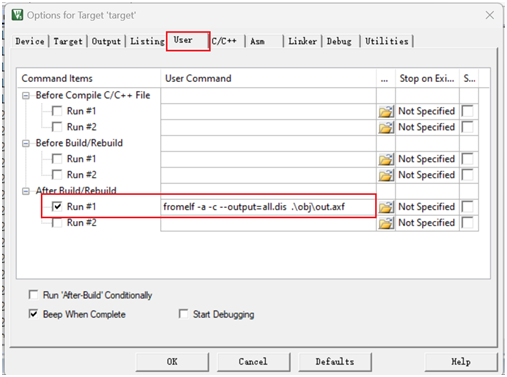

如圖 1所示,工程文件中,User選項中增加“fromelf -a -c --output=all.dis .objout.axf“,生成匯編文件。

圖1 MDK工程生成匯編文件配置

4、HardFault異常函數調用關系及問題定位

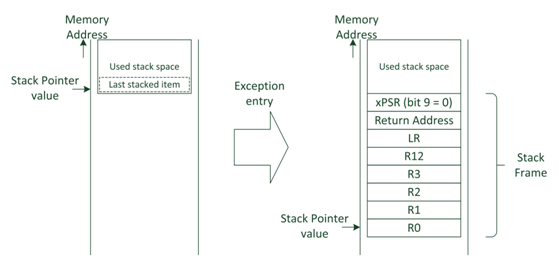

上述程序運行過程中會發生hardfault異常,發生hardfault異常瞬間,程序立刻中止運行,硬件自動保存“調用者保存寄存器“的值到棧,同時跳轉到異常向量表執行異常處理函數。如圖 2所示為發生異常瞬間,硬件自動保存xPSR、ReturnAddress、LR、R12、R3、R2、R1及R0寄存器。

圖2 處理器進入異常時的棧幀

硬件僅保存了部分寄存器,為了保存發生異常瞬間所有寄存器值,程序跳轉到中斷向量處需要執行如下的匯編代碼:

;getcurrentcontext TSTlr,#0x04;if(!EXC_RETURN[2]) ITEEQ ;[2]=0==>Z=1,getfaultcontextfromhandler MRSEQr0,msp ;[2]=1==>Z=0,getfaultcontextfromthread MRSNEr0,psp STMFDr0!,{r4-r11};pushr4-r11register STMFDr0!,{lr};將EXC_RETURN值壓棧 TSTlr,#0x04;if(!EXC_RETURN[2]) ITEEQ ;R0為棧值,作為hw_hardfault_exception函數首個參數 MSREQmsp,r0 ;[2]=1==>Z=0,getfaultcontextfromthread MSRNEpsp,r0 ;再次將EXC_RETURN值壓棧 PUSH{lr} ;跳轉至hw_hardfault_exception函數 BLhw_hardfault_exception POP{lr} ORRlr,lr,#0x04 BXlr ENDP

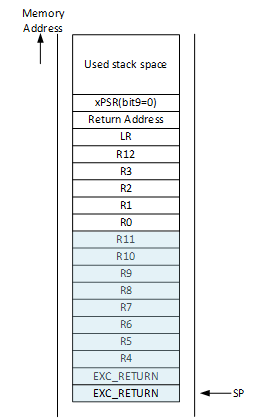

上述匯編代碼的主要功能是獲取棧(SP)地址,并將R4 ~ R11壓棧,跳轉執行hw_hardfault_exception函數。壓棧后棧中的數據情況如圖 3所示:

圖3 hardfault異常瞬間棧中完整寄存器

Return Address是發生異常指令點,LR是發生異常指令所在函數的下一條指令地址。在hw_hardfault_exception函數中將棧中的寄存器值都通過串口打印出來。

voidhw_hardfault_exception(structexception_info*exception_info) { uint32_t*app_sp=NULL; inti=0; /*sp指向發生hardfault前棧地址*/ app_sp=(uint32_t*)(exception_info+1);/*context+16*4*/ printf_e("psr:0x%08xrn",exception_info->psr); printf_e("r00:0x%08xrn",exception_info->r0); printf_e("r01:0x%08xrn",exception_info->r1); printf_e("r02:0x%08xrn",exception_info->r2); printf_e("r03:0x%08xrn",exception_info->r3); printf_e("r04:0x%08xrn",exception_info->r4); printf_e("r05:0x%08xrn",exception_info->r5); printf_e("r06:0x%08xrn",exception_info->r6); printf_e("r07:0x%08xrn",exception_info->r7); printf_e("r08:0x%08xrn",exception_info->r8); printf_e("r09:0x%08xrn",exception_info->r9); printf_e("r10:0x%08xrn",exception_info->r10); printf_e("r11:0x%08xrn",exception_info->r11); printf_e("r12:0x%08xrn",exception_info->r12); printf_e("lr:0x%08xrn",exception_info->lr); printf_e("pc:0x%08xrn",exception_info->pc); printf_e("stacks:rn"); for(i=0;i

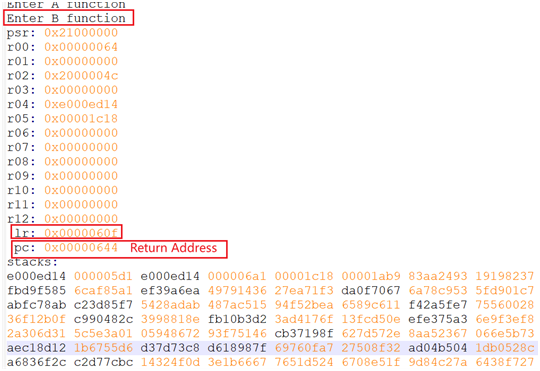

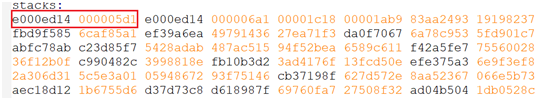

在hw_hardfault_handler函數中打印出了所有相關寄存器,如圖 4所示:

圖4 發生異常時棧數據

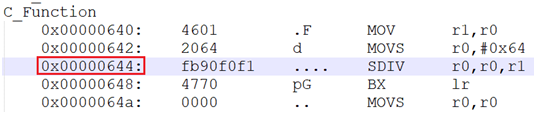

從打出來的返回地址值(PC)為0x00000644,在生成的all.dis匯編文件搜索該地址,如圖 5所示,該地址是C_Function函數中的一個除法指令,R0寄存器值除以R1寄存器值,并將結果存放R0中。R0為0x64,確認R1寄存器值即可。

圖5 發生hardfault異常瞬間執行的指令

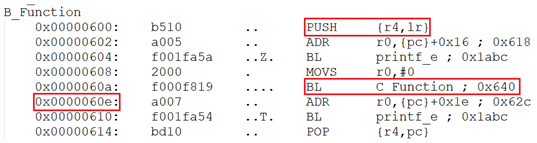

圖 4中,LR的值為0x0000060f,all.dis無法搜索到該地址。由于Cortex-M3使用的是Thumb指令集,bit0置位指示該地址地址指令是Thumb指令。bit0復位,搜索0x0000060e,如圖 6所示,該地址在B_Function函數中。B_Function函數調用了C_Function函數,R0為傳遞的參數0。由此可知,圖 5中,R1的除數值0,故程序會發生hardfault異常。

圖6 B_Function函數的匯編代碼

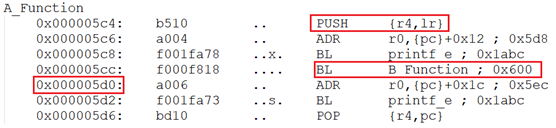

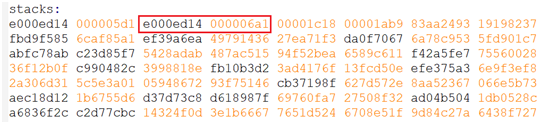

圖 6中,調用C_Function函數前,R4和LR寄存器被壓入了棧中。即圖 7中,LR的值為0x000005D1,R4的值為0xe000ed14。

圖 7 B_Function函數壓棧值

如圖 8所示,在all.dis文件搜索0x000005D0地址在A_Function函數中,在執行A_Function函數前,對R4和LR進行了壓棧。A_Function函數調用了B_Function函數。

圖 8 A_Function函數匯編代碼

如圖 9所示,A_Function函數壓入的R4值為0xe000ed14,LR值為0x000006a1。

圖 9 A_Function函數壓棧值

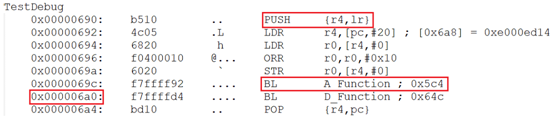

如圖 10,在all.dis文件中,搜索0x000006a0,發現該地址在TestDebug函數中,且該函數將R4和LR壓入棧中。

圖 10 TestDebug函數匯編代碼

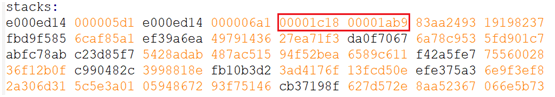

如圖 11所示,A_Function函數壓入的R4值為0xe0001c18,LR值為0x00001ab9。

圖 11 TestDebug函數壓棧值

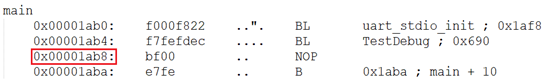

如圖 12所示,在all.dis文件中,搜索0x00001ab8,該地址在main函數中。

圖 12 main函數的匯編代碼

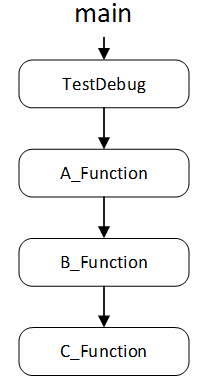

至此,如圖 13所示為發生hardfault異常時函數的調用關系,在C_Function函數中,被除數為0是導致進入hardfault異常的原因。

圖 13 發生hardfault時的函數調用關系

來源:東軟載波微電子

審核編輯:湯梓紅

-

微控制器

+關注

關注

48文章

7948瀏覽量

154912 -

寄存器

+關注

關注

31文章

5433瀏覽量

124416 -

程序

+關注

關注

117文章

3826瀏覽量

82957 -

Cortex-M3

+關注

關注

9文章

276瀏覽量

60258

發布評論請先 登錄

【轉載】快速追蹤和定位產生HardFault原因的方法

靈動微課堂 (第173講) | HardFault定位方法和步驟

S32K1XX調試--快速定位HardFault

AT32講堂009 | 基于CmBacktrace庫,如何快速追蹤和定位產生HardFault的原因

ES32F36xx芯片發生HardFault異常時的函數調用關系及問題定位

評論