?本期講解嘉賓

?本期講解嘉賓

近年來,加密貨幣作為新興產(chǎn)業(yè),發(fā)展速度令人矚目。挖礦木馬是黑客進行網(wǎng)絡交易并獲取加密貨幣的主要手段之一,為了應對挖礦木馬的威脅,基于人工智能的挖礦木馬檢測成為一種有效的解決方案。在本文中,我們將介紹幾種不同類型的檢測引擎如何通過EDR應對當下更加復雜的挖礦木馬攻擊,包括基于加密通信的挖礦行為,采用進程注入等更加隱蔽和高級的無文件攻擊技術來規(guī)避檢測等。

挖礦木馬攻擊態(tài)勢

挖礦木馬的定義和類型

近年來,加密貨幣種類已超過一萬種,總市值更是超過萬億。加密貨幣的去中心化、無需監(jiān)管以及交易的匿名性等特性,使其成為黑客進行網(wǎng)絡交易并獲取利潤的主要手段之一。

加密貨幣的獲取依賴于高性能計算機按照特定算法進行計算,這個過程被稱為“挖礦”。由于挖礦需要大量的計算能力,即大量的計算機資源,而維持這種計算能力則需要大量的資金投入。因此,一些黑客便想到了利用“木馬”控制他人的計算機,建立所謂的僵尸網(wǎng)絡,以此來幫助自己挖礦,這種行為就產(chǎn)生了所謂的“挖礦木馬”。當個人或企業(yè)的計算機被植入挖礦惡意軟件后,不僅會導致系統(tǒng)卡頓,還會影響設備的性能和壽命,嚴重威脅正常業(yè)務運行并造成能源浪費。

圖1-1黑客利用木馬控制計算機進行挖礦——挖礦木馬

挖礦木馬主要分為三類:

可執(zhí)行文件型挖礦木馬:

這種木馬通常以惡意程序的形式存儲在受感染的機器上,通過設置計劃任務或修改注冊表項等方式實現(xiàn)持久化,長期進行加密貨幣的挖礦操作。

基于瀏覽器的挖礦木馬:這種木馬使用JavaScript或類似技術在瀏覽器中執(zhí)行。只要用戶打開了被植入挖礦木馬的網(wǎng)站,該木馬就會在瀏覽器中執(zhí)行挖礦操作,持續(xù)消耗計算資源。

無文件挖礦木馬:這種木馬利用合法工具如PowerShell等在機器的內(nèi)存中執(zhí)行挖礦操作,具有不落地、難以檢測等特點,更加隱蔽和難以清除。

2022年挖礦木馬攻擊態(tài)勢

2022年,華為安全態(tài)勢感知系統(tǒng)捕獲到數(shù)千萬個挖礦木馬。企業(yè)、政府和教育行業(yè)成為這類木馬入侵的重災區(qū)。而且,挖礦攻擊的數(shù)量仍在持續(xù)增加。根據(jù)華為乾坤安全云服務運營團隊及現(xiàn)網(wǎng)公開報告,挖礦攻擊技術呈現(xiàn)以下變化:

01

隱蔽性提高:挖礦攻擊組織越來越注重隱蔽性,經(jīng)常采用各種技術手段來隱藏自己的存在。被攻擊者往往需要數(shù)十天甚至數(shù)月才發(fā)現(xiàn)木馬的存在,例如Nitrokod挖礦木馬家族創(chuàng)建的計劃任務周期達到15天。

02攻擊目標擴大:挖礦攻擊的目標不僅限于個人電腦,還包括企業(yè)服務器、云計算平臺等。同時,絕大部分挖礦家族已經(jīng)支持Windows和Linux雙系統(tǒng)挖礦,并具備橫向移動特性,例如Kthmimu、Hezb、HolesWarm等家族。

03對抗技術提高:隨著對挖礦攻擊的認識和對抗技術的不斷提高,挖礦攻擊者也在不斷改進自己的攻擊技術。他們采取了一些措施,如創(chuàng)建守護進程、使用無文件攻擊等。一些挖礦家族包括LemonDuck、TeamTNT、Tofsee等也在不斷演進和改進。

這些變化表明挖礦攻擊者越來越注重隱蔽性和攻擊目標的擴大,并且為了適應對抗技術而不斷提升攻擊技術。

挖礦木馬攻擊鏈分析

一般來說,挖礦惡意軟件攻擊鏈條分成四個關鍵步驟:攻擊入侵、挖礦準備、安裝運行以及隱藏自身行為。終端作為攻擊發(fā)生的真實載體,是挖礦防御的最主要戰(zhàn)場。

圖1-2挖礦木馬攻擊鏈

-

入侵:攻擊者通過漏洞利用、社會工程學攻擊或其他方式入侵目標系統(tǒng),許多已知挖礦家族均集成了眾多漏洞利用模塊。

-

準備:攻擊者首先探測系統(tǒng)信息,若滿足條件則開始構建挖礦運行環(huán)境,包括搶占系統(tǒng)資源,關閉網(wǎng)絡防護等。

-

運行:攻擊者通過C2(Command and Control,命令與控制)通道下載或者直接釋放挖礦載荷,開始在目標系統(tǒng)上挖掘加密貨幣。

-

隱藏:攻擊者通常會采取措施來隱藏挖礦活動,例如使用加密通信、進程注入來隱藏挖礦軟件的進程等。

基于上述攻擊特點,華為終端檢測與響應EDR產(chǎn)品推出了三大檢測引擎,從多角度監(jiān)控系統(tǒng)發(fā)生的可疑行為,同時支持一鍵深度處置,徹底修復感染挖礦木馬的系統(tǒng)。

基于AI的挖礦木馬檢測引擎

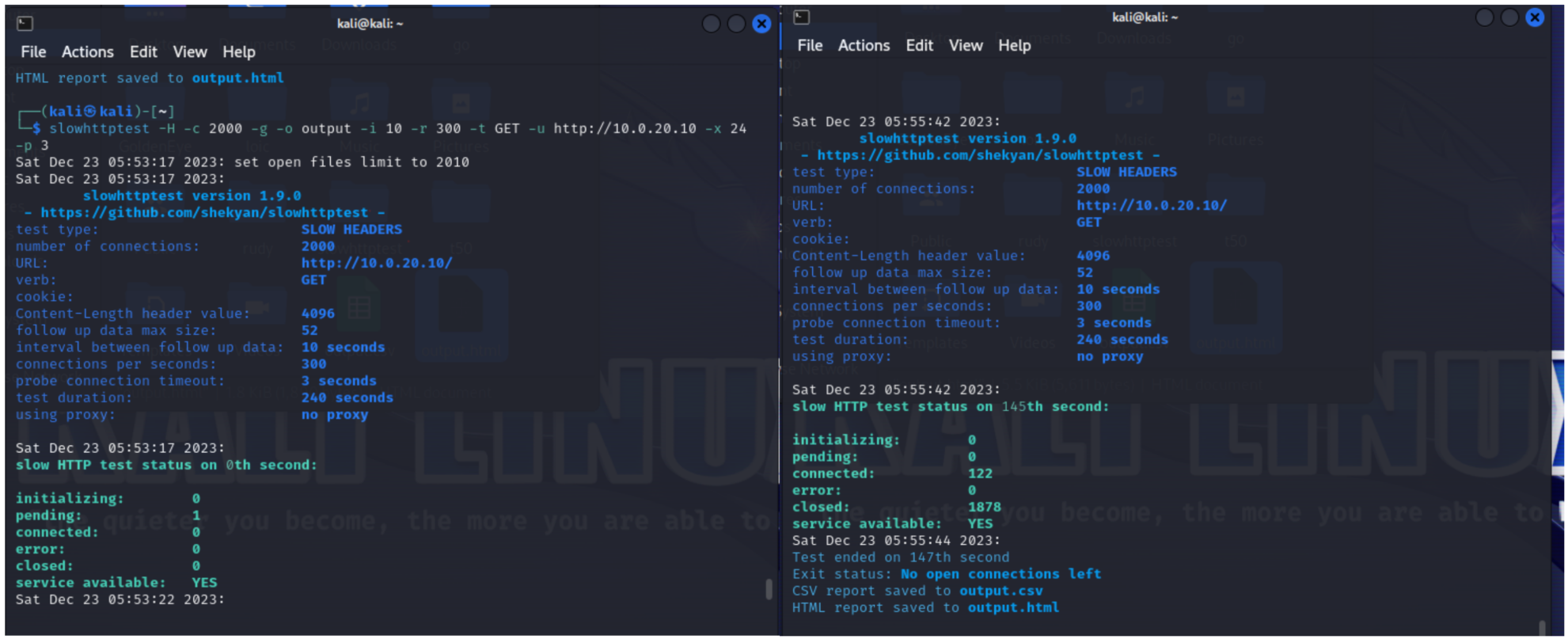

NDR檢測引擎:融合機器學習檢測加密挖礦

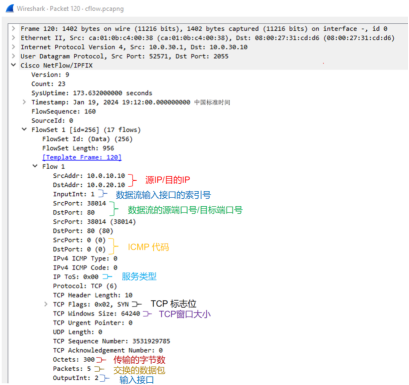

挖礦活動的最本質(zhì)特點在于網(wǎng)絡連通,受害主機需要與礦池持續(xù)通信以確保挖礦活動的正常運行。華為乾坤云服務威脅信息庫涵蓋現(xiàn)網(wǎng)中數(shù)萬個活躍礦池域名和IP,華為流量探針識別stratum挖礦協(xié)議,可以確保礦池的外部連接在網(wǎng)關或終端側被阻斷。

針對經(jīng)過TLS加密的挖礦行為,利用機器學習進行流量分析是一種有效的檢測方法。通過分析網(wǎng)絡流量數(shù)據(jù),機器學習模型可以學習和識別與加密挖礦相關的特征和模式。這些特征包括通信報文大小和時序特征、特定的網(wǎng)絡通信模式以及與已知挖礦活動相關的數(shù)據(jù)包。通過訓練機器學習模型,我們可以建立一個智能的檢測系統(tǒng),能夠自動識別和報告潛在的加密挖礦行為。結合EDR調(diào)查取證可以幫助企業(yè)和組織及時發(fā)現(xiàn)并應對加密挖礦威脅,保護其計算資源和網(wǎng)絡安全。

EDR行為檢測引擎:基于內(nèi)存威脅溯源圖識別挖礦攻擊鏈

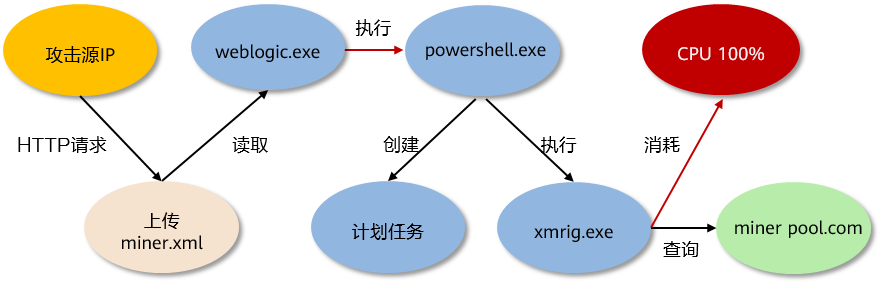

對于落入端側的挖礦木馬攻擊,華為終端檢測與響應EDR行為檢測引擎基于內(nèi)存威脅溯源圖,在文件、進程、網(wǎng)絡、注冊表和CPU占有率等多個關鍵維度上實時監(jiān)控系統(tǒng)資源,一旦發(fā)現(xiàn)威脅立即處置。同時,內(nèi)存威脅溯源圖集成了自適應基線模型、時序關聯(lián)模型、因果關聯(lián)模型等,在入侵、執(zhí)行、持久化和橫移等多個攻擊階段均能及時響應,達到鏈式防御的效果。

圖1-3示意了利用內(nèi)存威脅溯源圖還原WebLogic漏洞投遞無文件挖礦木馬的攻擊鏈過程。

圖1-3 內(nèi)存威脅溯源圖:

圖1-3 內(nèi)存威脅溯源圖:利用WebLogic漏洞投遞無文件挖礦木馬的攻擊鏈還原

眾所周知,單純通過判斷CPU占有率高可能會導致挖礦木馬事件誤報或漏報的情況發(fā)生,因為計算密集型任務也會導致CPU占有率飆升。因此,在檢測挖礦木馬時,我們需要結合攻擊的上下文信息進行綜合分析,結合內(nèi)存威脅溯源圖,將典型的挖礦木馬攻擊上下文進行關聯(lián):

01

在挖礦啟動前,攻擊者經(jīng)常做一些可疑的準備工作,例如探測CPU/GPU信息、修改安全設置、搶占系統(tǒng)資源、配置網(wǎng)絡策略并創(chuàng)建計劃任務達到長期劫持計算資源的目的等。

02在挖礦啟動時,攻擊者往往需要指定挖礦參數(shù),例如錢包地址、幣種、HASH算法等。

03在挖礦執(zhí)行時,華為終端檢測與響應EDR產(chǎn)品會提示CPU占用異常,結合其他可疑事件綜合研判為挖礦入侵。

結合內(nèi)存威脅溯源圖,華為終端檢測與響應EDR產(chǎn)品可阻斷99%以上的挖礦啟動行為,同時可以看到完整的攻擊鏈,一個典型的挖礦木馬樣本威脅圖如圖1-4所示。

圖1-4一個挖礦木馬樣本的攻擊鏈

為了對抗挖礦檢測和處置,攻擊者會采用多種高級攻擊技術來保持木馬在系統(tǒng)中的存在。其中包括濫用系統(tǒng)敏感API來篡改文件屬性或進程屬性,以避免被刪除或隔離。另外,攻擊者還可能采用進程注入的方式來躲避檢測。為了應對這些威脅,華為終端檢測與響應EDR產(chǎn)品實現(xiàn)了在API級別監(jiān)控系統(tǒng)的可疑行為,并直接阻斷惡意行為的執(zhí)行,以防患于未然。通過這種方式,可以有效地提高系統(tǒng)的安全性,防止挖礦等惡意行為的發(fā)生。

挖礦木馬的一鍵深度處置

在檢測到挖礦威脅后,對于檢測的到的可疑點,華為終端檢測與響應EDR產(chǎn)品已支持5大類事件的精準處置,實現(xiàn)檢測到處置的有效閉環(huán)。

具體的處置對象及方法如下:

-

進程:可以通過終止挖礦進程來進行處置。

-

文件:可以將挖礦木馬文件進行隔離,以防止其對系統(tǒng)造成進一步的威脅。

-

網(wǎng)絡:可以聯(lián)合防火墻來阻斷與挖礦相關的通信IP地址,從而切斷其與外部的連接。

-

計劃任務:可以清理由挖礦木馬創(chuàng)建的計劃任務,以防止其在系統(tǒng)中持續(xù)執(zhí)行。

-

服務:可以清理由挖礦木馬創(chuàng)建的服務,以確保其不再對系統(tǒng)產(chǎn)生影響。

總之,通過自動化的處置過程可以幫助快速有效地清除挖礦木馬,減少對系統(tǒng)和網(wǎng)絡的影響。

結束語

為了應對挖礦木馬的威脅,基于人工智能的挖礦木馬檢測成為一種有效的解決方案,本文介紹了幾種不同類型的檢測引擎。NDR檢測引擎利用機器學習技術來檢測加密挖礦行為,可以幫助及時發(fā)現(xiàn)潛在的挖礦活動;EDR行為檢測引擎則基于內(nèi)存威脅溯源圖來識別挖礦攻擊鏈,提供更加全面的檢測能力;高級威脅檢測引擎則專注于識別文件屬性篡改、進程注入等防御逃逸行為,以應對更加復雜的挖礦木馬攻擊。同時,自動化的處置過程可以幫助客戶快速有效地清除挖礦木馬。華為將持續(xù)跟蹤挖礦木馬的最新攻擊態(tài)勢,不斷提升檢測能力,為客戶構筑更強的防御屏障。

-

華為

+關注

關注

216文章

34411瀏覽量

251502

原文標題:華為安全大咖談 | 華為終端檢測與響應EDR 第05期:挖礦木馬防御新視角:從攻擊鏈檢測到深度處置

文章出處:【微信號:Huawei_Fixed,微信公眾號:華為數(shù)據(jù)通信】歡迎添加關注!文章轉載請注明出處。

發(fā)布評論請先 登錄

相關推薦

IDS、IPS與網(wǎng)安防御

基于深度學習的小目標檢測

LinkShadow 被列為《2024 Gartner? 網(wǎng)絡檢測和響應 (NDR) 市場指南》中的代表性供應商。

華為提出業(yè)界首個L4級AI安全智能體,邁入智能防御新時代

【虹科干貨】長文預警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(下)

虹科干貨 | 長文預警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

終端設備經(jīng)常無法檢測到fx3(CYUSB3065)的uvc camera怎么解決?

edr系統(tǒng)軟件有什么用 EDR系統(tǒng)與傳統(tǒng)殺毒軟件有什么區(qū)別

維修安捷倫54621A示波器無法檢測到信號案例

淺談NFC安全基礎知識(數(shù)據(jù)損壞、數(shù)據(jù)修改)

華為鴻蒙涼了?謠言止于智者

一種動態(tài)防御策略——移動目標防御(MTD)

Linux越來越容易受到攻擊,怎么防御?

華為安全大咖談 | 華為終端檢測與響應EDR 第05期:挖礦木馬防御新視角:從攻擊鏈檢測到深度處置

華為安全大咖談 | 華為終端檢測與響應EDR 第05期:挖礦木馬防御新視角:從攻擊鏈檢測到深度處置

評論