此次攻擊采用了基于流多路復用的新型 HTTP/2 "快速重置" 方法

過去幾年中,Google 的 DDoS 響應團隊觀察到分布式拒絕服務 (DDoS) 攻擊的規(guī)模呈指數(shù)級增長趨勢。去年我們抵擋了當時記錄在案的最大 DDoS 攻擊 。今年 8 月,我們阻止了一次更大的 DDoS 攻擊,規(guī)模是去年的 7.5 倍,這次攻擊還使用了新的技術,試圖破壞網(wǎng)站和互聯(lián)網(wǎng)服務。

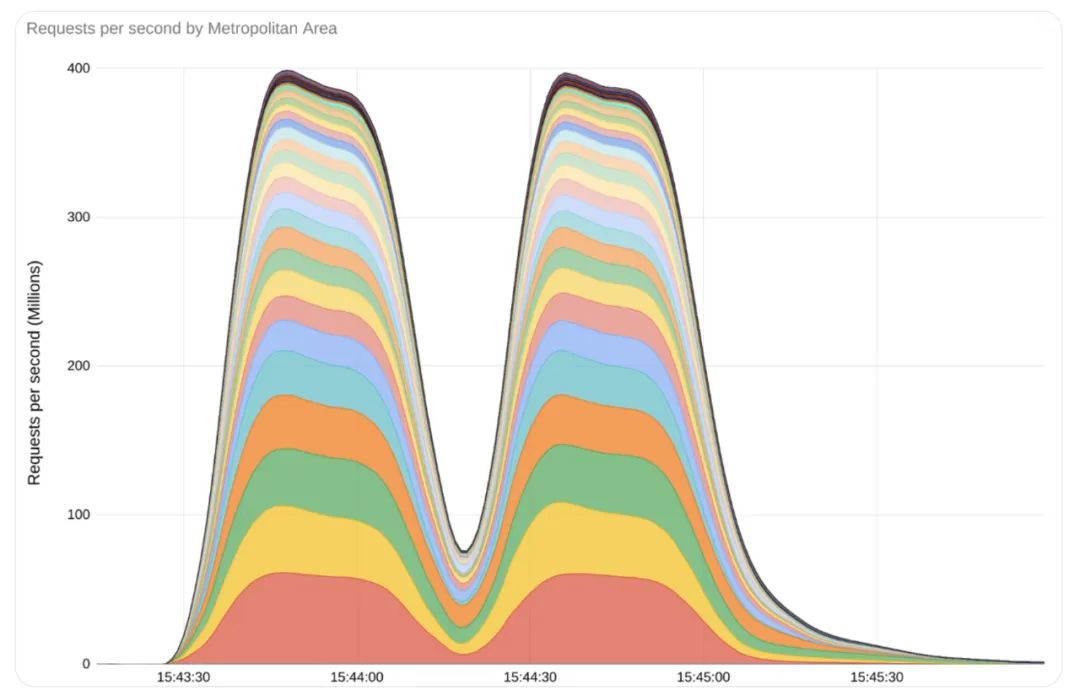

這一系列新的 DDoS 攻擊峰值達到了每秒 3.98 億次請求 (rps),并使用了一種基于流多路復用的新型 HTTP/2 "快速重置" 技術,該技術已經(jīng)對多家互聯(lián)網(wǎng)基礎設施公司造成影響。相比之下,去年記錄在案的最大規(guī)模的 DDoS 攻擊峰值為每秒 4600 萬次請求。

就規(guī)模而言,這起兩分鐘的攻擊產(chǎn)生的請求數(shù)量超過了維基百科報告的 2023 年 9 月全月的文章瀏覽總量。

Google 擊退了峰值達每秒3.98億次請求的

DDoS 攻擊

最近一波攻擊始于 8 月下旬,并持續(xù)至今,攻擊目標主要是基礎設施提供商,其中包括 Google 服務、Google Cloud 基礎設施和 Google Cloud 的客戶等。盡管這些攻擊是 Google 所見過的規(guī)模最大的攻擊之一,但我們的全球負載平衡和 DDoS 緩解基礎設施幫助我們保障了服務的正常運行。為了保護 Google、我們的用戶以及互聯(lián)網(wǎng)的其他部分,我們協(xié)助主導了與行業(yè)合作伙伴的協(xié)調(diào)工作,以了解攻擊機制,并合作部署可應對這些攻擊的緩解措施。

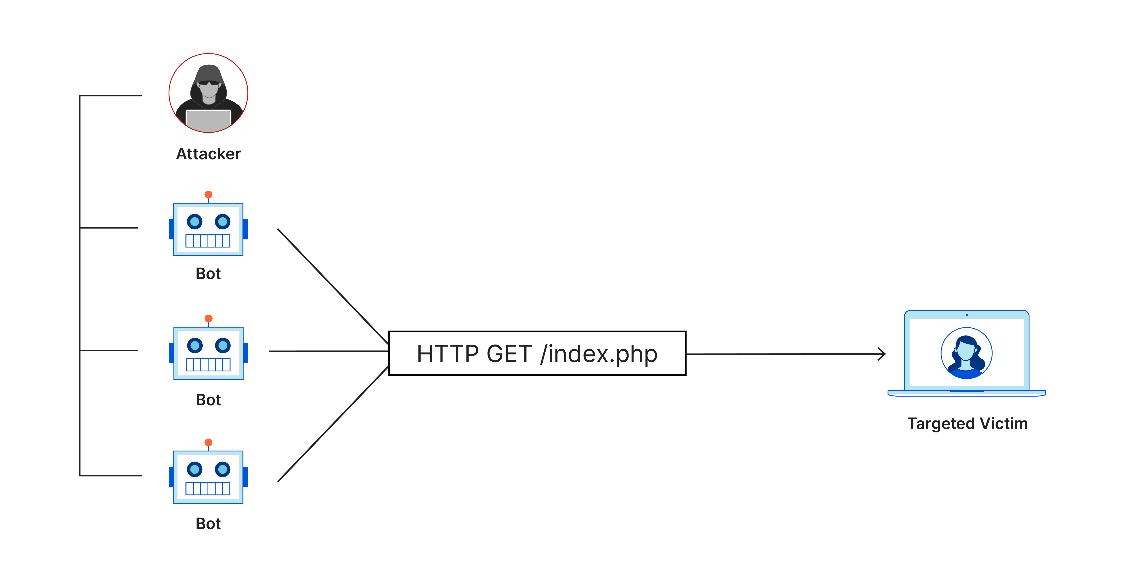

一般而言,DDoS 攻擊試圖破壞面向互聯(lián)網(wǎng)的網(wǎng)站和服務,使其無法訪問。攻擊者將大量互聯(lián)網(wǎng)流量導向攻擊目標,耗盡其處理傳入請求的能力。

DDoS 攻擊會對受害組織造成廣泛影響,包括業(yè)務損失和關鍵任務應用程序無法運行等,往往會耗費受害者的時間和金錢。從 DDoS 攻擊中恢復所花的時間可能遠遠超過攻擊結束的時間。

我們的調(diào)查和應對之策

我們的調(diào)查發(fā)現(xiàn),本次攻擊使用了一種新型 "快速重置" 方法,利用了廣泛采用的 HTTP/2 協(xié)議的流多路復用功能。我們在一篇配套博客中進一步分析了這種新的快速重置方法,并討論了第 7 層攻擊的演變。

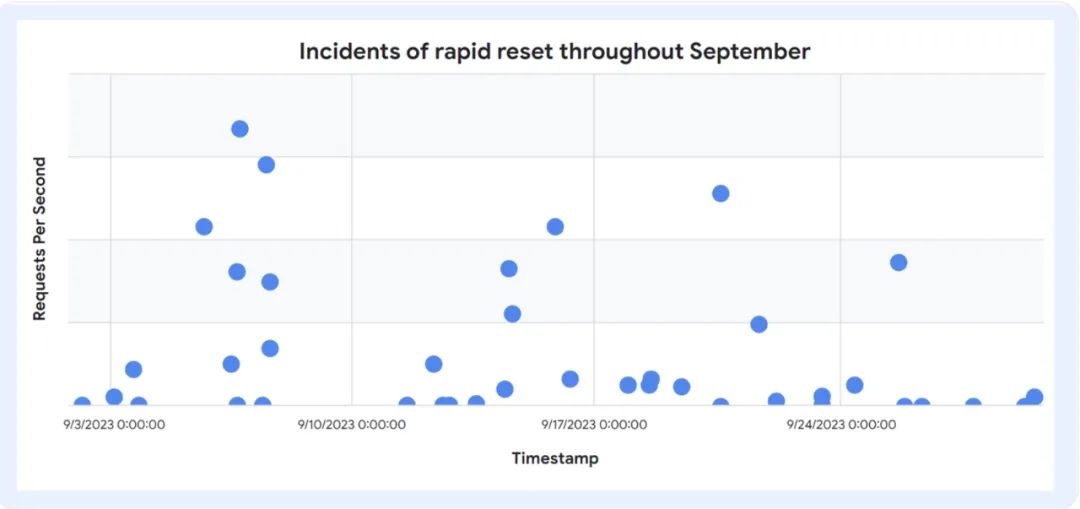

我們發(fā)現(xiàn)2023年9月期間攻擊活動仍在繼續(xù)

我們能夠在 Google 網(wǎng)絡邊緣緩解攻擊,利用在邊緣節(jié)點容量方面的可觀投資,確保 Google 服務和用戶服務基本不受影響。隨著對攻擊方法了解得越來越詳細,我們開發(fā)了一套緩解措施,并更新了我們的代理和拒絕服務攻擊防御系統(tǒng),以有效遏制這種攻擊方法。因為 Google Cloud 的 應用負載均衡器 和 Cloud Armor 所使用的硬件和軟件基礎設施與 Google 自身面向互聯(lián)網(wǎng)的服務所采用的硬件和軟件基礎設施相同,因此使用這些服務的 Google Cloud 客戶使得其面向互聯(lián)網(wǎng)的網(wǎng)絡應用和服務也受到了類似的保護。

行業(yè)協(xié)作與 CVE-2023-44487 應對措施

在 8 月份檢測到這些攻擊的最初信號之后不久,Google 即采用了額外的緩解策略,并與其他實施 HTTP/2 協(xié)議棧的云提供商和的軟件維護者協(xié)調(diào)了采取跨行業(yè)響應措施。在攻擊發(fā)生時,我們實時共享了有關攻擊和緩解方法的信息。

得益于這一跨行業(yè)協(xié)作,許多大型基礎設施提供商都使用了補丁和其他緩解技術。這樣的合作為今天以負責的態(tài)度統(tǒng)一披露新的攻擊方法以及眾多常見開源和商用代理服務器、應用服務器和負載平衡器的潛在易感性打下了基礎。

這次攻擊的集體易感性被跟蹤為 CVE-2023-44487,并被定為高嚴重性漏洞,CVSS 得分為 7.5 (滿分 10 分)。

Google 衷心感謝所有跨行業(yè)的利益相關者,感謝他們通力合作、共享信息、加快對基礎設施的打補丁,并迅速向客戶提供補丁程序。

攻擊易感者和相應的解決辦法

向互聯(lián)網(wǎng)提供基于 HTTP 的工作負載的任何企業(yè)或個人都可能面臨被這種攻擊入侵的風險。能夠使用 HTTP/2 協(xié)議進行通信的服務器或代理上的網(wǎng)絡應用程序、服務和 API 都可能存在漏洞。企業(yè)應驗證其運行的任何支持 HTTP/2 的服務器是否存在漏洞,或應用 CVE-2023-44487 的供應商修補程序,以此限制這一攻擊向量的影響。如果您正在管理或運行支持 HTTP/2 協(xié)議的自有服務器 (開源或商用),則應在相關供應商推出補丁時立即安裝。

后續(xù)措施

防御大規(guī)模 DDoS 攻擊 (如本文所述) 是一件非常困難的事情。無論是否有補丁,企業(yè)都需要重金投資基礎設施,才能在面對任何中等規(guī)模或更大規(guī)模的攻擊時保持服務正常運行。在 Google Cloud 上運行服務的企業(yè)無需自己承擔這筆費用,而是可以利用我們在全球范圍內(nèi)對 Cross-Cloud Network 的容量投資來交付和保護他們的應用程序。

若 Google Cloud 用戶提供的服務使用了全球或區(qū)域應用負載均衡器,則可以受益于 Cloud Armor 始終在線的 DDoS 保護,迅速緩解那些利用 CVE-2023-44487 等漏洞發(fā)起的攻擊。

盡管通過 Cloud Armor 始終在線的 DDoS 防護,我們能夠在 Google 網(wǎng)絡邊緣有效化解每秒數(shù)以億計的大部分請求,但每秒數(shù)以百萬計的不受歡迎的請求仍然能夠通過。為了防范這種攻擊和其他第 7 層攻擊,我們還建議部署 Cloud Armor 自定義安全策略,其中包括主動速率限制規(guī)則和基于人工智能的自適應保護,從而更加全面地檢測、分析和緩解攻擊流量。

?點擊屏末|閱讀原文|了解更多 Google Cloud 最新動態(tài)

?點擊屏末|閱讀原文|了解更多 Google Cloud 最新動態(tài)

原文標題:Google 擊退有史以來最大的 DDoS 攻擊,峰值達到每秒 3.98 億次請求

文章出處:【微信公眾號:谷歌開發(fā)者】歡迎添加關注!文章轉載請注明出處。

-

谷歌

+關注

關注

27文章

6161瀏覽量

105303

原文標題:Google 擊退有史以來最大的 DDoS 攻擊,峰值達到每秒 3.98 億次請求

文章出處:【微信號:Google_Developers,微信公眾號:谷歌開發(fā)者】歡迎添加關注!文章轉載請注明出處。

發(fā)布評論請先 登錄

相關推薦

DDoS服務器攻擊是怎么回事?

DDoS對策是什么?詳細解說DDoS攻擊難以防御的理由和對策方法

cdn為什么能防止ddos攻擊呢?

DDoS是什么?遇到后有哪些解決方法?

Steam一夜遭28萬次攻擊,該如何做好防護措施?

服務器被ddos攻擊多久能恢復?具體怎么操作

X射線激光器發(fā)射有史以來強脈沖

香港高防服務器是如何防ddos攻擊的

恒訊科技分析:高防ip攻擊超過了防御峰值怎么辦?

DDoS有哪些攻擊手段?

高防CDN是如何應對DDoS和CC攻擊的

DDoS攻擊的多種方式

DDoS 攻擊解析和保護商業(yè)應用程序的防護技術

Google 擊退有史以來最大的 DDoS 攻擊,峰值達到每秒 3.98 億次請求

Google 擊退有史以來最大的 DDoS 攻擊,峰值達到每秒 3.98 億次請求

評論