0# 概述

在日常的滲透過程中,不管是前期的外部打點還是后滲透,代理總是繞不開的話題。在前期的外部打點過程中,掃描和滲透測試會不斷受到WAF的攔截,需要不停的更換IP進行掃描和滲透測試;而在后期的后滲透過程中,通過Frp和Nps等等工具從入口點出網之后,也需要對接代理進入目標內網進行內網滲透。

本文內容是我個人自己摸索出來的,也有可能別的師傅也有類似的方法哈哈。

1# Proxifier介紹

本文我們需要用到一個工具:Proxifier,有不少師傅應該聽過它的大名。

Proxifier是一款代理客戶端軟件,可以讓不支持代理服務器工作的程序變的可行。支持各種操作系統和各代理協議,它的運行模式可以指定端口,指定程序的特點。

Proxifier的主要用途是在系統級別通過代理服務器強制 Web 請求,從而使來自不支持代理的應用程序的請求通過代理訪問其預期網站。

工具下載地址:https://pan.baidu.com/s/1pu_5Wcq1MG5GcN9H4C8-Nw?pwd=sz5v

提取碼:sz5v

注:請各位師傅下載我這里的這個,新版本的漢化版有很多Bug,試過的師傅都知道

2# 操作過程

安裝完成后,就可以開始上手配置代理了

總共需要兩步:1、配置代理服務器 2、配置代理規則

簡單理解:第一步是配置Proxifier連上你的代理服務器,第二步是指定對應程序強制走你之前配置好的代理服務器

2.1 配置代理服務器

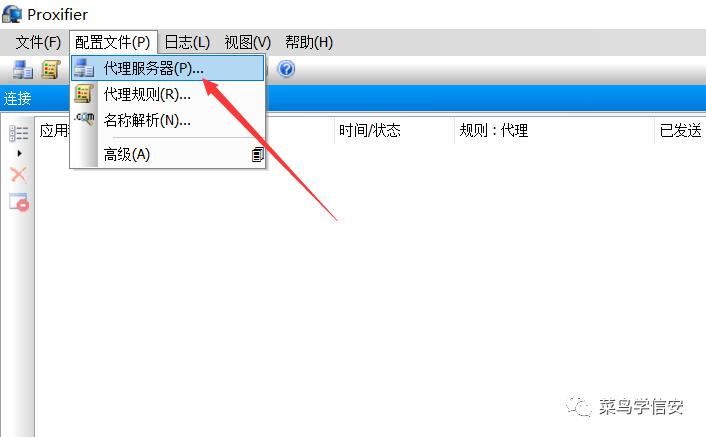

打開安裝好的Proxifier,點擊菜單欄“配置文件”中的“代理服務器”

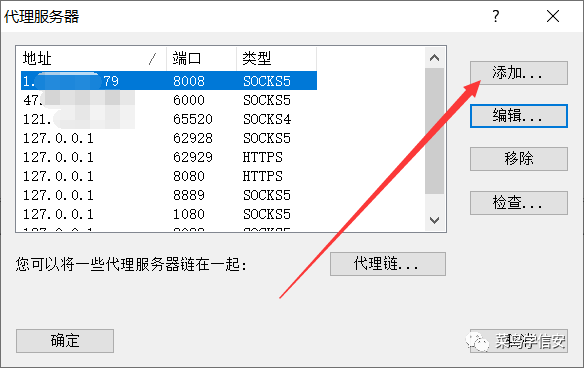

在彈出的窗口中點擊“添加”

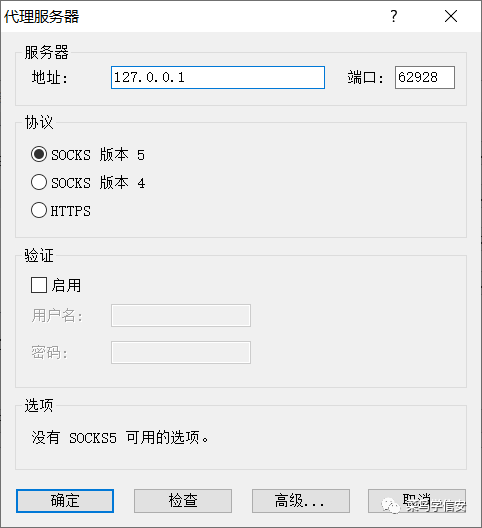

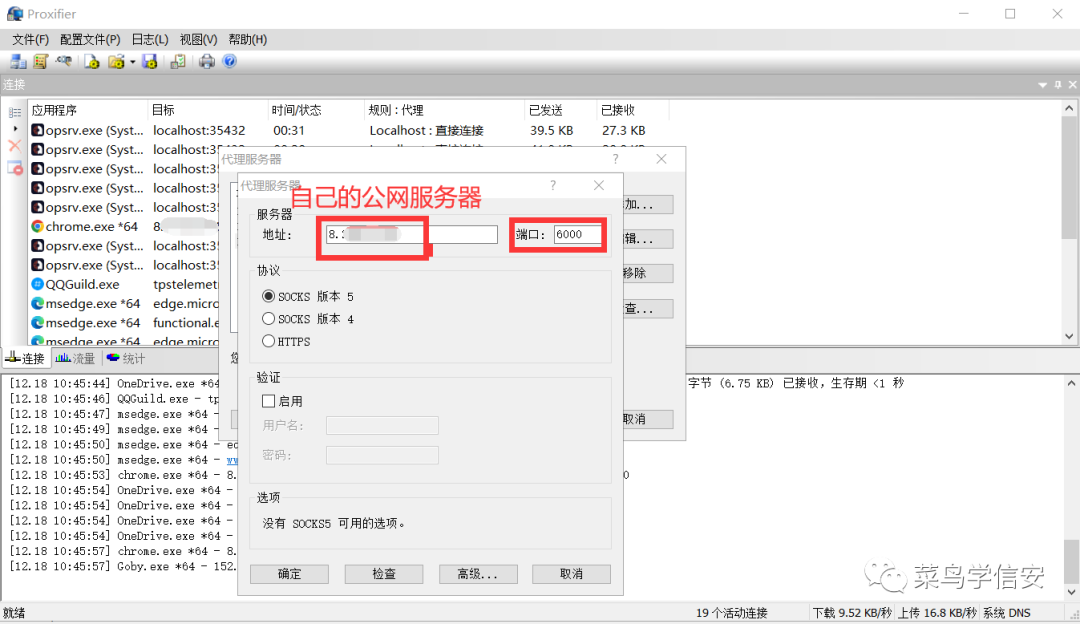

找到代理的服務端的IP和端口(本地代理服務就是127.0.0.1)并填寫和選擇對應代理協議,如下圖所示:

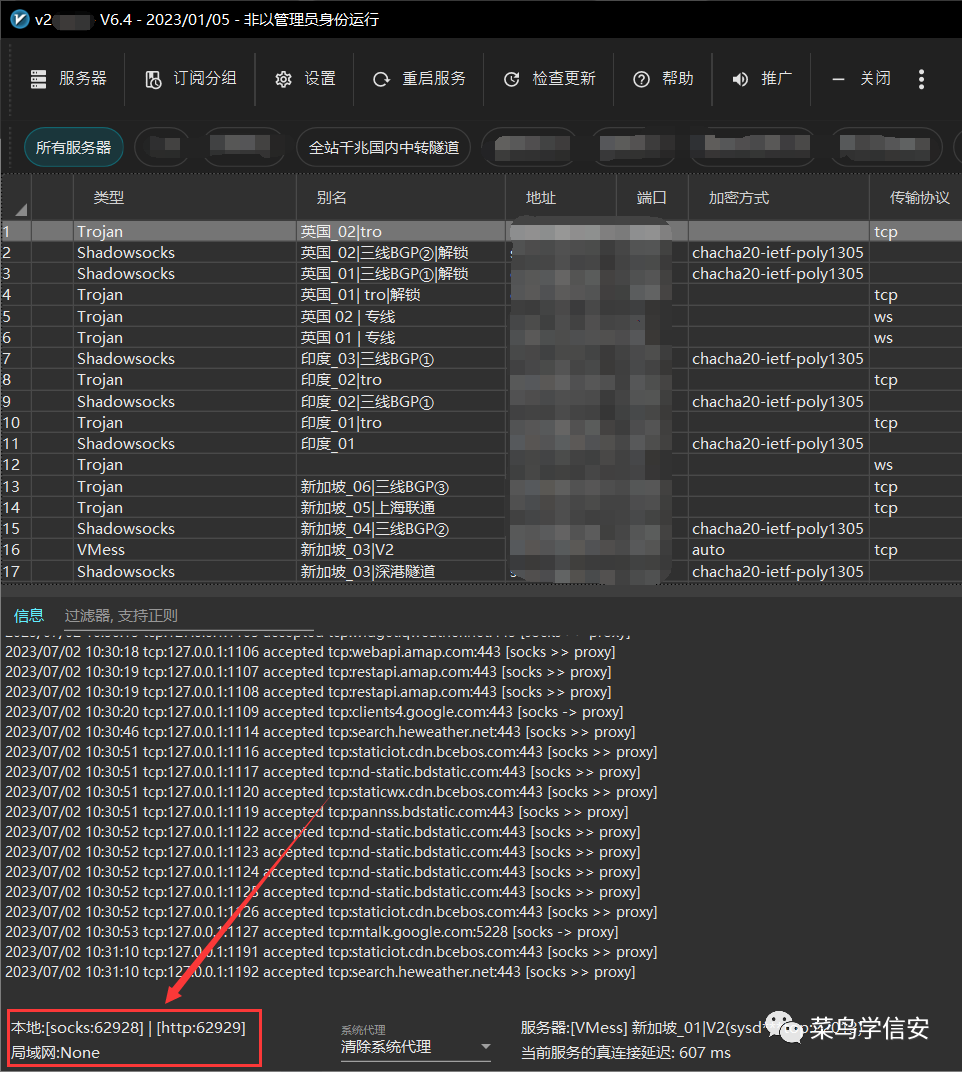

有的師傅到這一步有點蒙圈,我來說一下這里填寫的內容在哪找吧:

注:使用本地代理端口,請先測試本地客戶端的代理能否可用

同樣類似的,你用啥客戶端,就在具體客戶端那邊找就行了

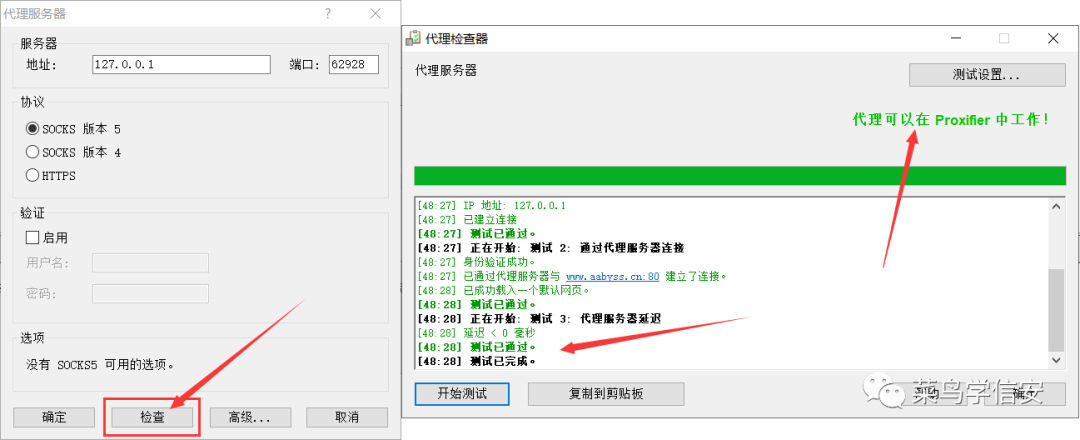

接下來進行測試,點擊下方“檢查”按鈕

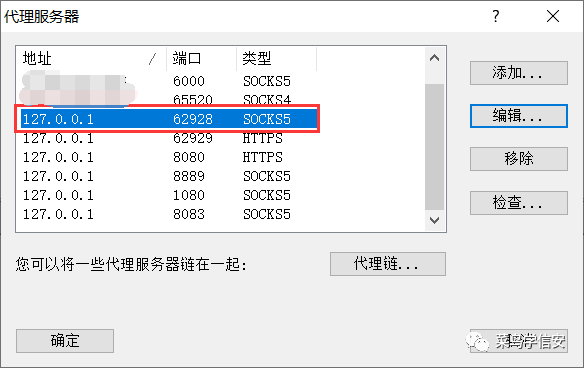

代理測試可用,直接點擊“確定”保存即可,然后在列表中能找到你添加的代理服務器

2.2 配置代理規則

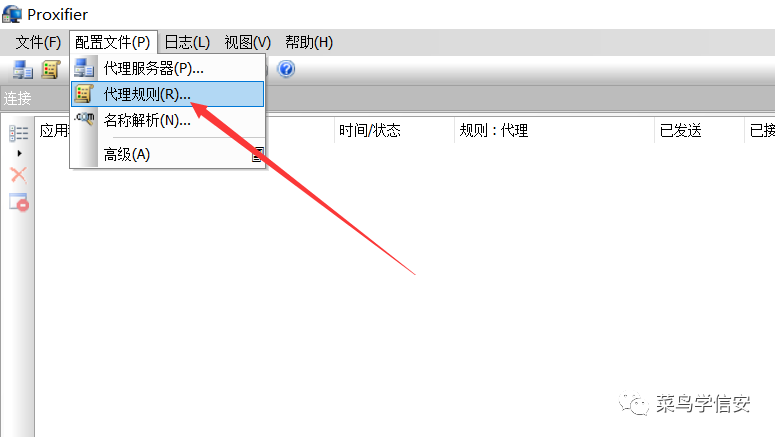

點擊菜單欄“配置文件”中的“代理規則”

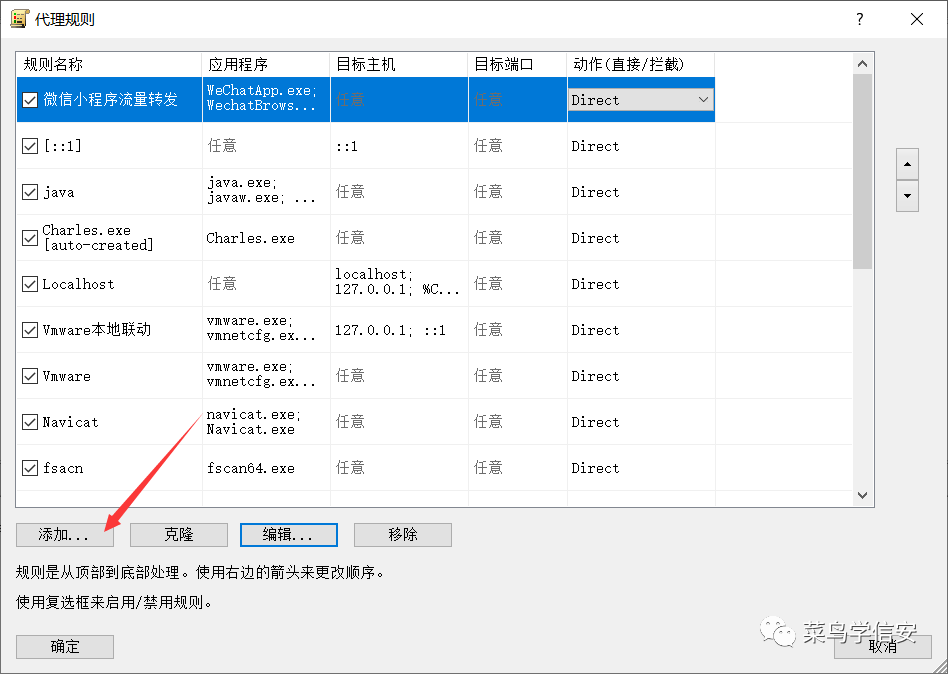

打開“代理規則”列表,點擊“添加”按鈕

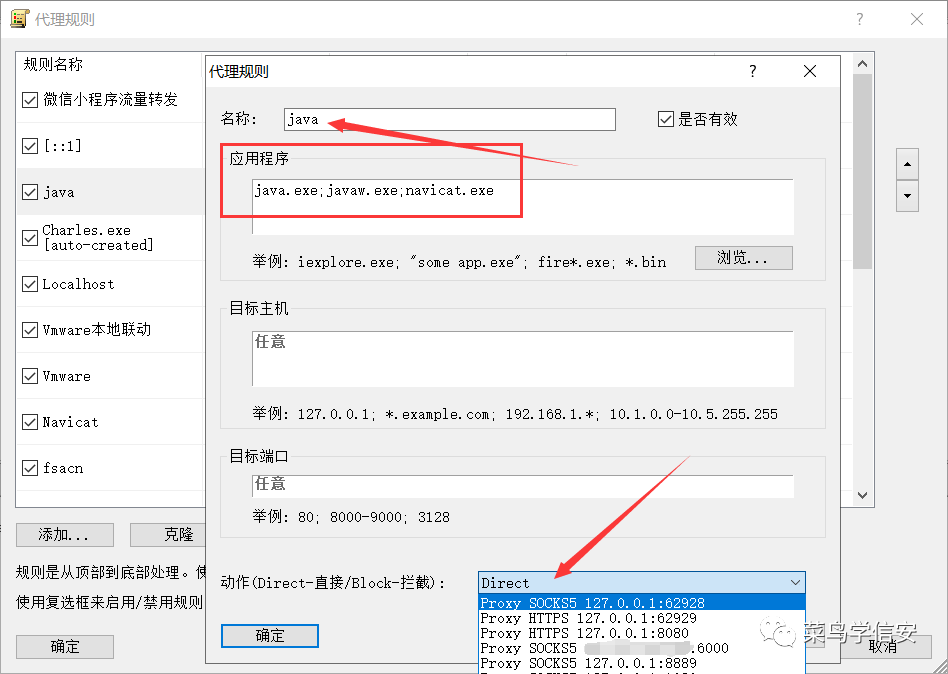

以下,以我將本地所有java運行的工具都走代理作為示例

應用程序處點擊“瀏覽”可以設置指定程序,目標端口處可以設置指定端口(一般不設置)

設置完成后點擊“確定”即可保存,接下來java進程的程序都可以走代理了

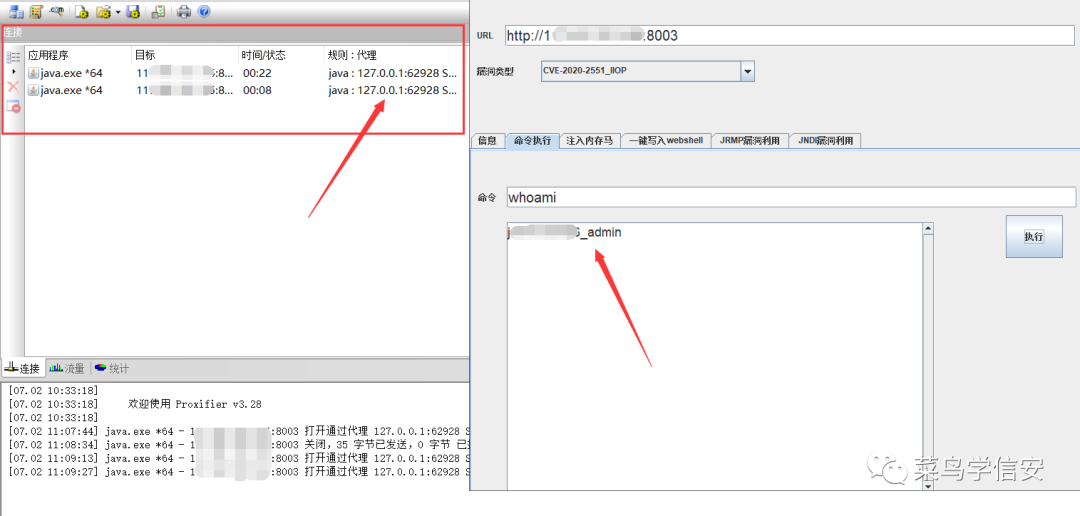

如圖所示,直接讓Jar工具的流量走代理打出去了

3# Proxifier玩轉代理

既然了解了Proxifier的基本配置,那不是應該騷起來嗎~

3.0 配置說明

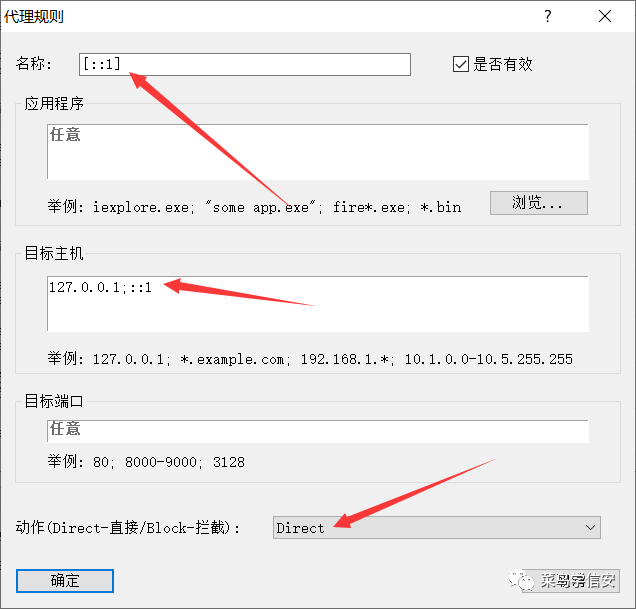

配置其他的之前,要新增一個代理規則,如下:

127.0.0.1; ::1

讓它Direct(直接連接,即不走任何代理)即可

說明: ::1是IPv6中的環回地址,將其視為127.0.0.1的IPv6版本 有些進程在本地通訊中會用到這個玩意,必須先讓它直連,如果它走代理的話對應的進程會出問題的

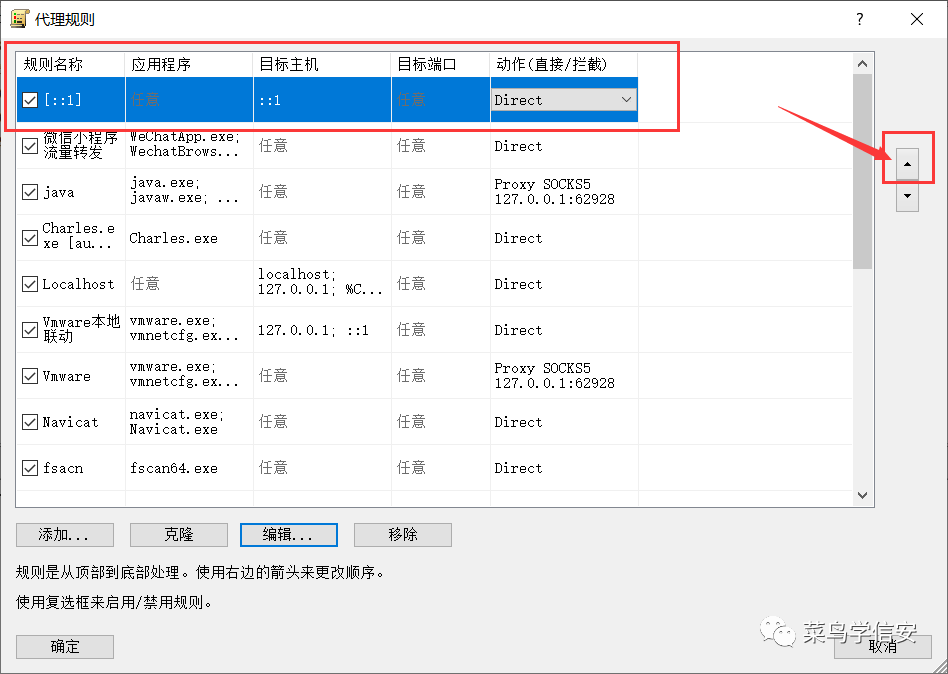

由此,這條規則在代理列表里面要處于最高(優先進行),如下:

通過右邊的按鈕,將這條規則調整到第一行(優先執行)

3.1 通過Proxifier進行內網滲透

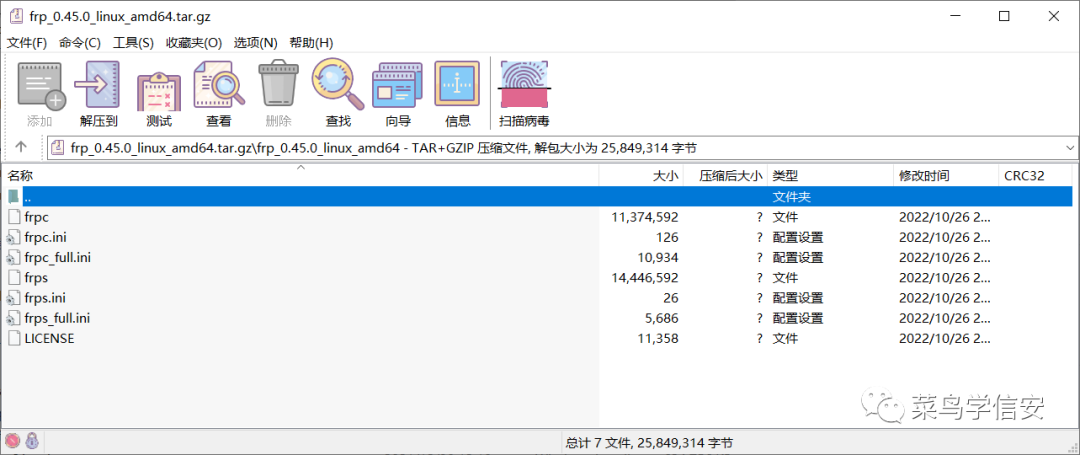

這個在我之前的文章2022安恒杯決賽思路里面提到過,我這里再寫一下吧 這里以Frp為例: 下載Frp:fatedier/frp

很簡單,frpc是客戶端,frps是服務端

配置frpc.ini:

# frpc.ini [common] server_addr = 自己公網服務器地址 server_port = 7000 [frp] type = tcp remote_port = 6000 plugin = socks5 //這一句必須要加,不然代理連不上

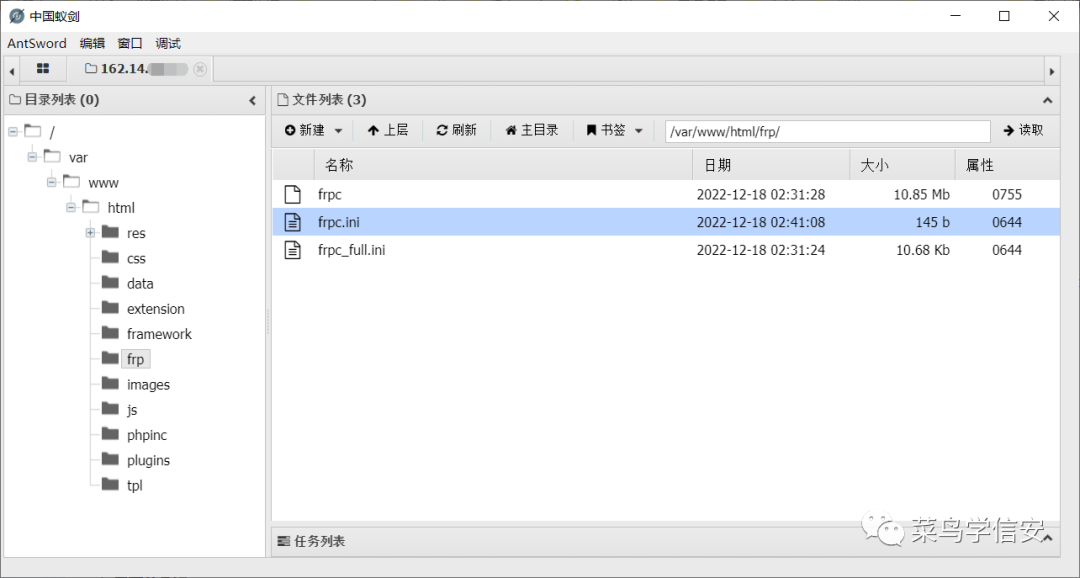

客戶端通過WebShell上傳,frps上傳到自己的公網服務器上,配置frps.ini:

# frps.ini [common] bind_port = 7000

接下來要在自己的公網服務器上開6000和7000這兩個端口,并執行命令進行監聽:

./frps -c ./frps.ini

再在上線的那臺機器上執行命令:

/var/www/html/frp/frpc -c ./frpc.ini

這樣就可以成功將內網流量通過公網服務器的6000端口代理出來了,接下來使用Proxifier配合Frp對相關進程進行全局代理即可:

然后直接用工具對內網目標攻擊即可(沒錯,就是你想的那樣,工具里面直接填內網IP地址就能打)

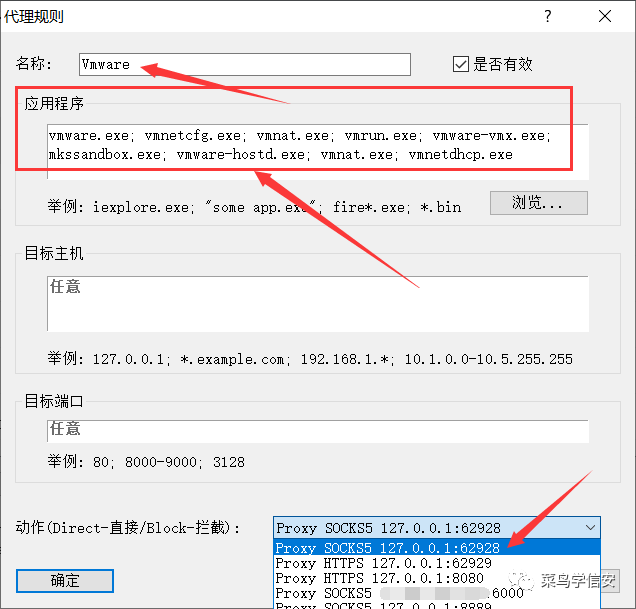

3.2 通過Proxifier將VM虛擬機代理

很多時候,作為攻擊隊,我們都需要在純凈的武器庫虛擬機中完成自己的滲透(因為蜜罐會嘗試獲取瀏覽器Cookie和本地文件,用自己的實體機很快就能被溯源),如何直接讓所有的虛擬機都走上代理呢?

注:本文這個方法,無視任何類型的系統類型和對應配置,只要配置VM網卡出網即可被代理

如下配置:

應用程序填寫如下:

vmware.exe; vmnetcfg.exe; vmnat.exe; vmrun.exe; vmware-vmx.exe; mkssandbox.exe; vmware-hostd.exe; vmnat.exe; vmnetdhcp.exe

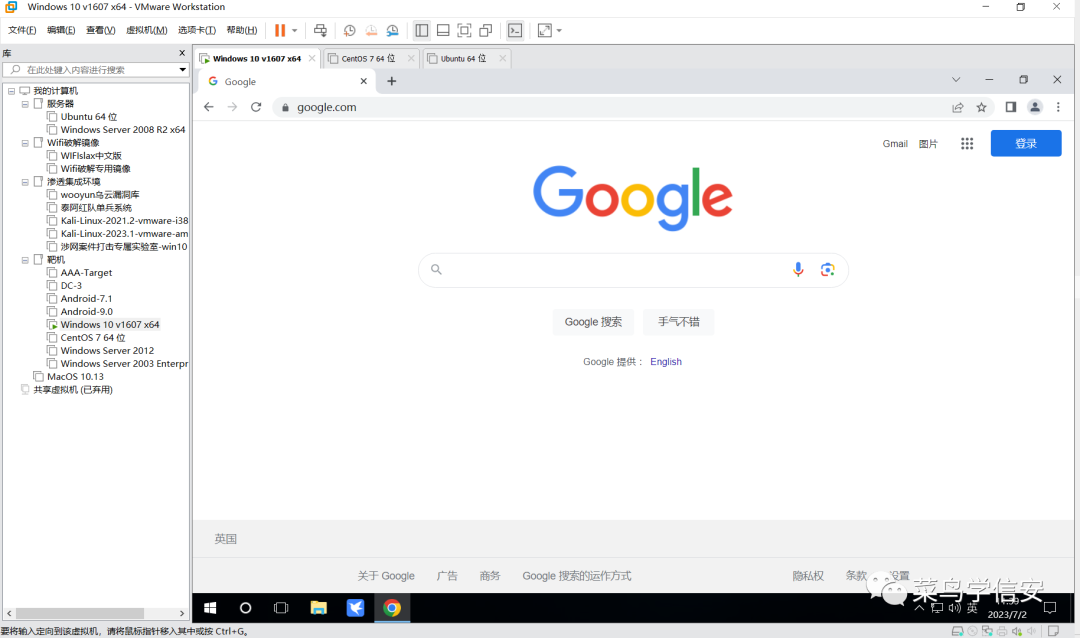

配置完成后,我們來虛擬機里面看看:

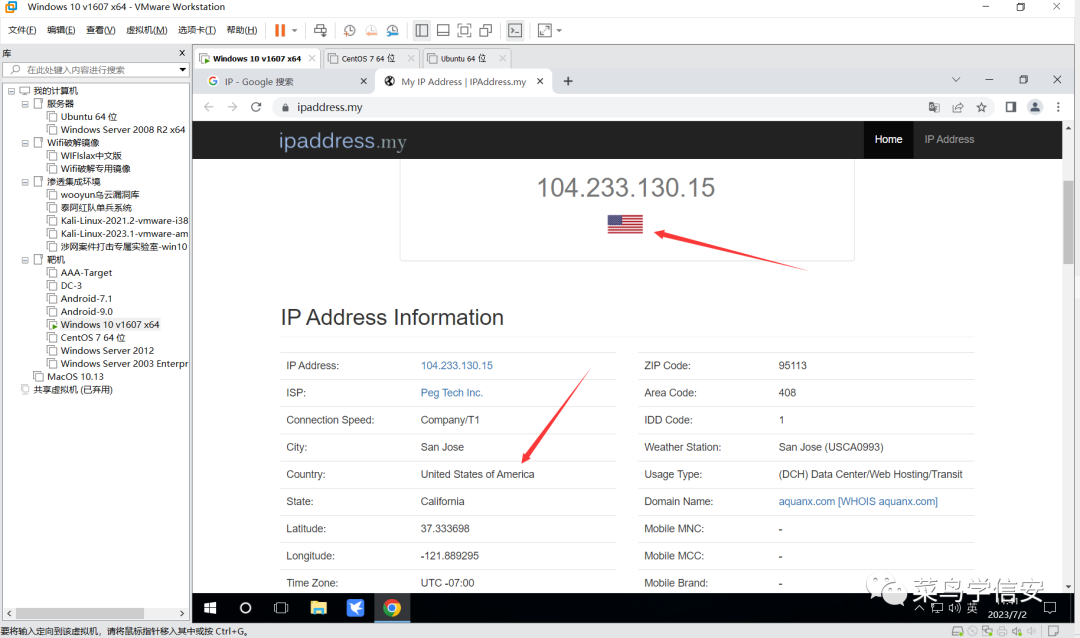

讓我們來查看一下虛擬機公網IP地址:

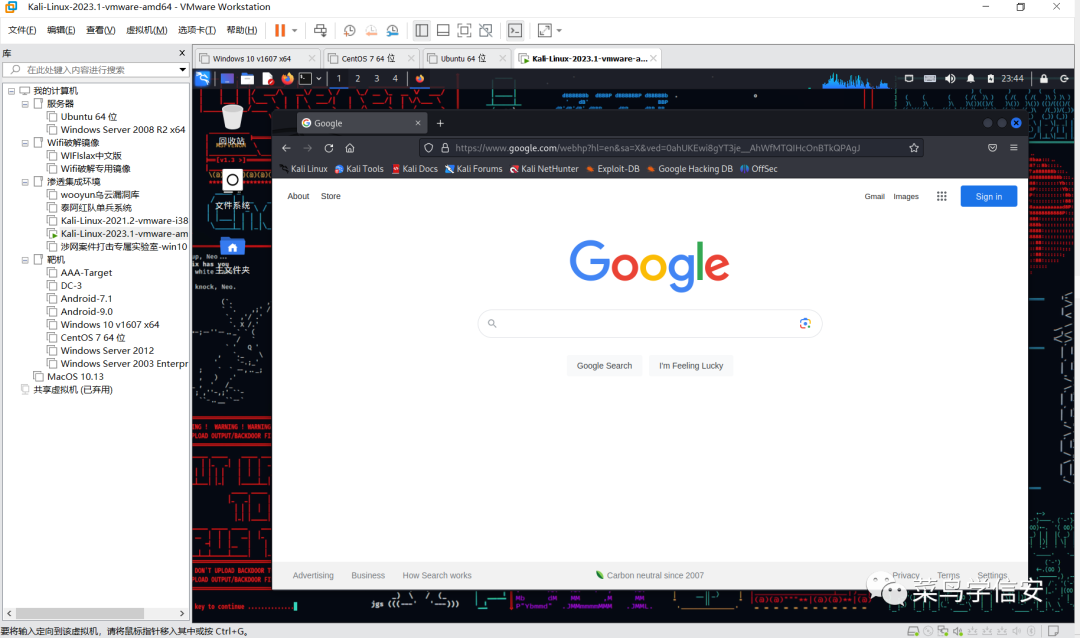

讓我們繼續來看看Linux的表現:

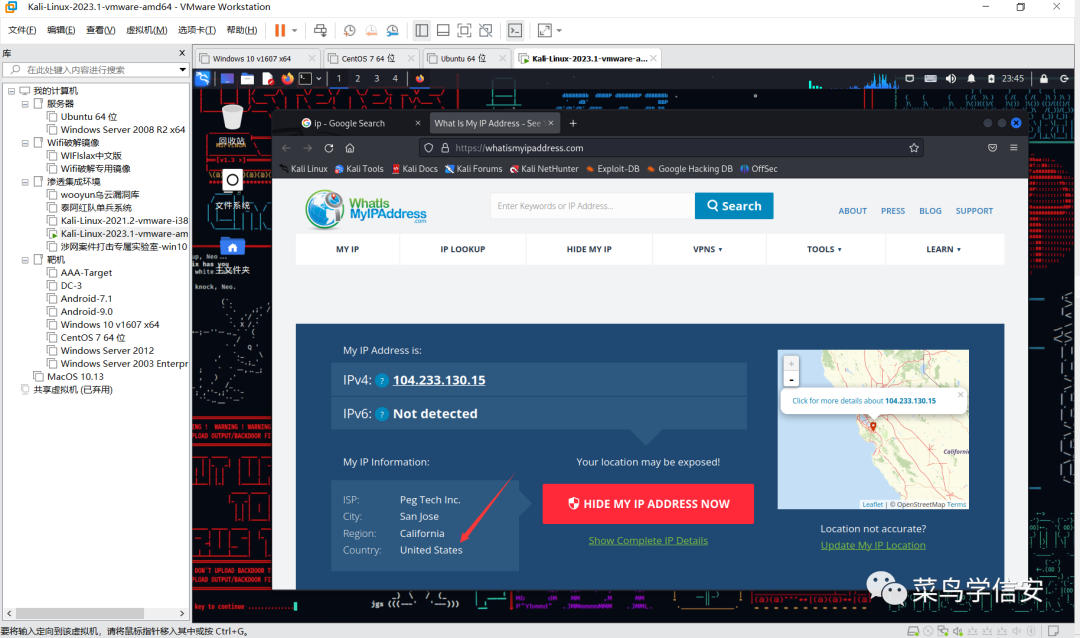

再讓我們來查看一下虛擬機公網IP地址:

這樣整個虛擬機的代理都走上代理,無需在虛擬機中有任何其他配置,就問你騷不騷?

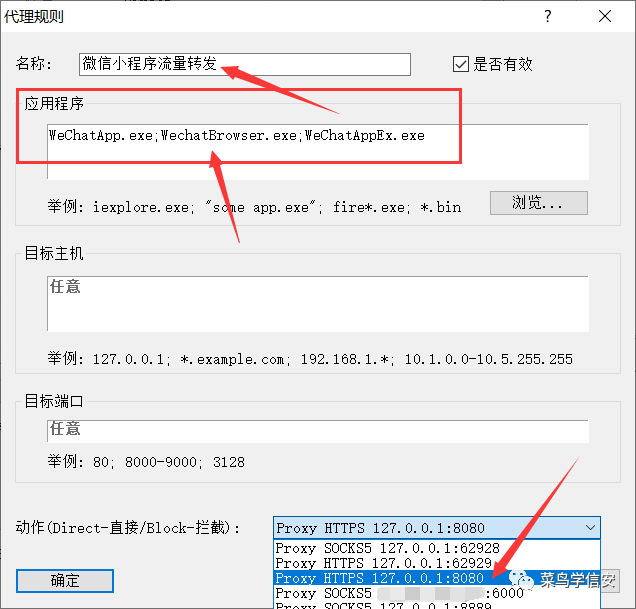

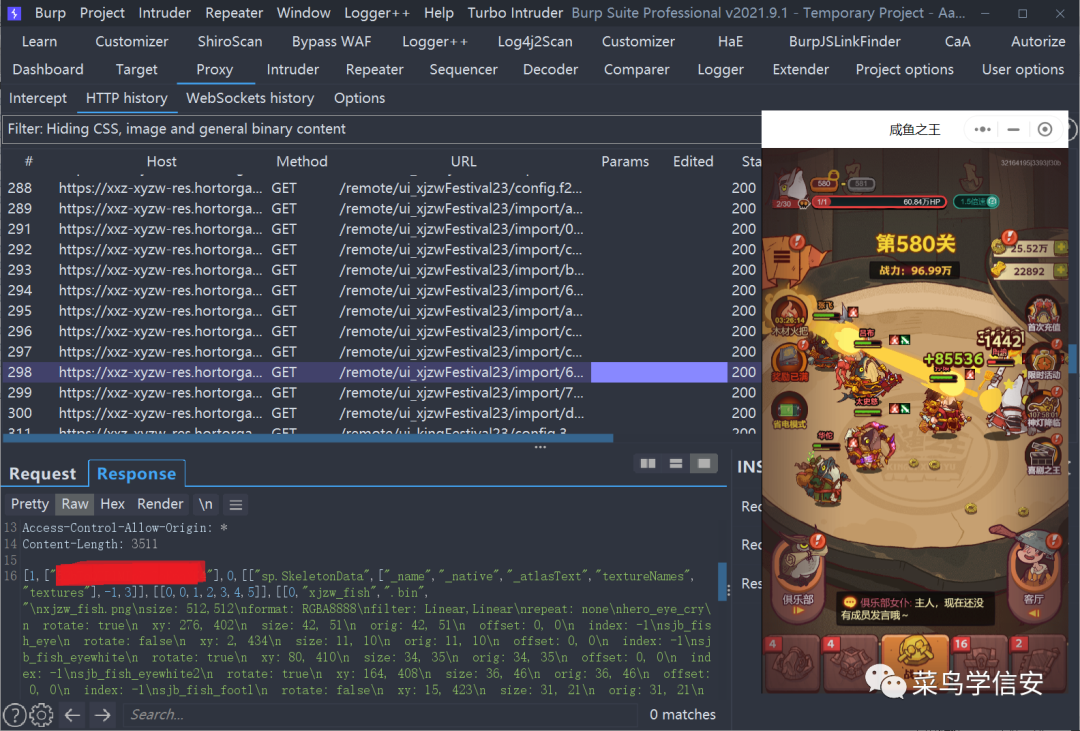

3.3 通過Proxifier進行小程序抓包

很多時候,作為攻擊隊,我們還需要關注目標的小程序和公眾號作為突破口,如何對小程序抓包呢?沒想到吧哈哈,通過Proxifier還能對PC的微信小程序進行抓包~

如下配置:

應用程序填寫如下:

WeChatApp.exe;WechatBrowser.exe;WeChatAppEx.exe

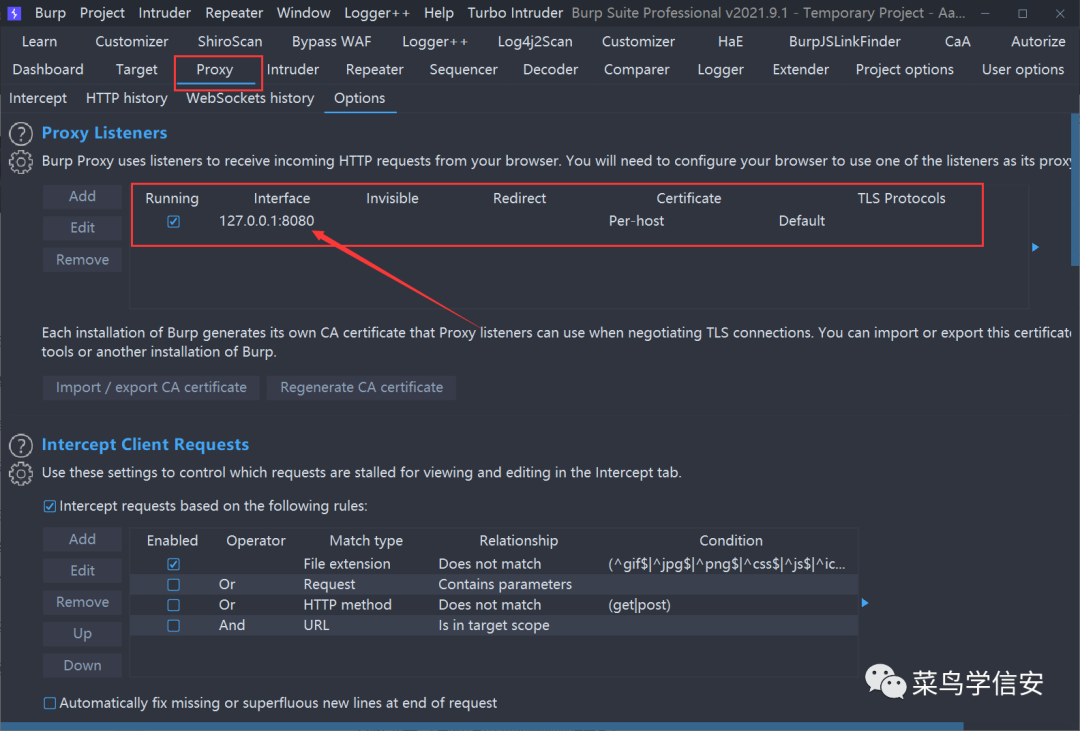

這里的代理服務器我使用的是HTTPS://127.0.0.1:8080這個要看你抓包軟件中的配置了,如下:

特別注意:Burp是通過java啟動的,那上面配置的java相關的規則要選擇Direct(直接連接,即不走任何代理),否則兩者會沖突!!!

接下來讓我們打開微信,試試看吧~

隨便找個小程序,然后看Burp中Proxy的HTTP History有無反應:

注:這里Burp中Proxy的Intercept要選擇將流量放行

3.4 補充

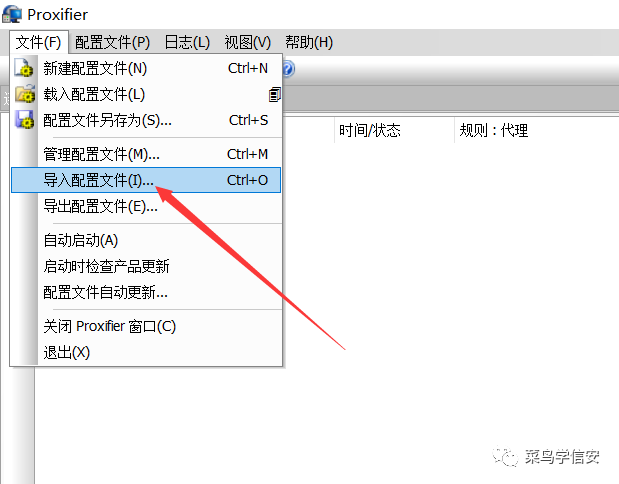

寫完這篇文章后,有師傅反饋說按照我文章里面配置好了,但是還是沒有代理成功,那可以嘗試我這邊導入配置文件的方法:

配置文件下載地址:https://pan.baidu.com/s/16FLCGFkMNjk4UFxPr-yu2A?pwd=inr8

提取碼: inr8

下載完后請解壓出Default.ppx文件

然后點擊Proxifier左上角的“文件”-->“導入配置文件”,選擇解壓出的Default.ppx文件即可導入成功

注:導入成功后,記得要將“代理服務器”里面的地址和端口改成自己客戶端的噢~

4# 總結

都看到這里了,也感謝各位師傅的捧場~

讓我們一起玩轉代理,希望本文能給各位師傅帶來幫助,歡迎給我點個贊

這篇文章的相關姿勢,也是我自己在日常的滲透測試過程中,逐漸摸索出來的,在直播的時候,有師傅希望我能寫一篇相關的文章整理一下,便有了本文

當然,Proxifier這款軟件還有很多高階玩法,也歡迎各位師傅與我交流,如果這篇文章反響不錯,后續可以做一些拓展的內容出來哈哈~

-

服務器

+關注

關注

12文章

9184瀏覽量

85482 -

應用程序

+關注

關注

37文章

3271瀏覽量

57724 -

WAF

+關注

關注

0文章

29瀏覽量

10499

原文標題:滲透必備:使用Proxifier玩轉代理

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

靜態滲透除濕和動態除濕方式的區別

基于labview的混凝土滲透性監測系統

零死角玩轉STM32_初級篇

零死角玩轉stm32_高級篇

Linux主機本地信息自動采集工具(滲透測試必備)

正向代理和反向代理的區別

滲透必備:使用Proxifier玩轉代理

滲透必備:使用Proxifier玩轉代理

評論