一、私有VLAN

概述

出現原因

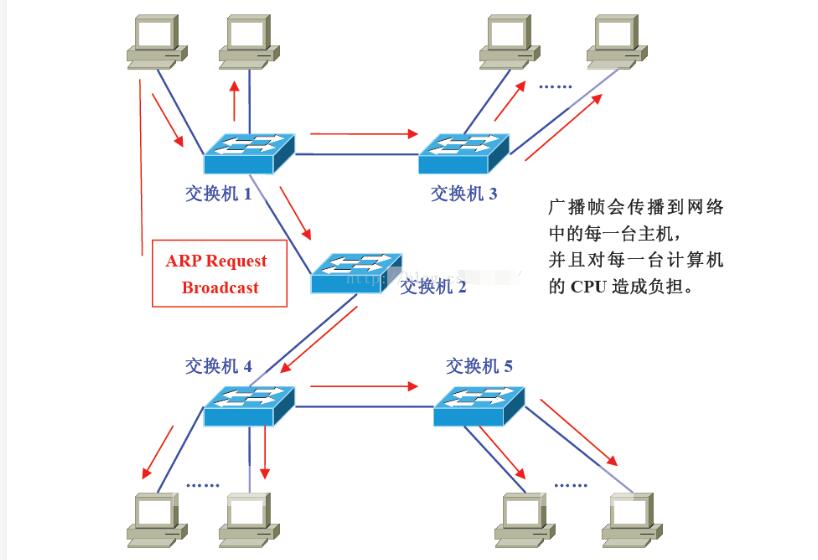

為了安全性考慮,若一主機被攻克,而該主機與主機在同一VLAN下的主機是可以相互通信的,會造成網絡的不安全性。而如果要把每臺主機都放在不同的VLAN下的話,則網絡需要的三層設備會增加。很多VLAN相互通信生成樹復雜。需要在三層隔離VLAN間通信時,使用ACL也增加管理員的工作,同樣也不希望劃分更多的子網,從而浪費地址空間

目的

隔離交換機同一VLAN中終端設備的通信。

基本機制

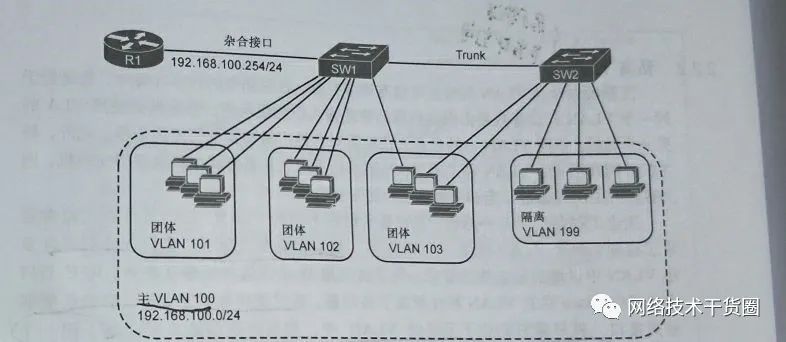

私有vlan是一種機制,將特定VLAN劃分成任意數量的不會相互重疊的二級VLAN(Secondary VLAN)。劃分過程對于外部網絡是不可見的,外部網絡只能看到原始的VLAN,稱為主VLAN(Primary VLAN)。

私有VLAN劃分的一個重要結果是,從外部看主VLAN繼續使用與原始VLAN相同的VLAN ID和IP子網。在內部,所有二級VLAN共用一個IP子網,而每個二級VLAN都使用不同且唯一的VLAN ID與主VLAN相互關聯。因此,可以將私有VLAN描述為一個或多個二級VLAN的集群,展示給外部的是一個主VLAN。

私有vlan的特性

所有的輔助vlan必須與一個主vlan進行關聯

VTP不會通告私有vlan的配置信息

私有vlan在交換機上只具有本地意義

二級VLAN

隔離VLAN(Isolated VLAN):屬于隔離VLAN的設備不可以互相通信,只可以與雜合端口進行通信。

團體VLAN(Community VLAN):屬于同一團體VLAN的設備可以相互通信,還可以與雜合端口進行通信。

PS:二級VLAN不在主VLAN內部,只是與主VLAN關聯。一個主VLAN最多可以關聯一個隔離VLAN,一個主VLAN關聯多個隔離VLAN并沒有什么意義。無論是團體VLAN還是隔離VLAN,一個二級VLAN必須只與一個主VLAN相關聯。

三類端口

隔離端口(isolated):可以與所有的雜合端口進行通信。

雜合端口(Promiscuous)通常連接上游,去往三層或者主VLAN,通常連接到路由器,防火墻,服務器等,圖例中,SW1的雜合端口對端就是主VLAN,該接口能與主VLAN下所有的二級VLAN,進行通信,雜合接口(連接的對端)也可以和雜合接口進行通信。

團體端口(Community),可以與相同團體接口,和所有的雜合端口進行通信。

根據二級vlan的類型,可以將接口稱為團體接口或隔離接口,團體接口和隔離接口都像正常的Access接口一樣操作——從技術上說,它們屬于單個VLAN且它們不標記數據幀。

雜合PVLAN Trunk接口在發送數據幀時,將二級VLAN ID重寫為主PVLAN ID。當收到數據幀時,交換機不執行標記操作。而且,也不對普通VLAN的數據幀執行標記操作;

隔離PVLAN Trunk接口在發送數據幀時,將主VLAN ID重寫為隔離二級VLAN ID。當收到數據幀時,交換機不執行標記操作。而且,也不對普通VLAN的數據幀執行標記操作。

可以將他們的通信關系歸納為下表:

| 通信的端口 | 雜合端口 | 團體端口 | 隔離端口 |

|---|---|---|---|

| 與主VLAN通信 | 可以 | 可以 | 可以 |

| 與同一二級VLAN通信 | 可以 | 不可以 | |

| 與其他二級VLAN通信 | 不可以 | 不可以 |

應用情形

假設有一棟公寓樓需要完全聯網,由工程師負責配置網絡設備。最簡單的方式是將所有公寓都連接到一臺交換機,并為所有接口分配一個VLAN,比如VLAN 100.統一使用IP子網192.168.100.0/24。VLAN中的所有工作站共享該IP地址空間,并且它們之間可以直接通信;它們使用同一子網中的網關IP地址,比如192.168.100.254,來訪問其他網絡。然而,這樣的網絡有明顯的安全性問題——獨立公寓中的用戶不可控也不能被信任。一個公寓住戶的誤操作,或者他使用了被感染的計算機,就可以對整個VLAN造成破壞。因此要求獨立的公寓互相隔離,但仍繼續使用之前的VLAN 100、相同的IP子網以及相同的默認網關。這可以通過創建一個新的二級隔離VLAN來實現,比如VLAN 199,將其與原始的VLAN 100相關聯(使VLAN 100成為主VLAN),并將所有連接公寓的Access接口分配到隔離VLAN 199中。這樣,獨立的公寓之間將會相互隔離,但它們仍繼續使用相同的IP地址空間和默認網關。外部世界將看不到任何區別。

然而生活并沒有那么簡單。有些用戶可能在一段時間后找到工程師,要求同其他一些用戶之間建立直接的可見性,因為他們希望共享文件、流媒體視頻或玩網絡游戲。可能會有許多相似的用戶組希望他們之間能夠建立相互的可見性,同時保持與其他用戶的隔離。例如,考慮有3組獨立的用戶要求在樓內建立他們之間相互的連通性。顯然,這些用戶分別組成了3個團體,一個團體中的用戶相互之間擁有完全的可見性,同時保持與其他團體以及與不屬于任何團體的用戶相互隔離。

能夠滿足這個需求的做法是創建3個二級團體VLAN,每個團體對應一個VLAN,并將每個團體中的成員分配到相同的團體VLAN中。在這個案例中,工程師可以為第一個組分配團體VLAN101,為第二個團體分配團體VLAN102,為第三個組分配團體VLAN103。二級團體VLAN101~103與主VLAN100相關聯,共享IP地址空間和默認網關。所有其他的公寓仍屬于隔離VLAN199,保持完全隔離。

二、MUX VLAN

概述

出現原因

MUX VLAN(Multiplex VLAN)提供了一種通過VLAN進行網絡資源控制的機制。

例如,在企業網絡中,企業員工和企業客戶可以訪問企業的服務器。對于企業來說,希望企業內部員工之間可以互相交流,而企業客戶之間是隔離的,不能夠互相訪問。

為了實現所有用戶都可訪問企業服務器,可通過配置VLAN間通信實現。如果企業規模很大,擁有大量的用戶,那么就要為不能互相訪問的用戶都分配VLAN,這不但需要耗費大量的VLAN ID,還增加了網絡管理者的工作量同時也增加了維護量。

通過MUX VLAN提供的二層流量隔離的機制可以實現企業內部員工之間互相交流,而企業客戶之間是隔離的。

基本概念

MUX VLAN分為主VLAN和從VLAN,從VLAN又分為隔離型從VLAN和互通型從VLAN。

主VLAN(Principal VLAN):Principal port可以和MUX VLAN內的所有接口進行通信。

隔離型從VLAN(Separate VLAN):Separate port只能和Principal port進行通信,和其他類型的接口實現完全隔離。

互通型從VLAN(Group VLAN):Group port可以和Principal port進行通信,在同一組內的接口也可互相通信,但不能和其他組接口或Separate port通信。

每個互通型VLAN和隔離型VLAN必須綁定一個主VLAN。

-

通信

+關注

關注

18文章

6024瀏覽量

135950 -

VLAN

+關注

關注

1文章

277瀏覽量

35637 -

流媒體

+關注

關注

1文章

194瀏覽量

16659

原文標題:私有VLAN(cisco)和MUX VLAN(HUAWEI)

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

請問如何實現VLAN?

交換機VLAN是如何實現的

VLAN技術原理

VLAN的TRUNK協議(VTP)

VLAN干道協議,VLAN干道協議是什么意思

vlan的劃分方法有哪些_vlan技術詳解

Super VLAN是什么,該怎么使用

VLAN Aggregation(VLAN 聚合,也稱Super VLAN)

私有VLAN(cisco)和MUX VLAN(HUAWEI)

私有VLAN(cisco)和MUX VLAN(HUAWEI)

評論