引言

Kubernetes RBAC(Role-Based Access Control)是 Kubernetes 中一項關鍵的安全功能,它通過細粒度的權限控制機制,確保集群資源僅被授權的用戶或服務賬號訪問。深入理解 Kubernetes RBAC 對于構建安全、可維護的容器編排環境至關重要。本文將探討 RBAC 的核心概念、工作原理以及最佳實踐,并結合詳細的場景案例進行闡述。

1. RBAC 核心概念

1.1 角色(Role)和集群角色(ClusterRole)

在一個多團隊的 Kubernetes 集群中,我們可以為每個團隊創建獨立的角色,以控制其對資源的權限。以下是一個基于角色的場景案例:

apiVersion: rbac.authorization.k8s.io/v1 kind: Role metadata: namespace: team-a name: pod-manager rules: - apiGroups: [""] resources: ["pods"] verbs: ["get", "list", "create", "delete"]

1.2 角色綁定(RoleBinding)和集群角色綁定(ClusterRoleBinding)

角色本身是抽象的,通過角色綁定將角色與用戶、組或服務賬號關聯起來,賦予其相應的權限。以下是一個角色綁定的場景案例:

apiVersion: rbac.authorization.k8s.io/v1 kind: RoleBinding metadata: name: shared-svc-account-binding namespace: team-b subjects: - kind: ServiceAccount name: shared-svc-account namespace: team-b roleRef: kind: Role name: pod-reader apiGroup: rbac.authorization.k8s.io

1.3 服務賬號(ServiceAccount)

在自動化流水線中,為了安全地訪問 Kubernetes 資源,可以為流水線中的每個步驟創建獨立的服務賬號。以下是一個服務賬號的場景案例:

apiVersion: v1 kind: ServiceAccount metadata: name: ci-cd-pipeline

1.4 通用安全策略

為了加強整體安全性,通用安全策略可用于限制敏感操作。以下是一個通用安全策略的場景案例:

apiVersion: rbac.authorization.k8s.io/v1 kind: ClusterRole metadata: name: security-auditor rules: - apiGroups: [""] resources: ["pods", "services", "secrets"] verbs: ["get", "list"] - apiGroups: ["extensions"] resources: ["deployments"] verbs: ["get", "list"]

2. RBAC 的工作原理

RBAC 的工作原理主要基于以下幾個關鍵步驟,我們將通過一個實際場景案例進行說明:

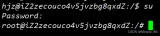

身份驗證(Authentication):用戶 "dev-user" 通過身份驗證,獲取訪問令牌。

授權(Authorization):通過角色綁定,"dev-user" 被授予在 "dev" 命名空間中管理 Pod 的權限。

訪問控制(Access Control):"dev-user" 發起的對 "dev" 命名空間中 Pod 的請求被允許。

3. 最佳實踐

3.1 最小權限原則

考慮一個場景,團隊 A 負責開發,團隊 B 負責測試。使用最小權限原則,團隊 B 只被授予測試環境的權限,而不是整個集群。

3.2 角色和命名空間的結合使用

在一個企業級的 Kubernetes 集群中,通過結合使用角色和命名空間,實現不同業務部門的隔離和自主管理。

3.3 定期審查和更新

定期審查 RBAC 規則,確保它們仍然符合團隊和業務的權限需求。根據需求更新角色、綁定和服務賬號。

4. 場景案例總結

通過上述場景案例,我們深入理解了如何在實際的 Kubernetes 部署中使用 RBAC,以達到權限管理的靈活性和安全性。RBAC 的核心概念和工作原理為構建更安全、可維護的容器化環境提供了基礎。

結論

深入理解 Kubernetes RBAC 并結合詳細的場景案例是確保集群安全性和資源隔離的關鍵。通過適應實際需求和最佳實踐,RBAC 將成為 Kubernetes 安全策略的有效工具。在設計 RBAC 策略時,請考慮業務場景和團隊結構,以構建更具彈性和安全性的容器編排環境。

鏈接:https://blog.51cto.com/jiemei/8955466

審核編輯:劉清

-

RBAC

+關注

關注

0文章

44瀏覽量

10214

原文標題:深入理解 Kubernetes RBAC:掌握權限管理的精髓

文章出處:【微信號:magedu-Linux,微信公眾號:馬哥Linux運維】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

基于RBAC的數控機床信息集成系統

基于Acegi技術的通用權限管理組件的研究

iMatrix平臺核心功能—權限管理介紹

基于Web2.0的用戶權限管理研究與實現

一種新的基于B/S模式的權限管理方案

RBAC私有權限問題研究

RBAC在管理信息系統中的應用

基于RBAC的限制約束在權限控制中的實現

基于RBAC的B/S系統訪問控制設計

評論