網絡攻擊的技術變得愈發難測,網絡攻擊者用多態性、混淆、加密和自我修改喬裝他們的惡意軟件,以此逃避防御性的檢測,于是移動目標防御(MTD)技術出現了,通過動態地改變攻擊面,有效地對抗日益復雜和隱蔽的網絡攻擊。

文章速覽:

1、高級規避攻擊

2、用移動目標防御對抗欺騙

常見做法

操作系統和應用程序才是真正的戰場

打破游戲規則

一、高級規避攻擊

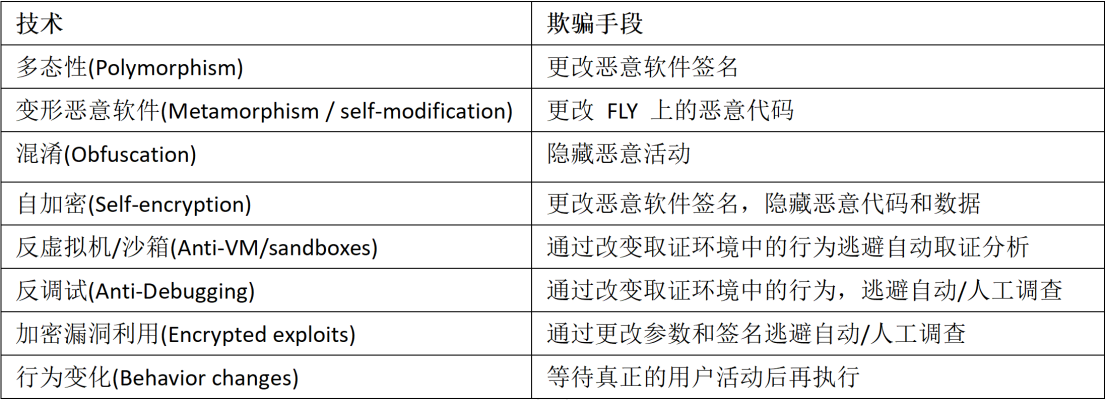

高級規避攻擊技術可以反復修改網絡攻擊,包括其源、靜態簽名和行為簽名。這些欺騙手段使傳統的防御機制力不從心,攻擊者明確地知道他們要攻擊誰,何時何地,使用什么武器,而防御者卻始終處于不確定狀態。我們來看一些常見的高級規避攻擊技術。

1、多態性通常被攻擊者用來躲避反病毒軟件的檢測

通過加密惡意軟件的有效載荷(包括代碼和數據),攻擊者可以獲得兩大優勢:首先,攻擊者可以通過使用多個加密密鑰輕松生成同一惡意軟件的不同實例,從而基于簽名的反惡意軟件設施失去作用。其次,惡意軟件可以繞過更深入的靜態分析,因為其代碼和數據是加密的,因此不會暴露在掃描儀面前。因此防御惡意軟件檢測變得更加復雜。

2、多態性和變態性的目的是躲避自動掃描和內存掃描

利用混淆技術,惡意軟件的編寫者可以編寫出人類分析人員難以理解的代碼。具體做法是在有效載荷中加入模糊字符串、虛假代碼和復雜的函數調用圖,這些代碼可以在惡意軟件的每個實例中隨機生成。

3、反虛擬機和反沙箱機制是另一種先進的攻擊方法

沙箱和虛擬機是惡意軟件分析人員必不可少的工具。這些方法可以檢測惡意軟件是否在虛擬化或沙盒環境中運行。如果檢測到虛擬機或沙箱,惡意軟件就會改變其行為,避免任何惡意行為。一旦在真實系統上執行,在被標記為良性后,惡意軟件就會開始其惡意活動。

4、反調試技術被用來來避免調試和運行時分析

如果在運行過程中,惡意軟件檢測到調試工具正在運行,它就會改變執行路徑,執行良性操作。一旦惡意軟件不受運行時檢查,它就會開始其惡意行為。

5、加密和有針對性的漏洞利用

為了避免被發現,URL模式、主機服務器、加密密鑰和漏洞名稱在每次發送時都會改變。這些漏洞利用程序還可以通過限制從同一IP地址訪問漏洞利用程序的次數來躲避蜜罐。最后,某些類型的攻擊只有在真正的用戶交互(如網頁滾動)之后才開始利用階段。這樣,攻擊者就能確保在真實機器上執行,而不是進行自動動態分析。

二、用移動目標防御對抗欺騙

然而,攻擊者使用的欺騙技術也可以被防御者利用來反向平衡。移動目標防御(MTD)就是這樣一種防御技術。

(一)常見做法

在實踐中,移動目標防御安全主要分為三類:

網絡級MTD

主機級MTD

應用程序級MTD

1、網絡級MTD包括多年來開發的幾種機制。IP跳轉會改變主機的IP地址,從而增加攻擊者看到的網絡復雜性。后來,這一想法被擴展為允許以透明方式保持主機IP變更。通過保留真實主機的IP地址,并將每臺主機與一個虛擬隨機IP地址關聯起來,從而實現了透明性。有些技術的目的是在網絡映射和偵察階段欺騙攻擊者。這些技術包括使用隨機端口號、額外開放或關閉的端口、偽造監聽主機和混淆端口跟蹤。

2、主機級MTD包括更改主機和操作系統級資源、命名和配置,以欺騙攻擊者。

3、應用程序級MTD包括更改應用程序環境以欺騙攻擊者。

(二)操作系統和應用程序

——真正的戰場

移動目標防御模式打破了攻防雙方之間的不對稱。現在,攻擊者也必須在不確定和不可預測的情況下行動。

相比網絡級MTD,系統和應用程序層面的MTD更有效。為了成功發起攻擊,攻擊者必須收集切實的情報,并對目標操作系統和應用程序做出假設。這些信息需要包括相關版本、配置、內存結構、資源名稱等因素。如果攻擊者將攻擊步驟建立在錯誤元素(即使是一個內存地址)的基礎上,攻擊就會失敗。

(三)打破游戲規則

Morphisec以攻擊者無法追蹤的方式對應用程序和操作系統進行環境修改,從而將移動目標防御提升到一個新的水平。因此,對攻擊者而言,每次函數調用、地址跳轉或資源訪問都有可能失敗,同時攻擊、其發起者和來源也會完全暴露。在這種情況下,攻擊的成本會急劇上升,而成功的概率則會下降到接近于零。這些因素加在一起,使得攻擊在實際和經濟上都不那么可行。

移動目標防御與基于檢測的保護模式截然不同。后者必須首先檢測或預測惡意活動,才能阻止其發生。人工智能和機器學習確實能更好、更快地進行檢測,但也受到限制,因為要檢測到威脅,需要對威脅有一定程度的了解,且高級閃避攻擊仍具有不可預測性。而移動目標防御迫使攻擊者在不確定的戰場上作戰,從而徹底改變了沖突規則。

-

網絡安全

+關注

關注

10文章

3155瀏覽量

59701 -

網絡攻擊

+關注

關注

0文章

331瀏覽量

23444 -

MTD

+關注

關注

0文章

12瀏覽量

8814

發布評論請先 登錄

相關推薦

主動靜電與漏電防御策略是全面消除整個電子制造過程中的工藝及品質盲點的最佳策略

IDS、IPS與網安防御

防御性編程:讓系統堅不可摧

無人機主動防御系統不起作用嗎

無人機主動防御系統有什么作用

無人機主動防御系統有哪些

無人機主動防御系統安裝需要備案嗎

知語云智能科技無人機防御系統:應對新興威脅的先鋒力量

服務器cdn防御一般是個人安裝還是企業安裝

虛擬化軟件棧有哪些防御措施

APP盾的防御機制及應用場景

【虹科干貨】Linux越來越容易受到攻擊,怎么防御?

一種動態防御策略——移動目標防御(MTD)

一種動態防御策略——移動目標防御(MTD)

評論