DDOS攻擊指分布式拒絕服務(wù)攻擊,即處于不同位置的多個(gè)攻擊者同時(shí)向一個(gè)或數(shù)個(gè)目標(biāo)發(fā)動(dòng)攻擊,或者一個(gè)攻擊者控制了位于不同位置的多臺(tái)機(jī)器并利用這些機(jī)器對(duì)受害者同時(shí)實(shí)施攻擊。由于攻擊的發(fā)出點(diǎn)是分布在不同地方的,這類(lèi)攻擊稱(chēng)為分布式拒絕服務(wù)攻擊,其中的攻擊者可以有多個(gè)。DDOS攻擊有以下幾種方式。

SYN Flood攻擊

SYN Flood攻擊是當(dāng)前網(wǎng)絡(luò)上最為常見(jiàn)的DDos攻擊,也是最為經(jīng)典的拒絕服務(wù)攻擊,它利用了TCP協(xié)議實(shí)現(xiàn)上的一個(gè)缺陷,通過(guò)向網(wǎng)絡(luò)服務(wù)所在端口發(fā)送大量的偽造源地址的半連接請(qǐng)求,造成目標(biāo)服務(wù)器中的半連接隊(duì)列被占滿(mǎn),耗費(fèi)CPU和內(nèi)存資源,使服務(wù)器超負(fù)荷,從而阻止其他合法用戶(hù)進(jìn)行訪問(wèn)。這種攻擊早在1996年就被發(fā)現(xiàn),但至今仍然顯示出強(qiáng)大的生命力,可謂“長(zhǎng)生不老”。很多操作系統(tǒng),甚至防火墻、路由器都無(wú)法有效地防御這種攻擊,而且由于它可以方便地偽造源地址,追查起來(lái)非常困難。

TCP全連接攻擊

這種攻擊是為了繞過(guò)常規(guī)防火墻的檢查而設(shè)計(jì)的,一般情況下,常規(guī)防火墻大多具備syn cookies或者syn proxy能力,能夠有效應(yīng)對(duì)偽造的IP攻擊,但對(duì)于正常的TCP連接是放過(guò)的。但殊不知很多網(wǎng)絡(luò)服務(wù)程序能接受的TCP連接數(shù)是有限的,一旦有大量的TCP連接,即便是正常的,也會(huì)導(dǎo)致網(wǎng)站訪問(wèn)非常緩慢甚至無(wú)法訪問(wèn),正所謂“多情總被無(wú)情傷”。TCP全連接攻擊就是通過(guò)許多僵尸主機(jī)不斷地與受害服務(wù)器建立大量的TCP連接,直到服務(wù)器的內(nèi)存等資源被耗盡而被拖跨,從而造成拒絕服務(wù),這種攻擊的特點(diǎn)是可繞過(guò)一般防火墻的防護(hù)而達(dá)到攻擊目的。

TCP混亂數(shù)據(jù)包攻擊

TCP混亂數(shù)據(jù)包攻擊與Syn Flood攻擊類(lèi)似,發(fā)送偽造源IP的TCP數(shù)據(jù)包,只不過(guò)TCP頭的TCP Flags部分是混亂的,可能是syn,ack,syn+ack,syn+rst等等,會(huì)造成一些防護(hù)設(shè)備處理錯(cuò)誤鎖死,消耗服務(wù)器CPU內(nèi)存的同時(shí)還會(huì)堵塞帶寬,在迷惑對(duì)手的時(shí)候施展最后的致命一擊。

UDP Flood攻擊

UDP Flood是日漸猖獗的流量型DOS攻擊,原理也很簡(jiǎn)單。常見(jiàn)的情況是利用大量UDP小包沖擊DNS服務(wù)器或Radius認(rèn)證服務(wù)器、流媒體視頻服務(wù)器。100k PPS的UDP Flood經(jīng)常將線(xiàn)路上的骨干設(shè)備例如防火墻打癱,造成整個(gè)網(wǎng)段的癱瘓。由于UDP協(xié)議是一種無(wú)連接的服務(wù),在UDP FLOOD攻擊中,攻擊者可發(fā)送大量偽造源IP地址的小UDP包。但是,由于UDP協(xié)議是無(wú)連接性的,所以只要開(kāi)了一個(gè)UDP的端口提供相關(guān)服務(wù)的話(huà),那么就可針對(duì)相關(guān)的服務(wù)進(jìn)行攻擊。

DNS Flood攻擊

UDP DNS Query Flood攻擊實(shí)質(zhì)上是UDP Flood的一種,但是由于DNS服務(wù)器的不可替代的關(guān)鍵作用,一旦服務(wù)器癱瘓,影響一般都很大。UDP DNS Query Flood攻擊采用的方法是向被攻擊的服務(wù)器發(fā)送大量的域名解析請(qǐng)求,通常請(qǐng)求解析的域名是隨機(jī)生成或者是網(wǎng)絡(luò)世界上根本不存在的域名,被攻擊的DNS服務(wù)器在接收到域名解析請(qǐng)求的時(shí)候首先會(huì)在服務(wù)器上查找是否有對(duì)應(yīng)的緩存,如果查找不到并且該域名無(wú)法直接由服務(wù)器解析的時(shí)候,DNS服務(wù)器會(huì)向其上層DNS服務(wù)器遞歸查詢(xún)域名信息。根據(jù)微軟的統(tǒng)計(jì)數(shù)據(jù),一臺(tái)DNS服務(wù)器所能承受的動(dòng)態(tài)域名查詢(xún)的上限是每秒鐘9000個(gè)請(qǐng)求。而我們知道,在一臺(tái)PC機(jī)上可以輕易地構(gòu)造出每秒鐘幾萬(wàn)個(gè)域名解析請(qǐng)求,足以使一臺(tái)硬件配置極高的DNS服務(wù)器癱瘓,由此可見(jiàn)DNS服務(wù)器的脆弱性。

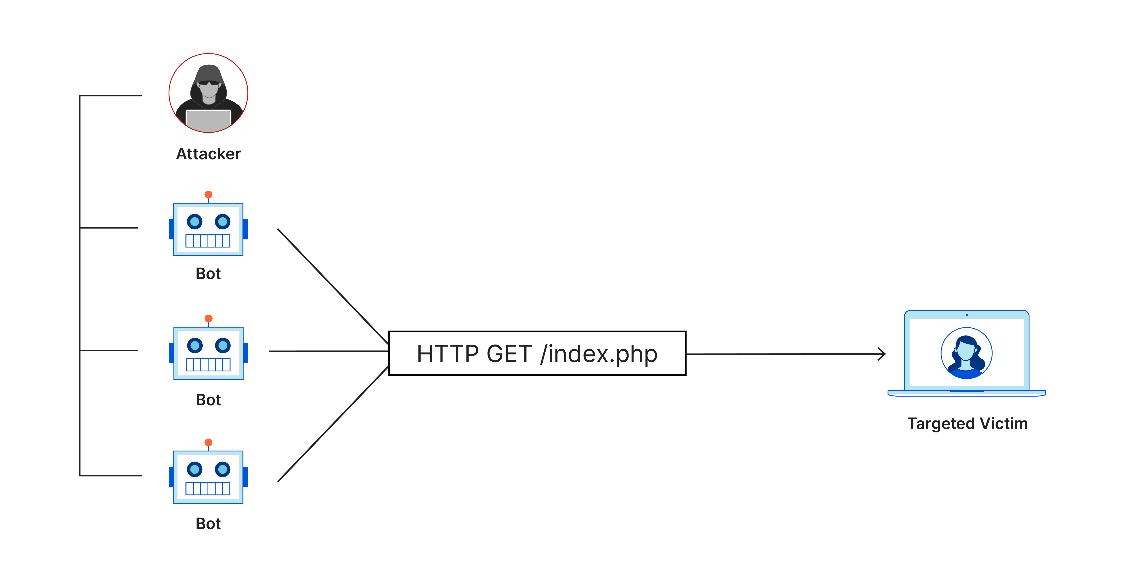

CC攻擊

CC攻擊(Challenge Collapsar)是DDOS攻擊的一種,是利用不斷對(duì)網(wǎng)站發(fā)送連接請(qǐng)求致使形成拒絕服務(wù)的攻擊。相比其它的DDOS攻擊,CC攻擊是應(yīng)用層的,主要針對(duì)網(wǎng)站。CC主要是用來(lái)攻擊頁(yè)面的,CC就是模擬多個(gè)用戶(hù)(多少線(xiàn)程就是多少用戶(hù))不停地進(jìn)行訪問(wèn)那些需要大量數(shù)據(jù)操作(就是需要大量CPU時(shí)間)的頁(yè)面,造成服務(wù)器資源的浪費(fèi),CPU長(zhǎng)時(shí)間處于100%,永遠(yuǎn)都有處理不完的連接直至就網(wǎng)絡(luò)擁塞,正常的訪問(wèn)被中止。

這種攻擊主要是針對(duì)存在ASP、JSP、PHP、CGI等腳本程序,并調(diào)用MSSQL Server、MySQLServer、Oracle等數(shù)據(jù)庫(kù)的網(wǎng)站系統(tǒng)而設(shè)計(jì)的,特征是和服務(wù)器建立正常的TCP連接,并不斷的向腳本程序提交查詢(xún)、列表等大量耗費(fèi)數(shù)據(jù)庫(kù)資源的調(diào)用,典型的以小博大的攻擊方法。這種攻擊的特點(diǎn)是可以完全繞過(guò)普通的防火墻防護(hù),輕松找一些Proxy代理就可實(shí)施攻擊,缺點(diǎn)是對(duì)付只有靜態(tài)頁(yè)面的網(wǎng)站效果會(huì)大打折扣,并且有些Proxy會(huì)暴露攻擊者的IP地址。

審核編輯 黃宇

-

cpu

+關(guān)注

關(guān)注

68文章

10854瀏覽量

211587 -

DDoS

+關(guān)注

關(guān)注

3文章

171瀏覽量

23062 -

DoS

+關(guān)注

關(guān)注

0文章

127瀏覽量

44541 -

TCP

+關(guān)注

關(guān)注

8文章

1353瀏覽量

79055 -

UDP

+關(guān)注

關(guān)注

0文章

325瀏覽量

33931

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

DDoS服務(wù)器攻擊是怎么回事?

DDoS對(duì)策是什么?詳細(xì)解說(shuō)DDoS攻擊難以防御的理由和對(duì)策方法

cdn為什么能防止ddos攻擊呢?

DDoS是什么?遇到后有哪些解決方法?

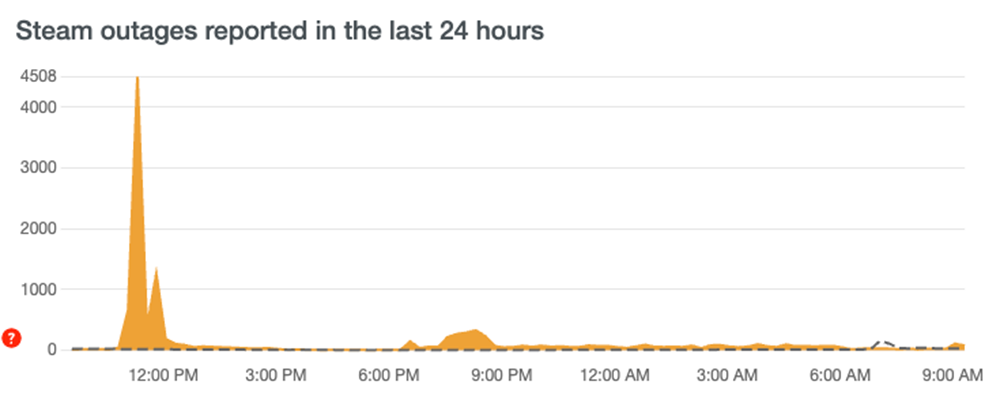

Steam歷史罕見(jiàn)大崩潰!近60個(gè)僵尸網(wǎng)絡(luò),DDoS攻擊暴漲2萬(wàn)倍

ddos造成服務(wù)器癱瘓后怎么辦

服務(wù)器被ddos攻擊多久能恢復(fù)?具體怎么操作

微軟Azure全球癱瘓事件:因DDoS“防衛(wèi)過(guò)當(dāng)”,為網(wǎng)絡(luò)安全敲響警鐘

香港高防服務(wù)器是如何防ddos攻擊的

DDoS有哪些攻擊手段?

高防CDN是如何應(yīng)對(duì)DDoS和CC攻擊的

華為重磅發(fā)布2023年全球DDoS攻擊現(xiàn)狀與趨勢(shì)分析報(bào)告

華為助力電信安全公司和江蘇電信實(shí)現(xiàn)DDoS攻擊“閃防”能力

DDoS攻擊規(guī)模最大的一次

DDoS 攻擊解析和保護(hù)商業(yè)應(yīng)用程序的防護(hù)技術(shù)

DDoS攻擊的多種方式

DDoS攻擊的多種方式

評(píng)論