隨著嵌入式設備軟件復雜度的提高以及耗材價值的提升,用戶對于軟件防抄板以及耗材認證的需求日益增加。但是目前市場上常見的低價值的加密芯片,往往只采用了對稱加密算法和認證方式,因此用戶也常常擔心和抱怨自己的軟件資產和耗材資產得不到應有的保護。

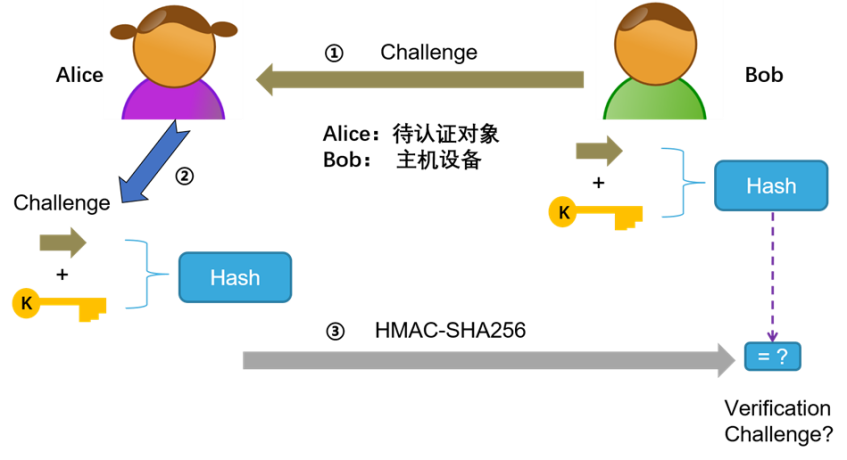

對稱加密認證因其流程簡單、對安全芯片硬件資源要求低而得以廣泛應用,但在實際應用場景中,我們發現對稱加密認證(基于SHA256或者RC4)有一些安全隱患,會給到攻擊者機會去破解。下圖是對稱加密認證的常見流程框圖:

Bob(主機設備:主控芯片)發送一個Challenge(隨機數消息)給到Alice(待認證對象:安全認證芯片),Alice將密鑰和消息結合,生成唯一的簽名。當Bob收到Alice回傳的消息時,使用相同的密鑰和哈希函數計算新的簽名并和接收到的這個簽名做對比,以驗證消息的完整性和來源。

01|對稱加密認證面臨的安全風險

對稱加密認證的安全性前提是安全認證芯片本身的密鑰要保證其私密性,而且主機設備的密鑰存儲也要保證其不可泄露。

風險1:攻擊者往往會去攻擊主機端的設備,因為主機設備通常采用不帶安全存儲的通用MCU或者SOC。利用FIB或激光微區切割手段去除芯片局部區域的鈍化保護層,然后采用微區精密定位裝置操縱微探針來探測芯片內部的關鍵數據通道,從而截獲芯片的相關加密信息。

風險2:另外的風險來自用戶內部能接觸到密鑰的開發人員或者產線燒錄設備灌裝密鑰過程中產生的密鑰泄露。因為用戶的行業人員流動性大以及生產鏈條中參與人員的不可控,這種風險往往非常大。如果要保證安全的燒錄流程,執行成本往往增加很多,背離了對稱加密認證低成本的初衷。

02|解決主機端密鑰泄露的安全短板

航芯在十六年的安全芯片研發和推廣過程中,實踐總結了一套適合主機端密鑰無法保證被泄露的安全認證流程,該流程經歷了上億顆芯片量產出貨的考驗。

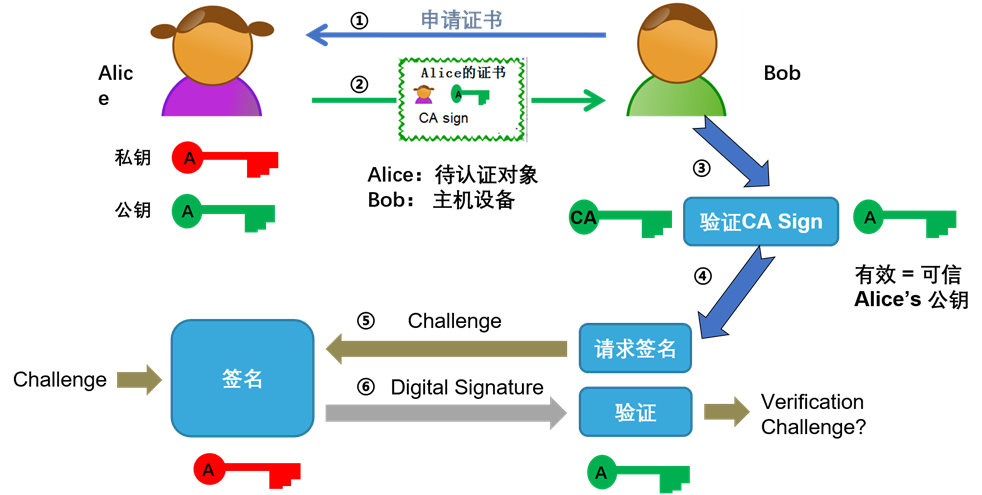

航芯安全認證流程介紹

該流程分為證書和簽名的驗證兩部分,采用了經典的非對稱加密認證。主機設備只需保存證書對應的公鑰而無需保證密鑰的不可泄露,證書私鑰被加密安全存儲在密鑰盒子里,避免了泄漏的風險。流程中只需保證待認證對象(安全認證芯片)的私鑰不被泄露。這也是為什么該流程被稱為“非對稱”加密認證的原因。安全的責任只落到了安全認證芯片上。而安全認證芯片中的私鑰都是由芯片內部隨機產生,并保存在不可讀寫的安全區域,避免了私鑰的泄漏。并且每顆安全認證芯片的私鑰都是不一樣的,有效防止了芯片的克隆。

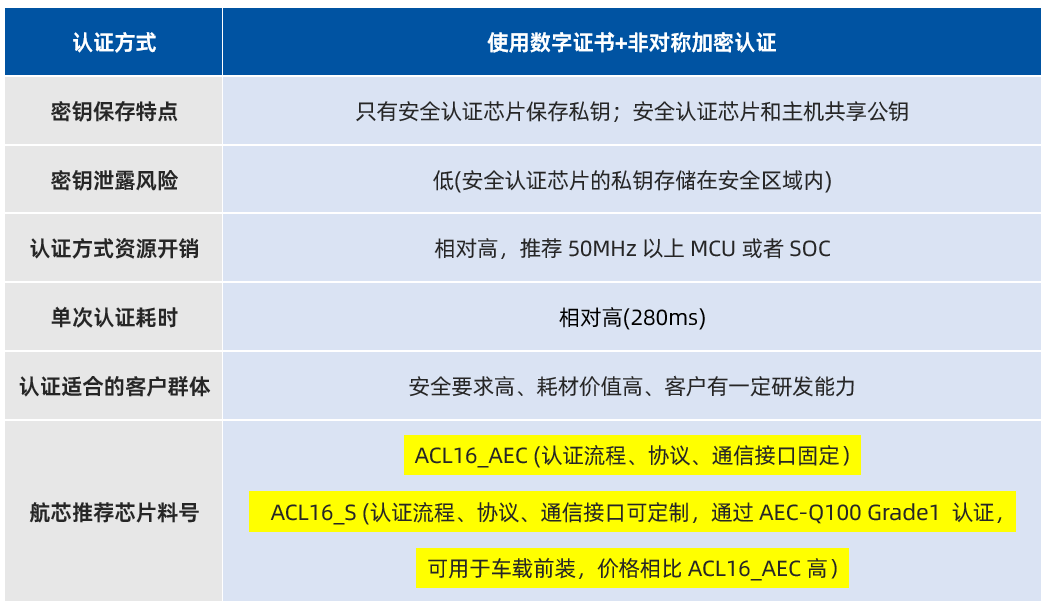

以下為航芯推薦的數字證書+非對稱加密認證的芯片料號以及其特點介紹:

-

安全芯片

+關注

關注

1文章

143瀏覽量

24762 -

防抄板

+關注

關注

0文章

8瀏覽量

8220 -

認證

+關注

關注

1文章

359瀏覽量

18214

發布評論請先 登錄

相關推薦

為什么你的防抄板和耗材認證會被破解?

為什么你的防抄板和耗材認證會被破解?

評論