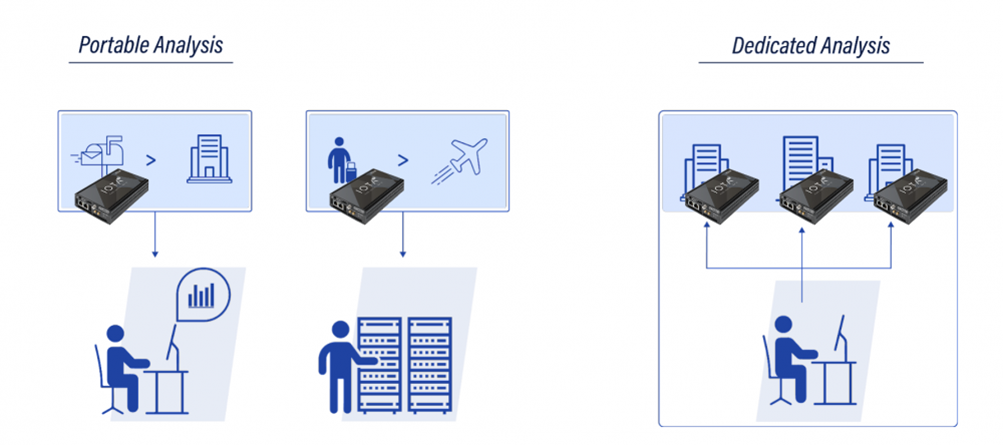

IOTA簡介:IOTA是一款功能強大的網絡捕獲和分析解決方案,適用于邊緣和核心網絡。IOTA系列包括便攜式 EDGE型號、高速 CORE型號和 IOTA CM集中設備管理系統。IOTA解決方案可為分支機構、中小企業和核心網絡(如數據中心)提供快速高效的網絡分析和故障排除功能。

問題描述

安全分析師和取證專家經常需要分析哪個客戶端在什么時間與特定目標系統建立了連接。傳統的外圍防火墻可以記錄來自廣域網的連接嘗試,但無法檢測到內部網絡的橫向移動。因此,存在一個需要消除的 “盲點”。

下面的示例逐步概述了如何在發生安全事件后利用艾體寶 IOTA分析連接設置。目標是識別受感染的主機或將惡意代碼傳播到網絡內部文件服務器的主機。

準備工作

要想取得成功,IOTA必須在事件發生前捕獲網絡流量,以便事后進行回顧分析。

第一步,準備物理接口。為此,我們使用左側菜單樹導航到捕獲頁面,然后導航到接口配置部分。如下圖所示,接口被配置為具有 10/100/1000 Mbit/s自動協商功能的 SPAN(帶外),這意味著兩個物理接口都可以接收來自 SPAN端口或 TAP的待分析流量。

圖1?物理接口的配置。在這種情況下,采用 SPAN?模式的 10/100/1000 Mbit/s?自動協商

圖1?物理接口的配置。在這種情況下,采用 SPAN?模式的 10/100/1000 Mbit/s?自動協商

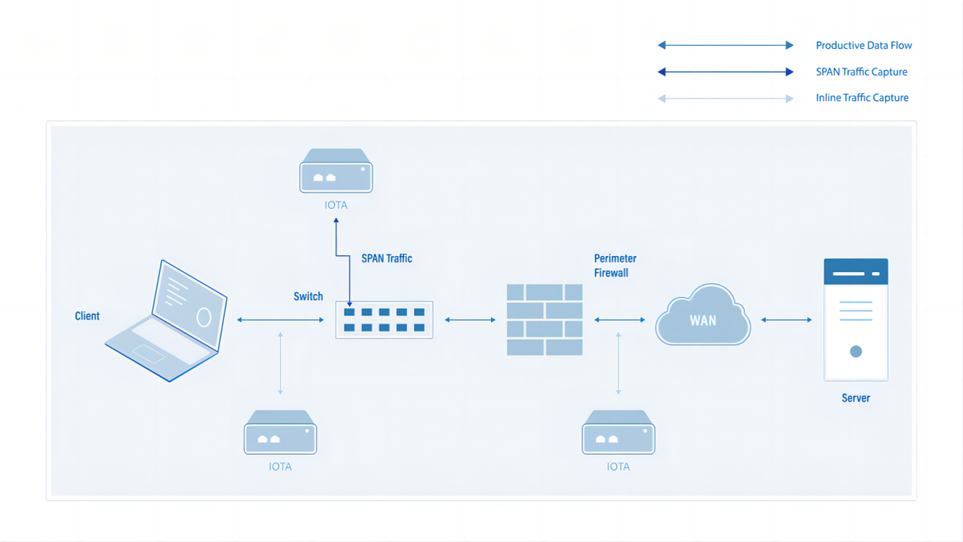

IOTA 的部署或集成

交換機的上行鏈路可用作 SPAN源,包括多個客戶端 VLAN。如果要將 IOTA內聯集成到數據流中,例如在接入交換機和路由器之間或接入交換機和分配交換機之間,則必須勾選 “內聯模式 ”旁邊的復選框,并單擊 “保存 ”按鈕。這取決于 VLAN網關的位置。如果要記錄進出特定服務器的流量以便日后分析,也可以在數據中心的交換機和服務器之間進行內聯操作。

圖2 IOTA在數據包平均處理和后續安全事件分析中的位置

圖2 IOTA在數據包平均處理和后續安全事件分析中的位置

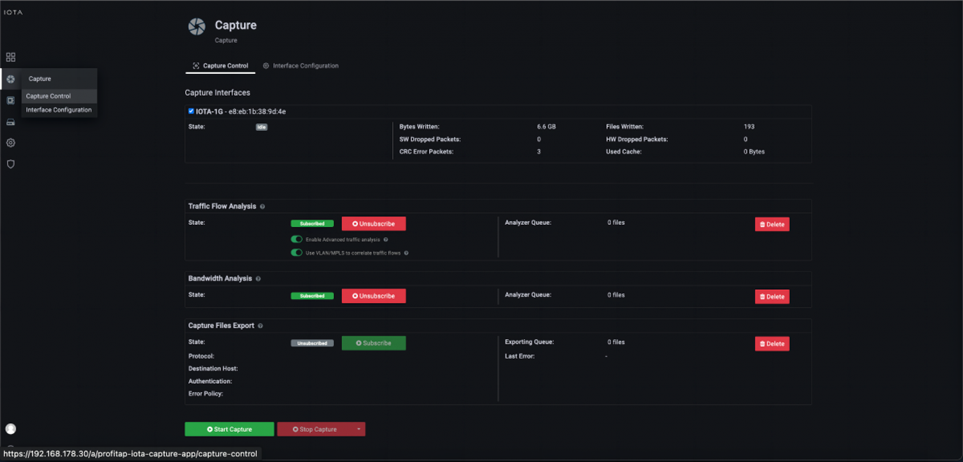

開始捕獲

放置好 IOTA并準備好物理接口后,我們連接適當的電纜,然后導航到捕獲控制部分并單擊屏幕底部的開始捕獲按鈕,啟動捕獲過程。或者,我們也可以按下 IOTA設備上的物理 “開始捕獲 ”按鈕來啟動捕獲過程。這將加快整個過程,未經培訓或沒有權限的人員也可以進行操作。

圖3?使用 “捕獲控制 ”子菜單中的 “開始捕獲 ”按鈕啟動捕獲

圖3?使用 “捕獲控制 ”子菜單中的 “開始捕獲 ”按鈕啟動捕獲

儀表盤故障排除

要識別所謂的 “零號病人(patient zero)”,我們需要兩種方法。第一種是確定哪個客戶端連接到了命令和控制服務器 (C2)或惡意軟件分發服務器(如果已知)。第二種方法是將受影響的服務器或客戶端作為基線,分析哪些其他系統與其建立了連接。

名詞解釋:在網絡安全領域,“Patient Zero”(零號病人)是一個重要的概念,用于描述首次感染惡意軟件或病毒的用戶或設備。其識別和防御對于控制惡意軟件的傳播至關重要。

例如,如果這是一種已知的攻擊,可以通過特定的勒索軟件信息檢測到,那么就有可能專門搜索通信模式,如特定的目標端口。我們也以此為例。我們假設一個文件服務器受到勒索軟件攻擊,該服務器通過網絡上的服務器消息塊(SMB)提供服務。服務器的 IPv4地址是 192.168.178.6。

我們知道 SMB通過 TCP端口 445運行,因此在概述儀表板上對該目標端口和之前提到的 IP地址 192.168.178.6進行了過濾。結果顯示,在加密時間窗口內,只有 192.168.178.22客戶端與文件服務器建立了 SMB連接。

圖4 IP?地址 192.168.178.6?和目標端口 445?的過濾器

圖4 IP?地址 192.168.178.6?和目標端口 445?的過濾器

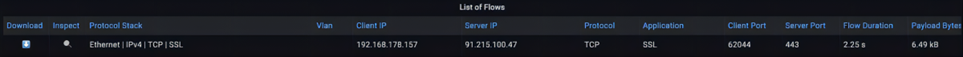

我們還可通過過濾器 “IP_SRC = 192.168.178.22”在 “概覽 ”儀表板上檢查客戶端 192.168.178.22在不久前建立了哪些通信關系,以確定是否發生了命令和控制流量或下載。

在儀表盤的底部,我們可以查看 “流量列表 ”中過濾后的流量數據。從中我們可以看到,之前只有一次通信嘗試離開了內部網絡。具體來說,這是一個目標端口為 443 的 TLS TCP連接,即 HTTPS,目標 IP地址為 91.215.100.47。

圖5?基于概覽儀表盤底部過濾源主機的通信關系

圖5?基于概覽儀表盤底部過濾源主機的通信關系

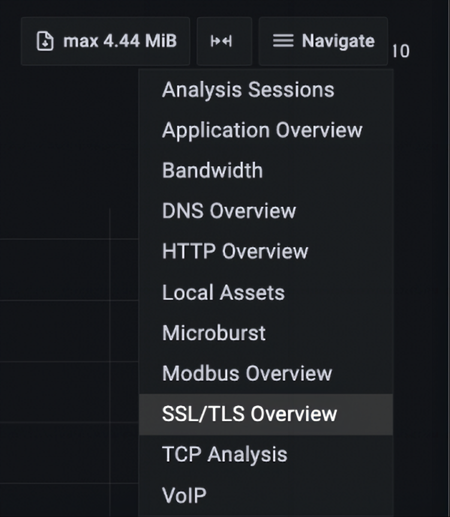

根據這些流量數據,我們可以通過屏幕右上角的導航菜單切換到 SSL/TLS總覽面板,查看與哪個服務器名稱建立了連接。這可以在客戶端 “hello” 中看到,或者更具體地說,在 TLS擴展服務器名稱指示(SNI)中看到。其中包含與客戶端建立連接的主機名。

圖6?通過導航菜單切換到 SSL/TLS?總覽面板

圖6?通過導航菜單切換到 SSL/TLS?總覽面板

在 SSL/TLS總覽面板的 SSL/TLS服務器列表中,我們可以看到與客戶端建立連接的服務器名稱 “config.ioam.de”。

圖7 SSL/TLS?概述儀表板,其中我們可以看到 TLS?客戶端 hello?中的服務器名稱

圖7 SSL/TLS?概述儀表板,其中我們可以看到 TLS?客戶端 hello?中的服務器名稱

由于 TLS加密意味著下載本身無法以純文本形式識別,因此必須在日志文件中對客戶端進行進一步分析。隨后確定用戶下載并安裝了一個應用程序。這就通過分析的 SMB網絡共享執行了文件加密過程。這樣,我們就掌握了導致攻擊的 IP地址、主機名和文件。不過,在某些情況下,下載惡意軟件的服務器只是攻擊者的 “前端服務器”,而這些服務器也會不時發生變化。

由于網絡中的橫向移動在攻擊事件中經常被檢測到,因此還應檢查其他客戶端,因為受影響的客戶端也可能已經分發了惡意軟件。如果在受影響的客戶端上看不到任何外部通信關系,則應檢查所有內部通信模式,以發現可能將惡意軟件帶到客戶端 192.168.178.22的異常情況。

如果我們需要檢查哪些主機試圖連接到似乎提供惡意軟件的特定服務器,我們也可以使用 IOTA進行檢查。如果有已知的 FQDN與這些服務器相關,我們可以使用 DNS概述儀表板。

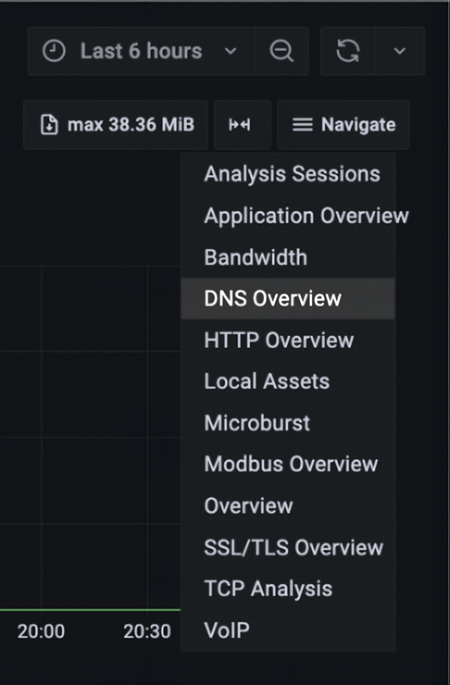

圖8?通過導航菜單切換到 DNS?概述儀表板

圖8?通過導航菜單切換到 DNS?概述儀表板

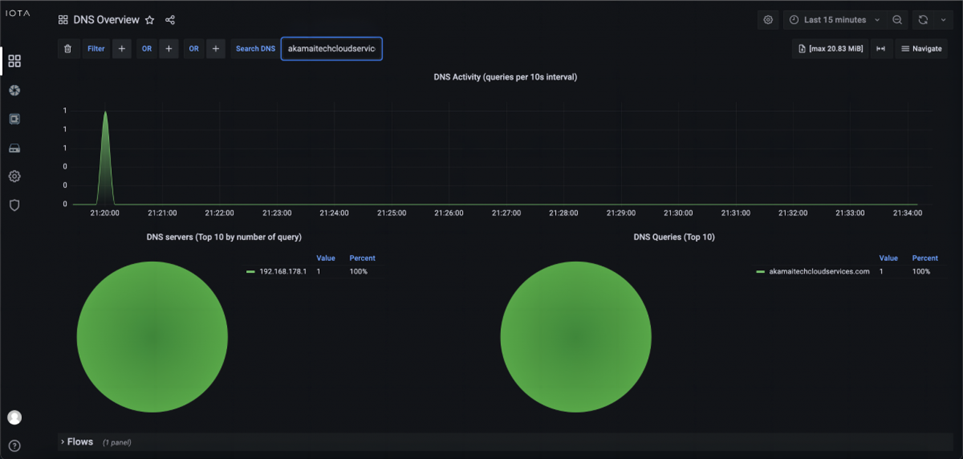

我們切換到 “DNS概述 ”控制面板,并使用 “搜索 DNS”過濾器按名稱進行搜索。我們使用了域名 akamaitechcloudservices.com,它聽起來像是一個內容交付網絡的連接嘗試,但已知是一個在安全事件中使用的惡意服務器。

圖9?通過名稱 akamaitechcloudservices.com?進行搜索

圖9?通過名稱 akamaitechcloudservices.com?進行搜索

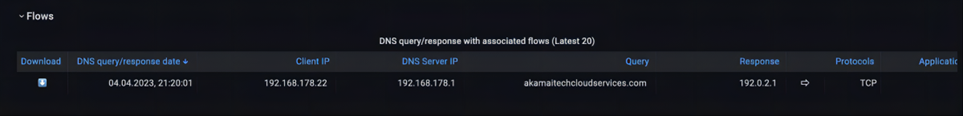

搜索后,我們可以看到 DNS在晚上 9:20左右請求了該惡意服務器。要進一步調查哪個客戶端試圖連接到該服務器,我們可以進入 DNS概述儀表板,查看請求 akamaitechcloudservices.com的客戶端 IP地址。在圖 10的示例中,它是 192.168.178.22。現在我們知道是哪個客戶端試圖連接該服務器了。

圖10 DNS查詢/響應和相應的流量流表

圖10 DNS查詢/響應和相應的流量流表

IOTA 的優勢

IOTA 提供多種選項,用于過濾相關通信模式和時間窗口,以進行安全分析。此外,與其他工具相比,它還提供了直觀的儀表板,即使沒有深入協議知識的人也能簡化和加速分析。

了解 ITT-IOTA更多信息,歡迎前往【艾體寶】官方網站!

審核編輯 黃宇

-

網絡安全

+關注

關注

10文章

3155瀏覽量

59701 -

安全漏洞

+關注

關注

0文章

151瀏覽量

16709 -

Iota

+關注

關注

0文章

28瀏覽量

8387

發布評論請先 登錄

相關推薦

對稱加密技術有哪些常見的安全漏洞?

物聯網系統的安全漏洞分析

網絡安全指南:如何使用Profishark和IOTA檢測Blast-RADIUS

漏洞掃描一般采用的技術是什么

漏洞掃描的主要功能是什么

艾體寶干貨 如何使用IOTA進行遠程流量數據采集分析

艾體寶干貨 IOTA流量分析秘籍第三招:檢測黑名單上的IP地址

如何使用 IOTA?分析安全漏洞的連接嘗試

如何使用 IOTA?分析安全漏洞的連接嘗試

評論