作者:圈圈

ID:wljsghq

通過之前的文章簡單介紹了華為交換機如何配置SSH遠程登錄,在一些工作場景,需要特定的IP地址段能夠SSH遠程訪問和管理網絡設備,這樣又需要怎么配置呢?下面通過一個簡單的案例帶著大家去了解一下。

要實現這個功能其實很簡單,我們只需要把允許訪問的IP流量放通,其他IP流量禁止就能實現了。這里使用ACL就能輕松實現了。

什么是ACL?

ACL(Access Control List)訪問控制列表,是由一條或多條規則組成的集合。ACL本質上是一種報文過濾器,規則是過濾器的濾芯。基于ACL規則定義方式,可以將ACL分為基本ACL、高級ACL、二層ACL等種類。

ACL應用原則

標準ACL,盡量用在靠近目的點

擴展ACL,盡量用在靠近源的地方(可以保護帶寬和其他資源)

方向:在應用時,一定要注意方向

案例分享

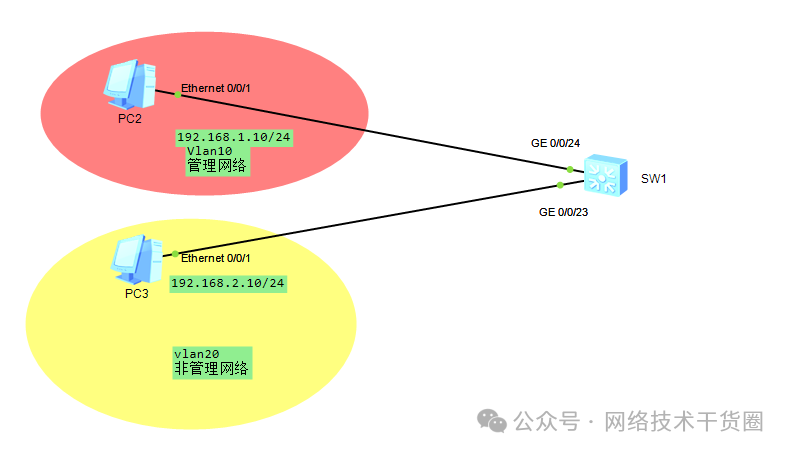

拓撲圖

描述: 機房交換機不允許非管理網絡SSH登錄。上述拓撲中PC2屬于管理網絡,能遠程SSH登錄交換機SW1。而PC3不需要管理網絡不能SSH登錄交換機SW1.

配置思路

創建VLAN10和20,并為VLANIF10和20配置IP地址。

分別為PC2和PC3配置IP地址及網關IP,并加入對應的VALN中。

在SW1上配置SSH遠程登錄。

配置ACL,允許管理網絡遠程登錄,禁用非管理網絡登錄。

關鍵配置

創建VLAN10和20,并為VLANIF10和20配置IP地址。

[SW1]vlanbatch1020#創建vlan1020 [SW1]interfaceVlanif10#進入vlan10配置模式 [SW1-Vlanif10]ipaddress192.168.10.25424#配置vlan10IP地址 [SW1]interfaceVlanif20 [SW1-Vlanif20]ipaddress192.168.20.25424

分別為PC2和PC3配置IP地址及網關IP,并加入對應的VALN中。

[SW1]interfaceGigabitEthernet0/0/24#進入接口模式 [SW1-GigabitEthernet0/0/24]portlink-typeaccess#配置接口模式為access [SW1-GigabitEthernet0/0/24]portdefaultvlan10#把接口加入到vlan10中 [SW1]interfaceGigabitEthernet0/0/23 [SW1-GigabitEthernet0/0/23]portlink-typeaccess [SW1-GigabitEthernet0/0/23]portdefaultvlan20

在SW1上配置SSH遠程登錄。

配置ACL,允許管理網絡遠程登錄,禁用非管理網絡登錄。

[SW1]aclnamessh_kongzhi2001#定義acl名稱為ssh_kongzhi #匹配允許192.168.10網絡的流量 [SW1-acl-basic-ssh_kongzhi]rule5permitsource192.168.10.00.0.0.255 [SW1-acl-basic-ssh_kongzhi]rule10deny#禁止其他網絡流量 #在vty接口應用acl2001 [SW1-ui-vty0-4]acl2001inbound

通過以上的ACL訪問控制列表,就能完美的把允許的流量放行,其他的流量就禁止。其中ACL還有很多的應用場景。感興趣的小伙伴們可以深入探討。

-

交換機

+關注

關注

21文章

2667瀏覽量

100460 -

網絡設備

+關注

關注

0文章

322瀏覽量

29958 -

SSH

+關注

關注

0文章

190瀏覽量

16501

原文標題:訪問控制列表與SSH結合使用,為網絡設備保駕護航,提高安全性

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

以太網交換芯片及PHY處理相關 精選資料分享

RTL8380M/RTL8382M管理型交換機系統軟件操作指南五:ACL/訪問控制列表

如何禁止外網訪問公司內網服務器?

一文詳解思科設備ACL與NAT技術

華為企業交換機ACL設置案例分析

訪問控制列表什么?ACL的功能特點

物通博聯工業智能網關實現防火墻配置及應用

什么是ACL訪問控制列表

什么是ACL訪問控制列表

評論