Hi,我是小杜。SoC驗(yàn)證中會(huì)經(jīng)常使用C語言,所以需要知道C語言生成可執(zhí)行二進(jìn)制文件的具體過程以及如何從生成的中間文件讀取有用信息。因?yàn)樾《攀寝D(zhuǎn)行做數(shù)字IC驗(yàn)證,SoC的知識(shí)需要重頭開始學(xué),如果錯(cuò)誤,還請(qǐng)批評(píng)指正。

C語言源碼到生成可執(zhí)行文件的過程通常包括預(yù)處理(Preprocessing)、編譯(Compilation)、匯編(Assembly)、鏈接(Linking)等多個(gè)步驟,每個(gè)步驟都有其特定的任務(wù)和產(chǎn)物。下面,小杜通過一個(gè)具體的例子詳細(xì)講述這個(gè)過程,以及如何通過反匯編(Disassembly)來查看匯編、鏈接產(chǎn)生的不可讀二進(jìn)制目標(biāo)文件。

C語言源碼準(zhǔn)備

首先編寫3個(gè)文件,一個(gè)是主程序 main.c,另一個(gè)是功能函數(shù) func.c,外加一個(gè)頭文件 func.h。具體路徑為:

project/ │ ├──main.c ├── func.c └── func.h

代碼如下:

// main.c #include#include int main() { int result = add(5, 3); printf("Result: %d ", result); return 0; }

// func.c

#include "func.h"

int add(int a, int b) {

return a + b;

}

// func.h #ifndef FUNC_H #define FUNC_H int add(int a, int b); #endif

分步生成可執(zhí)行文件

1. 預(yù)處理(Preprocessing)

預(yù)處理器處理 #include、#define 等指令,并生成一個(gè)預(yù)處理后的文件。可以使用 -E 選項(xiàng)運(yùn)行預(yù)處理器。

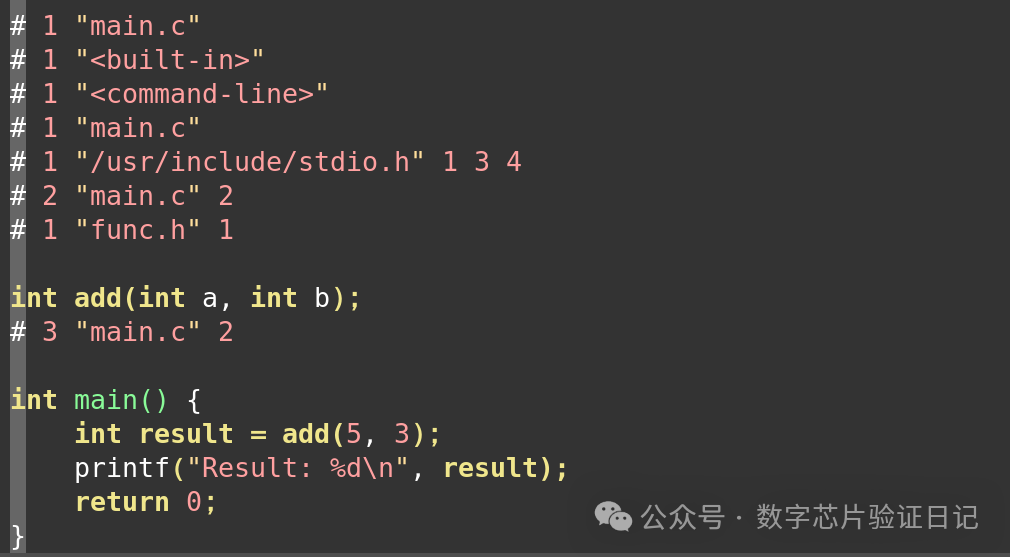

gcc-Emain.c-omain.i-I . gcc-Efunc.c-ofunc.i-I .

main.i 和 func.i 是預(yù)處理后的文件,包含展開后的宏和頭文件內(nèi)容。以main.i為例,預(yù)處理后的文件可能會(huì)非常長(zhǎng),因?yàn)樗械暮辍㈩^文件都被展開。預(yù)處理器在預(yù)處理文件中插入了很多#開頭的行,提供了文件和行號(hào)信息用于調(diào)試和錯(cuò)誤報(bào)告。下面截圖展示了main.i文件中的主要部分:

源碼中所有的注釋都會(huì)在預(yù)處理階段被去除。如果源碼中有條件編譯指令,比如`ifdef,`ifndef,`if 等,預(yù)處理器會(huì)根據(jù)條件和結(jié)果保留或刪除相應(yīng)的代碼。

預(yù)處理文件的用途:

調(diào)試:通過查看預(yù)處理后的文件,可以檢查宏和頭文件是否正確展開,從而幫助調(diào)試編譯問題。

了解代碼結(jié)構(gòu):預(yù)處理文件展示了代碼的最終形態(tài),包括所有的頭文件和宏定義,這對(duì)理解代碼的整體結(jié)構(gòu)很有幫助。

性能優(yōu)化:分析預(yù)處理后的代碼,有助于識(shí)別和優(yōu)化編譯時(shí)間和代碼冗余問題。

2.編譯(Compilation)

編譯器將預(yù)處理后的C代碼轉(zhuǎn)換為匯編代碼。可以使用 -S 選項(xiàng)生成匯編代碼。

gcc -s main.i -o main.s -I . gcc-sfunc.i -o func.s -I .

從生成的匯編代碼中我們可以看到文件和段定義、函數(shù)入口和棧幀設(shè)置、調(diào)用add函數(shù)、調(diào)用printf函數(shù)以及函數(shù)退出。

匯編代碼可能是調(diào)試過程中接觸的最底層部分,SoC驗(yàn)證過程中如果CPU卡死,通過記錄的寄存器內(nèi)容、程序計(jì)數(shù)器(PC)和堆棧指針(SP),找到對(duì)應(yīng)的匯編指令就可以知道CPU卡死的具體位置,這對(duì)調(diào)試和找出代碼bug十分重要。從匯編代碼中我們可以得到如下信息:

函數(shù)調(diào)用和參數(shù)傳遞

通過匯編代碼可以看到函數(shù)是如何調(diào)用的,以及參數(shù)是如何傳遞的。例如,在x86-64架構(gòu)中,前六個(gè)整數(shù)參數(shù)通過寄存器(如EDI、ESI、EDX等)傳遞。

棧幀管理

匯編代碼展示了棧幀是如何創(chuàng)建和銷毀的,尤其是通過 pushq %rbp、movq %rsp, %rbp 和 leave 指令。這有助于理解函數(shù)調(diào)用過程中棧的變化。

變量和寄存器操作

匯編代碼展示了如何使用寄存器和內(nèi)存操作來實(shí)現(xiàn)程序邏輯。例如,通過 movl 指令可以看到如何在寄存器和內(nèi)存之間傳遞數(shù)據(jù)。

調(diào)試和優(yōu)化

通過分析匯編代碼,可以發(fā)現(xiàn)編譯器生成的代碼是否高效。例如,可以識(shí)別不必要的指令或冗余操作,進(jìn)而優(yōu)化代碼。

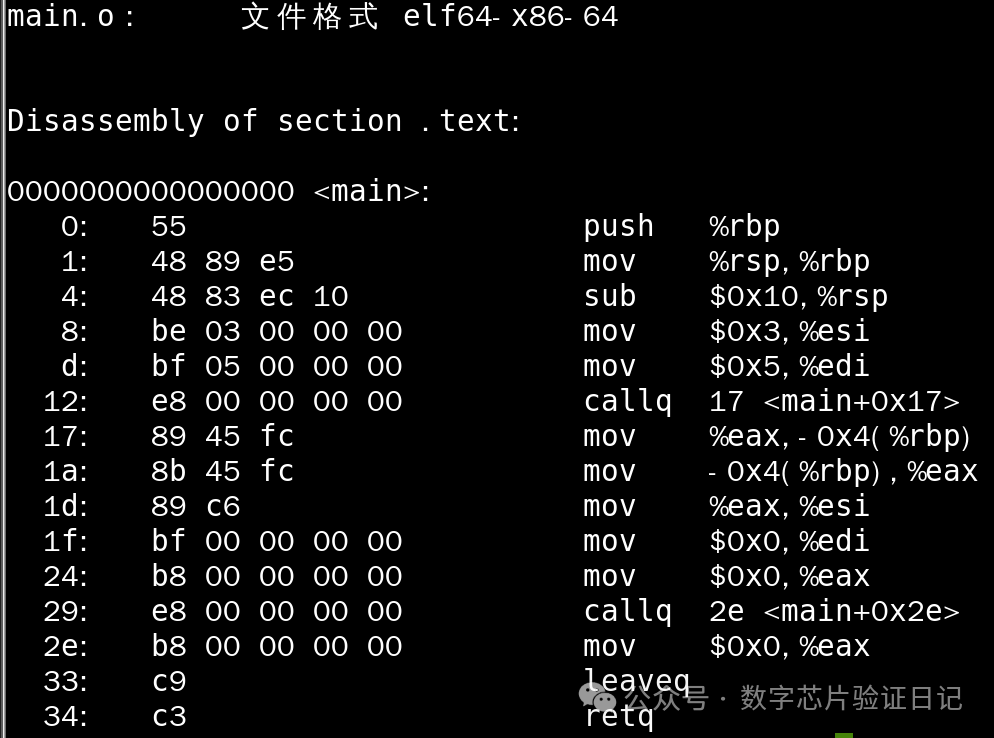

3. 匯編(Assembly)與反匯編(Disassembly)

匯編器將匯編代碼轉(zhuǎn)換為機(jī)器碼,生成目標(biāo)文件。可以使用 -c 選項(xiàng)生成目標(biāo)文件。這一步開始生成的二進(jìn)制目標(biāo)文件已經(jīng)不能看了,不過我們還是可以通過反匯編來獲取有用信息。

gcc -c main.s -o main.o -I . gcc-cfunc.s-ofunc.o -I .

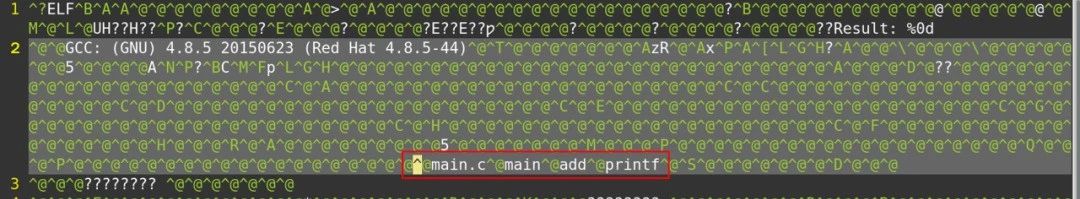

main.o 和func.o 是目標(biāo)文件,包含機(jī)器代碼、符號(hào)表和調(diào)試信息,但它們是二進(jìn)制格式,不像匯編代碼那樣直接可讀。我們可以使用工具來查看分析目標(biāo)文件,以獲取有用的信息,比如使用objdump。

反匯編

通過反匯編可以查看目標(biāo)文件的機(jī)器碼、段信息以及符號(hào)表。

objdump-dmain.o#反匯編目標(biāo)文件,顯示機(jī)器碼 objdump-hmain.o#顯示目標(biāo)文件的段信息 objdump -t main.o # 顯示符號(hào)表

比如反匯編產(chǎn)生機(jī)器碼(工作中一般不會(huì)接觸這么深,這里只是舉例):

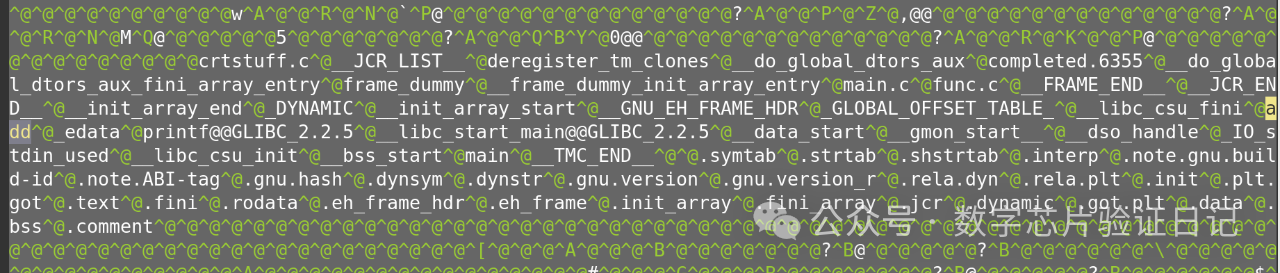

4. 鏈接(Linking)

鏈接器將多個(gè)目標(biāo)文件和庫(kù)文件鏈接在一起,生成最終的可執(zhí)行文件。

gccmain.ofunc.o-omyprogram

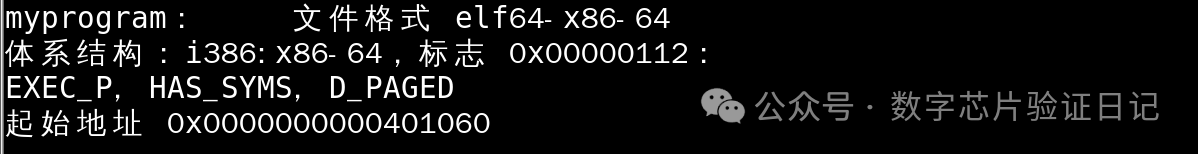

myprogram 是最終生成的可執(zhí)行文件。二進(jìn)制可執(zhí)行文件不可讀,但同樣可以使用objdump來查看可執(zhí)行文件的有用信息,比如:

objdump -f myprogram # 查看可執(zhí)行文件功能

該輸出展示了可執(zhí)行文件的基本信息,包括文件格式、架構(gòu)、標(biāo)志和程序入口信息。

一步到位的編譯和鏈接

通常我們會(huì)直接使用 gcc 命令來一步到位完成整個(gè)過程,而不需要手動(dòng)執(zhí)行每個(gè)步驟:

gccmain.cfunc.-omyprogram

這個(gè)命令會(huì)自動(dòng)處理上述所有步驟,并生成最終的可執(zhí)行文件 myprogram。

總結(jié) 讓我們來總結(jié)一下C語言源碼到最終的可執(zhí)行二進(jìn)制文件的4個(gè)過程分別干了哪些事:

預(yù)處理:處理頭文件包含和宏定義,生成一個(gè)單一的C源文件。

編譯:將C源文件轉(zhuǎn)換為匯編代碼,這一步會(huì)進(jìn)行語法檢查和優(yōu)化。

匯編:將匯編代碼轉(zhuǎn)換為目標(biāo)文件,目標(biāo)文件是二進(jìn)制格式的機(jī)器碼,但還不是完整的可執(zhí)行程序。

鏈接:將多個(gè)目標(biāo)文件和庫(kù)文件鏈接在一起,解決符號(hào)引用問題(如函數(shù)和變量的定義和聲明),生成最終的可執(zhí)行文件。

感謝你看到這里。項(xiàng)目工作中,其實(shí)工具鏈建立好之后一般也就不會(huì)去關(guān)注這些過程了,寫完C代碼走腳本流程即可,但如果出現(xiàn)bug,了解這一過程對(duì)解決bug就很重要了!

-

二進(jìn)制

+關(guān)注

關(guān)注

2文章

803瀏覽量

42122 -

C語言

+關(guān)注

關(guān)注

180文章

7629瀏覽量

140159 -

函數(shù)

+關(guān)注

關(guān)注

3文章

4367瀏覽量

64105 -

預(yù)處理

+關(guān)注

關(guān)注

0文章

33瀏覽量

10600

原文標(biāo)題:【SoC】C code如何生成二進(jìn)制可執(zhí)行文件?實(shí)例詳解

文章出處:【微信號(hào):小杜的芯片驗(yàn)證日記,微信公眾號(hào):小杜的芯片驗(yàn)證日記】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

不同機(jī)器上生成不同的二進(jìn)制文件

一個(gè)源文件生成二進(jìn)制可執(zhí)行文件的步驟

二進(jìn)制

C語言入門教程-二進(jìn)制文件

二進(jìn)制編碼和二進(jìn)制數(shù)據(jù)

二進(jìn)制電平,什么是二進(jìn)制電平

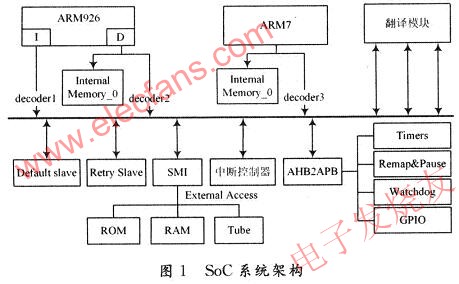

具有X86到ARM二進(jìn)制翻譯和執(zhí)行功能的SoC系統(tǒng)設(shè)計(jì)

二進(jìn)制加法程序【C語言+匯編版】

C語言教程之十進(jìn)制轉(zhuǎn)換為二進(jìn)制

Visual-C#數(shù)據(jù)庫(kù)存取二進(jìn)制字段數(shù)據(jù)

C語言程序內(nèi)存布局該關(guān)注哪些內(nèi)容

評(píng)論