前言

在不斷變化的網絡安全環境中,提前防范威脅是非常重要的。本文將以 Microsoft Office 宏病毒釣魚為例,介紹如何使用 Sysmon 來獲取和分析 Windows 系統日志,揭示隱藏的惡意或異常活動,了解入侵者和惡意軟件如何在網絡上運行。

Sysmon

Sysmon(系統監視器)是一項 Windows 系統服務,用以監視系統活動并將其記錄到 Windows 事件日志中。它提供有關進程創建、進程篡改、管道連接、注冊表更改等29種類型事件的詳細信息,可以作為 SIEM 代理的一個重要探針。

Sysmon 的安裝和卸載相當簡潔,以管理員身份在命令提示符中執行下列命令即可,無需重啟電腦。

sysmon64 -accepteula -i c:windowsconfig.xml # 指定配置文件安裝

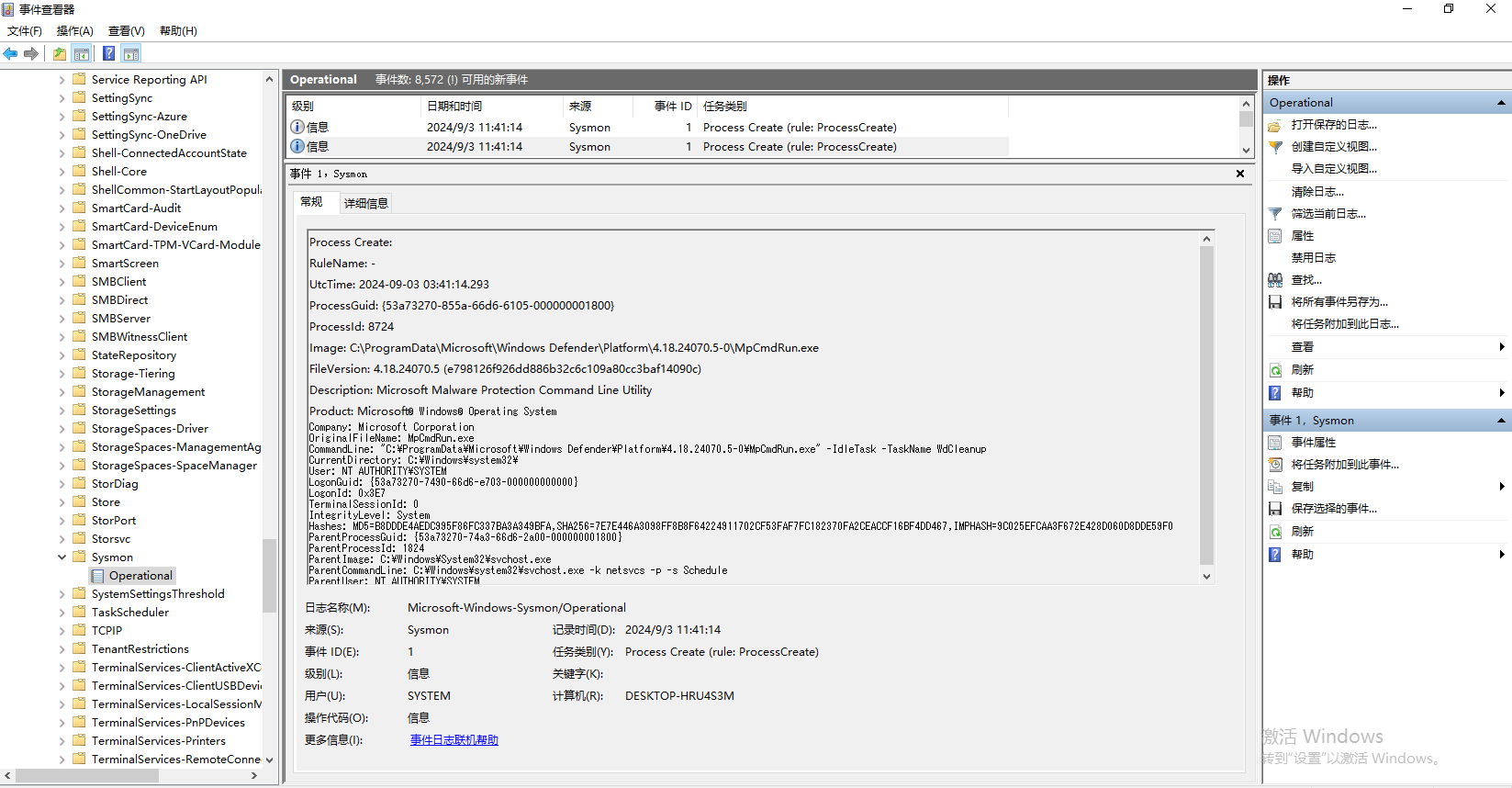

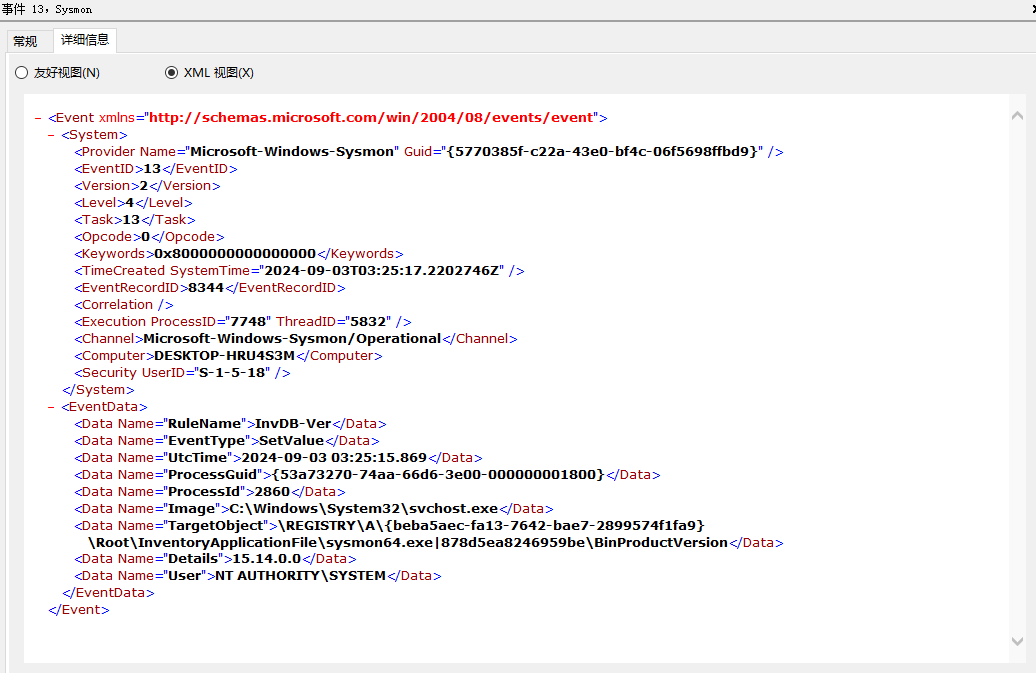

安裝后事件日志以 xml 格式(可使用 EvtxeCmd.exe 工具轉換為 JSON 格式更利于批量分析處理)存儲在中,可通過事件查看器查看詳細數據。剛安裝好 Sysmon 后,就能觀察到許多事件,從詳細信息里可以簡單看出事件是以進程為單位,以配置文件作為規則進行記錄的。日志中包含進程中創建的進程及完整命令、進程映像文件的哈希、記錄驅動程序或 DLL 的加載、記錄磁盤和卷的讀取訪問、文件變更等詳細數據。事件與事件之間可以根據父子進程關系、執行命令的鏡像文件或進程 ID 進行關聯。

默認的配置文件生成的日志非常多,不利于觀察分析。筆者在網上找到了他人分享的 Sysmon 配置文件,可以過濾掉大量無用事件。當然,個人實際使用時還要根據主機環境和待檢測的場景進行額外的適配工作,還可以基于事件ID進一步過濾,只留下比較關注的日志信息。

宏病毒

宏即指令集,是指將多個連續操作指令合并為單個指令并執行的功能。宏通常用于自動化和簡化復雜的任務,可以通過簡單的指令來執行一系列復雜的操作。

如果黑客在宏中嵌入了惡意代碼,這樣的宏就被稱為宏病毒。大部分宏病毒都針對 Microsoft Office 等 Windows 平臺下的文檔。這是因為 Microsoft Office 在 Windows 操作系統上是非常普遍和常用的辦公軟件套件,支持宏功能,并且用戶廣泛使用 Office 文檔進行日常工作。因此,黑客往往會選擇針對這些常見的文檔格式編寫宏病毒,以便更容易地傳播惡意代碼。

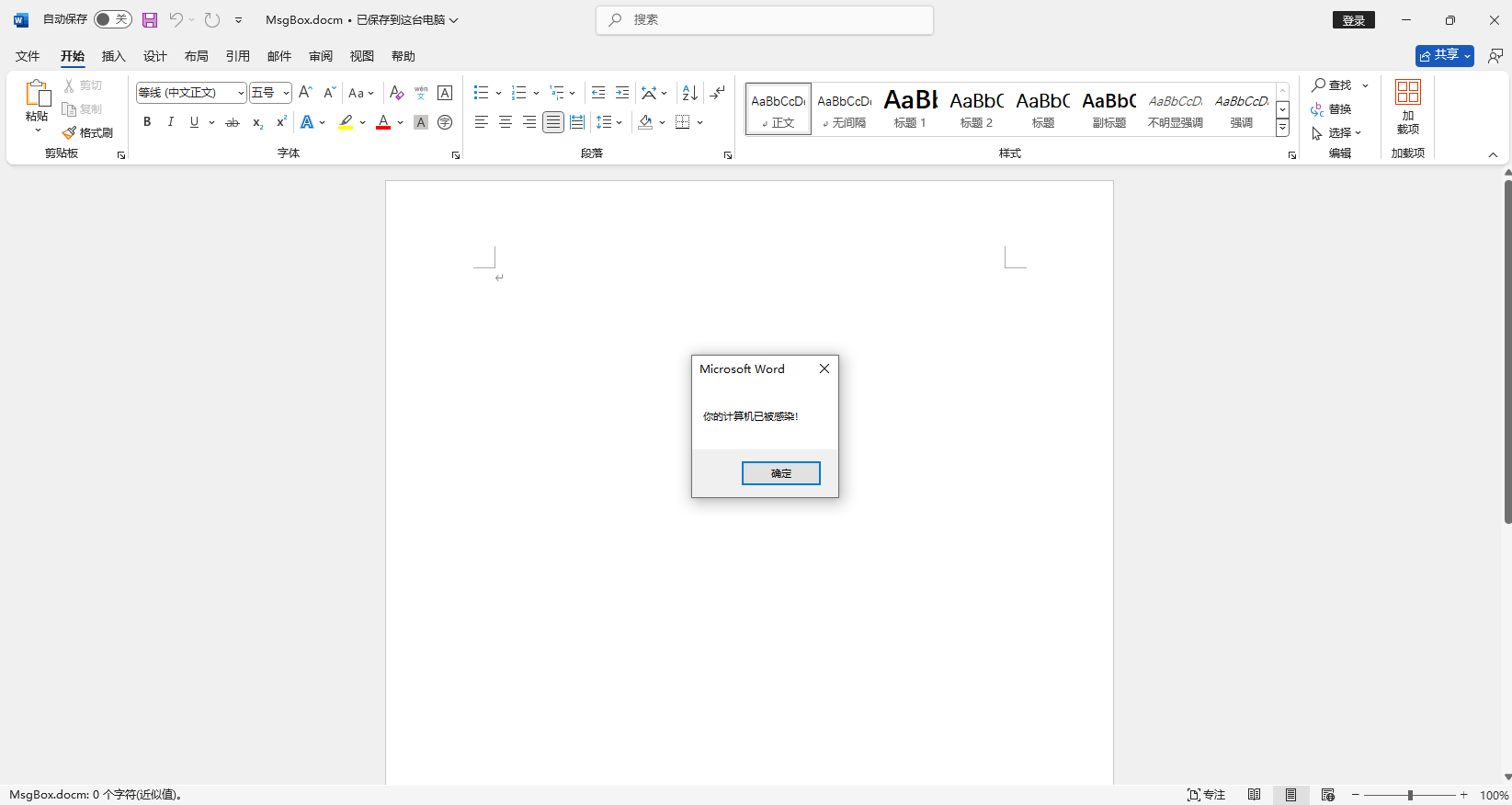

示例1

Sub AutoOpen()

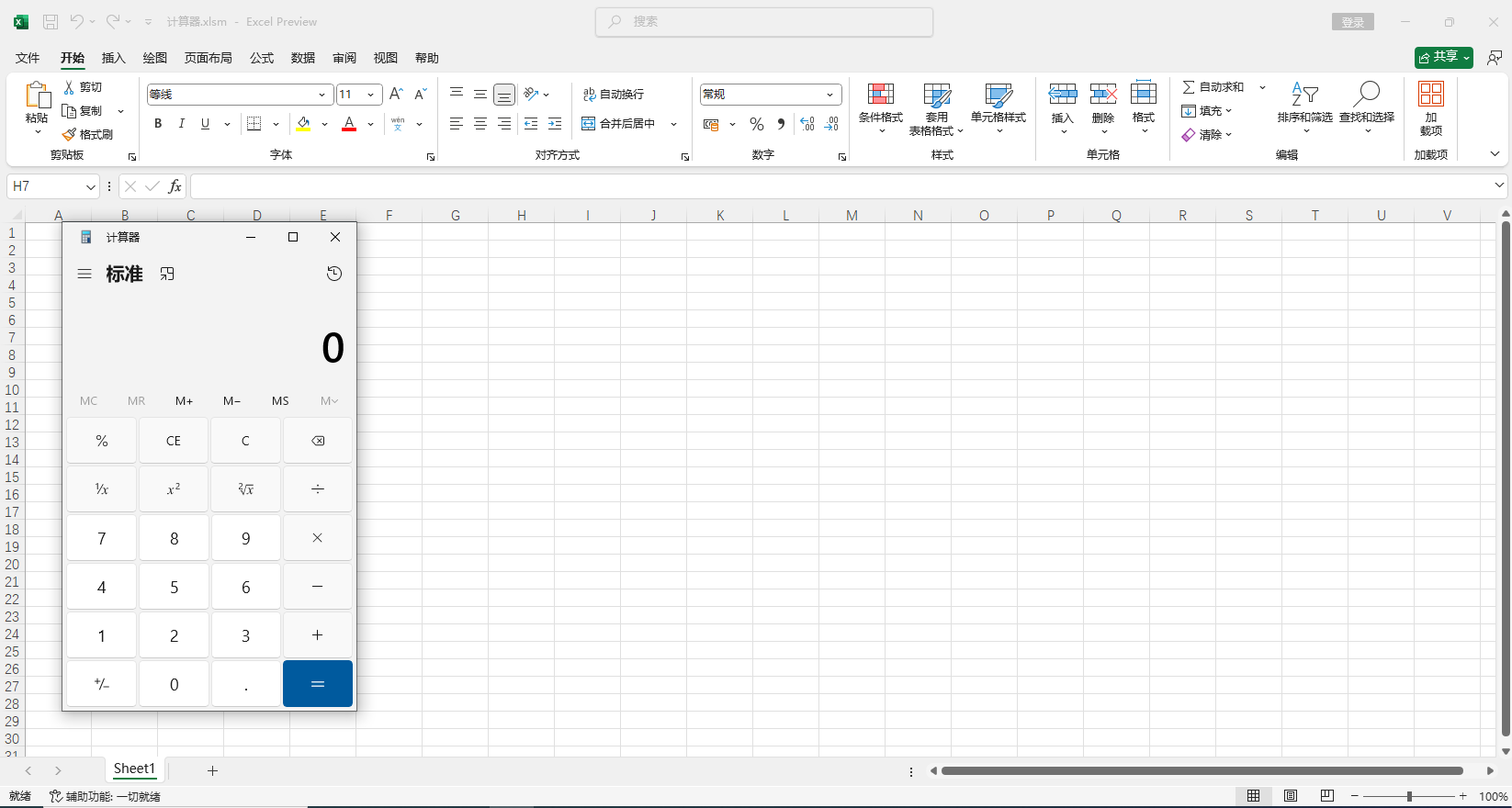

示例2

Private Sub Workbook_Open()

支持宏的常用文件包括:

Microsoft Word文檔(.doc .docm .docx .dot .dotm等)

當前 Microsoft Office 版本默認禁止了宏的自動運行,除非用戶手動啟用,這顯著降低了宏病毒的感染率。現代防病毒軟件和郵件網關通常也能夠檢測并阻止含有惡意宏的文件。

盡管防護措施增強,宏病毒仍在使用,特別是在針對特定組織或個人的定向攻擊(如釣魚攻擊)中。攻擊者會誘導用戶啟用宏以執行惡意代碼。例如,通過社會工程手段,攻擊者可能聲稱啟用宏是查看文檔內容所必需的。或是在舊版 Office 或未更新的系統中,宏病毒能夠輕易地發揮作用。本文以宏病毒攻擊為例,介紹如何使用 Sysmon 識別和分析 Windows 操作系統上的惡意活動。

檢測分析

基于 Office 宏病毒攻擊,攻擊者可能采取各式各樣的利用方式,當然最直接的是釣魚。本文我們使用 Office 宏文件進行釣魚測試,釣魚文件可以基于工具 msfconsole 生成,同時 Kali 上使用reverse_tcp 等待反連。這一部分不詳細贅述,讓我們直接來看 Sysmon 的日志記錄。

Sysmon 在這一過程中記錄的日志是比較多的,和 Office 宏文件釣魚直接相關的存在以下兩個事件:

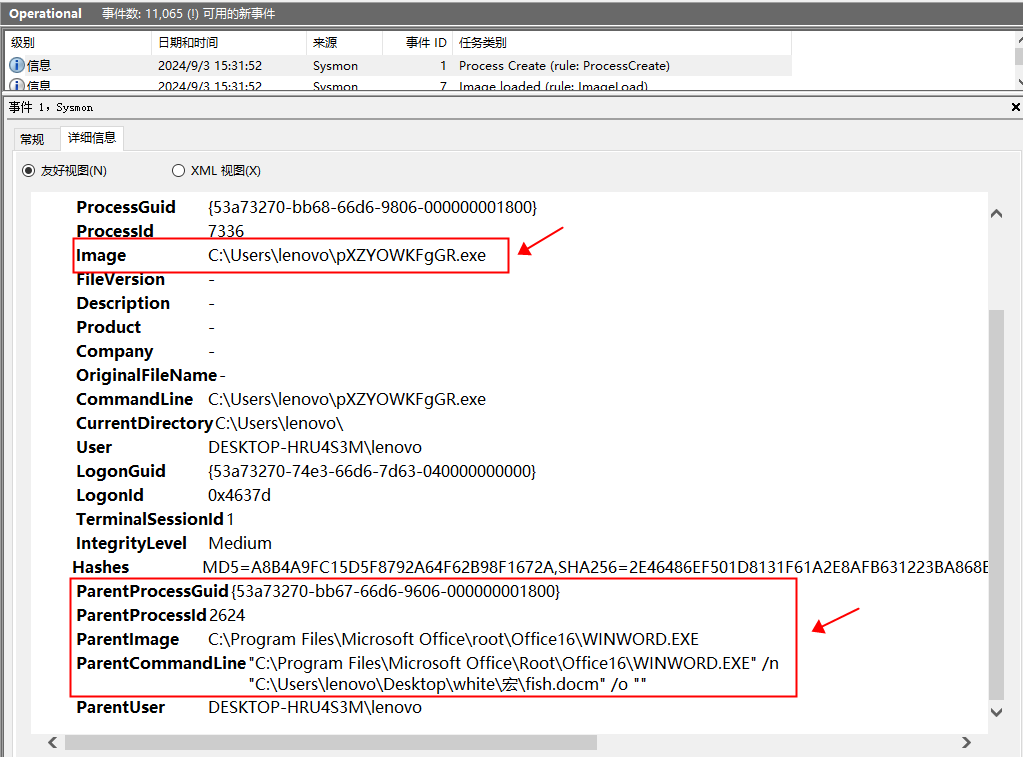

1.創建進程

2624號(PID)進程創建了7336號進程。在(Microsoft Word應用程序)打開時創建了(宏中定義的隨機名稱)作為子進程。這顯示Word文檔中的宏功能被觸發,導致執行了外部程序或腳本。

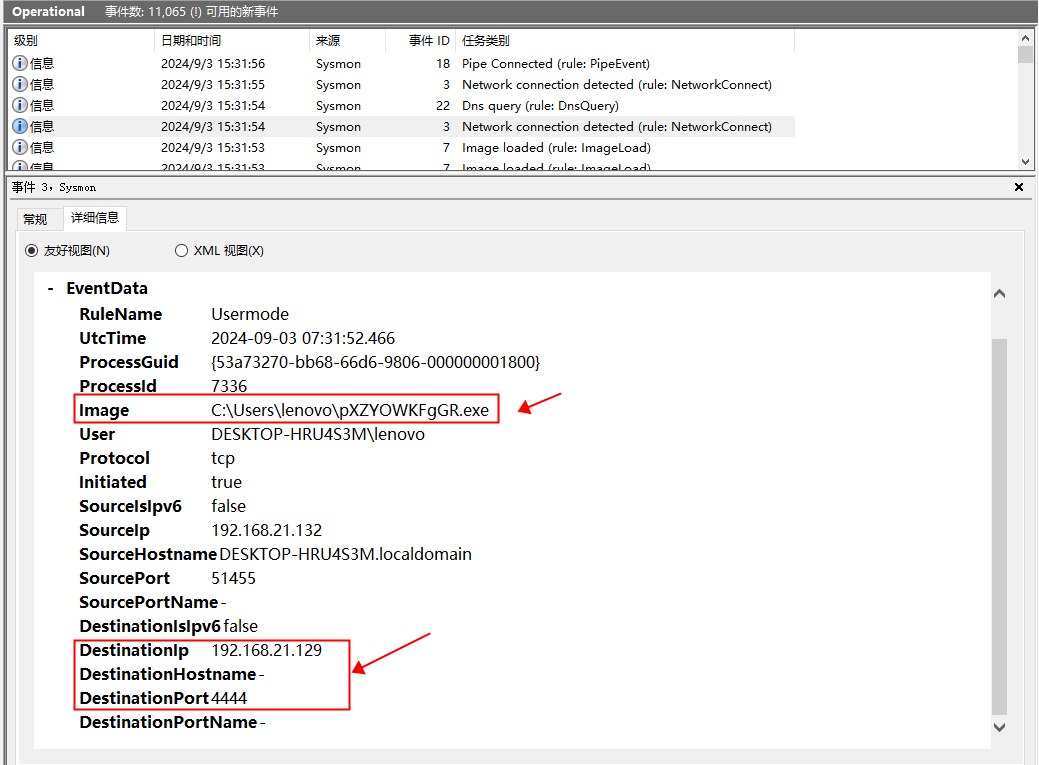

2.網絡連接

7336號進程中執行了 TCP 網絡連接,訪問192.168.21.129的4444端口。這表明實際命令得到執行,靶機主動回連,遠控成功執行,192.168.21.129主機獲得了本機的shell。

至此,分析結束。

總結

本次實驗中, Sysmon 對于 Windows 事件的記錄是比較完整的,提供了一個可靠的進程行為日志和一個可用的主機溯源方法。不過也能看出其中存在兩個問題,一是 Sysmon 產生的日志量比較大,需要合適的配置文件進行日志過濾;二是 Sysmon 本身不具備對其生成事件的分析能力,需要對接分析工具或 SIEM 平臺。

審核編輯 黃宇

-

網絡安全

+關注

關注

10文章

3172瀏覽量

59845

發布評論請先 登錄

相關推薦

[轉帖]利用windows命令來識別木馬病毒

計算機病毒的表現現象

宏病毒

病毒檢測儀的儀器特點是怎樣的

Versal Premium SysMon:如何在輔助SLR中對SysMon寄存器進行尋址

藍隊技術——Sysmon識別檢測宏病毒

藍隊技術——Sysmon識別檢測宏病毒

評論