@TOC

寫在前面

今天是 9 月 5 日。就在前兩天,8 月 28 日,華為云官方針對云服務器推出了一個優惠 力度很大的活動,Flexus X 實例的促銷也非常給力。所以就迫不及待的拿到了一臺。

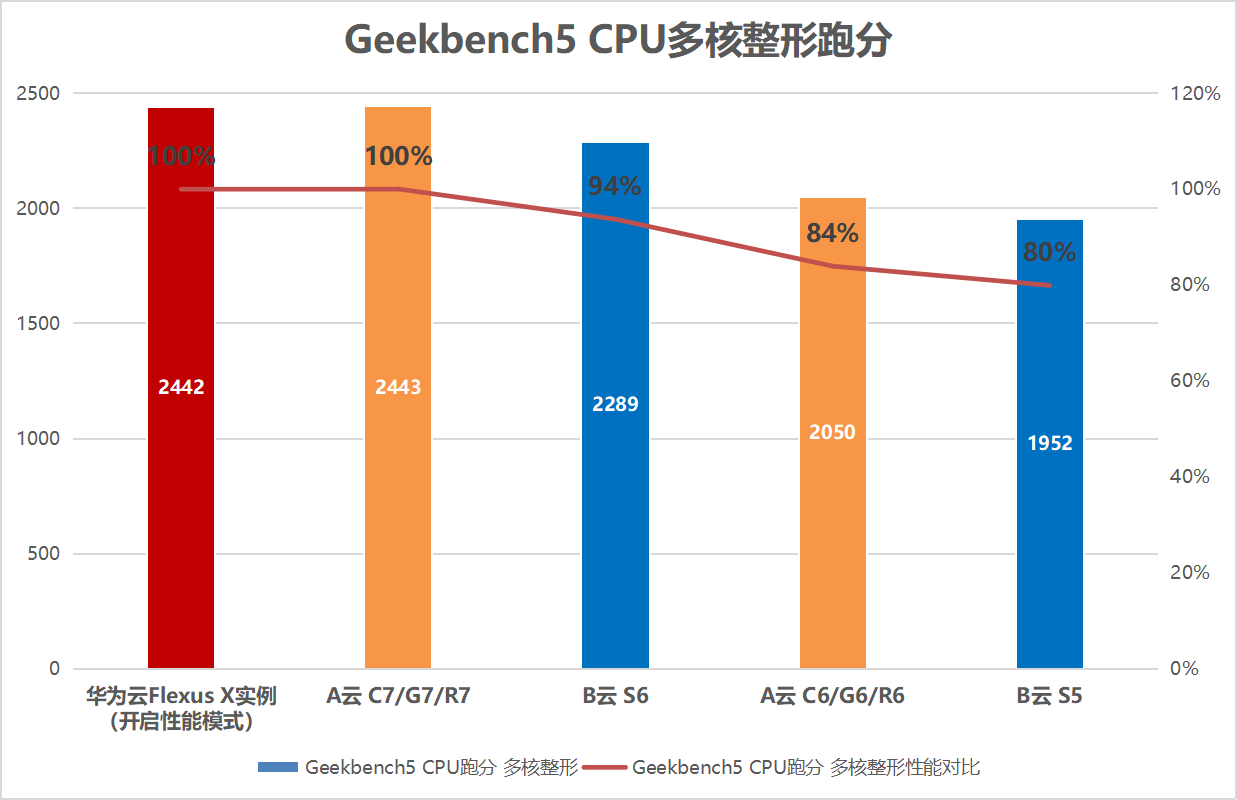

在拿到服務器后,簡單的與隔壁云長的 U1 機型對比評測了下,從各個維度的表現來看,華為云 Flexus X 實例的云服務器更勝一籌,詳情大家可以看這里:點我查看

如果想具體了解 828 活動的,可以點擊這里查看

今天,我們就來拿手里的這臺服務器,設置一下等保三級需要設置的內容。這款服務器部署個 boot 項目,錯錯有余!!

3??mysql 創建安全管理員、審計管理員

?解決方法

增加安全管理員

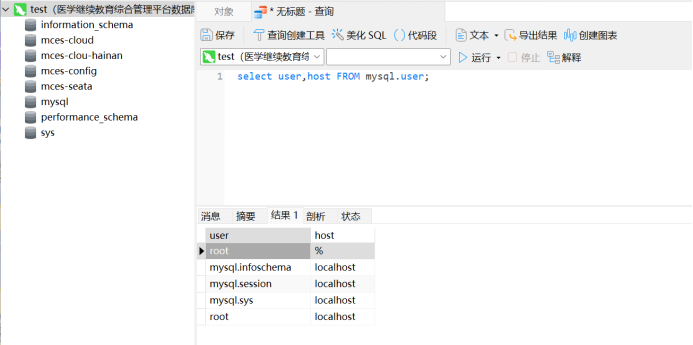

1.需要使用 root 賬戶登錄到 mysql 中,我這邊使用工具登錄。

mysql -u root -p

1.創建安全管理員賬戶使用 CREATE USER 語句創建一個新的 MySQL 賬戶

CREATE USER 'security_admin'@'%' IDENTIFIED BY 'password';

這里 security_admin 是新賬戶的用戶名,%表示該用戶可以遠程連接,'password'是用戶密碼。

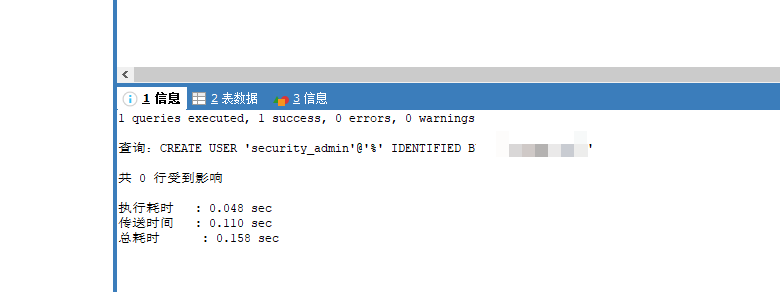

1.執行完顯示如下:

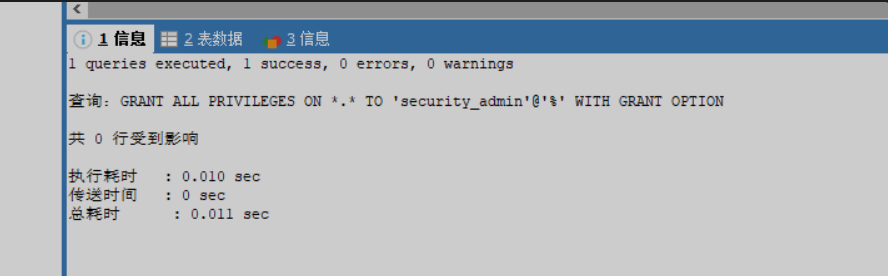

1.分配權限

安全管理員通常需要具有管理用戶的權限。使用 GRANT 語句分配這些權限。

GRANT ALL PRIVILEGES ON *.* TO 'security_admin'@'localhost' WITH GRANT OPTION;

ALL PRIVILEGES 表示所有權限,*.*表示所有數據庫和表,WITH GRANT OPTION 允許該用戶授權其他用戶。

1.刷新權限

刷新權限應用新權限,需要執行 FLUSH PRIVILEGES 命令

FLUSH PRIVILEGES;

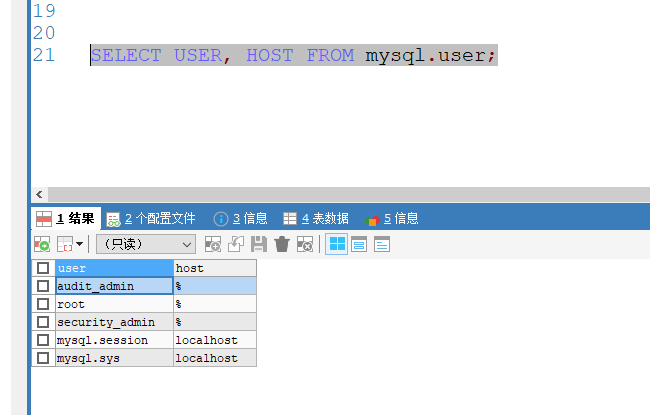

增加審計管理員賬戶

1.和創建安全管理員的方式一樣。

CREATE USER 'audit_admin'@'localhost' IDENTIFIED BY 'password';

1.分配權限

分配審計相關的權限審計管理員通常需要能夠查看審計日志和監控數據庫活動的權限。MySQL 原生并不提供審計功能,可能需要使用第三方審計插件或工具。假設你的環境中已經配置了審計功能,你可以授予管理員查看審計日志的權限。

-- 假設審計日志保存在特定的數據庫和表中 GRANT SELECT ON sggg.sys_log TO 'audit_admin'@'%';GRANT SELECT ON sggg.sys_data_log TO 'audit_admin'@'%';

我這邊是給 sys_log 表和 sys_data_log 表賦權,如果有多個表,則需要多來幾條 sql 語句。

1.刷新權限

FLUSH PRIVILEGES;

最后,重新查看一下用戶,就可以看到了。

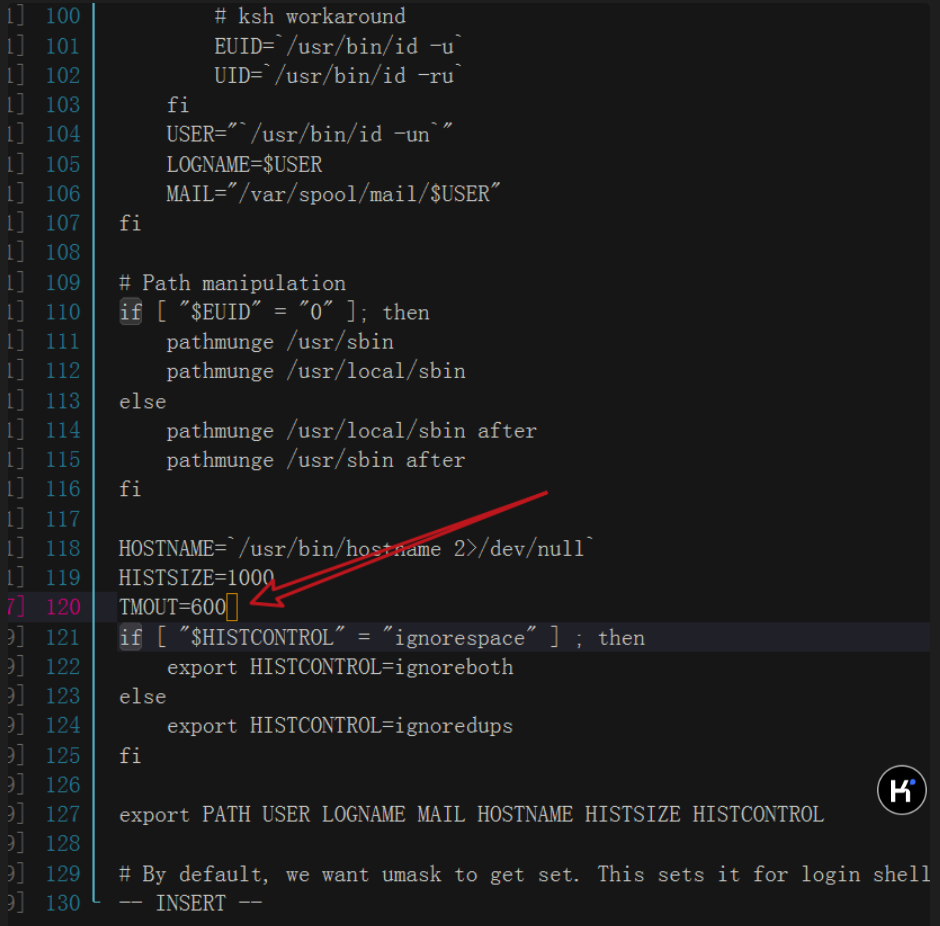

3??設置 linux 的密碼策略

?問題描述

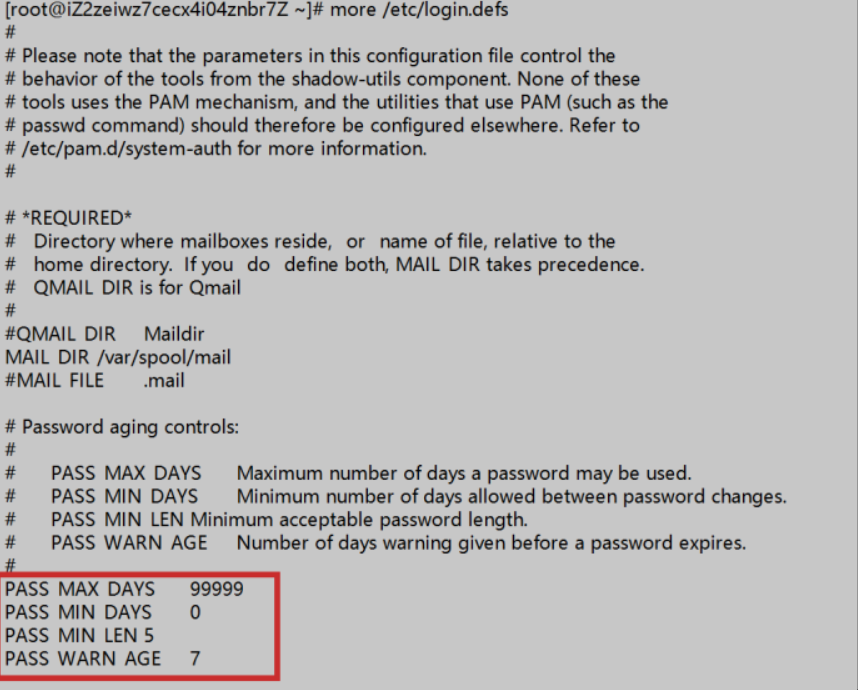

判斷密碼復雜度:more /etc/login.defs

?解決方法

執行

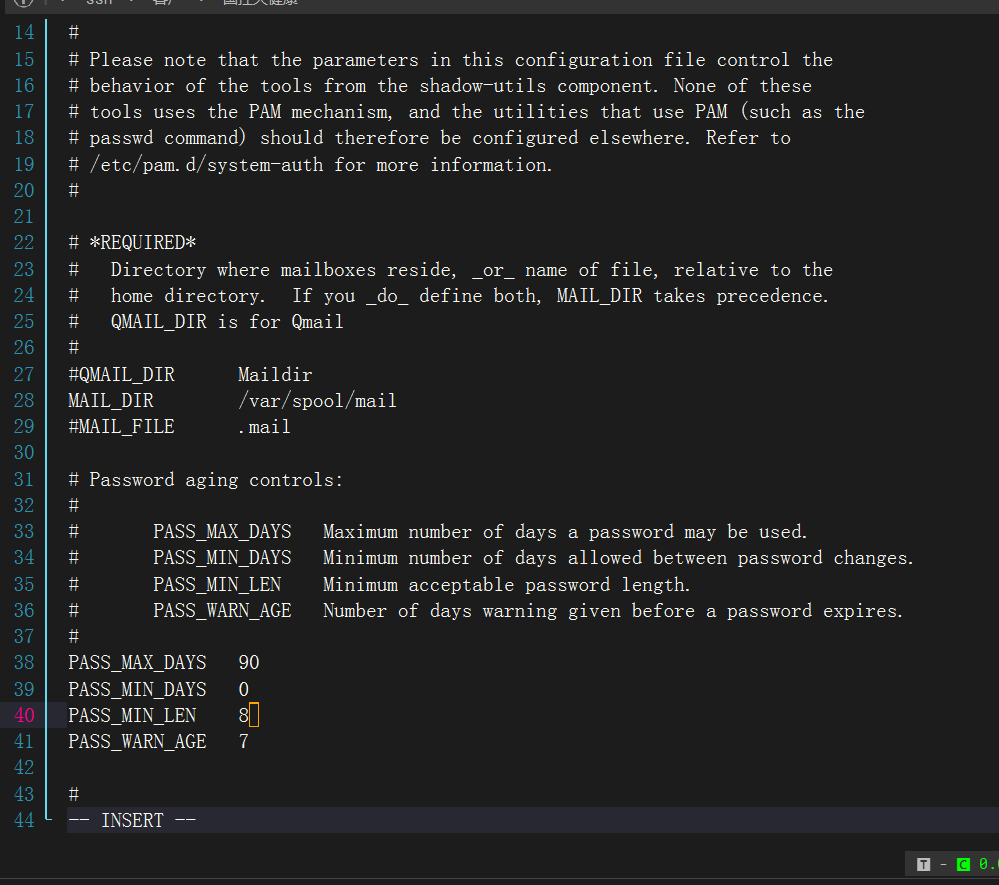

vi /etc/login.defs

然后直接修改:

·PASS_MAX_DAYS 90

·PASS_MIN_LEN 8

保存即可。

3??linux 登錄失敗問題

##red##???大家好,我是雄雄,歡迎關注微信公眾號:雄雄的小課堂。

?問題描述

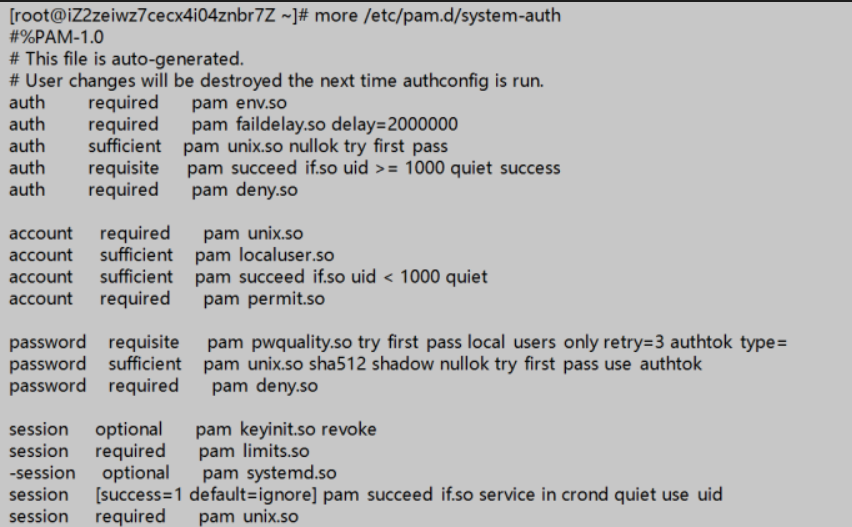

登錄失敗處理功能:more /etc/pam.d/system-auth

建議:1、需要在 system-auth 文件中配置密碼復雜度策略:

2、配置登錄失敗處理策略如下:

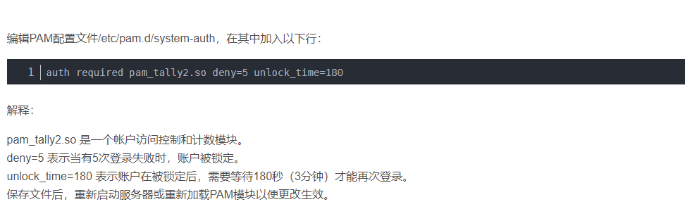

?解決方法

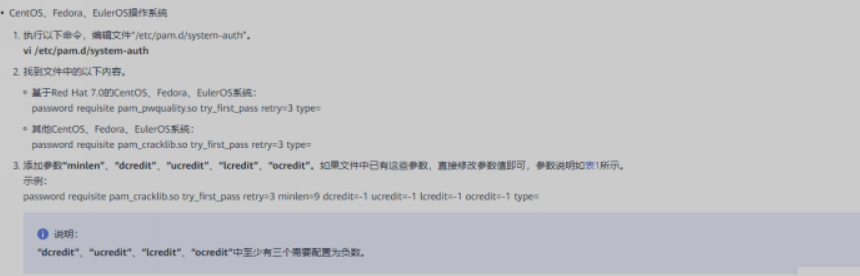

1.在 system-auth 文件中配置密碼復雜度策略:

執行命令:

vi /etc/pam.d/system-auth

1.添加密碼復雜度設置:找到與密碼相關的配置行,可能是這樣的:

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type=

1.然后,你可以添加 pam_pwquality.so 模塊來設置密碼復雜度。例如,要設置密碼最小長度為 8,你可以添加以下行:

password requisite pam_pwquality.so retry=3 minlen=8 difok=3

參數解釋:

·retry=3:用戶在密碼輸入錯誤后可以重試的次數。

·minlen=8:密碼的最小長度為 8 個字符。

·difok=3:新密碼與舊密碼至少有 3 個字符不同。

1.重啟下 ssh 服務

sudo systemctl restart sshd

1.配置登錄失敗處理策略

還是在/etc/pam.d/system-auth 中增加如下配置:

auth required pam_tally2.so deny=5 unlock_time=180

解釋:

·pam_tally2.so 是一個賬戶訪問控制和技術模塊

·deny=5 弄啊配送奇偶大明湖皮 5 次登錄失敗時,賬戶被鎖定

·unlock_time=180 表示賬戶被鎖定后,需要等待 180 秒才能再次登錄

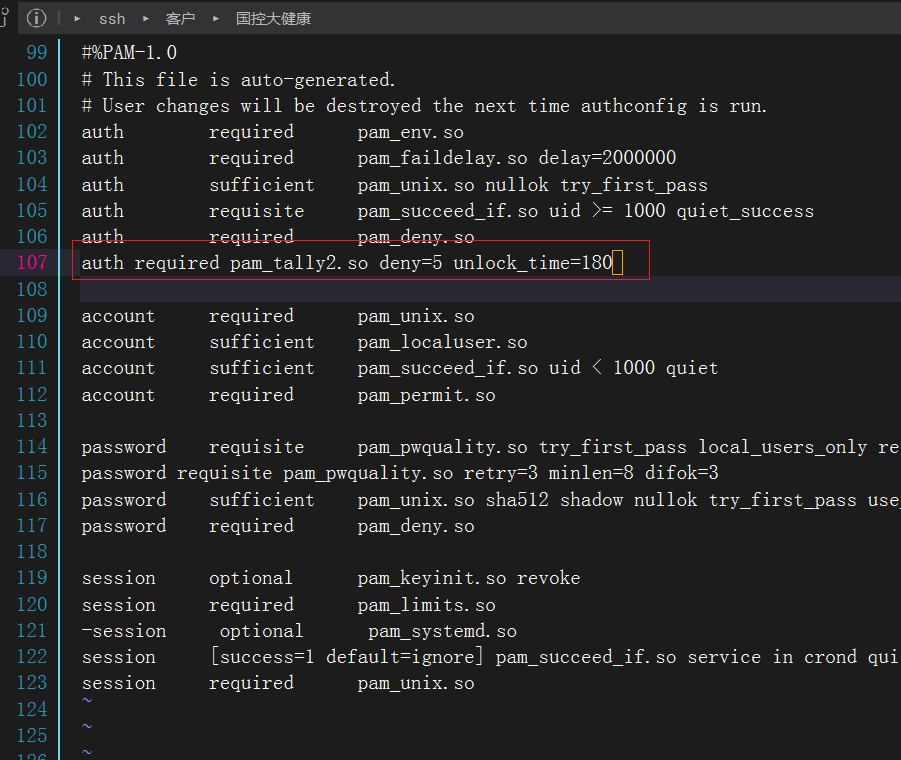

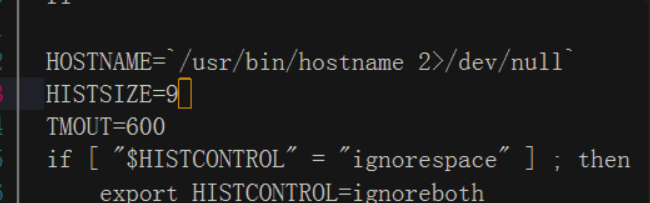

3??linux 設置超時退出

?問題描述

超時退出功能:more /etc/profile 無 TMOUT 結果

建議:配置連接超時退出策略,在配置文件/etc/profile 中,配置 TMOUT 參數(看自身需求),防止未授權人員進行誤操作行為。

?解決方法

執行下面的命令:

sudo vi /etc/profile

然后找到這一行代碼:

HOSTNAME=`/usr/bin/hostname 2>/dev/null`HISTSIZE=1000#設置所有用戶將在 600 秒內(即 10 分鐘)無操作后自動注銷 TMOUT=600

下面的 TMOUT=600 就是我們需要設置的超市值

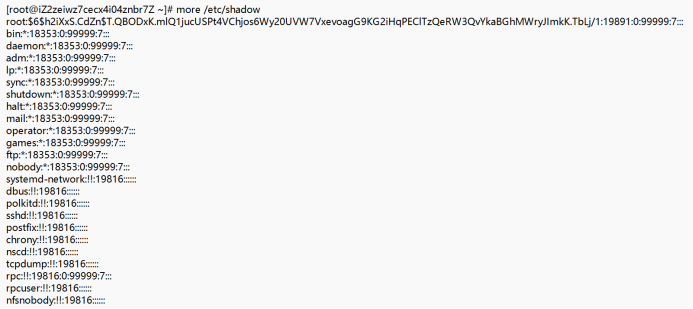

3??存在共享 root 賬戶的問題

?問題描述

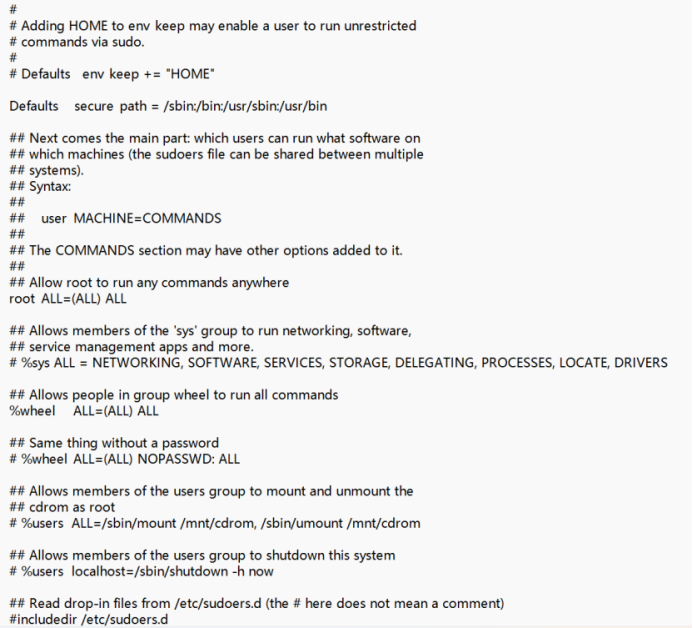

查看每個用戶權限:more /etc/sudoers

建議:存在共享 root 賬戶,應增加安全管理員賬戶、審計管理員賬戶,并根據所管理的文件及文件夾分配權限。

詳細配置及解釋:https://blog.csdn.net/qq_45206551/article/details/105811026

?解決方法

???創建三權分立賬戶

1.新建系統管理員

useradd sysadminpasswd sysadmin

1.新建安全管理員

useradd secadminpasswd secadmin

1.新建審計管理員

useradd auditadminpasswd auditadmin

1.修改 visudo 配置

輸入命令:

sudo visudo

系統管理員:

Cmnd_Alias SOFTWARE = /bin/rpm, /usr/bin/up2date, /usr/bin/yumCmnd_Alias SERVICES = /sbin/service, /sbin/chkconfig, /usr/bin/systemctl start, /usr/bin/systemctl stop, /usr/bin/systemctl reload, /usr/bin/systemctl restart, /usr/bin/systemctl status, /usr/bin/systemctl enable, /usr/bin/systemctl disableCmnd_Alias STORAGE = /sbin/fdisk, /sbin/sfdisk, /sbin/parted, /sbin/partprobe, /bin/mount, /bin/umountsysadmin ALL=(root) SOFTWARE,SERVICES,STORAGE

安全管理員:

Cmnd_Alias DELEGATING = /usr/sbin/visudo, /bin/chown, /bin/chmod, /bin/chgrpCmnd_Alias PROCESSES = /bin/nice, /bin/kill, /usr/bin/kill, /usr/bin/killallCmnd_Alias NETWORKING = /sbin/route, /sbin/ifconfig, /bin/ping, /sbin/dhclient, /usr/bin/net, /sbin/iptables, /usr/bin/rfcomm, /usr/bin/wvdial, /sbin/iwconfig, /sbin/mii-toolsecadmin ALL=(root) DELEGATING,PROCESSES,NETWORKING

審計管理員的權限

auditadmin ALL=(root) NOPASSWD:/usr/sbin/aureport,NOPASSWD:/usr/sbin/autrace,NOPASSWD:/usr/sbin/ausearch,NOPASSWD:/usr/sbin/audispd,NOPASSWD:/usr/sbin/auditctl

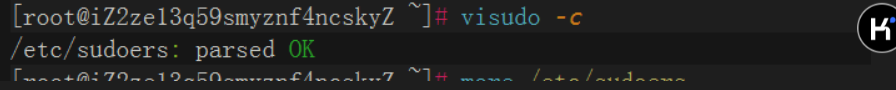

1.測試配置是否正確

visudo -c

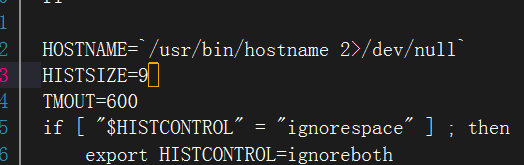

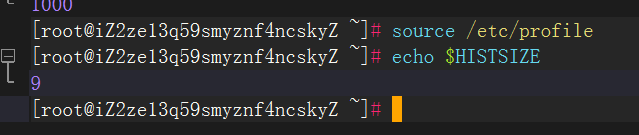

3??歷史命令保留條數

?問題描述

查看歷史命令保留條數:

echo $HISTSIZE

建議:建議將配置文件/etc/profile 文件中的 HISTSIZE 項,設置值為 0~10,保證存有敏感數據的存儲空間被釋放或重新分配前得到完全清除。

?解決方法

很簡單,直接輸入命令,在配置文件中更改即可。

sudo vi /etc/profile

然后找到 HISTSIZE,后面本來是 1000,改成 0-10 之間的任意數字就行(按照建議更改)

為了讓更改生效,你可以重新登錄或者重新加載配置文件:

source /etc/profile

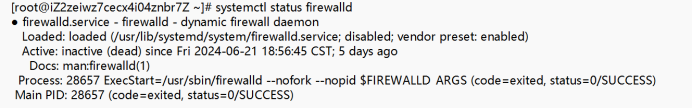

3??開啟防火墻

?問題描述

系統防火墻開啟狀態:

systemctl status firewalld

建議:開啟系統防火墻,systemctl start firewalld,并配置相關訪問控制端口策略

?解決方法

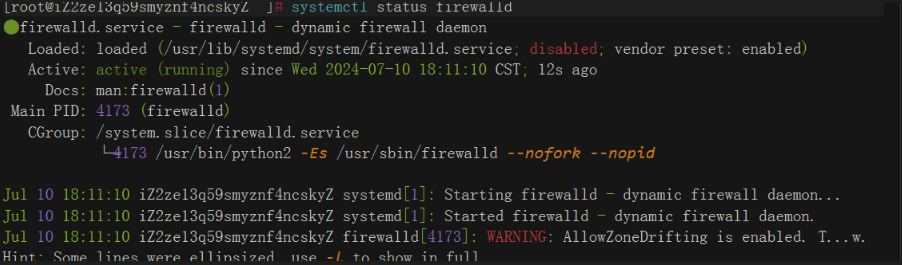

1.開啟防火墻:

systemctl start firewalld

1.查看狀態:

systemctl status firewalld

1.開放指定端口,比如 443

sudo firewall-cmd --add-port=443/tcp --permanent

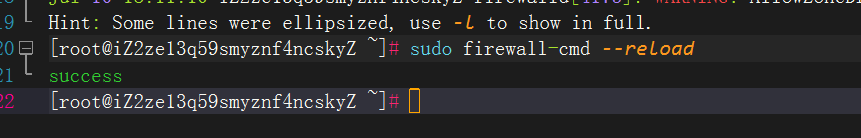

1.重新加載下配置文件(一定要增加,不然不起作用)

sudo firewall-cmd --reload

1.#查看所有打開的端口

firewall-cmd --zone=public --list-ports

3??開啟 ip 白名單

?問題描述

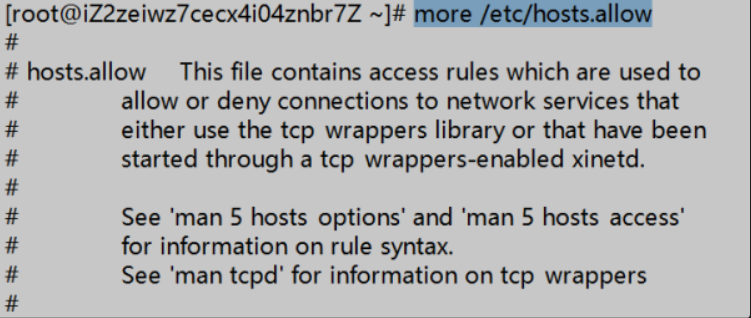

用于控制可以訪問本機的 IP 地址:

more /etc/hosts.allow

建議:修改如上圖,需要配置具體的地址(白名單)

配置及解釋:https://blog.csdn.net/qq_43868413/article/details/133983652

數據庫需要通過服務器進行訪問

?解決方法

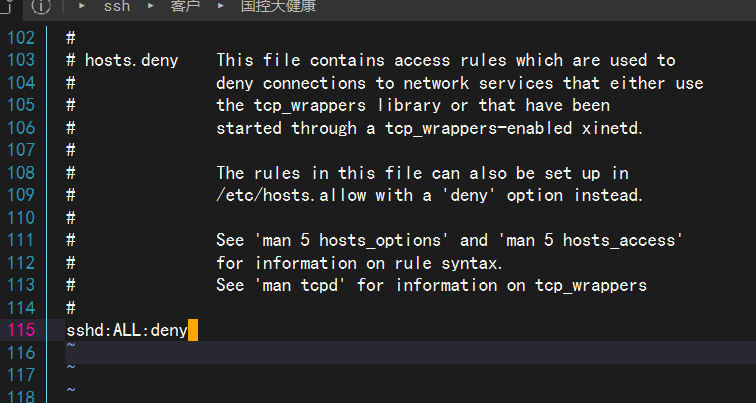

1.編輯 hosts.deny 文件:

vi /etc/hosts.deny

1.添加如下代碼:表示限制所有 IP 登錄

sshd:ALL:deny

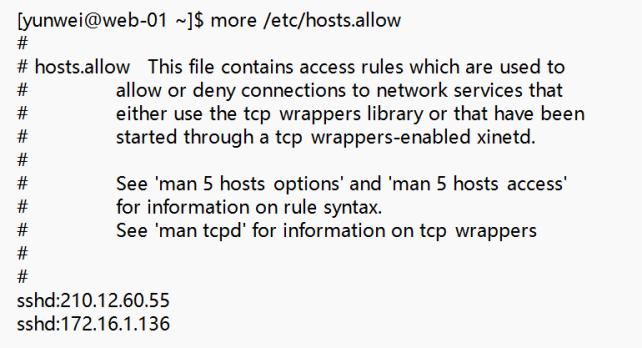

1.編輯:hosts.allow ,使得允許某些 ip 可以訪問,添加如下代碼:表示放行 192.168.222 段所有的地址訪問

vi /etc/hosts.allow

sshd:192.168.222.*:allow

注意:多個網段或端口之間用,隔開。如下表示允許 95.96.3.23 地址和 192.168.222 段的地址訪問。

sshd:192.168.222.*,95.96.3.23:allow

這里面需要特別注意的是:

·hosts.deny:設置 ip 黑名單

·hosts.allow:設置 ip 白名單

經過以上的設置,我們服務器基本上就滿足了等保三級的要求了,大家可從評論區中交流交流,等保三級還需要設置哪些內容~

最后,再次推薦這款服務器,真的很不錯,小微企業上云就選它足夠啦!

審核編輯 黃宇

-

云服務器

+關注

關注

0文章

580瀏覽量

13362

發布評論請先 登錄

相關推薦

基于 Flexus X 實例云服務器的評測 - 大模型對比評測

中小企業首選柔性算力服務器,Flexus X 實例加速云上性能飛躍

面向廣大中低負載場景,華為云 Flexus 云服務器 X 實例帶來“品價比”新選擇

基于 Flexus X 實例云服務器的實際場景 - 等保三級服務器設置

基于 Flexus X 實例云服務器的實際場景 - 等保三級服務器設置

評論