京準電鐘:NTP網絡時間同步對于DeepSeek安全的重要性

京準電鐘:NTP網絡時間同步對于DeepSeek安全的重要性

在網絡安全領域,分布式拒絕服務(DDoS)攻擊一直是企業和網絡服務商面臨的重大威脅之一。隨著攻擊技術的不斷演化,攻擊者也開始利用互聯網中廣泛存在的協議和服務,發起大規模的反射放大攻擊。近期,奇安信XLab實驗室披露了DeepSeek線上服務遭遇的NTP反射放大攻擊,引發了網絡安全界的廣泛關注。本文將深入分析NTP反射放大攻擊的原理、危害、修復方法及防御策略。

PART01

什么是NTP?

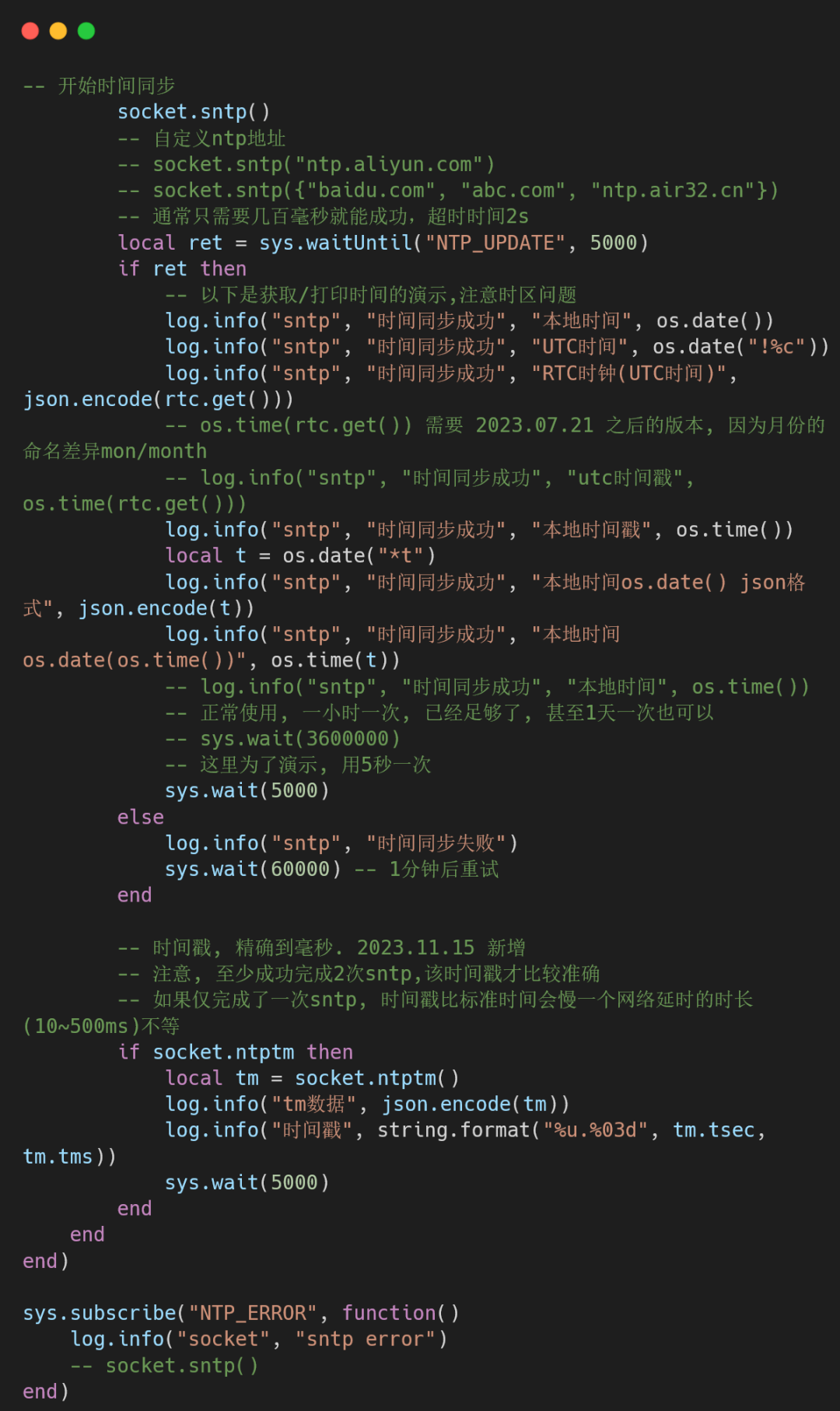

NTP(Network Time Protocol,網絡時間協議)是用于通過網絡同步計算機時鐘的協議,它確保不同系統之間的時間一致性,是全球互聯網時間同步的重要工具。NTP通過一組時間服務器與客戶端之間的交換信息,精確地校準計算機的時鐘。

NTP協議依賴于UDP協議,通過網絡中廣泛部署的NTP服務器,允許任何設備通過請求來獲取時間同步信息。在正常的網絡環境下,NTP提供了一種高效且準確的時間同步方式。然而,當攻擊者惡意利用NTP協議的設計缺陷時,它也成為了DDoS攻擊的工具。

PART02

攻擊原理

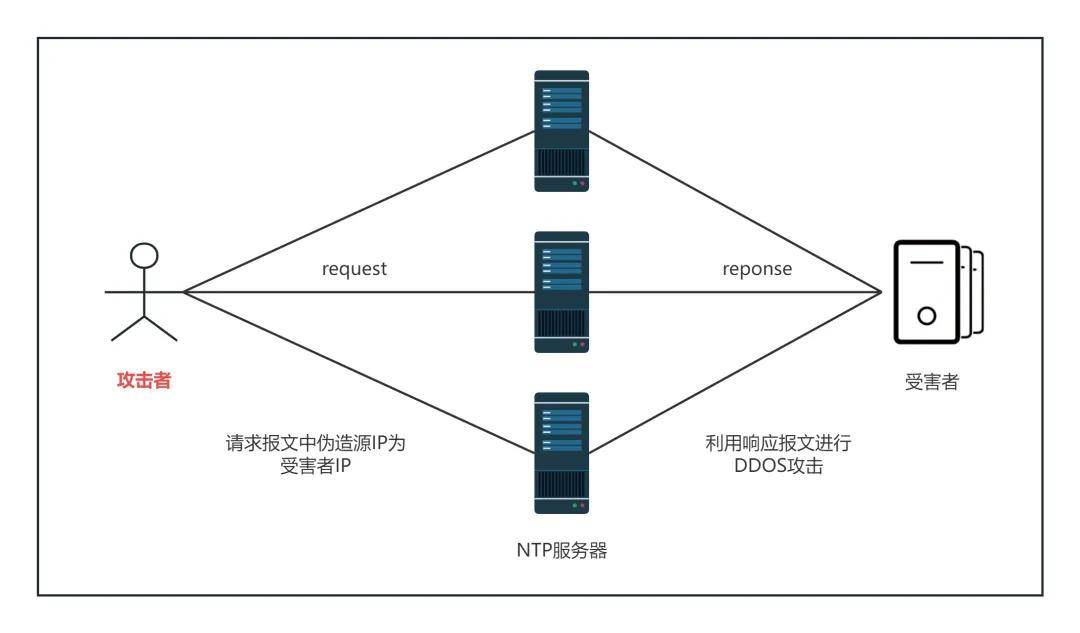

NTP反射放大攻擊是一種典型的利用NTP協議的分布式拒絕服務(DDoS)攻擊形式。攻擊者通過偽造源IP地址,誘使開放NTP服務的服務器向受害者發送大量數據流量,從而造成受害者網絡帶寬的阻塞,達到拒絕服務的效果。NTP拒絕服務的漏洞非常多,涉及的版本也比較多,以下只列舉了其中一種。

1. 攻擊過程

NTP反射放大攻擊的核心是利用NTP的“monlist”命令。NTP服務器提供了一個“monlist”功能,允許查詢上次與NTP服務器同步的客戶端IP列表。正常情況下,這一功能主要用于維護和監控NTP服務的運行狀態,但如果被惡意利用,則可能導致攻擊。

攻擊者首先偽造一個“monlist”請求,并將其源地址設置為目標受害者的IP地址。然后,攻擊者將該請求發送到互聯網中開放的NTP服務器。由于NTP服務器并不驗證請求的源地址,它會響應攻擊者的請求,并將大量數據包發送到被偽造的受害者IP地址。受害者因此接收到大量的NTP響應,形成了流量的放大效應。

2. 放大效應

在NTP反射放大攻擊中,攻擊者發出的請求量相對較小,但NTP服務器的響應數據量可能會非常龐大。特別是,當“monlist”命令請求到的客戶端列表較長時,單個響應包的大小可能會達到幾百字節,而每一個請求會導致NTP服務器向受害者發送多個響應包。攻擊者只需發送少量的請求,即可造成幾倍甚至數十倍的流量放大,從而有效地耗盡受害者的網絡資源,導致正常業務的中斷。NTP服務器響應monlist后就會默認返回與NTP服務器進行過時間同步的最后600個客戶端的IP,如果響應包按照每6個IP進行分割,就會有100個響應包。

PART03

攻擊危害

NTP反射放大攻擊的危害性主要體現在以下幾個方面:

1. 流量放大效應

NTP反射放大攻擊能夠迅速放大攻擊流量。例如,單次發起的請求可能引發數百倍甚至千倍的流量放大,這使得攻擊者能夠用較小的資源和成本發動大規模的DDoS攻擊,有四兩拔千金的效果,給受害者帶來巨大的帶寬壓力。

2. 隱蔽性

由于攻擊流量是通過第三方NTP服務器發起的,受害者往往難以直接追蹤到攻擊源。這種“反射”特性使得攻擊具有較高的隱蔽性,難以防范和追蹤。

3. 確保持續攻擊

NTP反射放大攻擊能夠持續造成對目標網絡的壓力,攻擊流量通常不會迅速消失,而是可能持續數小時甚至數天,給企業和服務提供商帶來巨大的影響,導致業務中斷和服務不可用。

4. 資源消耗

對于防御方來說,NTP反射放大攻擊不僅會消耗網絡帶寬,還會占用大量計算資源。防火墻、入侵檢測系統、流量清洗設備等都可能被消耗在處理這些異常流量上,降低整體系統的可用性。

PART04

驗證方法

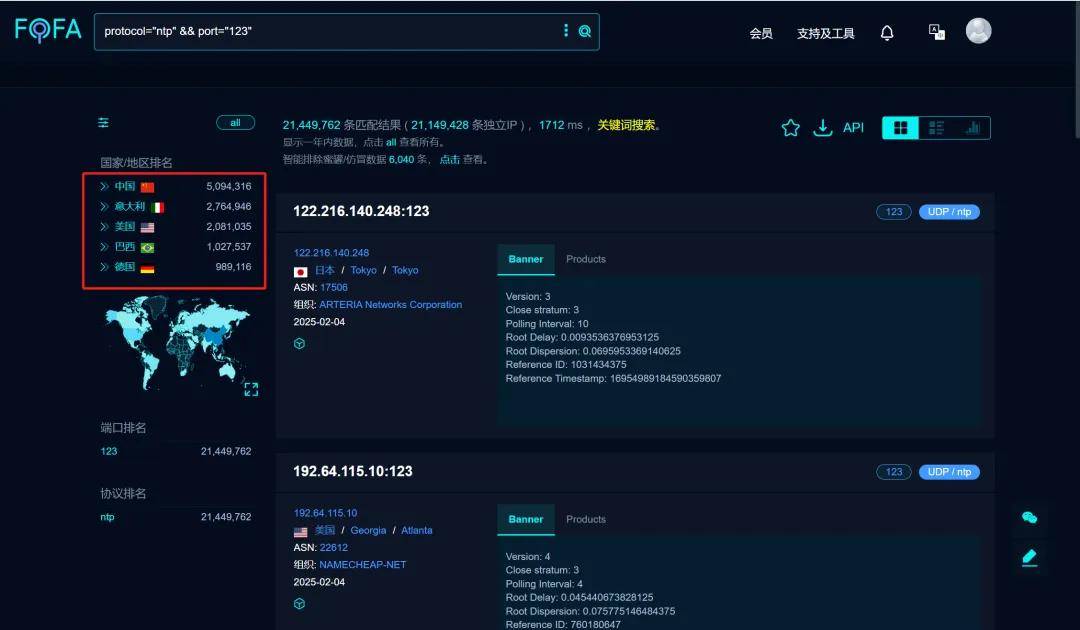

通過fofa、zoomeye等資產測繪工具搜索ntp服務器,并驗證ntp服務器版本和漏洞。

ntpdc -n -c monlist ntp_server-IP

nmap -sU -pU:123 -Pn -n --script=ntp-monlist NTP_Server_IP

全球的NTP服務器比較多,中國最多,一旦利用ntp的漏洞做反射放大攻擊,將會帶來嚴重影響。

PART05

修復方法

為了有效應對NTP反射放大攻擊,企業和網絡管理員可以采取以下修復方法:

1. 禁用MONLIST命令

最直接的修復方法是禁用NTP服務器中的MONLIST命令。禁用這一命令可以防止攻擊者通過查詢NTP服務器的客戶端列表來放大流量。大多數NTP軟件已經提供了禁用MONLIST命令的功能,管理員可以通過修改配置文件或使用NTP的命令行工具進行配置。

2. 更新NTP軟件

確保NTP服務器使用最新版本的軟件是防止攻擊的另一重要方法。許多已知的NTP漏洞,包括CVE-2013-5211,已在新版中得到修復。因此,及時更新NTP服務器版本至最新穩定版,能夠有效避免已知漏洞的被利用。

3. 限制NTP服務器的訪問

限制對NTP服務器的訪問是防止外部惡意攻擊的有效手段。管理員應當對NTP服務器進行訪問控制,只允許可信的IP地址訪問NTP服務。這可以通過配置防火墻規則或使用網絡訪問控制列表(ACL)來實現。

4. 網絡監控和入侵檢測

網絡管理員應當部署完善的網絡監控系統和入侵檢測系統(IDS),及時發現和響應異常流量。一旦檢測到異常流量或可能的反射攻擊,能夠迅速采取行動,如流量清洗或啟用防火墻規則進行防御。

PART06

防御策略

針對NTP反射放大攻擊,企業和服務提供商可以采取以下防御措施:

1. 部署流量清洗設備

流量清洗設備能夠在DDoS攻擊流量到達企業網絡之前,對攻擊流量進行攔截和清洗。這些設備能夠檢測到異常流量,并對惡意流量進行丟棄,從而確保正常流量能夠順利通過。

2. 負載均衡

負載均衡能夠提升業務系統的彈性和可用性。在遭受大規模DDoS攻擊時,負載均衡器可以分擔流量壓力,避免單一服務器成為瓶頸。此外,負載均衡還能夠保證即使部分服務器被攻擊,其他服務器仍然能夠正常提供服務。

3. 協同防御

為了確保業務的持續運行,流量清洗設備和負載均衡可以協同工作。流量清洗設備能夠減輕DDoS攻擊的壓力,負載均衡則確保正常流量的高效分發和系統的穩定運行。

PART07

總結

NTP反射放大攻擊作為一種利用網絡協議漏洞的分布式拒絕服務攻擊,已經成為網絡安全領域中的一種常見威脅。通過合理配置NTP服務器,及時更新軟件,限制訪問權限,以及部署流量清洗和負載均衡設備,企業可以有效抵御這一攻擊形式,保障網絡和業務的安全。

在防御的過程中,網絡管理員需要保持警覺,及時發現潛在的攻擊跡象,并采取合適的防御措施,從而減少DDoS攻擊帶來的損失。隨著網絡攻擊技術的不斷發展,只有不斷提升防御手段,才能更好地應對日益復雜的網絡安全挑戰。

審核編輯 黃宇

-

時間同步

+關注

關注

1文章

171瀏覽量

10305 -

NTP

+關注

關注

1文章

223瀏覽量

14473 -

DeepSeek

+關注

關注

1文章

795瀏覽量

1682

發布評論請先 登錄

ntp時鐘同步服務器是什么?ntp時鐘同步服務器介紹

NTP網絡子鐘的技術架構與行業應用解析 GPS醫院子母鐘 考場校時同步時鐘

使用NTP,該如何同步時間?一文詳解!

一文讀懂linux NTP服務器,NTP網絡時間服務器的比較和配置

評論