以色列網(wǎng)絡(luò)安全公司 CTS Labs(以下簡稱CTS) 3月13日披露,AMD EPYC 和 Ryzen 處理器中存在13個漏洞,并其嚴(yán)重程度不亞于“熔斷”和“幽靈”漏洞。這些漏洞允許攻擊者向 AMD 芯片注入惡意代碼,完全控制 AMD 處理器,竊取憑證,安裝惡意軟件讀取并寫入受保護(hù)的內(nèi)存,對硬件構(gòu)成物理破壞等。

13個漏洞影響 EPYC 和 Ryzen 系列產(chǎn)品

CTS 專門推出 amdflaws.com 網(wǎng)站,發(fā)布白皮書和視頻披露這些漏洞,聲稱這樣做是為了讓公眾意識到這些問題。同時附上了很多華麗的圖片和20頁的白皮書來解釋這些漏洞。他們甚至給這些漏洞起了一些引人注目的名字:Ryzenfall、Fallout、Masterkey 和Chimera 等等,以和英特爾“Spectre”和“Meltdown”這兩個嚴(yán)重的漏洞遙相呼應(yīng)。

研究人員將12個漏洞歸為四組,另外還有一個 PSP 提權(quán)漏洞。研究人員將受影響的處理器和漏洞類型進(jìn)行了詳細(xì)闡述。

Masterkey:包含三個漏洞,包括允許在AMD安全處理器內(nèi)安裝持續(xù)型惡意軟件,禁用諸如固件可信任平臺模塊(TPM)或安全加密虛擬化(SEV)之類的安全功能。

Ryzenfall:包含四個漏洞,包括允許讀取或?qū)懭隫TL-1內(nèi)存,禁用SMM保護(hù),在安全處理器上任意執(zhí)行代碼。全系列Ryzen均受影響

Fallout:包含三個漏洞,包括它允許讀取或?qū)懭隫TL-1內(nèi)存,讀取SMM內(nèi)存,禁用SMM保護(hù)。EPYC服務(wù)器受影響。

CHIMERA:包含兩個漏洞,允許在芯片組上執(zhí)行代碼。Ryzen和Ryzen Pro受影響。

CTS 發(fā)言人證實稱,網(wǎng)絡(luò)安全公司 Trail of Bits 的首席執(zhí)行官丹·吉多已評估了漏洞的真實性。但吉多表示這些安全漏洞并非聽起來那么嚴(yán)重,因為要利用這些漏洞需要取得管理員權(quán)限,因此這些漏洞不太可能影響到個人用戶,反而對使用AMD芯片的大公司影響最大。

CTS違背了安全機(jī)構(gòu)漏洞披露“公約”,意欲何為?

通常情況下,研究人員應(yīng)該在公開披露信息前的60天~90天這一時間范圍提前通知相關(guān)公司。例如,英特爾、AMD 和其他芯片制造商提前7個月獲得了 Spectre 和 Meltdown 的漏洞信息,以便有足夠的時間開發(fā)和部署至少部分修復(fù)漏洞的補(bǔ)丁。然而,CTS 發(fā)布漏洞報告之前給予 AMD 的時間不到24小時。

AMD 先前從未聽聞 CTS 公司,AMD 認(rèn)為 CTS 公司向公眾披露漏洞的做法不合理,AMD根本沒有合理的時間去調(diào)查分析,這些漏洞就已向媒體公布。

AMD 第二代 Ryzen 市場或受影響

Viceroy Research 公司發(fā)布報告稱,AMD 當(dāng)時在競爭中處于劣勢,因此急于盡早發(fā)布產(chǎn)品,這導(dǎo)致其在疏忽了產(chǎn)品的基本安全問題。Viceroy 與專家討論評估 CTS 的報告后認(rèn)為,CTS 發(fā)現(xiàn)的問題在商業(yè)層面上對 AMD 是致命一擊,在國際層面來講相當(dāng)危險。

AMD 在最近一年突飛猛進(jìn),在 Zen 架構(gòu)的加持下,Ryzen 系列大賣,Ryzen 的 APU 產(chǎn)品剛剛上市,而第二代 Ryzen 也已經(jīng)箭在弦上,這次突然爆出 Zen 架構(gòu)的漏洞時間非常“巧合”。

安全圈內(nèi)的“***”

安全圈認(rèn)為 CTS 的做法有些“詭異”,其潛在動機(jī)讓人懷疑,提前告知 AMD 也只是出于法律方面的考量,CTS 似乎想利用這些漏洞去做空 AMD 股票。據(jù)報道,CTS 在公布漏洞之前,提前聯(lián)系了一些媒體,還雇傭了公關(guān)公司來聯(lián)系媒體和應(yīng)對公眾。Linux 之父甚至將 CTS 形容為“像***一樣吸引眼球”。

CTS 則表示,在未給 AMD 確認(rèn)和發(fā)布補(bǔ)丁機(jī)會的情況下披露這些漏洞并未給用戶帶來風(fēng)險。目前只有 CTS 和 AMD 手上有利用這些漏洞的技術(shù)細(xì)節(jié),因此用戶仍然是安全的。

CTS到底是什么來頭?

披露這些漏洞之前,人們對 CTS 一無所知。這家公司在網(wǎng)站上宣稱,伊多·里·昂和亞龍·盧克·齊爾伯曼2017年創(chuàng)立了這家公司。根據(jù)伊多的 LinkedIn 資料顯示,他曾是以色列情報機(jī)構(gòu)“8200部隊”的一員。亞龍則是紐約對沖基金公司 NineWells Capital Partners 的總經(jīng)理,但美國證券交易委員會(簡稱SEC)的文件顯示,Zilberman 目前是這家公司的總裁

-

處理器

+關(guān)注

關(guān)注

68文章

19837瀏覽量

234008 -

AMD處理器

+關(guān)注

關(guān)注

2文章

60瀏覽量

13311 -

CTS

+關(guān)注

關(guān)注

0文章

35瀏覽量

14422

原文標(biāo)題:披露13個漏洞!安全公司不守行規(guī)讓AMD很受傷

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

AMD EPYC嵌入式9005系列處理器發(fā)布

AMD與谷歌披露關(guān)鍵微碼漏洞

處理器和芯片的區(qū)別是什么 處理器是指cpu嗎

量子處理器的作用_量子處理器的優(yōu)缺點

量子處理器是什么_量子處理器原理

AMD處理器2024年Q4銷量占比超英特爾

微處理機(jī)和微處理器的區(qū)別

對稱多處理器和非對稱多處理器的區(qū)別

AMD EPYC 4004系列處理器成為中小型企業(yè)的信賴選擇

AMD全新處理器擴(kuò)大數(shù)據(jù)中心CPU的領(lǐng)先地位

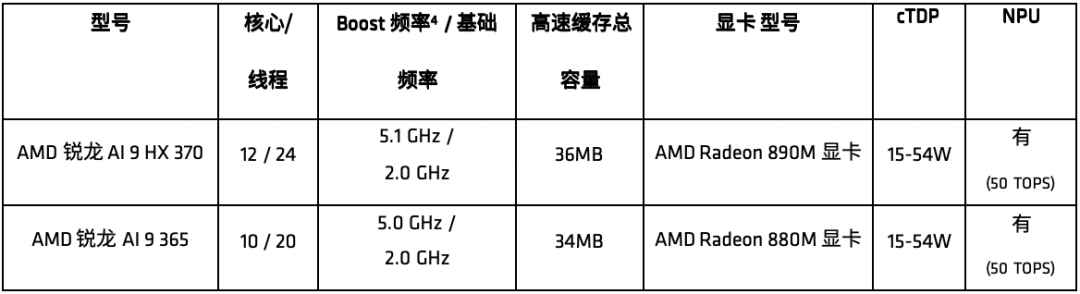

AMD推出全新銳龍AI 300系列處理器

第五代AMD EPYC處理器預(yù)計下半年發(fā)布

ARM處理器和CISC處理器的區(qū)別

評論