埃隆·馬斯克最近的日子不太好過。政府效率部部長的寶座越來越不好坐,特斯拉的股價坐上了過山車,X平臺(原twitter)也不省心,不但被DDoS打癱三次,還陷入了一場空前的數(shù)據(jù)泄露風波。

據(jù)外媒報道,數(shù)據(jù)泄露論壇 Breach Forums“知名”用戶 ThinkingOne 在當?shù)貢r間 3月28 日表示,X平臺于今年1月發(fā)生了一起嚴重的數(shù)據(jù)安全事件,包含28億7341 萬842條賬戶個人數(shù)據(jù)信息的400GB數(shù)據(jù)遭遇泄露。

鑒于X 平臺目前約有3.357億用戶,因此該泄露數(shù)據(jù)集除實際活躍用戶外可能還包含了機器人賬戶、非活動賬戶、非用戶實體等特殊賬戶,也無法排除從第三方獲得的可能。從內(nèi)容上看,本次泄露的數(shù)據(jù)包含用戶ID、顯示名稱、賬戶創(chuàng)建日期、配置文件描述和URL、位置和時區(qū)設置、最后一條推文的時間和來源、賬戶狀態(tài)、關(guān)注者/書簽/好友/列表計數(shù)等一系列詳細信息。

更扎馬斯克心的是,ThinkingOne 宣稱這些數(shù)據(jù)“幾乎肯定”是心懷不滿的 X 員工在裁員潮時竊取的。此外 X 官方和公眾此前并未知曉本次事件,他之前多次嘗試同 X 建立聯(lián)系都未得到回應。

X平臺此次的泄密事件,再次把“內(nèi)鬼泄密”這一問題曝光在聚光燈之下,也給所有企業(yè)敲響了數(shù)據(jù)安全的警鐘——想要數(shù)據(jù)更安全,杜絕內(nèi)鬼最關(guān)鍵。

“內(nèi)部員工泄密”成為企業(yè)普遍難題

近年來,內(nèi)部員工泄密導致的數(shù)據(jù)泄露事件屢見不鮮。江蘇法院的最新統(tǒng)計數(shù)據(jù)顯示,商業(yè)秘密案件中超80%系企業(yè)內(nèi)部員工泄密,50.7%的案件屬于侵害技術(shù)秘密糾紛,多于侵害經(jīng)營秘密糾紛。從案件成因看,與82.3%的案件員工“跳槽”有直接關(guān)系。

當然,來自法院的數(shù)據(jù)有一定的“幸存者偏差”。很多情況下,內(nèi)部員工是因為安全意識不足,在無意之間泄露了企業(yè)的機密。比如員工可能會將機密數(shù)據(jù)投喂給公共AI大模型,或者無意間通過電子郵件、社交媒體等渠道分享敏感數(shù)據(jù),或者所使用的終端設備被植入惡意軟件。

無論有意竊取,還是無心泄密,頻繁發(fā)生的“內(nèi)部員工泄密”都反映出了企業(yè)的數(shù)據(jù)安全困境。在傳統(tǒng)的網(wǎng)絡安全防御架構(gòu)下,內(nèi)部往往被視為“受信任的用戶”,他們往往了解企業(yè)的數(shù)字資產(chǎn)分布情況,并擁有對這些資產(chǎn)的訪問權(quán)限,所以他們通常可以瀏覽、下載、傳播各種敏感數(shù)據(jù)而不會觸發(fā)安全警報。

因此,過度信任,才是內(nèi)部員工泄密難以防范的根源。

芯盾時代零信任數(shù)據(jù)安全解決方案

想要消除“過度信任”,零信任是最好的選擇。與基于網(wǎng)絡位置構(gòu)建信任區(qū)的傳統(tǒng)網(wǎng)絡安全架構(gòu)相比,零信任默認所有網(wǎng)絡流量不可信,需要基于認證和授權(quán)重構(gòu)訪問控制的信任基礎,從網(wǎng)絡中心化走向身份中心化,以身份為中心實施細粒度的動態(tài)訪問控制。

芯盾時代作為領(lǐng)先的零信任業(yè)務安全產(chǎn)品方案提供商,擁有豐富的零信任安全產(chǎn)品線。芯盾時代基于用戶身份與訪問管理平臺(IAM)、零信任業(yè)務安全平臺(SDP)等產(chǎn)品,打造的零信任數(shù)據(jù)安全解決方案,能夠幫助企業(yè)破解內(nèi)部員工泄密難題,構(gòu)筑數(shù)據(jù)安全“鋼鐵防線”。

借助芯盾時代零信任數(shù)據(jù)安全解決方案,企業(yè)能夠在業(yè)務應用低改造、甚至0改造的情況下,一站式實現(xiàn)以下功能:

1.落實“最小化授權(quán)”,杜絕越權(quán)訪問

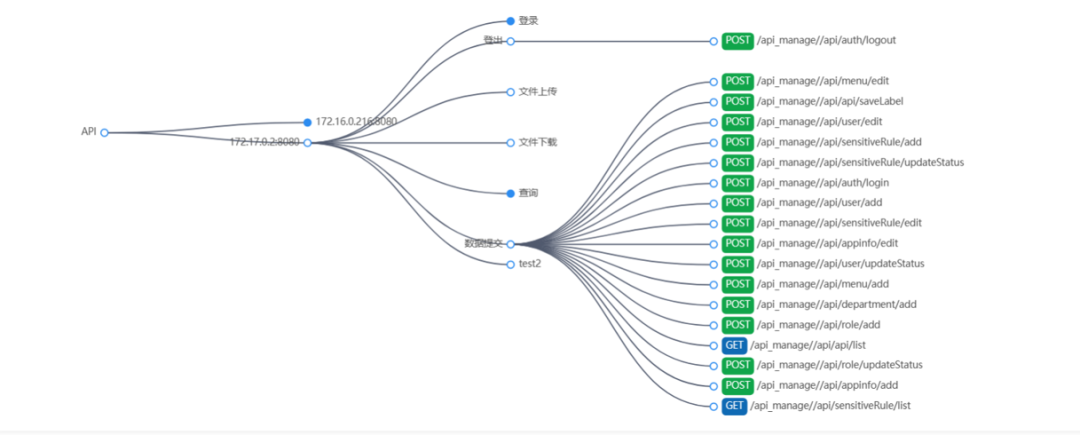

芯盾時代IAM具備全面的身份管理能力,支持RBAC、ABAC、ACL等多種權(quán)限管理模型,權(quán)限管理能力細至URL,幫助企業(yè)落實“最小化授權(quán)”,精準管控數(shù)據(jù)資源的訪問權(quán)限,杜絕越權(quán)訪問。

借助芯盾時代SDP的動態(tài)訪問控制能力,企業(yè)能夠結(jié)合登錄時間、設備狀態(tài)等上下文信息,靈活設置訪問控制策略,當員工大量下載機密文件、在非工作時間訪問數(shù)據(jù)時,自適應執(zhí)行阻斷、權(quán)限收斂等控制策略,并發(fā)出預警。

2.一鍵回收所有權(quán)限,實現(xiàn)“人走號銷”

芯盾時代IAM能夠幫助企業(yè)整合各個業(yè)務應用中分散的身份數(shù)據(jù),為員工生成唯一可信的數(shù)字身份,讓員工用一個身份訪問所有業(yè)務應用。

當員工離職時,運維人員能夠使用IAM一站式回收所有業(yè)務應用的訪問權(quán)限,既能消除員工離職和完成權(quán)限回收之間的“空窗期”,還能避免遺留訪問權(quán)限,實現(xiàn)“人走號銷”,不留死角。

3.強化終端設備管控,杜絕非法設備入網(wǎng)

芯盾時代SDP采用設備指紋技術(shù),能夠為每一臺終端設備生成唯一的識別碼,實現(xiàn)賬號和設備的強綁定。借助此功能,企業(yè)能夠識別非常用設備登錄等風險行為,限制員工最多使用的設備數(shù)量。當員工使用未經(jīng)認證的私人設備發(fā)起訪問時,SDP自動執(zhí)行權(quán)限收斂、阻斷等訪問控制策略。

芯盾時代SDP的客戶端內(nèi)置終端威脅態(tài)勢感知模塊,企業(yè)能夠識別終端設備是否運行了指定軟件,是否開啟了遠程控制軟件、屏幕共享軟件等程序,持續(xù)監(jiān)測終端安全態(tài)勢、用戶的操作行為,保證訪問安全可控。

4.管控用戶操作行為,保證數(shù)據(jù)可追溯

借助芯盾SDP的客戶端,企業(yè)可以在終端設備中構(gòu)建與本地空間完全隔離的安全工作空間,實現(xiàn)數(shù)據(jù)不落地,并實施禁止復制、禁止截屏、禁止打印、外發(fā)審批等行為管控。針對Web應用,SDP可以在無改造的情況下為Web頁面添加明水印或暗水印,對員工進行安全教育、安全震懾和安全追溯,降低拍照截屏外發(fā)風險,提升數(shù)據(jù)的可溯源性。

芯盾時代SDP具備動態(tài)數(shù)據(jù)脫敏功能,企業(yè)可以對業(yè)務應用中的手機號、銀行卡、身份證號等敏感數(shù)據(jù)進行動態(tài)脫敏。針對不同人群,企業(yè)可以自定義脫敏內(nèi)容、脫敏長度,精確控制敏感數(shù)據(jù)的訪問范圍。

數(shù)字時代,數(shù)據(jù)為王。守護企業(yè)數(shù)據(jù)安全,就是守護企業(yè)的未來。芯盾時代零信任數(shù)據(jù)安全解決方案,通過“持續(xù)驗證、永不信任”的安全機制,幫助企業(yè)消除“過度信任”,讓每個數(shù)據(jù)訪問動作都安全可控,讓企業(yè)遠離內(nèi)部員工泄密~

-

數(shù)據(jù)安全

+關(guān)注

關(guān)注

2文章

724瀏覽量

30418 -

芯盾時代

+關(guān)注

關(guān)注

0文章

272瀏覽量

2117

原文標題:“內(nèi)鬼”泄露X平臺28億用戶數(shù)據(jù)!企業(yè)如何才能防住“自己人”泄密

文章出處:【微信號:trusfort,微信公眾號:芯盾時代】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

芯盾時代樹立城市商業(yè)銀行鴻蒙化改造標桿案例

芯盾時代助力廣州銀行提升金融業(yè)務運行效率

芯盾時代助力打造金融安全新范式

芯盾時代入選2025全國企業(yè)“人工智能+”行動創(chuàng)新案例

芯盾時代助力打造智慧醫(yī)療安全新標桿

芯盾時代郵箱二次認證解決方案助力企業(yè)應對釣魚郵件

芯盾時代榮登17項細分領(lǐng)域榜單

芯盾時代再獲“數(shù)字安全產(chǎn)業(yè)貢獻獎”

芯盾時代榮獲2024北京專精特新企業(yè)百強

CICC公共安全數(shù)據(jù)工程專業(yè)委員會一行蒞臨芯盾時代調(diào)研交流

芯盾時代入選《API安全技術(shù)應用指南(2024版)》API安全十大代表性廠商

評論