本周(4月11-13日)在美國佛羅里達州的勞德代爾堡,美國國家標準與技術研究院(NIST)主持召開了首屆后量子時代公鑰密碼標準化的國際會議(First PQC Standardization Conference)。會議受到全世界密碼界人士的熱烈關注,盛況空前,會議入場卷一票難求。

本次大會的議程已經公布。最令人高興的是,國內有三位專家學者在大會上發言,他們分別來自復旦大學、中國科學院和上海交通大學。我預祝他們的的活動圓滿成功,我也為我的兩所母校在世界前沿學術研究中的積極態度感到到自豪。

公鑰密碼的安全性關系著互聯網“建久安之勢,成長治之業。”引起專家學者們的關注勢所必然。我們在本系列的上篇(TLS1.3將為互聯網安全筑起新的長城)中指出:TLS是互聯網傳輸層安全協議,它是互聯網數據傳輸安全的基石。而TLS的核心是有關通信的加密解密、密鑰分發、身份認證和電子簽名。TLS的這些核心功能分別由對稱密碼和公鑰密碼(非對稱密碼)協同完成的。

對稱密碼使用共享密鑰對數據進行加密解密,保證了數據在公共信道上傳輸的安全,公鑰密碼讓通信雙方在通信初始狀態在公共信道上彼此建立信任并獲得共享密鑰。可以毫不夸張的說,公鑰密碼為互聯網而生,沒有公鑰密碼的互聯網安全是不能設想的。

互聯網上通信雙方遠隔千山萬水又從未見過面,他們如何取得彼此的信任并協商出共享的密鑰,而又不被第三者偷竊,這是對密碼學的嚴峻考驗。解決這個難題靠的就是公鑰密碼。公鑰密碼算法產生出一對密鑰:公鑰和私鑰,通信雙方通過交換公鑰作身份驗證和協商出共享的對稱密鑰。公鑰密碼巧妙地解決了網上通信雙方的“第一次”的尷尬,網上安全一日不可無此君。

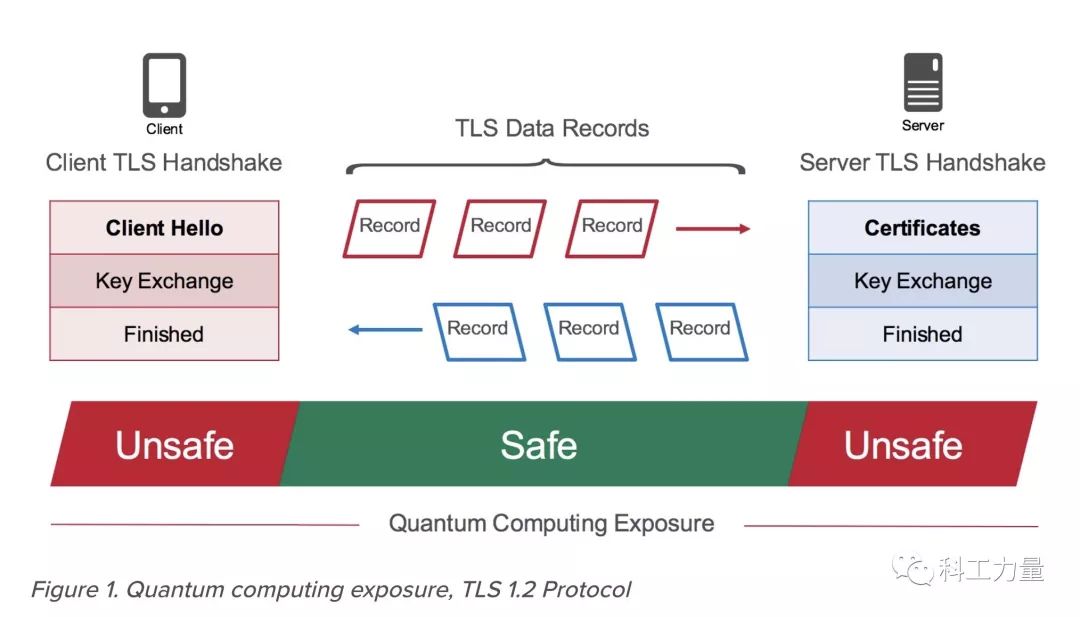

舉個例子,當你使用瀏覽器訪問互聯網上的網站,瀏覽器和網站服務器都會首先調用TLS軟件包。TLS制定的算法為通信雙方分別產生一對公鑰和私鑰;然后通過握手程序交換公鑰和身份認證信息;接著根據TLS提供的算法驗證對方身份并產生共享的對稱密鑰;最后通信雙方使用共享的對稱密鑰對傳輸的數據作加密和解密,保證這些數據在公共網絡傳輸過程中不被破解和篡改。以上一連串復雜的過程全由TLS互聯網傳輸層安全協議軟件為每個用戶全權代理執行的,它們才是互聯網上全心全意為用戶安全服務的忠誠衛士。

對稱密碼的安全性是有絕對保證的,那么公鑰密碼的安全性又如何呢?到目前為止,公鑰密碼還是安全的,至少與網絡上許多其它隱患相比,它的相對安全性是不容質疑的(詳見“量子密碼工程建設還有太多不確定因素”一文)。但是面對傳統電子計算機性能的提升和將來有可能出現的量子計算機的潛在威脅,有必要開發公鑰密碼的新算法,提高安全性增加靈活性,未雨綢繆為互聯網的未來安全作好充分準備。為了互聯網的長治久安,加緊研發新一代的公鑰密碼系統成為了密碼學專家學者的共識,并為此取名為“后量子時代密碼學”。這就是本星期召開的國際密碼學會議的中心議題。

受量子計算機攻擊,經對稱密鑰加密后的數據傳輸仍是安全的,問題主要出在使用公鑰密碼作對稱密鑰分發過程中。

【后量子時代密碼系統的歷史回顧】

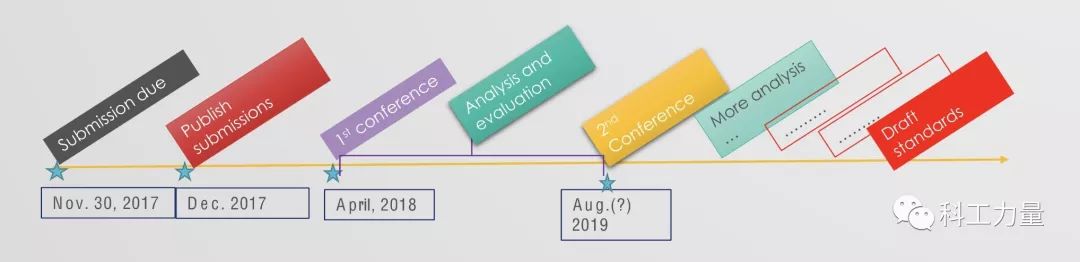

2012年~ :美國國家標準與技術研究院(NIST)啟動后量子時代密碼(PQC)項目,成立了包括12個密碼專家的項目成員組;2015年4月:舉行第一次PQC專題研討會;2015年8月:美國國家安全局(NSA)就PQC發布聲明;2016年2月:NIST發布PQC工作報告(NISTIR 8105);2016年2月:NIST就PQC的標準化提出初步設想;2016年8月:制定出對PQC新算法的要求和評估標準的初稿,并公開征求意見;2016年9月:初稿征求意見期結束;2016年12月:對新算法的要求和評估標準被正式確定,面向全世界征求PQC新算法;2017年11月30日:提交PQC新算法的截止日期。

【后量子時代密碼系統的現狀】

到2017年11月30日截止日期前,NIST共收到各種后量子時代公鑰密碼方案82項,其中59項有關秘鑰分發/加密解密,23項有關身份認證/電子簽名。這些方案分別來自美國16個州和世界六大洲共25個國家。表面上看方案來自五湖四海,但實際上仍為歐美囯家所把持。中國也提交了一個方案,但與量子密碼通信技術完全無關。

在提交的八十多項方案中,有些方案明顯受到較多的關注,這里就讓幾位明日之星先亮亮相,它們都是達到抗量子攻擊所必需的安全級別為128位的公鑰密碼。

NTRUEncrypt:這是后量子密碼算法中最受關注的一位,NTRU(發音“en-true”)基于阻格數學原理。它的好處主要是內存占用低和運行速度快。缺點是涉及專利。很可惜,歷史上開源項目一般都不會傾情于有專利授權的算法。

McEliece與Goppa:McEliece加密系統是目前密碼界的一顆新星,它是第一個在加密過程中使用隨機化的算法。它的好處是比RSA更快捷,主要缺點是密鑰位數過長。典型的RSA密鑰的鍵長是2048位,而McEliece鍵長達512千位!比RSA長256倍!

Ring Learning with Errors:另一個很有希望的后量子密鑰分發方法是“帶錯的環學習”(RLWE)。它與場/集合理論中的問題有關,可以用于同態加密,這是密碼界的另一個熱點。

RLWE使用7,000位的密鑰,比McEliece密鑰短得多,與現在常用的RSA密鑰長度在同一數量級。

CECPQ1: 這是密碼界新殺出的一匹黑馬。它是谷歌在RLWE基礎上研發出了一種創新的密碼算法并且作了實際測試,這是經典的橢圓曲線算法(Curve 25519)和被稱為“New Hope”的RLWE變體的一種組合算法。谷歌使用一小部分Chrome瀏覽器和谷歌自已的服務器(可以有效地控制TLS通信的雙方,谷歌做起來得心應手)測試了CECPQ1密鑰分發功能。測試除了發現增加了1毫秒的延遲外,并沒有發現任何其它的障礙,這可能是與密鑰的大小有關。谷歌的實驗已經結束,正在等待IETF的最后評判。

為后量子時代挑選合格的公鑰密碼有點像紅樓夢劇組尋找林黛玉,在眾多的美女演員中找來找去,初看個個千嬌百媚,走近一看發現她們每個人都有這樣哪樣的瑕疵,不知天上什么時候才會掉下一個十全十美的林妹妹。

【后量子時代密碼系統的展望】

2017年12月:NIST公布所有提交的新算法;2018年4月:召開第一屆PQC算法標準化全會,由算法提交方作陳述,并聽取專家意見,這就是本星期大會的主要內容;對第一輪候選PQC算法進行16~18個月評估和分析;2019年9月:召開第二屆PQC算法標準化全會;對第二輪候選算法作出進一步評估和分析;估計在2022年或稍后,PQC算法的標準草案正式公布并開始征求意見。

后量子時代密碼系統未來進程。

對后量子時代密碼系統的要求和評估標準

1)安全性。這一點容易理解,保證數據傳輸的安全隱秘當然是考核評估的先決條件和首要標準。對公鑰密碼新算法的安全性評估不僅要考慮量子計算機的攻擊,還必須考慮到傳統電子計算機的攻擊,在今后相當長時間內,后者的威脅可能更為實在。

2)運行性能。這一點往往被外行們所忽視,這也是量子通信工程的一大問題。評價密碼系統只談安全而不講效率和速度實質上毫無意義。從工程角度來看,世界上本無絕對的信息傳輸安全,也不需要絕對安全,所有信息的重要性也都有時間性。密碼系統所要做的就是以最低的代價保證信息在其有效期內不被敵方破解,或者至少讓敵方為了破解必須付出難以忍受的代價。高效率低成本是選擇后量子時代新公鑰密碼的重要考量。

3)兼容性。新的密碼系統必須與今日互聯網的物理沒備和各種通信協議兼容,與上文提及的TLS無縫銜接是必須的。僅僅為了應對仍停留在紙上的量子攻擊,而丟棄所有現成的通信安全技術,建設所謂的“量子互聯網”,是非常不成熟的行為。

4)還要解決互聯網安全的一些老問題和新矛盾,諸如解密出錯、PFS和側道攻擊等等。這些問題并不常見而且太過專業,本文就不作進一步討論了。

在確定后量子時代密碼新標準時,NIST對密碼系統的成本和效能作了明確的要求:

1)要求密碼新標準必須能運行在傳統計算機平臺上;

2)密碼新標準能在盡量多種多樣的操作系統上運行,并滿足不同應用程序的需求;

3)新標準可能會選擇多種算法,利用它們的各自優勢去滿足不同的需求,在這場標準化競爭中,勝出者很有可能不止一種算法;

4)為提高效能易于平行化運行的密碼算法會得到優先考慮。

通過以上對TLS通信安全協議和后量子時代密碼學的分析,我們可以清楚地看到,對TLS不斷改善升級同時研發全新的公鑰密碼算法是保衛互聯網安全的唯一可行路線,這是由互聯網安全的態勢、技術的可行性和兼容性所決定的。

我們必須認識到今天互聯網安全的主要威脅不在公鑰密碼系統上,公鑰密碼在可預見的將來是安全的。企圖倉促啟動量子通信工程來代替公鑰密碼不僅毫無必有,而且也沒有可能,因為量子通信在組網等關鍵技術上遠未成熟。缺乏對互聯網安全形勢的全面深入的了解,采取草率過激的反應,其結果只會是自亂陣腳、浪費資源。

更為關鍵的問題是技術的兼容。我們一定要明白,所謂的量子通信不是一種新的通信技術,量子通信事實上也不是一種新的完整的密碼技術,確切地說它僅能提供公鑰密碼中的一部分功能——即對稱密鑰的分發功能。通信和密碼是皮和毛的關系,密碼是毛,它只能依附在通信這張皮上為皮服務的。皮之不存毛將焉附,甩開傳統互聯網這張皮,量子通信這根毛何以安身立命?

從更長遠的角度來看,任何技術都需要更新和完善,公鑰密碼技術當然也不例外。但是更新后的系統必須與互聯網的總體框架協調,升級換代的過程也要穩步有序地推進。密碼系統牽動整個互聯網的生態環境,這是一個比操作系統遠為龐大復雜的生態系統,對于這種牽一發而動全身的技術更新,我們千萬不能異想天開、草率行事。

在不斷改善升級TLS的同時,研發全新的公鑰密碼算法,這條由美國主導的提升互聯網安全的路線把技術的可行性和兼容性放在評估標準的首位,這是一條穩妥、可靠、行之有效的路線。這條路線也是一條開放合作的路線,所有的協議細節和密碼算法全部公開放在桌面上討論分析,所以也取得了世界大多數國家有關專家的認同和支持。開放和合作才是推動互聯網穩步向前發展的基礎。

-

互聯網

+關注

關注

54文章

11167瀏覽量

103478 -

NIST

+關注

關注

1文章

21瀏覽量

9324

原文標題:量子計算機出現后密碼安全怎么辦,中國學者也參會討論

文章出處:【微信號:guanchacaijing,微信公眾號:科工力量】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

遠征啟航——尋求后量子時代新的密碼標準

遠征啟航——尋求后量子時代新的密碼標準

評論