4月16日訊 以色列本古里安大學一組學術研究人員撰寫了一篇題為《PowerHammer:通過電源線竊取隔離電腦的數據》論文,在其中詳細介紹了通過電源線竊取隔離電腦數據的攻擊手段,研究人員將這種數據竊取技術命名為“PowerHammer”,這種技術的數據竊取速度可達1,000 bps。

PowerHammer攻擊原理

PowerHammer 的工作原理為:通過惡意軟件感染隔離計算機,調節設備的 CPU 使用率引起電流波動,從而調制并編碼數據。在默認情況下,計算機會以統一的方式從本地電網獲取電能。PowerHammer 攻擊會讓受害者計算機從本地電網獲取的電流發生波動,這就現象被稱為“傳導干擾”(Conducted Emission)。

簡而言之,PowerHammer 調節電能消耗將受害者電腦的二進制數據編碼成電能消耗模式,進而通過電源線竊取隔離設備的數據。

兩種攻擊方式優勢對比

為了獲取數據,攻擊者必須利用受害者的電網,以便讀取電能消耗變化,并解碼隱藏在其中的二進制數據。基于接收器的放置位置,PowerHammer 存在兩種攻擊方式,并具有兩種不同的數據竊取速度。

?第一種攻擊方式為“線路 PowerHammer”,即攻擊者設法利用隔離計算機和電源插座之間的電源線,這種攻擊的數據竊取速度約為1,000 bps。

?另一種攻擊方式為“相位 PowerHammer”,入侵者利用的是建筑內電力服務配電板的電源線相位。這種攻擊更加隱蔽,但在速度方面的表現較差,僅能以10 bps的速度獲取數據,這主要是因為電源線相位“干擾”更多。

攻擊者如何接收數據?

數據接收設備并不是特別先進的設備,它就是一個普通的分體式電流互感器。這是一個非入侵式探測器,夾在電線周圍用來測量流經的電流量。這個非入侵式探測器的作用與感應器類似,可對載流電線周圍的磁場予以響應。線圈中的電流量與導電器流經的電流量有關。

接收設備還能將記錄的數據通過 WiFi 發送到附近的電腦,使遠程收集數據變得更加容易,攻擊者不必與探測器進行物理連接。

研究人員的實驗結果顯示,此類攻擊能從隔離的臺式電腦、筆記本電腦、服務器、甚至物聯網設備竊取數據。此外,CPU 擁有的核芯越多,數據泄露的速度越快。盡管這種攻擊方式目前只處于實驗階段,情報機構可能會利用此類工具獲取情報。

-

物聯網

+關注

關注

2909文章

44572瀏覽量

372841 -

Power

+關注

關注

1文章

499瀏覽量

67748 -

電源線

+關注

關注

1文章

364瀏覽量

21765

原文標題:電源線可泄露設備數據,速度可達1,000 bps

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

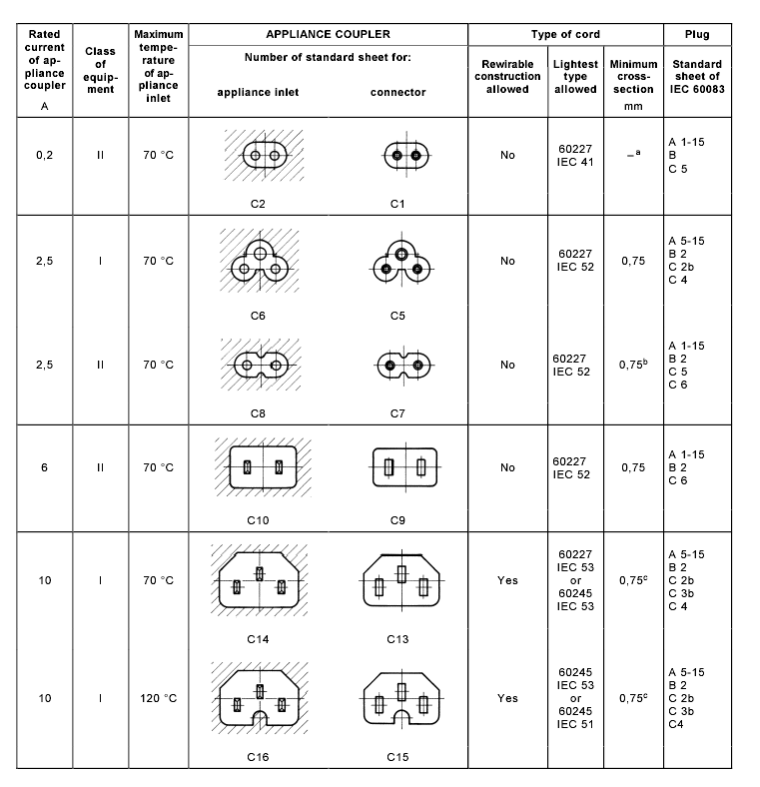

請問各位朋友,冰箱電源線能改為電腦電源線嗎

對嵌入式系統的攻擊 攻擊者通過什么途徑得到ATM的密鑰呢?

電腦電源線怎么接

電話線和電源線通用嗎

注意你的電源線是不是劣質電源線,或將引發火災

臺式電腦的電源線和電飯鍋的電源線為什么一模一樣?

計算機主機電源排線怎么取,電腦電源的線怎么接? 機箱電源線接法圖解

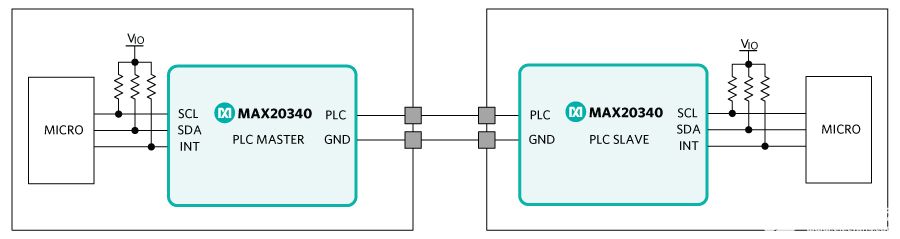

如何使用MAX20340通過電源線發送和接收數據

通過電源線竊取隔離電腦數據的攻擊手段

通過電源線竊取隔離電腦數據的攻擊手段

評論