5月15日訊 德國明斯特大學的研究人員2018年5月13日發(fā)推特警告稱,PGP 和 S/MIME 電子郵件加密工具中存在嚴重的漏洞, 20 多個郵件客戶端受到影響。研究人員表示,攻擊者可借此發(fā)起 EFAIL 攻擊,解密發(fā)送或接收的加密信息。該漏洞已被電子前沿基金會(EFF)證實。

PGP 和 S/MIME

PGP 和 S/MIME 被視為電子郵件加密的兩把鎖:

PGP 是一個開源端對端電子郵件加密標準,以防止電子郵件通信遭到公司、政府機構或網(wǎng)絡犯罪分子監(jiān)聽。

S/MIME 是一種非對稱、基于加密的技術,允許用戶發(fā)送帶有數(shù)字簽名和加密的電子郵件。

研究人員表示,這些漏洞可能會泄露加密電子郵件的明文通信內(nèi)容,包括過去發(fā)送的加密電子郵件,目前尚無可靠的解決方案。

研究人員的5月15日發(fā)布的論文(地址 https://efail.de/)中包含一個概念驗證漏洞,它可以讓攻擊者利用受害者自己的電子郵件客戶端解密先前獲取的消息,并將解密后的內(nèi)容返回給攻擊者,而不會提醒受害者。概念驗證只是這種新型攻擊的一種實現(xiàn)方式,在未來的幾天中可能會出現(xiàn)變體。漏洞分為兩類:

Direct Exfiltration:影響蘋果 macOS、iOS 郵件客戶端,還有 Mozilla Thunderbird,利用這種漏洞,攻擊者可以發(fā)一封郵件,自動解碼受害者發(fā)送的加密信息并分享內(nèi)容。研究人員相信,這個漏洞只要安裝補丁就能解決。

CBC/CFB Gadget Attack:影響的郵件客戶端更多,包括微軟 Outlook,漏洞的威力如何,具體要看用的是 PGP 還是 S/MIME 加密方式。如果是 PGP 加密,每嘗試三次會有一次成功,如果是 S/MIME 加密,一封郵件一次最多可以破解 500 條信息。

影響范圍

一、針對 S/MIME 客戶端的驗證測試結果:

紅色:泄露渠道(無需用戶交互)

橘色:泄露渠道(需用戶交互)

綠色:未發(fā)現(xiàn)泄露渠道

二、針對 PGP 客戶端的驗證結果:

紅色:泄露渠道(無需用戶交互)

綠色:不受影響

三、直接泄露的測試結果:

紅色:泄露渠道(無需用戶交互)

橘色:泄露渠道(需用戶交互)

如果想從底層架構對 PGP 和 S/MIME 進行修復,可能需要更長時間。建議用戶暫時禁用或卸載 PGP 和 S/MIME。

解決方案

電子前沿基金會(EFF)已發(fā)布禁用 PGP 及相關插件的指南,但該組織表示,這些解決方案只是暫時的權宜之計。

EFF 建議,急需使用電子郵件加密工具的用戶使用支持端對端加密的即時通訊客戶端進行通信。此外,EFF 特別建議用戶立即禁用以下插件或工具:

Thunderbird with Enigmail

Apple Mail with GPGTools

Outlook with Gpg4win

另外,研究人員強調(diào)稱,這些漏洞并未存在于加密算法的工作方式當中,而是出在電子郵件加密工具/插件的工作方式當中。

-

電子郵件

+關注

關注

0文章

110瀏覽量

15348 -

漏洞

+關注

關注

0文章

204瀏覽量

15366

原文標題:電子郵件加密工具PGP和S/MIME被曝嚴重漏洞

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關推薦

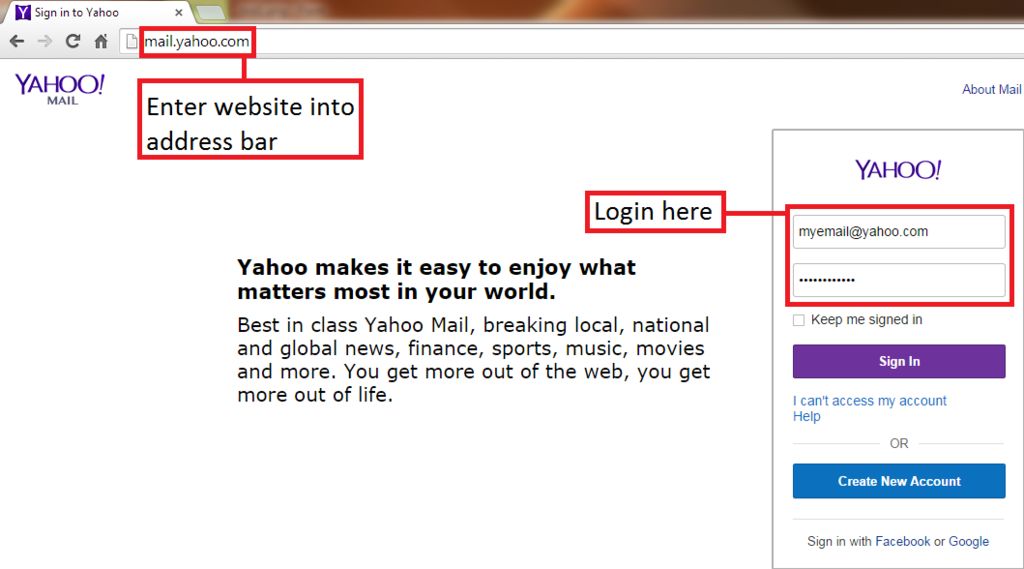

電子郵件的使用培圳教程

傳真百科:電子郵件能取代傳真嗎

電子郵件的使用教程

一種改進的PGP安全電子郵件系統(tǒng)

電子郵件使用模擬實驗

什么是MIME文件?

電子郵件加密:PGP 和S/MIME加密的區(qū)別

如何向您選擇的某人發(fā)送電子郵件

關于電子郵件它的安全威脅都有哪些

英國脫歐文件暴露過時多年的電子郵件加密標準

面向電子郵件系統(tǒng)支持關鍵字搜索的代理重加密方案

MDaemon:如何在SecurityGateway? for Email中加密電子郵件信息

PGP和S/MIME被視為電子郵件加密的兩把鎖

PGP和S/MIME被視為電子郵件加密的兩把鎖

評論