6月4日訊 暗網(wǎng)情報公司 Flashpoint 在2018年5月30日發(fā)布報告表示,臭名昭著的銀行木馬 IcedID 和 Trickbot 背后的僵尸網(wǎng)絡(luò)操縱者已經(jīng)聯(lián)合起來,充分利用這兩種木馬騙取受害者現(xiàn)金。

兩大金融網(wǎng)絡(luò)犯罪“巨頭”背后勾結(jié)

非常棘手的問題是,F(xiàn)lashpoint 公司的研究人員發(fā)現(xiàn)感染了 IcedID 的計算機竟然在下載另一款惡意軟件 Trickbot,這是該公司在對 IcedID 惡意軟件的研究過程中首次發(fā)現(xiàn)了這種合作,IcedID 和 Trickbot 后面的僵尸網(wǎng)絡(luò)操縱者似乎已經(jīng)將銀行受害者們置于雙重威脅之中。

惡意軟件之間通常相互“排斥”

Flashpoint 的研究主管維塔利·克雷茲表示,在意識到上述情況后,便開始思考和著手研究這種情況發(fā)生的原因,IcedID 和 Trickbot 的這種聯(lián)合應該是來自惡意軟件的操縱者,而不一定是開發(fā)者。 克雷茲表示,惡意軟件通常會攻擊受害者的數(shù)據(jù),尤其是在競爭激烈的銀行業(yè)市場,例如 SpyEye 惡意軟件就已經(jīng)被發(fā)現(xiàn)在感染機器上卸載類似的 Zeus 木馬。

Trickbot 木馬瞄準多國銀行

Trickbot 木馬 從2016年年中開始,Trickbot 已成為一款負責瀏覽器中間者攻擊(man-in-the-browser attack)的木馬病毒。該惡意軟件與 Dyre 銀行木馬具有多種相同屬性,被認為是 Dyre 的繼任者,針對金融機構(gòu)發(fā)動攻擊。Dyre 銀行木馬2015年被俄羅斯警方“消滅”。Flashpoint 公司的研究人員認為,TrickBot 背后的網(wǎng)絡(luò)犯罪分子可能十分了解 Dyre 或簡單重用了 Dyre 的代碼。

Trickbot 木馬利用多個模塊(包括泄露的漏洞),針對各種惡意活動的受害者進行攻擊,如加密貨幣挖礦和 ATO 操作的受害者們。

2017年7月,TrickBot 銀行木馬背后的黑客正在對美國銀行發(fā)起新一輪攻擊。有僵尸網(wǎng)絡(luò) Necurs 助力,TrickBot 新一輪攻擊活動也針對歐洲、加拿大、新西蘭、新加坡等國的金融機構(gòu)。TrickBot是首個,也是唯一通過重定向計劃覆蓋24個國家的銀行木馬。

IcedID 木馬創(chuàng)建代理能力突出

IcedID 木馬于2017年被 IBM X-Force 研究團隊的研究人員所發(fā)現(xiàn)。這款木馬被認為具備多個突出的技術(shù)和程序,其中最值得注意的是該木馬創(chuàng)建代理的能力,其創(chuàng)建的代理可用于竊取多個網(wǎng)站的憑證,且主要針對金融服務(wù)。

克雷茲表示,IcedID 應該是直接通過電子郵件發(fā)送垃圾郵件,然后該惡意軟件就扮演了安裝 TrickBot 的下載器,隨后 TrickBot 又會在受害者的機器上安裝其他模塊。 這兩種惡意軟件結(jié)合起來,使用一系列方法和工具從受害者處竊取銀行憑證,包括令牌掠奪者、重定向攻擊和 web 注入。

Flashpoint 公司認為,這樣的攻擊極其復雜。在入侵者實施攻擊的過程中,還有其他的模塊可以讓入侵者深入了解受害者的機器,并擴展攻擊的廣度和范圍,進而使他們能夠從已入侵的機器中獲得額外的潛在利益源。 這種雙刃劍的威脅不僅為入侵帶來了一種新的工具力量,而且對于操控者而言,這種合作吸引了更多可開展高效賬戶接管行為的欺詐操控者。

Trickbot 和 IcedID 協(xié)作方式復雜

Flashpoint 公司表示,操控負責人可能監(jiān)管著一個復雜的欺詐者網(wǎng)絡(luò),這些網(wǎng)絡(luò)欺詐者們又連接了被這兩種木馬感染的機器。這個操控負責人被稱作 botmaster,負責操作僵尸網(wǎng)絡(luò)的命令和控制,以進行遠程程序執(zhí)行。 同時,克雷茲表示,構(gòu)成這個欺詐者網(wǎng)絡(luò)的不法分子可能只是通過別名相互認識,且都是各自領(lǐng)域內(nèi)的行家。

Flashpoint 公司還在報告中表示,根據(jù)對 TrickBot 和 IcedID 僵尸網(wǎng)絡(luò)操作的語言分析和調(diào)查表明,這個設(shè)計僵尸網(wǎng)絡(luò)的互活動屬于一個小組織,該組織負責購買銀行惡意軟件、管理感染流、向項目相關(guān)人員(包括流量操控者、網(wǎng)站管理員和 錢騾子)支付款項以及接受洗錢收益等。

事實上,當受害者登錄到被感染系統(tǒng)上相關(guān)的銀行頁面時,botmaster 通過后端的“jabber_on”字段接受 XMPP 或 Jabber 通知。

聯(lián)合的惡意軟件操作具有執(zhí)行賬戶檢查(或憑證填充)的功能。該功能可確定受害者機器的價值及其訪問權(quán)限,因此,惡意分子可對具有更高價值的目標進行網(wǎng)絡(luò)滲透,并利用其他被入侵的目標進行加密貨幣挖礦活動。

隨后,botmaster 可提取受害者的登錄憑證,從而獲取密保問題的答案以及電子郵件地址,然后將這些信息傳遞給真正負責操作的個人。同時,錢騾子們利用這些信息,在受害者所在地的同一金融機構(gòu)開設(shè)銀行賬戶。他們利用該賬戶來接收欺詐賬戶清算所(ACH)和電匯,然后將收益轉(zhuǎn)發(fā)給僵尸網(wǎng)絡(luò)的所有者或中間人。

Flashpoint 公司還指出,基于 TrickBot 和 IcedID 僵尸網(wǎng)絡(luò)操控者機器共享的后端基礎(chǔ)設(shè)施,這些操控者們很可能將繼續(xù)展開密切的合作,以便將被盜賬戶變現(xiàn)。

目前,這種攻擊的攻擊范圍和已被盜取的金額尚不清楚。克雷茲預測,未來將有更多的僵尸網(wǎng)絡(luò)操控者們開始類似的合作,金融機構(gòu)將面臨更多的威脅。

-

計算機

+關(guān)注

關(guān)注

19文章

7575瀏覽量

89100 -

木馬

+關(guān)注

關(guān)注

0文章

47瀏覽量

13401 -

惡意軟件

+關(guān)注

關(guān)注

0文章

34瀏覽量

9031

原文標題:兩大金融網(wǎng)絡(luò)犯罪“巨頭”背后勾結(jié):IcedID和Trickbot木馬首次聯(lián)合出擊!

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

芯盾時代中標新疆銀行反電信網(wǎng)絡(luò)詐騙風險監(jiān)控系統(tǒng)

浪潮信息參編《中國金融科技發(fā)展報告(2024)》,為數(shù)字金融打造新型算力底座

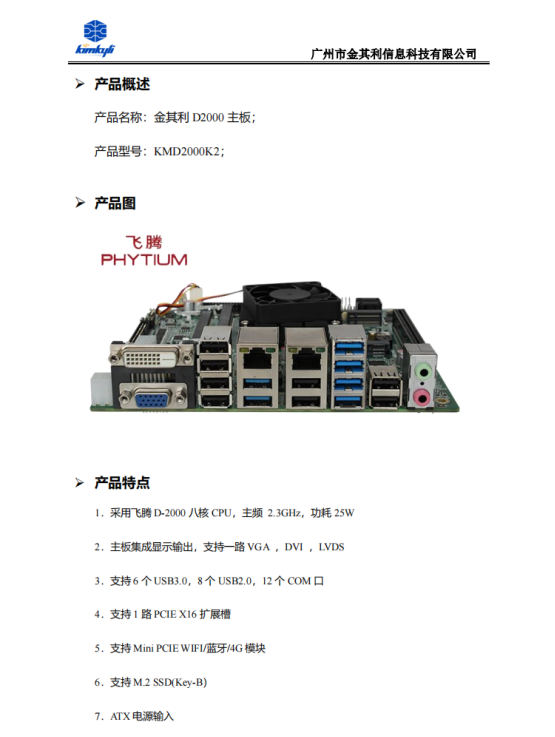

龍芯3A6000國產(chǎn)工控主板,成為智慧金融發(fā)展的“芯”力量

曙光網(wǎng)絡(luò)中標中國建設(shè)銀行TAP項目

螞蟻數(shù)科兩產(chǎn)品榮獲2024金融科技大會創(chuàng)新獎

日本三大金融巨頭愿續(xù)與阿達尼集團合作

四川天府銀行磨子街支行成功打造適老金融服務(wù)標桿

如何選擇國產(chǎn)金融工控機?助力銀行智能柜臺建設(shè)

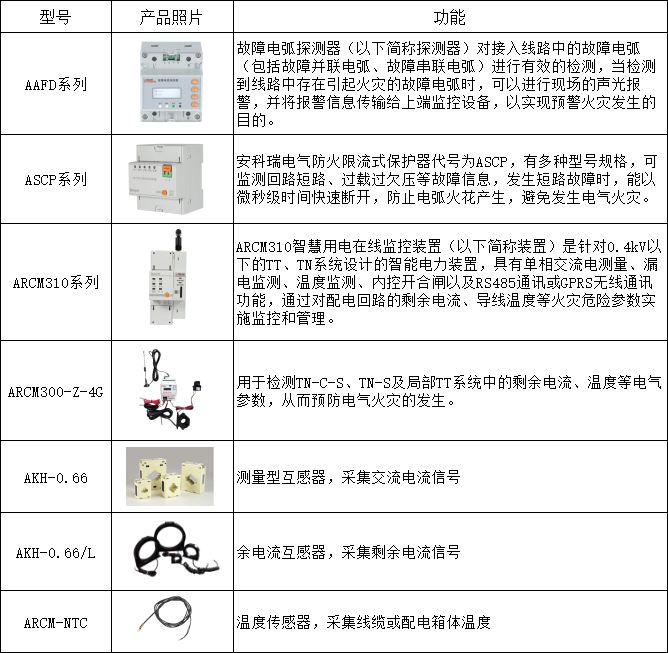

銀行用電安全管理難點及解決方案

智能自助銀行:國產(chǎn)主板如何改變金融生態(tài)

IP地址追蹤與網(wǎng)絡(luò)犯罪調(diào)查

日月光、臺積電兩大巨頭聯(lián)手,拓寬AI芯片封裝市場領(lǐng)先優(yōu)勢

NVIDIA加速計算和 AI助力數(shù)字銀行揭穿金融欺詐騙局

大華股份與浙商銀行簽署戰(zhàn)略合作協(xié)議,共建場景化金融服務(wù)

兩大金融網(wǎng)絡(luò)犯罪“巨頭”背后勾結(jié),Trickbot木馬瞄準多國銀行

兩大金融網(wǎng)絡(luò)犯罪“巨頭”背后勾結(jié),Trickbot木馬瞄準多國銀行

評論