雖然攻擊手機、電腦已經(jīng)成為黑客們多年以來的習(xí)慣,但隨著智能硬件的普及,許多產(chǎn)品跟用戶的交互深度已經(jīng)遠(yuǎn)勝手機、電腦等傳統(tǒng)消費電子,這個趨勢也受到了許多安全團隊和黑客們的注意。

因為絕大多數(shù)的智能硬件跟手機電腦的設(shè)計模塊大致相同,許多廠商在安全漏洞的防范方面投入甚少,所以在智能硬件橫行的當(dāng)下,設(shè)備安全可以說是相當(dāng)嚴(yán)峻。

“世面上所有的智能家居基本上不堪一擊”,知名安全團隊KEEN團隊CEO王琦對界面記者說,一方面,智能硬件都是由中小型廠商推出,其更多的資源會傾注在如何讓產(chǎn)品更快普及,而不會投入到安全方面;另一方面,如今智能硬件技術(shù)發(fā)展太快,安全技術(shù)往往會相對滯后。

黑客們對于普通智能硬件產(chǎn)品的不懈可以從一場比賽中看出。比如KEEN團隊主辦的世界黑客大賽GeekPwn,許多團隊為了獲得高額的獎金,并不會選擇攻破低端的智能硬件產(chǎn)品,而是往往研究攻破高難度的智能保險箱、智能路由器、知名公司旗下的產(chǎn)品等。

國內(nèi)安全團隊長亭科技創(chuàng)始人楊坤稱,以路由器為例,這種設(shè)備基本上是每家每戶都有,所有智能設(shè)備都需要經(jīng)過這款設(shè)備才能使用,如果網(wǎng)絡(luò)的入口被攻破了,那么家庭中的所有設(shè)備的信息都沒有保障,許多加密的信息也很容易被篡改。

按照楊坤的說法,破解智能硬件的流程跟手機電腦基本一致,兩者的芯片許多都是用ARM,WIFI、藍(lán)牙模塊都是德州儀器。在拿到一款智能硬件之后,需要通過官網(wǎng)固件下載,廠商的調(diào)試接口等渠道先獲得設(shè)備的軟件進(jìn)行初步調(diào)研,了解設(shè)備開了哪些軟件和服務(wù),對外暴露了哪些攻擊面,然后團隊會寫一個漏洞的應(yīng)用程序,完整漏洞利用過程,然后最后獲取權(quán)限。

5月12日,世界黑客大賽GeekPwn在澳門舉行,十幾款主流路由器、智能遙控器、智能攝像頭、防黑客保險箱等智能軟硬件產(chǎn)品被逐一攻破。

Surface Pro 4

騰訊電腦管家網(wǎng)絡(luò)攻防小組成功攻破Surface Pro 4。其方法是通過利用Windows和Adobe的漏洞,騰訊電腦管家攻防小組的選手完全控制Surface。“黑客”給受害者通過網(wǎng)絡(luò)發(fā)送一個惡意的pdf文件,當(dāng)受害者打開這個pdf文件,受害者電腦便被黑客控制,攝像頭就被黑客控制,這個攻擊利用了兩個0day漏洞,是Pwn2Own級別的挑戰(zhàn),獲取系統(tǒng)Kernel權(quán)限。

據(jù)團隊成員鄧欣介紹,騰訊電腦管家網(wǎng)絡(luò)攻防小組在項目中用到的內(nèi)核漏洞從WIN2000開始就有了,已經(jīng)有15年歷史,通殺所有windows操作系統(tǒng),該技術(shù)研究成果還曾被國外知名網(wǎng)絡(luò)軍火商zerodium(前身是vupen)開價8萬美元公開收購。

明德云智能保險箱

這款智能保險箱可以通過WIFI跟手機相連,用戶可以通過手機對保險箱實現(xiàn)設(shè)置密碼和解鎖等功能。

廣州凌晨網(wǎng)絡(luò)科技公司負(fù)責(zé)人能夠不需要將手機綁定保險箱,只需連入該保險箱所在的WIFI網(wǎng)絡(luò),等待使用者正常開啟一次保險箱,既可以繞過保險箱的加密演算法、各種綁定和驗證防護(hù)機制,隨意打開保險箱。

思科、華為、小米路由器

即便是思科、華為這樣技術(shù)積累深厚的公司也難以完全防止漏洞。根據(jù)長亭科技的演示,黑客可以模擬安裝該路由器的WIFI環(huán)境,安卓手機在連接了有漏洞的路由器后,使用正規(guī)軟件市場下載應(yīng)用時,正規(guī)的軟件便會被替換為植入了木馬的后門惡意程序,黑客可以遠(yuǎn)端獲取路由器的最高許可權(quán),即獲得root許可權(quán)的shell。

被攻擊的后果是,攻擊者可以收發(fā)查看受害者短信、控制手機的電話功能、調(diào)用手機攝像頭等。除此之外,長亭科技還發(fā)現(xiàn)了存在漏洞的華碩路由器服務(wù)被暴露在互聯(lián)網(wǎng)上,攻擊者可以在全世界任意位置對其發(fā)起遠(yuǎn)程攻擊,受影響的路由器達(dá)數(shù)萬臺。

“暴力”劫持世界上任何地方的通訊設(shè)備

來自美國加州大學(xué)的博士生曹躍利用可被稱為“網(wǎng)絡(luò)基礎(chǔ)設(shè)施”的TCP/IP協(xié) 議棧實現(xiàn)漏洞進(jìn)行遠(yuǎn)程劫持的演示。在90年代互聯(lián)網(wǎng)發(fā)展早期,凱文·米特尼克利用當(dāng)時還不完善的TCP協(xié)議實施了“任意互聯(lián)網(wǎng)會話劫持技術(shù)”并一舉成名, 如今,曹躍所在的團隊針對現(xiàn)代已經(jīng)不斷完善的TCP協(xié)議,從中挖掘出如此重量級的漏洞,無疑對世界的信息安全研究都有著重大的參考意義。

曹躍在GeekPwn比賽現(xiàn)場展示了他的“魔術(shù)”:攻擊者獲知世界任意一地方受害者的IP地址后,即可能遠(yuǎn)程劫持其通訊。在展示中,受害者電腦顯示屏上正在瀏覽的新聞網(wǎng)頁突然跳出了一個虛假的登錄頁面,按提示輸入賬號及密碼之后,相同的內(nèi)容便出現(xiàn)在了選手曹躍的電腦上。與新聞中常見網(wǎng)絡(luò)犯罪手段(如木馬、釣魚、欺詐)不同的是,受害者無需犯任何錯——就會淪為攻擊者的羔羊。

TCP/IP協(xié)議的安全基石在于有40多億種可能的序列號以及6萬多種可能的端口號,兩者相組合形成的不可預(yù)測性是。但曹躍實現(xiàn)了一種能夠在短時間內(nèi)就探測到TCP連接的端口號及序列號的技術(shù),這意味著互聯(lián)網(wǎng)上幾乎所有的安卓和Linux系統(tǒng),都可以在任意時間、任意位置被攻擊,被劫持通訊。

雖然許多知名的智能硬件產(chǎn)品都被黑客攻破,但許多廠商并不排斥被GeekPwn。因為對于廠商而言,這樣的模式既可以免費發(fā)現(xiàn)漏洞進(jìn)行提早防范,主辦方也能負(fù)責(zé)任對待被披露的漏洞。包括騰訊安全、京東智能、小米、華為都非常關(guān)注白帽黑客人才的成長,本次GeekPwn澳門站的全場特別獎項,京東智能、小米、華為分別提供了獎金支持。

GeekPwn對于報名選手發(fā)現(xiàn)的安全問題披露流程為:在GeekPwn活動前兩周,GeekPwn組委會以郵件方式告知廠商其產(chǎn)品成為GeekPwn選手的報名項目。廠商可以報名GeekPwn活動現(xiàn)場了解安全問題攻破過程。針對在GeekPwn澳門站活動中提交的安全問題,GeekPwn組委會將在兩周內(nèi)將安全問題細(xì)節(jié)提交給相關(guān)廠商。廠商在接收到安全問題報告后一周內(nèi),需要給予安全問題是否客觀存在的官方確認(rèn)。確認(rèn)過程中,GeekPwn組委會會提供技術(shù)支持。

-

黑客

+關(guān)注

關(guān)注

3文章

284瀏覽量

21857 -

騰訊

+關(guān)注

關(guān)注

7文章

1652瀏覽量

49423 -

小米

+關(guān)注

關(guān)注

70文章

14349瀏覽量

144089 -

智能硬件

+關(guān)注

關(guān)注

205文章

2345瀏覽量

107526

發(fā)布評論請先 登錄

相關(guān)推薦

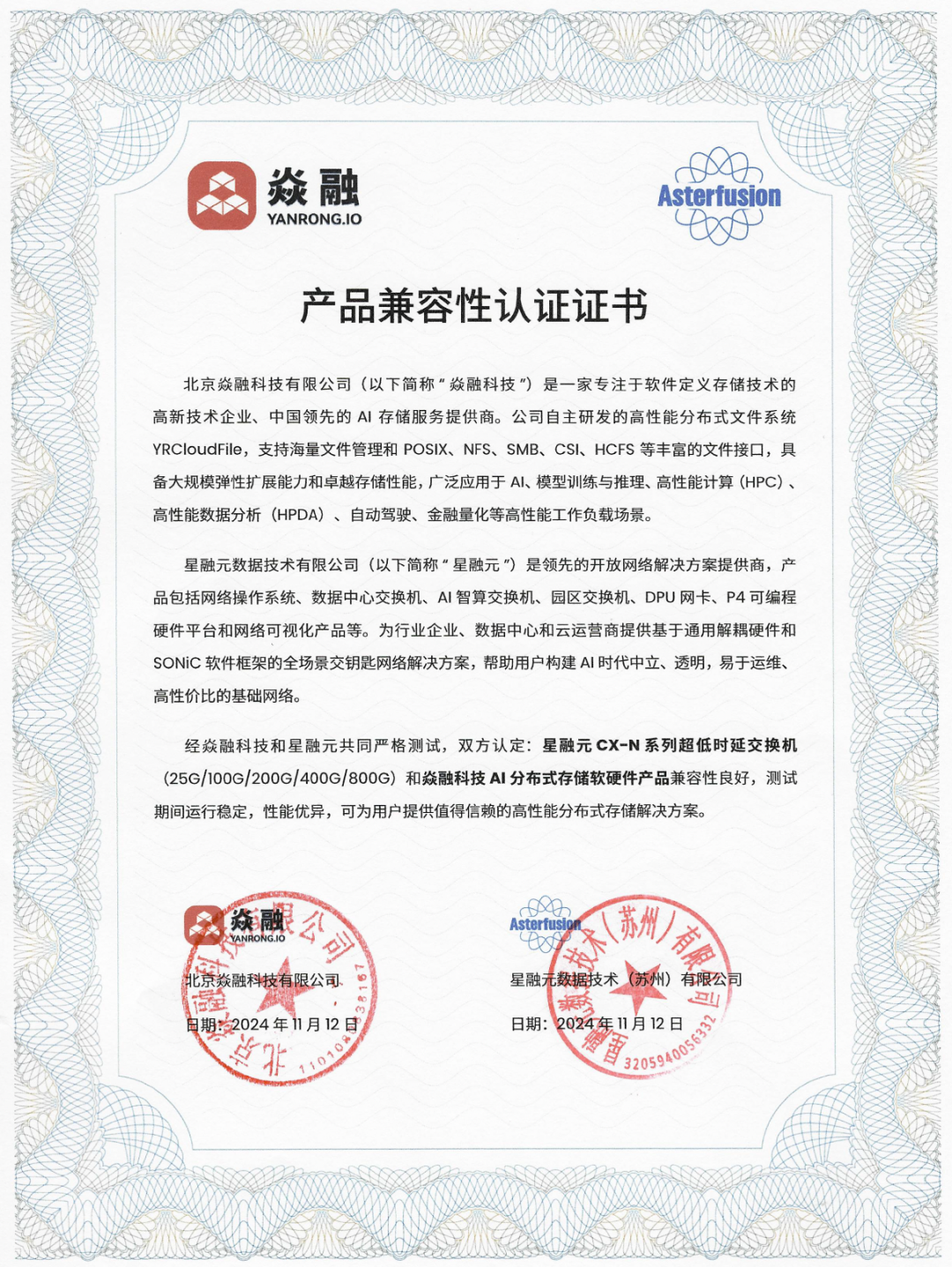

研華產(chǎn)品通過統(tǒng)信及兆芯通用軟硬件適配互認(rèn)測試

嵌入式系統(tǒng)軟硬件基礎(chǔ)知識大全

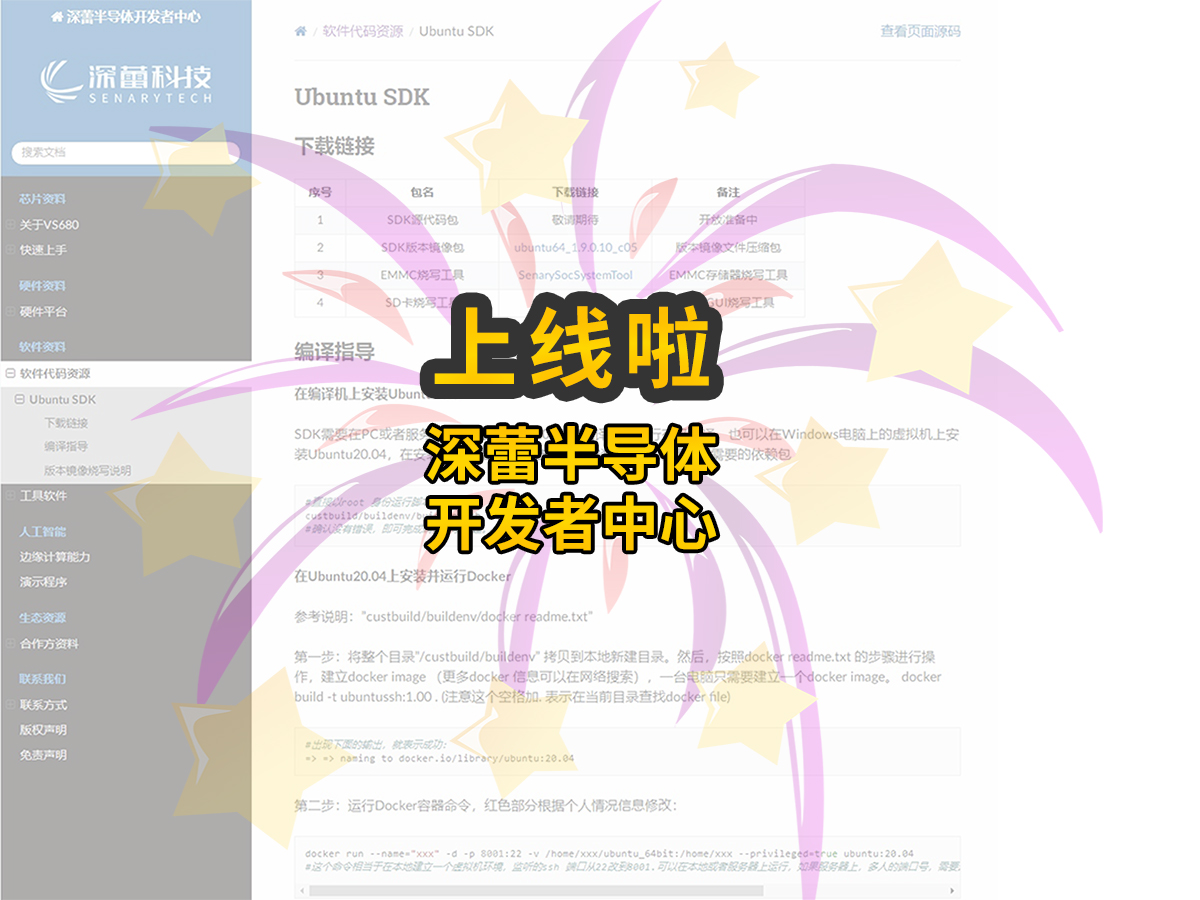

上線啦!深蕾半導(dǎo)體開發(fā)者中心:VS680 SoC芯片軟硬件資料、演示方案# #人工智能 #智慧能源

智能數(shù)采網(wǎng)關(guān)助力破解軟硬件解耦難題

電池管理系統(tǒng)(BMS)軟硬件介紹

【小門衛(wèi)】 小門衛(wèi)、守好門; 小門衛(wèi)是一家以AI技術(shù)驅(qū)動,集軟硬件一體化,為生產(chǎn)生活提供安防場景應(yīng)用解決方案。

小門衛(wèi)是一家人工智能、人臉識別、人證核驗的軟硬件生產(chǎn)廠家。 小門衛(wèi)產(chǎn)品涉及人臉識別酒精檢測一體機、人證核驗訪客

【小門衛(wèi)】 小門衛(wèi)、守好門; 小門衛(wèi)是一家以AI技術(shù)驅(qū)動,集軟硬件一體化,為生產(chǎn)生活提供安防場景應(yīng)用解決方案。

KubeCASH:基于軟硬件融合的容器管理平臺

這些智能軟硬件在黑客面前“一觸即破”,你有沒有中招

這些智能軟硬件在黑客面前“一觸即破”,你有沒有中招

評論