加密與破解,自單片機誕生以來就是永恒的主題。本文主要探討的是為什么要給單片機加密,如何加密,加密方法有哪些。

為什么要給單片機加密,如何加密?

當您的產品推向市場的時候,您的競爭對手就開始盯上它了,如果您的產品硬件很容易被模仿,而且您使用的單片機沒有被加密的話,那么您辛辛苦苦的勞動成功就很容易成為您競爭對手的產品了,使用JTAG調試工具FET雖然可以將程序下載到芯片內部,但只有使用專業(yè)編程器能夠防止程序被竊取。

JTAG、BSL、BOOTLOADER、熔絲的區(qū)別和關系是什么?

JTAG接口能夠訪問MSP430單片機內部所有資源,通過JTAG可以對芯片進行程序下載、代碼調試、內存修改等等,通過JTAG還能燒斷加密熔絲,熔絲一旦被燒斷,JTAG接口絕大部分功能失效,就再也不能通過它進行編程了。

BSL接口是利用芯片內部駐留的bootloader程序實現的自編程,通過特定的時序使得CPU進入bootloader代碼斷,然后利用每個msp430芯片內部都有的Timer A構成一個軟件串口來與上位機通訊,這樣可以將代碼下載到芯片內部。實現BSL除了JTAG接口的一些引腳外,還需要用到兩個TA0功能引腳,因此在設計產品時如果需要加密,則應該考慮將這兩個引腳也連出來。要燒斷熔絲(加密)必須使用JTAG接口;燒斷熔絲后只能通過BSL或者用戶代碼來實現編程更新。

BSL的驗證密碼是怎么回事?

BSL也能讀出芯片內部的代碼,這樣可以實現編程后的校驗等功能。通過BSL擦除所有Flash信息時不需要驗證密碼,但是要進一步操作,就得輸入32字節(jié)密碼進行驗證。

BSL的協(xié)議規(guī)定這32字節(jié)密碼為芯片FLASH區(qū)域的最高32字節(jié),也就是程序的16個中斷向量,如果您擁有這段程序的最后32字節(jié),就能通過BSL將芯片內部所有代碼讀取出來。

為什么要使用高級加密?

32字節(jié)的密碼看似幾乎完全沒可能使用窮舉法來實現破解,但是各位別忘了,msp430的16個中斷向量未必每一個都用到了,沒用到的中斷向量為0xffff,如果您的程序只用到了復位向量,那么破解者只需嘗試最多32768次(中斷向量為偶數,所以除以2)就能將其破解,另外,如果芯片本身Flash容量較小,比如4K字節(jié),那么破解者只需嘗試最多2K次就能將其破解。這對自動操作的計算機來說幾乎是一瞬間的事情。那么如果用到的中斷向量越多,就越難破解,最好的辦法就是將所有未用到的中斷向量全部填充為隨機數據,這就是“高級加密”。

關于TI-TXT文件

TI-TXT文件是TI公司為MSP430單片機定義的一種編程代碼格式,其內容為純文本格式,使用任何文本編輯器都能對其進行閱讀,下面是一個這類文件的例子:

@FEFE

B2 40 80 5A 20 01 F2 40 9D 00 90 00 F2 40 2E 00

40 00 F2 D0 80 00 01 00 F2 43 33 00 C2 43 95 00

C2 43 9A 00 F2 D0 20 00 53 00 F2 40 1F 00 52 00

F2 43 91 00 F2 43 92 00 F2 43 93 00 F2 43 94 00

F2 43 95 00 F2 43 96 00 F2 43 97 00 F2 43 98 00

F2 43 99 00 F2 43 9A 00 32 D0 D0 00 FD 3F 31 40

00 03 B0 12 A2 FF 0C 93 18 24 3C 40 00 02 0E 43

30 12 00 00 B0 12 C4 FF 3C 40 00 02 3E 40 FE FE

30 12 00 00 B0 12 A6 FF 21 52 3C 40 00 02 3E 40

FE FE 30 12 00 00 B0 12 A6 FF B0 12 FE FE 30 40

A0 FF FF 3F 1C 43 30 41 0A 12 1D 41 04 00 0F 4C

0A 4D 1D 83 0A 93 05 24 EF 4E 00 00 1F 53 1E 53

F7 3F 3A 41 30 41 0A 12 1D 41 04 00 0F 4C 0A 4D

1D 83 0A 93 04 24 CF 4E 00 00 1F 53 F8 3F 3A 41

30 41

@FFFE

5C FF

q

第一行的@FEFE表示從地址0xFEFE開始,有如下代碼。每行為16字節(jié),每個字節(jié)使用16進制數表示,每兩個字節(jié)之間用一個空格格開。

內容末尾的@FFFE就是程序的復位向量了,表示程序的入口地址為0xFF5C。最后用一個小寫的q字符加換行結束,當然也可以把中斷向量的那兩行放到最前面去,比如下面這段代碼的含義跟上面的是一樣的,同樣符合規(guī)則。

@FFFE

5C FF

@FEFE

B2 40 80 5A 20 01 F2 40 9D 00 90 00 F2 40 2E 00

40 00 F2 D0 80 00 01 00 F2 43 33 00 C2 43 95 00

C2 43 9A 00 F2 D0 20 00 53 00 F2 40 1F 00 52 00

F2 43 91 00 F2 43 92 00 F2 43 93 00 F2 43 94 00

F2 43 95 00 F2 43 96 00 F2 43 97 00 F2 43 98 00

F2 43 99 00 F2 43 9A 00 32 D0 D0 00 FD 3F 31 40

00 03 B0 12 A2 FF 0C 93 18 24 3C 40 00 02 0E 43

30 12 00 00 B0 12 C4 FF 3C 40 00 02 3E 40 FE FE

30 12 00 00 B0 12 A6 FF 21 52 3C 40 00 02 3E 40

FE FE 30 12 00 00 B0 12 A6 FF B0 12 FE FE 30 40

A0 FF FF 3F 1C 43 30 41 0A 12 1D 41 04 00 0F 4C

0A 4D 1D 83 0A 93 05 24 EF 4E 00 00 1F 53 1E 53

F7 3F 3A 41 30 41 0A 12 1D 41 04 00 0F 4C 0A 4D

1D 83 0A 93 04 24 CF 4E 00 00 1F 53 F8 3F 3A 41

30 41

q

手動修改TI-TXT文件來實現高級加密:

下面是使用到中斷向量較少的一段代碼的中斷向量:

@FFE0

10 FF A0 FF

@FFFE

5C FF

它與下面這段代碼意義是一樣的:

@FFE0

10 FF A0 FF FF FF FF FF FF FF FF FF FF FF FF FF

FF FF FF FF FF FF FF FF FF FF FF FF FF FF 5C FF

這里我們把未用到中斷向量改成隨機數據,就實現高級加密了,不過注意不要把有效的中斷向量也改了

@FFE0

10 FF A0 FF A5 5A 37 21 F3 44 E0 77 9A 00 22 33

44 55 66 77 88 99 AA BB CC DD EE 3E E3 0F 5C FF。

單片機的加密方法

自從上世紀七十年代MCU誕生以來,芯片的破解技術與防止芯片被破解方案就在不斷在上演著“道高一尺,魔高一丈”,一山更比一山高的追逐。

一、 單板機時代

上世紀70年代初期,嵌入式系統(tǒng)是由分離部件如: CPU、ROM、RAM、I/O緩存、串口和其他通信與控制接口組成的控制板。如圖:

這一時期除法律外,幾乎沒有保護措施來防止侵入者復制單板機上ROM區(qū)的數據。

二、 單片機時代

隨著大規(guī)模集成電路技術的發(fā)展,中央處理單元(CPU)、數據存儲器(RAM)、程序存儲器(ROM)及其他I/O通信口都集成在一塊單片機芯片上了,微控制器MCU取代了單板機。如圖:

這一時期,內部存儲器EEPROM和MCU是分開封在同一封裝內部。侵入者可用微探針來獲取數據。

三、 安全熔斷絲(Security Fuse)

隨著入侵者的增加,MCU為了自身的安全,后來增加了安全熔斷絲(Security Fuse)來禁止訪問數據。如圖:

優(yōu)點:很容易做到,不需要完全重新設計MCU構架,僅用熔斷絲來控制數據的訪問。

缺點:熔斷絲容易被定位、攻擊。例如:熔絲的狀態(tài)可以通過直接把位輸出連到電源或地線上來進行修改。有些僅用激光或聚焦離子束來切斷熔絲的感應電路就可以了。用非侵入式攻擊也一樣成功,因為一個分離的熔絲版圖異于正常存儲陣列,可以用組合外部信號來使位處與不能被正確讀出的狀態(tài),那樣就可以訪問存在內部芯片上信息了。用半侵入式攻擊可以使破解者快速取得成功,但需要打開芯片的封裝來接近晶粒。一個眾所周知方法就是用紫外線擦掉安全熔斷絲。

四、 安全熔絲變成存儲器陣列的一部分

再后來MCU制造商將安全熔絲做成存儲器陣列的一部分,如圖:

一般的熔絲與主存儲器離得很近,或干脆共享些控制線,與主存儲器用相同的工藝來制造,熔斷絲很難被定位。非入侵試攻擊仍然可以用,可以用組合外部信號來使熔斷位處于不被正確讀出的狀態(tài)。同樣,半侵入式攻擊也可用。當然破解者需要更多的時間去尋找安全熔絲或控制電路負責安全監(jiān)視的部分,但這些可以自動完成。進行侵入式攻擊將是很困難需要手工操作,那將花費更多的成本來破解。

五、 用主存儲器的一部分來控制外部對數據訪問

利用上電時鎖定特定區(qū)域地址的信息,將它作為安全熔絲。或用密碼來控制對存儲器訪問。例如德州儀器的MSP430F112只有輸入正確的32字節(jié)密碼后才能進行回讀操作。如果沒輸入,只有擦字節(jié)密碼后才能進行回讀操作。盡管這個保護方法看上去比先前的更有效,但它有一些缺點可以用低成本的非侵入式攻擊,如時序分析和功耗來破解。如果安全熔絲狀態(tài)是上電或復位后存儲器的一部分,這就給破解者用電源噪聲來破解的機會,強制路進入存儲中錯誤狀態(tài)。

六、 使用頂層金屬網絡

使用頂層金屬網絡設計,提升入侵難度。所有的網格都用來監(jiān)控短路和開路,一旦觸發(fā),會導致存儲器復位或清零。如圖:

普通的MCU不會使用這種保護方法,因為設計較難,且在異常運行條件下也會觸發(fā),如:高強度電磁場噪聲,低溫或高溫,異常的時鐘信號或供電不良。故有些普通的MCU使用更廉價的偽頂層金屬網格,會被非常高效的光學分析進行微探測而被攻擊。另外,這些網格不能防范非侵入式攻擊。同樣不能有效防范半侵入式攻擊,因為導線之間有電容,并且光線可以通過導線抵達電路的有效區(qū)域。

在智能卡中,電源和地之間也鋪了一些這樣的網格線。部分可編程的智能卡走的更遠,干脆砍掉了標準的編程接口,甚至干掉了讀取EEPROM接口,取而代之的是啟動模塊,可以在代碼裝入后擦掉或者屏蔽自己,之后只能響應使用者的嵌入軟件所支持的功能。有效的防范了非侵入式攻擊。

七、 智能卡芯片安全設計

近些年,一些智能卡使用存儲器總線加密(Bus Encryption)技術來防止探測攻擊。如圖:

數據以密文方式存儲在存儲器中。即使入侵者獲得數據總線的數據,也不可能知道密鑰或者別的敏感信息(如數據還原方法)。這種保護措施有效的防范了侵入式和半侵入式攻擊。

有些智能卡甚至能夠做到每張卡片總線加密密鑰不同,這樣即使入侵者完全破解了,也無法生產出相同功能的芯片來,因為每個智能卡芯片有唯一的ID號,無法買到相同ID號的智能卡。

另外值得一提的是,有些智能卡將標準的模塊結構如解碼器,寄存器文件,ALU和I/O電路用類似ASIC邏輯來設計。這些設計成為混合邏輯(Gle Logic)設計。混合邏輯使得實際上不可能通過手工尋找信號或節(jié)點來獲得卡的信息進行物理攻擊。大大提高了CPU內核的性能和安全性。混合邏輯設計幾乎不可能知道總線的物理位置,有效的防范了反向工程和微探測攻擊。

智能卡芯片加密方案優(yōu)缺點

對于開發(fā)者來講,選擇更為安全設計的微控制器或可以得到更好的保護。與大多數微控制器相比,即使是十年前設計的智能卡也能提供更好的保護。

現代的智能卡提供了更多的防攻擊保護,內部電壓傳感器保護免受電源噪聲攻擊(Power Glitch attacks)、過壓和欠壓保護。時鐘頻率傳感器防止受到靜態(tài)分析(Static analysis)的降低時鐘頻率攻擊。同時也可以防止時鐘噪聲(Clock glitch attacks)進行提高時鐘頻率的攻擊。頂層金屬網格和內部總線硬件加密使可以防止微探測攻擊。

但是與微控制器相比,智能卡芯片也有劣勢,如:芯片價格昂貴,小批量的很難買到貨。開發(fā)工具昂貴,需要和制造商簽署保密協(xié)議,即使是說明書也要這樣。很多制造商僅向特定客戶銷售大批量的智能卡。另一個不足是 I/O的功能受限,普通智能卡芯片通常只有ISO7816接口,極少有單獨的I/O口。這使得多數應用中不能取代微控制器,而只能用于安全要求非常高的行業(yè),如:付費機頂盒,銀**,SIM卡,二代身份證,高端加密芯片等領域。

智能卡芯片在加密芯片領域的應用,將是個不錯的方向。因為智能卡芯片安全等級高,IO資源少。 而普通MCU的硬件資源非常豐富,安全程度卻不高,可以將MCU中一些關鍵算法及運行參數,以特殊形式存放在智能卡芯片中,從而實現高安全強度的強大功能。

隨著科技的發(fā)展,與單片機相關的嵌入式電子產品的生命周期也越來越短,如何讓自己的產品縮短開發(fā)周期,加速上市時間,已成為眾多商家及工程師不得不思考的問題。真正的創(chuàng)新或高效,不只是來自于大自然對人類的啟發(fā),更多的是來自于學習,只有善于學習的人,才有進步,日常生活如此,搞技術更是如此。

理論上,任何單片機系統(tǒng)都可以被解密,只是解密成本與時間問題。單片機軟件加解密,沒什么深奧的,但不夸張的說,它也是一門藝術,是工程師長期含辛茹苦智慧的結晶,如果應用得好,可以快速學習他人的先進技術,也可以防止自己的技術成果輕易被他人取用。如果軟件加密做得好,要完全進行軟件解密,要分析數天,甚至花幾個月,還不一定能完全分析得出來(這與分析人員的這與分析人員的經驗及知識結構關系很大)。

單片機幾種硬件加密方法

我們知道,研究一套可行實用的單片機系統(tǒng)肯定要花大量的人力和物力。為了使所研制的系統(tǒng)不被別人所剽竊,保護知識產權,通常在單片機系統(tǒng)設計時,都要進行加密設計。加密設計一般有硬件加密和軟件加密。而硬件加密的方法很多,可以采用PAL、GAL等芯片將CPU與ROM之間的地址線或數據線按一定密鑰規(guī)律進行交換,這樣就把原程序頁號打亂,起到加密作用。但這里探討的是幾種簡單的硬件加密技術。

1.硬件加密設計步驟

1.1 根據具體項目和任務,設計目標程序并在未加密情況下調試成功。

1.2 設計硬件加密電路。

1.3 對調試好的軟件按硬件電路進行加密翻譯,不同的硬件加密電路翻譯出來的軟件不同。

1.4 將加密翻譯后的軟件寫進EPROM.

這樣,剽竊者將得到的EPROM里的程序進行反匯編后,不在是原來的程序,甚至是邏輯關系混亂毫無價值的代碼。從而保護了原設計者的利益.

2. 硬件加密電路的設計

為方便說明硬件加密原理和軟件加密翻譯方法,先列舉一例題,以下論述均以該例子為研究對象。

例1 比較兩個無符號數的大小,設兩個無符號數事先分別存在RAM里的30H和31H單元,若(30H)里的數大,則累加器的A.0~A.3為高電平;若(31H)里的數大,則累加器的A.4~A.7為高電平;若兩數相等,則累加器的A.2~A.5為高電平。試設計匯編程序實現。

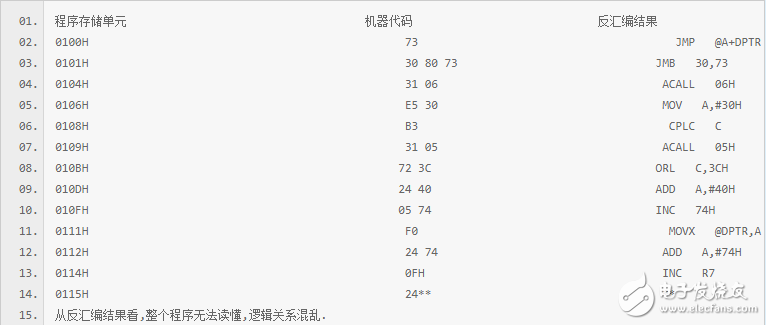

該例題所設計的原程序、機器代碼和存儲單元如下:

2.1 硬件加密方法一

將數據線中某幾根線換位,如圖1所示。將圖中數據線D1、D2交叉,這樣單片機系統(tǒng)執(zhí)行的實際代碼就與EPROM中存儲的代碼完全不同了。若將例1的程序存入EPROM ,那么存入的實際代碼就要做相應的加密翻譯,以使單片機從EPROM中所取的代碼正確。加密翻譯后在EPROM中實際存的代碼和反匯編的結果如下:

P2.0~P2.4P0.3~P0.7P0.2P0.1P0.0ALEPSENCPU8031

74LS373

A8~A12A3~A7A2A1A0 2764OE CED3~D7D2D1

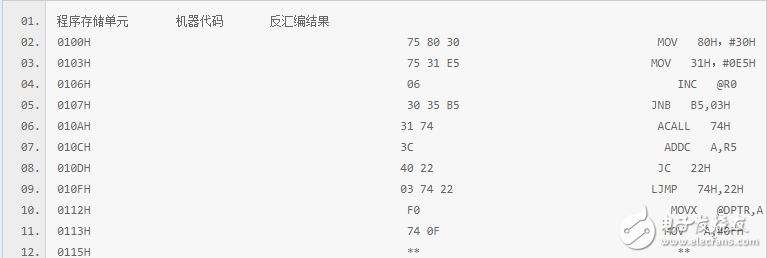

2.2 硬件加密方法二:

將CPU和EPROM間的地址換位,如圖2所示,將地址線A0、A1換位交叉,這樣單片機系統(tǒng)程序存在EPROM中的代碼不變,但存儲順序完全打亂。若將例1的程序存入EPROM時,為保證單片機的正常工作,要將存儲代碼的順序按硬件電路要求做相應的改變,即進行加密翻譯,加密翻譯后EPROM中存儲的實際代碼和反匯編的結果如下:

從反匯編的結果看,既是剽竊者取出EPROM里的程序代碼,反匯編后也得不到原來的程序了,

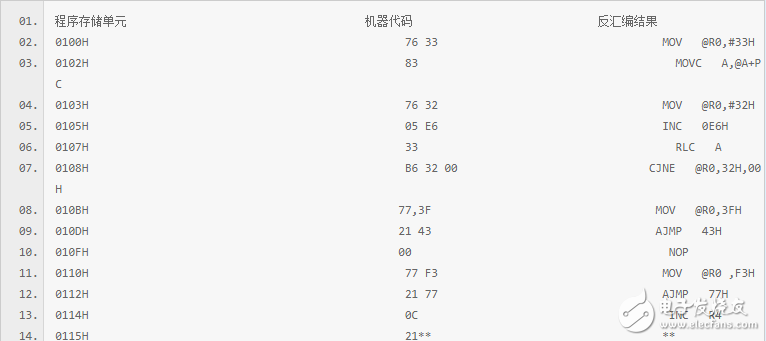

2.3 硬件加密方法三

將CPU和EPROM間的數據線某些位經過三態(tài)反相器求反。如圖3所示,將數據線D0、D1分別求反后送CPU,這樣存在EPROM里的程序和原來的程序就不同了。若將例1的程序按硬件加密電路進行軟件加密翻譯后,存在EPROM里的實際代碼和反匯編后結果如下:

P2.0~P2.4P0.2~P0.7P0.1P0.0 ALEPSENCPU8031

74LS373

A8~A12A2~A7A1A0 2764OE CE D2~D7D1D0

可見經硬件加密后,存在EPROM里的代碼與原來代碼完全不同。

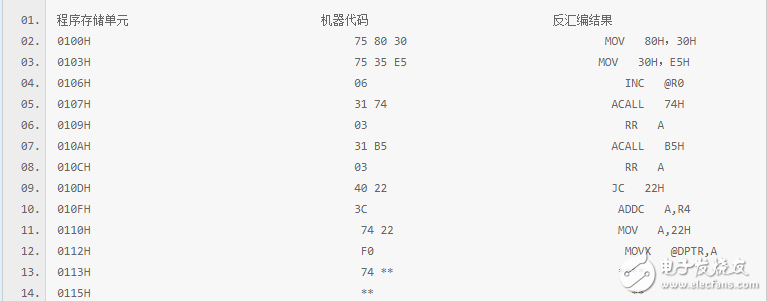

2.4 硬件加密方法四

將CPU和EPROM間的地址線的某些位求反。如圖4所示,將地址線A0、A1求反,這樣存在EPROM里的代碼內容不變,但代碼的存儲順序要按硬件電路相應改變。若仍以例1為例,將該程序代碼加密后,存在EPROM里的代碼和反匯編后的結果如下:

A8~A12A2~A7A1A0OE CE2764D2~D7D1D0

P2.0~P2.4P0.2~P0.7P0.1P0.0 ALEPSENCPU8031

74LS373

可見將EPROM里的代碼反匯編后,仍得不到原程序。

總結

堅持不懈的嘗試突破保護機制的破解團體和不斷引入新的安全防范方案的制造商之間的斗爭是沒有盡頭的。 “道高一尺,魔高一丈”,又或是“邪不壓正”,將不停的在兩派之間上演。其實軟件加密原理很簡單,就是利用單片機IC廠商,為每片出廠芯片的某一特殊全球唯一識別參數,即ID號做為密鑰,對程序進行加密。如果以本ID號的程序燒到另一ID號的芯片中,程序中經軟件加密過的部分的功能將完全失效。

要解密上述經軟件加密過的程序,唯一的途徑,就是反匯編程序,分析單片機反匯編后的匯編程序,將程序中軟件加密相關的密鑰去掉,然后編譯得到新的程序。這項工作需要的不只是耐心,更多的是專業(yè)知識與經驗。

-

芯片

+關注

關注

456文章

50886瀏覽量

424178 -

單片機

+關注

關注

6037文章

44563瀏覽量

635873

發(fā)布評論請先 登錄

相關推薦

詳細介紹Flash型單片機的加密解密方法

基于單片機和FPGA的網絡數據加密

Flash型單片機的加密與解密

STM32等單片機程序加密有哪些方法

STM32等單片機程序加密解密方法

單片機怎么加密?

怎么給單片機加密? 單片機加密有哪些方法?

怎么給單片機加密? 單片機加密有哪些方法?

評論