據外媒報道,數以萬計大華設備的登陸密碼被緩存在ZoomEye的搜索結果中,這意味著它們處于危險之中。ZoomEye是一個用于發現連接互聯網設備的搜索引擎,也被稱為物聯網搜索引擎。

Ankit Anubhav是一家專門從事物聯網安全的網絡安全公司NewSky Security的首席研究員。他發現,這些密碼適用于運行有老舊固件的大華DVR(數字視頻錄像機),該固件易受五年漏洞的影響。

該漏洞名為CVE-2013-6117,它是由Depth Security的安全研究者Jake Reynolds發現和披露的。

根據研究人員的博客文章,他解釋了整個過程:攻擊者可以在37777端口上的大華DVR啟動原始TCP連接,以發送特殊的有效載荷。

一旦大華設備收到此有效負載,它將以DDNS憑證響應以訪問設備和其他數據,這一切都是以明文形式進行響應。

自2013年以來,該漏洞就已經為人所知,并且被修補。但是,許多大華設備所有者未能更新其設備,甚至直到今天仍然在線部署運行過時固件的DVR。

但是,這聽起來很糟糕,但事實或許會更嚴重。本周早些時候,Anubhav發現物聯網搜索引擎ZoomEye已經以這種方式對大華設備進行索引。

Anubhav告訴Bleeping Computer,“事實上,黑客不需要利用此漏洞,因為當ZoomEye掃描端口37777時,它會傳遞這些特殊字節并以明文緩存輸出,因此黑客只需要去ZoomEye,創建一個免費賬戶,并通過結果就能獲取憑據。”

該搜索引擎的所有者稱,“在ZoomEye中阻止數據并不能解決問題”,并且他并不打算刪除這些數據。

NewSky研究人員表示,他從BrickerBot物聯網惡意軟件作者發布的帖子中了解到這一伎倆。該惡意軟件是去年參與其中的一個惡意軟件,它將不安全的設備打包,試圖讓它們脫機而不是添加到物聯網僵尸網絡。

Bleeping Computer進行了快速搜索,發現了令人擔憂的易受攻擊設備。例如,它們發現近15800個大華設備,密碼為“admin”,超過14000個,密碼為“123456”,超過600個,密碼為“password”。

-

物聯網

+關注

關注

2909文章

44558瀏覽量

372800 -

大華

+關注

關注

2文章

66瀏覽量

19160

發布評論請先 登錄

相關推薦

阿里國際推出全球首個B2B AI搜索引擎Accio

Meta開發新搜索引擎,減少對谷歌和必應的依賴

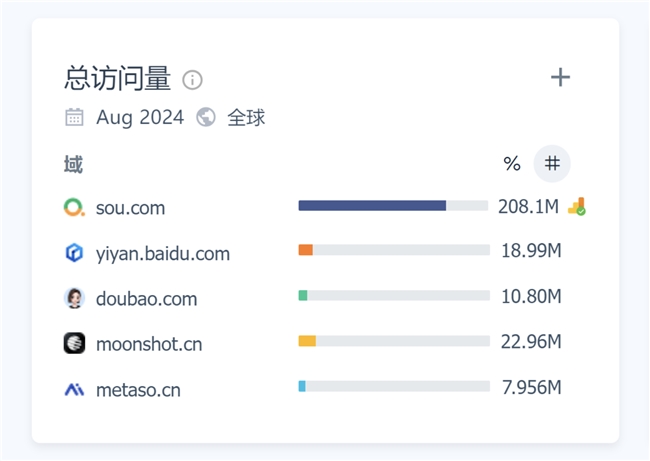

月訪問量超2億,增速113%!360AI搜索成為全球增速最快的AI搜索引擎

OpenAI推出SearchGPT原型,正式向Google搜索引擎發起挑戰

微軟計劃在搜索引擎Bing中引入AI摘要功能

新火種AI|谷歌推出AI搜索引擎惹得出版商擔憂!新聞流量的至暗時刻要來了嗎?

OpenAI否認將推出搜索產品或GPT-5

OpenAI注冊新域名,準備推出結合AI技術的搜索引擎挑戰谷歌

OpenAI或將推出ChatGPT搜索引擎

OpenAI或將在5月9日發布ChatGPT版搜索引擎

潤和軟件與新財富聯合發布金融AI對話式搜索引擎“金融搜一搜”產品

數萬臺大華設備現漏洞 密碼暴露于ZoomEye物聯網搜索引擎

數萬臺大華設備現漏洞 密碼暴露于ZoomEye物聯網搜索引擎

評論