隨著“兩化”融合的不斷深入,傳統IT的安全威脅不斷涌向,讓原本封閉和脆弱的工業雪上加霜。據美國國土安全部下屬的工業控制系統網絡應急響應小組(ICS-CERT)發布的報告披露,2014年9月至2015年2月期間共發生了245起網絡安全事件, 其中的154起影響了關鍵制造業、能源系統、化工和核設施。這些事件在發生頻率、復雜性和嚴重性上均有不同程度增加,且超過一半屬于高級持續性威脅(APT)。盡管企業在安全防護、監控和檢測能力上已有所增強,但伴隨著攻擊行為的集團化、精準性特點越來越顯著,可被利用的安全漏洞在過去幾年逐年增多,充分了解自身安全風險顯得尤為必要。滲透測試作為發現工控系統脆弱性的有效補充手段,可驗證安全管理流程和技術防護措施的有效性,增強工業控制系統網絡安全性。

圖1 ICS-CERT公布的發生在2014年9月到2015年2月期間的網絡安全事件

圖2 ISA-99/IEC 62443 Purdue模型

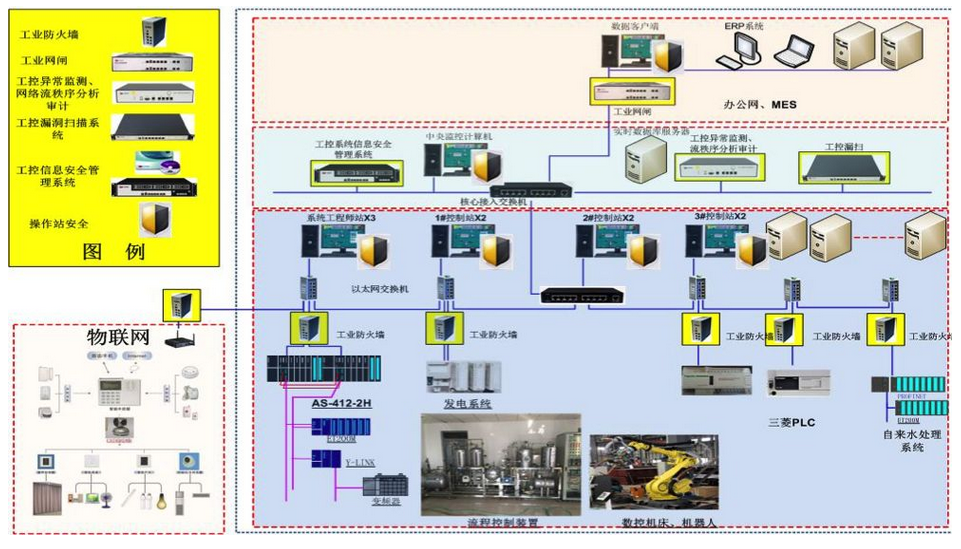

盡管ISA-99/IEC 62443等對數據流向進行了規定,但不遵守安全分區和數據流向規則的網絡大量存在,多網卡以及允許全網ICMP通訊的情況也非常普遍,外部滲透測試方法依舊可行。

其它可選滲透測試方法

除了上面提到的互聯網和相鄰連接網絡滲透測試方法,其它可考慮的滲透點包括物理安全脆弱性和社會工程學。社會工程學利用了任何安全程序中最薄弱的環節之一:人的因素。技術性社會工程學方法(如釣魚網站)結合專業的工具可實現最有效的滲透測試,工業控制系統需綜合終端防護、入侵檢測及加強人員安全意識培訓等來防范社會工程學攻擊。

測試模擬的真實工業控制網絡

在實驗室或者測試環境搭建模擬真實生產控制系統的平臺,采用相同的設備類型、型號和版本,并盡可能采用真實系統的備份鏡像進行測試,采取各項滲透測試手段,盡最大可能發現模擬環境的問題,而無需太關心安全問題。

測試工控設備

取得控制設備操作權限或破壞控制設備是黑客攻擊的重要目的。由于前期未進行安全設計,大部分基于IP的工業控制協議都缺乏加密認證機制,很容易被修改、劫持、破壞,甚至造成設備被直接控制。需對工控設備進行安全性和健壯性測試,挖掘其未知安全漏洞。

測試工控服務器和工作站

工控服務器和工作站大部分是Windows系統,且很大一部分為XP等老舊系統。用戶由于擔心系統兼容性問題,通常不升級補丁,系統長期運行后會積累大量的安全漏洞,也為滲透測試提供了豐富的研究素材。

小結

本文簡單介紹了工控系統滲透測試方法,并分析了工業控制系統的特定威脅、攻擊行為以及風險點,幫助客戶優化安全防護策略,減少安全隱患。

-

控制系統

+關注

關注

41文章

6605瀏覽量

110578 -

網絡

+關注

關注

14文章

7556瀏覽量

88733 -

IT

+關注

關注

2文章

862瀏覽量

63503

發布評論請先 登錄

相關推薦

基于本體安全的工控系統安全現狀及問題分析

怎么才能保障工控系統網絡安全?

工控系統該如何防御來自病毒的威脅

工控系統安全隱患巨大 工控安全需重視

關于工控系統網絡的四大誤區

工控網絡安全管理的安全問題有哪些,如何能夠真正切入到工控業務中

結合DBN和RF算法的電網工控系統異常識別方法

工控系統滲透測試方法與工控系統的安全問題

工控系統滲透測試方法與工控系統的安全問題

評論