1 引言

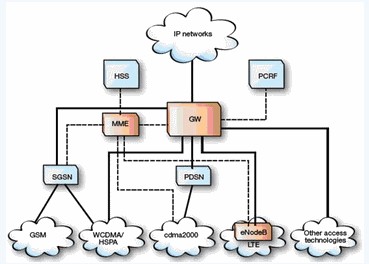

3GPP在2004年12月啟動了無線接入網長期演進研究項目(long term evolution,LTE),演進的接入技術(如evolved-UTRA,E-UTRA)和接入網絡(如E-UTRAN),以及面向全IP的分組域核心網的演進項目(如system architecture evolution,SAE),希望通過從無線接口到核心網絡的持續演進和增強,保持自己在移動通信領域的技術先發優勢,以保證在今后10年甚至更長的時間里,為運營商和用戶不斷增長的需求提供滿意的支持。

目前,已有大量參考文獻對LTE的技術進行了充分的分析和介紹,業界的討論也非常熱烈,而未來系統演進的另一個方面--SAE的技術內容還少有文章涉及。不同于空中接口的技術演進,移動通信系統結構演進更多的是從系統整體角度考慮未來移動通信的發展趨勢和特征,從網絡架構方面確定將來移動通信的發展方向。在無線網絡接口技術呈現出多樣化、同質化特征的條件下,滿足未來發展趨勢的網絡架構將使運營商在未來更有競爭力,用戶不斷變化的業務需求也將得到較好地滿足。因此從某種程度上說,SAE的重要性可能將超過LTE,并成為未來移動通信系統競爭力和生命力的決定性因素之一。

2 LTE/SAE的安全體系結構

2.1 LTE/SAE的安全架構

LTE/SAE在安全功能方面不斷得到完善、擴展和加強,參考文獻[2]提出網絡的安全分為網絡接入安全、網絡域安全、用戶域安全、應用域安全、安全服務的可視性和可配置性等5個域。

由圖1可知,LTE/SAE的安全架構和3G的網絡安全架構相比,發生了一些變化。參考文獻[3]指出:首先是在ME(mobile equipment,移動設備)和SN(serve network,業務網)之間加入了非接入層的安全,使得非接入層和接入層的安全獨立開來便于操作;然后在AN(access network,接入網)和SN之間的通信引入安全;另外,增加了服務網認證,能縮減空閑模式的信令開銷。UE是由ME和USIM(universal subscriber identity module,全球用戶標識模塊)卡組成。

2.2 LTE/SAE安全流程分析

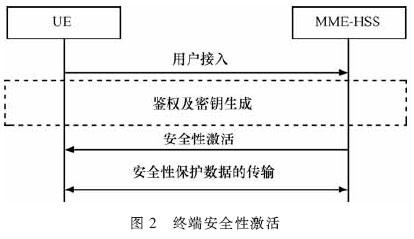

LTE/SAE的安全流程整體上可以分為以下幾大部分,如圖2所示。

用戶開機發起注冊,與網絡建立連接后發起AKA(authentication and key agreement,鑒權與密鑰協商)過程。網絡端的MME通過終端發來的IMSI(international mobile subscriber identity,全球移動用戶惟一標識)以及相關的參數發起鑒權過程,之后與終端進行密鑰協商,發起安全激活命令SMC(security mode command,安全模式過程),其最終目的是要達到終端和網絡端密鑰的一致性,這樣兩者之間才能安全地通信。

2.3 鑒權與密鑰協商過程

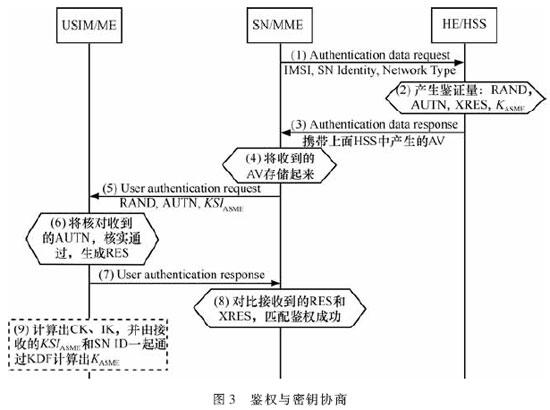

LTE/SAE鑒權與密鑰協商過程的目的是通過AUC(authentication centre,鑒權中心)和USIM卡中所共有的密鑰K來計算密鑰CK(cipher key,加密密鑰)和IK(integrity key,完整性密鑰),并由CK和IK作為基本密鑰計算一個新的父密鑰KASME, 隨后由此密鑰產生各層所需要的子密鑰,從而在UE和網絡之間建立EPS(evolved packet system,演進型分組系統)安全上下文。LTE和3G在AKA過程中的個別地方是有所不同的,參考文獻[2]指出網絡端生成的CK、IK不應該離開HSS(home subscriber server,歸屬地用戶服務器,存在于歸屬地環境HE中),而參考文獻[3]指出3G的CK、IK是可以存在于AV(authentication vector,鑒權向量)中的,LTE這樣做使主要密鑰不發生傳輸,提高了安全性。AKA過程最終實現了UE和網絡側的雙向鑒權,使兩端的密鑰達成一致,以便能夠正常通信。詳細的鑒權與密鑰協商過程如圖3所示。

(1)~(3)MME通過鑒權請求Authentication datequest將IMSI、SN ID(server network identity,服務網標識)和Network Type(服務網類型)傳給HSS,HSS用SN ID對終端進行驗證。如果驗證通過,HSS將會使用收到的參數生成AV, 它包括參數RAND(隨機數)、AUTN(authentication token,鑒證令牌)、XRES(通過和用戶返回的RES比較來達成密鑰協商的目的)和密鑰KASME,KASME是用來產生非接入層和接入層密鑰的總密鑰,之后通過鑒權響應Authentication data response將AV傳給MME.

(4)~(10)MME存儲好AV后,將會通過用戶鑒權請求User authentication request這條消息將參數AUTN、RAND和KSIASME 傳給終端。KSIASME 是用來標識KASMEKASME,目的是為了終端能獲得和網絡端一樣的KASME .隨后,參考文獻[4]指出終端將會核實收到的AUTN的AMF(authentication management field,鑒證管理域)。如果可以接受,通過驗證,將會進一步生成一個響應RES;如果和XRES匹配的話,表示鑒權成功了。

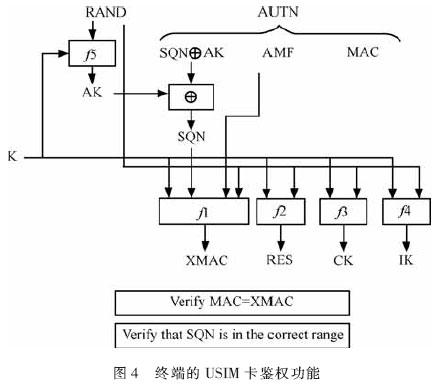

RES的具體生成方法如圖4所示。參考文獻[3]指出圖中的SQN(sequence number,序列號)是一個計數器。f1和f2為鑒權函數,f3、f4、f5和KDF都是密鑰生成函數;?茌為異或操作;AK為一個密鑰,AK = f5K (RAND),主要用于恢復SQN,具體操作是SQN = (SQN?茌AK) AK;MAC為網絡端產生的信息確認碼,XMAC為終端生成的信息確認碼。當UE收到MME發來的鑒權請求后,通過驗證,使用參數K、SQN(恢復的)和AMF通過函數f1生成XMAC,通過比較XMAC和MAC相等后,才被允許進行下一步動作。

上述過程完成之后,終端和網絡端的非接入層和接入層將會由產生的密鑰KASME通過KDF獲取相應的機密性及完整性保護所需要的密鑰。

2.4 終端的安全性激活過程

在LTE中,非接入層和接入層分別都要進行加密和完整性保護,它們是相互獨立的,它們安全性的激活都是通過SMC命令來完成的,且發生在AKA之后。網絡端對終端的非接入層和接入層的激活順序是先激活非接入層的安全性,再激活接入層的安全性。

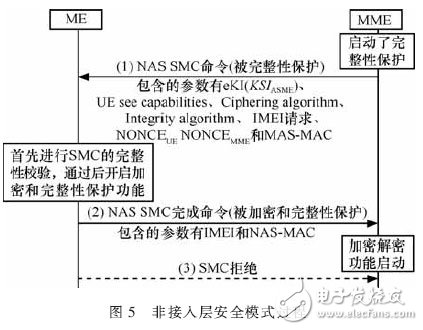

2.4.1 非接入層的安全模式過程

由圖5可知,非接入層的安全模式過程是由網絡發起的,MME發送的SMC消息是被非接入層完整性保護了的,但是沒有被加密。參考文獻[4]指出UE在收到SMC消息后,首先要比對消息中的UE security capabilities(安全性能力)是否和自己發送給網絡以觸發SMC過程的UE security capabilities相同,以確定UE security capabilities未被更改,如果相同,表示可以接受,沒有受到攻擊,nonceMME和nonceUE用于切換時的安全性激活,本文就不再贅述;其次,進行NAS層密鑰的生成,包括KNASenc和KNASint。如果安全模式命令的校驗沒通過的話,將發送安全模式拒絕命令給MME,UE退出連接。如圖5中的第3步。

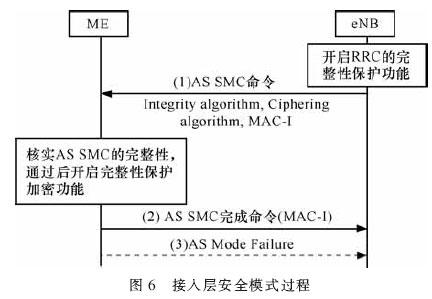

2.4.2 接入層的安全模式過程

在非接入層的安全性激活后,緊接著將要進行接入層的安全性激活,采用AS SMC命令來實現的。如圖6所示,網絡端通過已經存在的KASME來生成KeNB ,利用KeNB生成完整性保護密鑰對AS SMC這條消息進行完整性保護,并生成一個信息確認碼MAC-I;之后,將AS SMC傳給ME.參考文獻[5]指出ME首先利用密鑰KASME來生成KeNB , 之后利用收到的算法和KeNB通過KDF生成完整性保護密鑰,然后對此AS SMC信息進行完整性校驗,具體是通過生成一個X-MAC,如果X-MAC和MAC-I相匹配的話,通過校驗,之后進一步生成加密密鑰,并發送AS SMC完成消息給eNB,此條消息也要進行加密和完整性保護,也要生成一個信息確認碼MAC-I,具體用途已介紹,此步驟非常重要,假如校驗不通過,UE會向eNB返回一條AS Mode Failure消息,表明此通道不安全,UE是要退出連接的。eNB對AS SMC完成消息進行完整性校驗通過后,此時接入層的安全性就激活了,可以開始傳輸數據了。

3 LTE/SAE安全體系終端的具體實現

3.1 終端密鑰的獲取

密鑰是一種參數,它是在明文轉換為密文或將密文轉換為明文的算法中輸入的數據。簡單的公共密鑰例子可以用素數表示,將素數相乘的算法作為公鑰,將所得的乘積分解成原來的素數的算法就是私鑰,加密就是將想要傳遞的信息在編碼時加入素數,編碼之后傳送給收信人,任何人收到此信息后,若沒有此收信人所擁有的私鑰,則解密的過程中(實為尋找素數的過程),將會因為找素數的過程(分解質因數)過久而無法解讀信息。

在非接入層和接入層的安全性激活之后,將會進一步生成各自機密性和完整性保護所需要的密鑰。

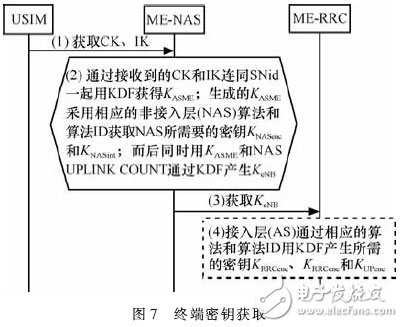

圖7中的第(1)步在圖3中已經介紹過,主要是用于生成密鑰KASME ,非接入層直接用此密鑰獲取非接入層信令所用的完整性密鑰和加解密密鑰,如圖中第(2)步所述。接入層還要首先通過此密鑰再進一步獲取控制平面所需要的完整性和加解密密鑰KRRCint、KRRCenc 以及用戶平面所需的加解密密鑰KUpenc.

3.2 終端數據的安全性實現

前面已經介紹過LTE終端非接入層和接入層都要對數據進行機密性和完整性保護。兩者相似,本文僅介紹終端接入層的安全性實現。

LTE(Long Term Evolution,長期演進)項目是3G的演進,始于2004年3GPP的多倫多會議。LTE并非人們普遍誤解的4G技術,而是3G與4G技術之間的一個過渡,是3.9G的全球標準,它改進并增強了3G的空中接入技術,采用OFDM和MIMO作為其無線網絡演進的唯一標準。在20MHz頻譜帶寬下能夠提供下行326Mbit/s與上行86Mbit/s的峰值速率。改善了小區邊緣用戶的性能,提高小區容量和降低系統延遲。

LTE終端協議棧接入層的安全性的具體功能實現是在PDCP(packet data convergence protocol,分組數據匯聚協議)中完成的。參考文獻[6]指出PDCP在接入層協議棧中的位置位于RLC(radio link control,無線鏈路控制)層之上,受RRC(radio resource control,無線資源控制)的調度和控制,將來自上層的用戶數據傳輸到RLC子層。PDCP機密性的對象是C(control,控制)平面的信令以及U(user,用戶)平面數據部分,完整性保護的對象僅針對C平面的信令部分,完整性保護在加密之前進行。

LTE中數據的安全性都是基于算法來實現的,機密性和完整性保護的核心算法有兩種:AES(advanced encryption standard,高級加密標準)和SNOW 3G算法。參考文獻[7]指出AES采用的是128位塊加密,參考文獻[8]指出SNOW 3G采用的128位流加密。下面將分別介紹數據機密性和完整性的具體實現。

3.2.1 終端數據的機密性實現

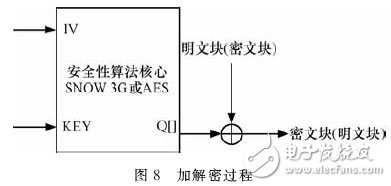

機密性均采用AES或SNOW 3G算法,具體采用哪種算法是由RRC配給PDCP,這兩種算法的輸入密鑰均采用128位。

如圖8所示,算法的輸入是IV和KEY,輸出為Q[].IV由4個參數組成:32位COUNT(PDCP的數據計數器)、5位的BEARER(PDCP的RB標識)、1位的DIRECTION(上行或下行數據的方向位)和LENGTH(表示所加解密數據的長度)。KEY是前面所講的密鑰KRRCenc或KUpenc .Q[]是輸出的密鑰流塊。參考文獻[2]指出加密過程:圖8產生的密鑰流塊與明文塊異或后便產生了密文塊,加密過程完成。解密過程與加密過程相反即可。

3.2.2 終端數據的完整性實現

數據傳輸中一端或另一端的設備,PC即或終端。數據終端設備(DTE)是一個在X.25網絡中的末端節點。DTE是在一個用戶網絡接口的設備,其作為一個數據源、目的或兩者服務。DTE通過一個DCE 設備和典型地使用由DCE產生的時鐘信號連接到一個數據網絡。DTE包括設備如計算機、協議轉換器和多工器。數據終端設備,即計算機顯示終端,是計算機系統的輸入、輸出設備。計算機顯示終端伴隨主機時代的集中處理模式而產生,并隨著計算技術的發展而不斷終端的發展 迄今為止,計算技術經歷了主機時代、PC時代和網絡計算時代這三個發展時期,終端與計算技術發展的三個階段相適應,應用也經歷了字符啞終端、圖形終端和網絡終端這三個形態。

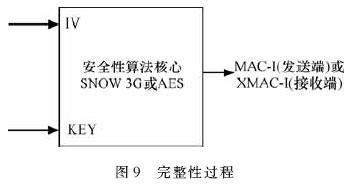

完整性也采用AES或SNOW 3G算法,具體采用哪種算法也是由RRC配給PDCP,這兩種算法的輸入密鑰均采用128位。

如圖9所示,算法的輸入是IV和KEY.IV也由4個參數構成,COUNT、BEARER和DIRECTION這3個參數與機密性所用的參數相同, MESSAGE代表的是實際進行完整性保護或校驗的數據;KEY是前面所提到的完整性密鑰KRRCenc.參考文獻[2]指出完整性保護過程:對輸入流IV和 KEY的處理后得到MAC-I.完整性校驗過程:對輸入流IV和KEY的處理后得到X-MAC.MAC-I和X-MAC如果匹配的話,表示完整性校驗成功。

4 結束語

LTE系統提供了較高的數據速率,對于這些業務,尤其是某些重要的數據業務,將對網絡的安全性提出更高的要求,因此對LTE/SAE安全架構和安全機制的設計顯得至關重要。目前3GPP的安全性標準還沒有穩定版本,還在不斷地更新中,我們將會在今后的研究和開發工作中不斷地完善LTE/SAE的安全功能。

-

LTE

+關注

關注

15文章

1358瀏覽量

177862 -

無線

+關注

關注

31文章

5451瀏覽量

173245 -

移動通信

+關注

關注

10文章

2609瀏覽量

69841

發布評論請先 登錄

相關推薦

LTE/SAE概況

Arm的DRTM體系結構規范

基于代理的網格安全體系結構設計與分析

基于入侵容忍的數據庫安全體系結構

一種新型的網格安全體系結構

可信計算平臺安全體系及應用研究

網絡體系結構,什么是網絡體系結構

ARM體系結構與程序設計

軟件體系結構的分析

LTE-SAE體系結構特點及網絡性能介紹

LTE/SAE的安全體系結構及有何應用

LTE/SAE的安全體系結構及有何應用

評論