近日,瑞星發布了“2018年上半年中國網絡安全報告”,對惡意軟件、惡意網址、移動互聯網安全、互聯網安全和網絡安全趨勢進行解讀,筆者在此摘錄精華內容,以饗讀者。

一、互聯網安全

在此部分,該報告對2018上半年全球網絡安全事件進行了解讀。

1. 英特爾處理器曝“Meltdown”和“Spectre漏洞”

2018年1月,英特爾處理器中曝“Meltdown”(熔斷)和“Spectre” (幽靈)兩大新型漏洞,包括AMD、ARM、英特爾系統和處理器在內,幾乎近20年發售的所有設備都受到影響,受影響的設備包括手機、電腦、服務器以及云計算產品。這些漏洞允許惡意程序從其它程序的內存空間中竊取信息,這意味著包括密碼、帳戶信息、加密密鑰乃至其它一切在理論上可存儲于內存中的信息均可能因此外泄。

2. 湖北某醫院內網遭到挖礦病毒瘋狂攻擊

2018年3月,湖北某醫院內網遭到挖礦病毒瘋狂攻擊,導致該醫院大量的自助掛號、繳費、報告查詢打印等設備無法正常工作。由于這些終端為自助設備,只提供特定的功能,安全性沒有得到重視,系統中沒有安裝防病毒產品,系統補丁沒有及時更新,同時該醫院中各個科室的網段沒有很好的隔離,導致挖礦病毒集中爆發。

3. 中國某軍工企業被美、俄兩國黑客攻擊

2018年3月,安全研究人員表示,中國某軍工企業被美、俄兩國黑客攻擊。美國黑客和俄羅斯黑客在2017年冬天入侵了中國一家航空航天軍事企業的服務器,并且留下了網絡間諜工具。研究人員認為這種情況比較罕見,以前從未發現俄羅斯黑客組織 APT28 與美國 CIA 的黑客組織 Lamberts (又被稱為“長角牛”Longhorn)攻擊同一個系統。

4. Facebook用戶數據泄露

2018年3月,Facebook八千七百多萬用戶數據泄露,這些數據被“劍橋分析”公司非法利用以發送政治廣告。此次事件被視為 Facebook 有史以來遭遇的最大型數據泄露事件。劍橋分析公司與Facebook進行了合作。前者開發了一個讓用戶進行“個性人格測試”的 Facebook App(類似國內微信的小程序),每個用戶做完這個測試,就可以得到5美元。劍橋分析公司不僅收集了用戶的測試結果,順便收集了用戶在Facebook上的個人信息。劍橋分析公司以此訪問并獲得了8700萬活躍用戶數據,然后建立起用戶畫像,依靠算法,根據每個用戶的日常喜好、性格特點、行為特征,預測他們的政治傾向,然后定向向用戶推送新聞,借助Facebook的廣告投放系統,影響用戶的投票行為。

5. GitHub遭受有史以來最嚴重DDoS攻擊

2018年3月,知名代碼托管網站GitHub遭遇了有史以來最嚴重的DDoS網絡攻擊,峰值流量達到了1.35Tbps。盡管此類攻擊的特點就是利用如潮水般的流量同時涌入網站,不過本次攻擊不同之處在于采用了更先進的放大技術,目的是針對主機服務器產生更嚴重的影響。這項新技術并非依賴于傳統的僵尸網絡,而是使用了memcached服務器。該服務器的設計初衷是提升內部網絡的訪問速度,而且應該是不暴露在互聯網中的。不過根據DDoS防御服務提供商Akamai的調查,至少有超過5萬臺此類服務器連接到互聯網上,因此非常容易受到攻擊。

6. A站受黑客攻擊 近千萬條用戶數據外泄

2018年6月,彈幕視頻網AcFun公告稱,因網站受黑客攻擊,已有近千萬條用戶數據外泄,目前已報警處理,希望用戶及時修改密碼。公告稱,用戶數據泄露的數量達近千萬條,原因是遭到黑客攻擊。泄露的數據主要包括用戶ID、昵稱、加密儲存的密碼等。A站表示,本次事件的根本原因在于公司沒有把AcFun做得足夠安全,為此,官方向用戶道歉,并將馬上提升用戶數據安全保障能力。目前,A站已聯合內部和外部的技術專家成立了安全專項組,排查問題并升級了系統安全等級。此后,公司將對AcFun服務做全面系統加固,實現技術架構和安全體系的升級。

二、移動互聯網安全

1. 旅行青蛙”游戲外掛藏風險

2018年1月,一款名為“旅行青蛙”的手游在朋友圈中刷屏。因為操作簡單、節奏緩慢,這款游戲也被網友戲稱為“佛系養蛙”。部分商家瞅準商機,針對iOS手機用戶,推出“花費20元即可購買21億無限三葉草”服務,通過“外掛”操作,讓玩家輕易獲得大量三葉草。記者調查發現,購買“無限三葉草”服務后,需要在電腦上按照教程操作或允許商家遠程操作,但其間存在不少風險,或會造成手機中數據丟失,甚至泄露個人隱私。

2. 惡意軟件偽裝“系統Wi-Fi服務”感染近五百萬臺安卓手機

2018年3月,安全研究人員發現一個大規模持續增長的惡意軟件活動,已經感染了全球近500萬臺移動設備。一款名為“Rottensys”的惡意軟件偽裝成“系統Wi-Fi服務”,該程序包含風險代碼,可在后臺私自下載惡意插件并靜默安裝,進行遠程控制命令以及對用戶手機進行root,從而頻繁推送廣告并進行應用分發,消耗用戶流量資費,影響用戶體驗。受影響的品牌包括榮耀、華為、小米、OPPO、Vivo、三星和金力等。

3. 二手手機信息泄露亂象:10元可買通訊錄,幾十元可恢復已經刪除的數據

2018年6月,有記者調查發現,網上有收售二手手機、電腦的販子以一毛錢一條的價格打包出售機主信息。而在二手手機交易和手機維修市場中,很多維修商稱只需花幾十元就能恢復手機通訊錄、照片、微信聊天記錄等,哪怕手機被恢復到出廠設置,也可以將刪除的信息復原。專家表示,要想手機信息不被泄露,通常需要從硬件安全和軟件安全兩方面去解決。“硬件安全就是外界所說的用水泡或者將手機砸爛。但這種方式無論從環保性還是經濟性而言,成本太高。”軟件安全,則是用戶為了規避隱私風險,在出售手機前可以通過第三方粉碎軟件將所有個人信息刪除粉碎,同時需要解除手機上涉及網絡支付的所有軟件綁定。

其次是手機安全。一是涉及到手機病毒,二是手機漏洞。根據瑞星報告,2018年上半年瑞星“云安全”系統共截獲手機病毒樣本345萬個,新增病毒類型以信息竊取、資費消耗四類為主,其中信息竊取類病毒占比28%,位居第一。其次是資費消耗類病毒占比27%,第三名是流氓行為類病毒,占比17%。

而在手機漏洞方面,則是RAMpage漏洞、Qualcomm組件權限提升漏洞等,它們會導致手機安全出現諸多問題。

三、惡意軟件與惡意網址

惡意軟件方面,木馬病毒依然是第一大種類病毒,占總體數量的62.83%,其次是灰色軟件病毒(垃圾軟件、廣告軟件、黑客工具、惡意軟件)為第二大種類病毒,占總體數量的17.72%,第三大種類病毒為病毒釋放器,占總體數量的9.55%。

報告期內,CVE-2018-4878漏洞利用占比52.85%,位列第一位。該漏洞影響Flash Player所有版本,攻擊者可以誘導用戶打開包含惡意Flash代碼文件的Microsoft Office文檔、網頁、垃圾電子郵件等。

而在勒索軟件方面,瑞星“云安全”系統共截獲勒索軟件樣本31.44萬個,感染共計456萬次,其中廣東省感染116萬次,位列全國第一。通過對瑞星捕獲的勒索樣本按家族分析發現,LockScreen家族占比43%,位列第一,其次為WannaCrypt占比27%,以及GandCrab占比20%。

在惡意網址方面,2018年上半年瑞星“云安全”系統在全球范圍內共截獲惡意網址(URL)總量4,785萬個,其中掛馬網站2,900萬個,詐騙網站1,885萬個。美國惡意URL總量為1,643萬個,位列全球第一,其次是中國226萬個,德國72萬個,分別為二、三位。

具體到中國國內,甘肅省惡意網址(URL)總量為72萬個,位列全國第一,其次是浙江省36萬個,以及香港29萬個,分別為二、三位。

另外,該報告表示:2018年最大的變化是病毒制造者將目標投向了挖礦領域,大量的挖礦病毒層出不窮,其中影響最大的是一個構造精密被稱為 “MsraMiner”的挖礦僵尸網絡。同時,蠕蟲化的勒索病毒、VPNFilter物聯網病毒和網頁挖礦病毒都是比較火的。

四、趨勢展望

A. 犯罪團伙轉向挖礦與勒索

近年來,挖礦和勒索病毒持續上升,傳統DDOS和刷流量的病毒仍然存在,但有一定的下降,一方面DDOS和刷流量的病毒過于顯眼,另一方面相關部門加大了打擊力度。虛擬貨幣的錢包地址比較隱蔽,一般情況下很難通過錢包地址定位到攻擊者的身份。無論是加密貨幣挖礦的錢包地址,還是勒索病毒索要贖金的錢包地址都是虛擬貨幣錢包,因此催生了加密貨幣挖礦病毒和勒索病毒的爆發。

B. 漏洞利用越來越廣泛

以前漏洞大部分都是APT團伙在使用,但隨著經濟利益的驅使,挖礦和勒索病毒也開始使用漏洞,而且使用漏洞的種類開始增加,這就導致很多受害者,并沒有下載運行可疑程序也有可能中毒。尤其是服務器,運行了很多web服務、數據庫服務、開源CMS等服務,這些服務經常會出現漏洞,如果服務器沒有及時更新補丁,就會被攻擊者通過漏洞植入病毒,而且很多公司的外網服務器和內網是連通的,一旦服務器中毒,就可能導致局域網很多機器中毒。

C. 物聯網病毒更加精密

物聯網病毒最知名的是“Mirai”,它被用來發動DDOS攻擊,后續基于“Mirai”修改而來的變種大多也是為了DDOS攻擊。然而隨著物聯網設備的增多,物聯網病毒也會有更多的功能,比如路由器中了病毒,就可能導致網絡通信中的帳號密碼等隱私信息被竊取。如果攝像頭中了病毒,就可能導致一舉一動都在攻擊者的監控之中。如果中病毒的是工控設備,就可能導致工廠停產、城市停電等嚴重問題。

未來一段時間,利用漏洞攻擊的挖礦和勒索病毒仍會持續增加,物聯網病毒的數量和功能仍將持續增長。因此用戶需要及時更新補丁,升級系統固件,安裝防病毒產品,降低中毒的風險。

-

網絡安全

+關注

關注

10文章

3155瀏覽量

59701 -

互聯網安全

+關注

關注

0文章

12瀏覽量

8757

發布評論請先 登錄

相關推薦

芯盾時代連續入選“中國網絡安全企業100強”

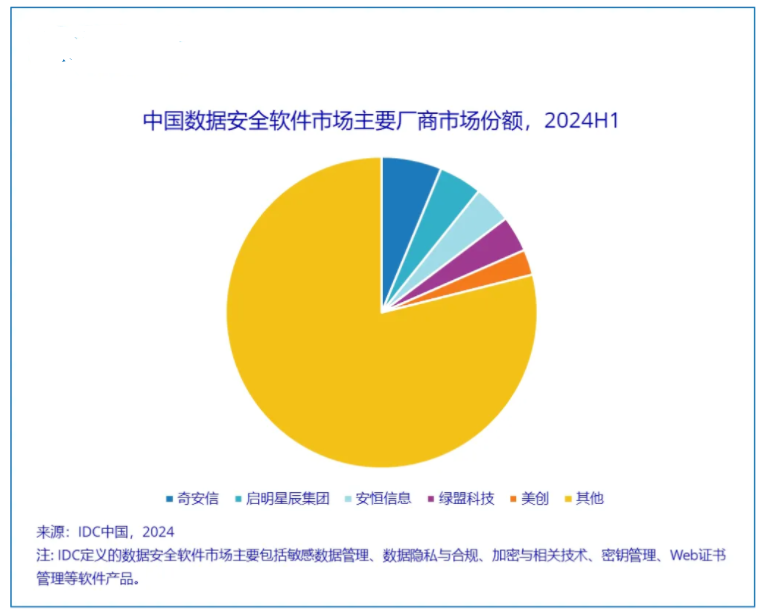

2024年上半年中國IT安全軟件市場收入達112.5億元

2024年上半年中國大陸筆記本電腦線上銷量下滑

商湯上半年生成式AI業務收入飆升256%

國內功率器件四巨頭2024上半年業績亮眼

華為2024年上半年業績,銷售收入同比增34.3%

CIS公司業績回暖,上半年表現亮眼

洛圖科技:2024年上半年中國電子紙平板銷量80.9萬臺

中國上半年汽車出口再居全球首位

芯盾時代入選《2024年中國網絡安全市場全景圖》多項細分領域 連續上榜

萬里紅數字安全領域多個方案入選《2024年中國網絡安全市場全景圖》

速看2018上半年中國網絡安全報告

速看2018上半年中國網絡安全報告

評論