在主要用于智能家居及關鍵基礎設施系統中的大部分微處理器與單片機的開源操作系統FreeRTOS中,已發現13個漏洞,其中三分之一可用來執行遠程代碼。

這些存在于TCP/IP協議棧的漏洞感染了由亞馬遜維護的FreeRTOS衍生系統,及由WITTENSTEIN高集成系統(WHIS)維護的OpenRTOS 與 SafeRTOS系統,這些系統是適用于MIT許可證的商業產品變體。

發現13個漏洞

安全公司辛培力安(Zimperium)的奧利·卡里班(Ori Karliner)分析了該操作系統,發現各類操作系統皆受四個遠程代碼執行漏洞、一個拒絕服務漏洞(DoS)、七個信息泄露漏洞以及另一未公開類型的安全問題影響。

受影響版本為FreeRTOS版本V10.0.1(基于FreeRTOS+TCP協議棧)、AWSFreeRTOS版本V1.3.1、OpenRTOS 以及 SafeRTOS(包含WHIS ConnectT中間件TCP/IP組件)。

亞馬遜得知該情況后,已發布補丁來緩解這些漏洞。

由安全公司辛培力安發布的一份報告可知,在接下來30天內,該公司將不再公布任何技術細節,“以確保各小型供應商順利修復這些漏洞”。

內嵌式系統的首選

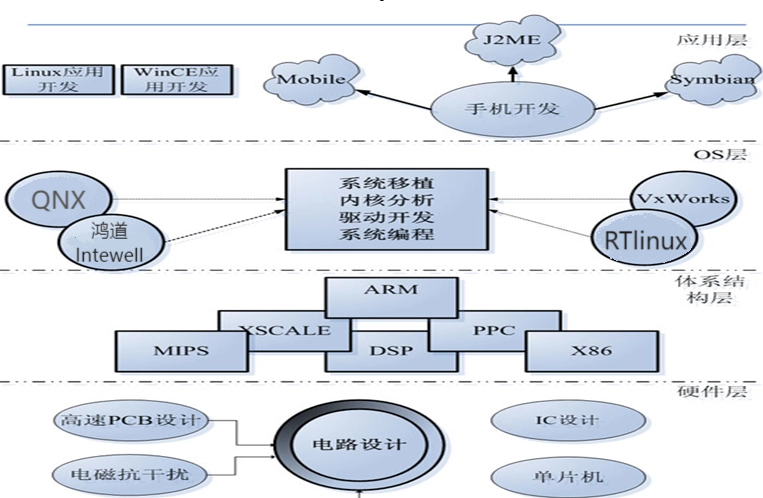

芯片公司開發該基于微內核的實時操作系統FreeRTOS已超過15年,目前該系統已成為廠商制造嵌入式設備的首要選擇。

該操作系統支持40多個硬件平臺,可用于各類產品的單片機,如:溫度監測儀、電器、傳感器、健身追蹤器、工業自動化系統、汽車、門鎖、電力儀表以及任何基于微控制器的設備。

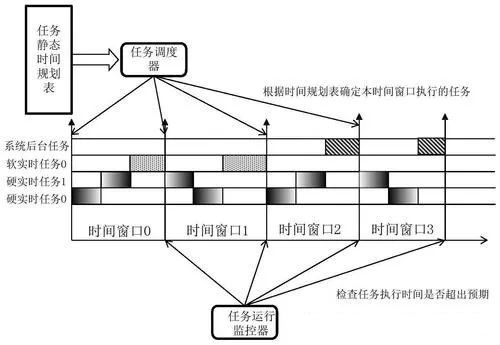

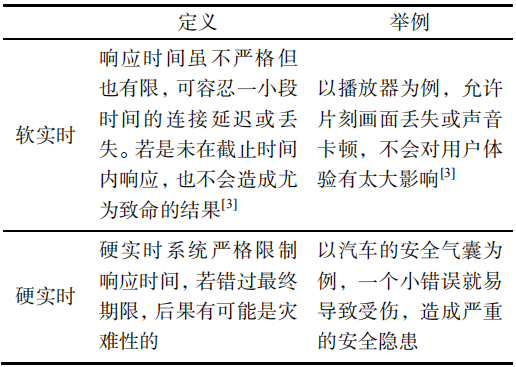

由于FreeRTOS的工作在較小范圍的組件,因此它缺乏精致硬件所具有的復雜性。不過,它實現了一個重要的功能,因為它允許在輸入時處理數據。

大約在一年前,亞馬遜決定開發該產品,加入物聯網行業細分領域。該公司通過添加函數庫來擴展內核,以支持云連接、云安全及無線更新。

以下是感染FreeRTOS的全部漏洞及其標識碼列表:

| CVE-2018-16522 | 遠程代碼執行 |

| CVE-2018-16525 | 遠程代碼執行 |

| CVE-2018-16526 | 遠程代碼執行 |

| CVE-2018-16528 | 遠程代碼執行 |

| CVE-2018-16523 | 拒絕服務 |

| CVE-2018-16524 | 信息泄露 |

| CVE-2018-16527 | 信息泄露 |

| CVE-2018-16599 | 信息泄露 |

| CVE-2018-16600 | 信息泄露 |

| CVE-2018-16601 | 信息泄露 |

| CVE-2018-16602 | 信息泄露 |

| CVE-2018-16603 | 信息泄露 |

| CVE-2018-16598 | 其他 |

-

單片機

+關注

關注

6035文章

44554瀏覽量

634683 -

智能家居

+關注

關注

1928文章

9555瀏覽量

184946 -

漏洞

+關注

關注

0文章

204瀏覽量

15366

原文標題:遠程代碼執行漏洞現身運行內嵌式系統的流行操作系統

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

【書籍評測活動NO.53】鴻蒙操作系統設計原理與架構

如何在windows上emulate不同操作系統

什么是嵌入式操作系統?

目前市場上流行的工控操作系統有哪些?

嵌入式實時操作系統:Intewell操作系統與VxWorks操作系統有啥區別

求助,請問你們開發產品時使用的什么操作系統?

內嵌式直線電機磁懸浮列車180km/h級達速試驗成功

遠程代碼執行漏洞現身運行內嵌式系統的流行操作系統

遠程代碼執行漏洞現身運行內嵌式系統的流行操作系統

評論